网络安全;零信任 ;边界信任 ;数据安全;信任授权 ;PE;PA;PEP

是什么?

在考虑敏感信息时,默认情况下不应该信任网络中的任何设备和区域,而是应该通过基于认证和授权重构访问控制的信任体系,对访问进行“信任授权”,并且这种授权和信任应当是动态的,即“信任授权”应当基于访问实时地进行评估与变换。 在构建“零信任”模型的体系时,网络专家们对该模型做了以下假设:- 网络始终是暴露在危险之中

- 无论外网或者内网,危险始终存在

- 不存在可信任的网络区域,网络区域不能作为判断网络可信的决定因素

- 所有设备,用户和网络流量在访问时都应经过认证和授权

- 认证和授权的策略必须是基于所有可能数据,并加以计算得到的

与边界信任的不同?

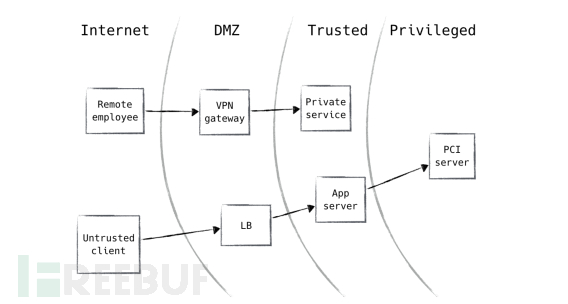

边界信任是现代网络中最常见的传统信任模型。所谓边界信任就是明确什么是可信任的设备或网络环境,什么是不可信任的设备或网络环境,并在这两者之间建立“城墙”,从而保证不可信任的设备或网络环境无法在携带威胁信息的情况下,访问到可信任的设备或网络环境的信息。 在企业应用层面最常见的例子是将公司内的网络认为是可信任的网络环境,将公司外的网络认为是不可信任的网络环境,再在这两者之前建立防火墙服务,从而防止带有威胁的外部请求获取到公司的敏感信息。 典型的边界信任模型架构图,其中认为Internet为不可信任的区域,DMZ区域是类似防火墙的区域,而Trusted与Privileged为信任区域,其中Privileged是特权管理账号,从信任模型的角度来说,一台可信设备是否是Privileged,不影响对这台设备是否“完全信任”其安全性。

LB:负载均衡(load balancing),分摊到多个操作单元上进行执行 DMZ:隔离区(demilitarized zone),非安全系统与安全系统之间的缓冲区随着防火墙技术的发展,越来越多的威胁信息都可以被防火墙直接拦截,这使得边界信任模型看起来完美无缺。但是,边界信任模型存在一些致命弱点:

- 如今的网络攻击的花样层出不穷,攻击方式变化非常快。然而,由于将所有的“防护”都孤注一掷地依赖于防火墙,一旦有新的威胁形式超出防火墙的防护范围,那么防火墙就形同虚设

- 如果攻击者使用了某些方法绕过了防火墙,比如,利用恶意邮件,直接进入内网

- 无法识别可信设备对其他可信设备进行攻击的行为

- 模型假设所有的可信设备的可信度都是相同的,即所有设备无论功能和状态,只要认为是可信的,就都是“完全信任”其安全性。

- 模型假设对所有可信设备的信任是永久的,全时段的。

零信任的6项基本原则

根据 NIST 白皮书中的声明,零信任架构应该遵循 6 项基本原则- 所有的数据源及计算服务,均被认为是“资源”。

- 不论处于什么网络位置,所有的通信都应以安全的方式进行。

- 对于企业资源的访问权限授予,应基于每个链接。

- 对“资源”的访问授权,应取决于策略,包括了用户的身份认证和发起请求系统的持续可观测状态,可能还包括了其他的行为属性。

- 企业应确保其所拥有或与之相关联的系统处于尽可能的安全状态,并通过对其的持续监控确保它们总是尽可能的处于安全的状态。

- 用户在访问授权之前,必须进行强制的、动态的身份认证。

建设思路

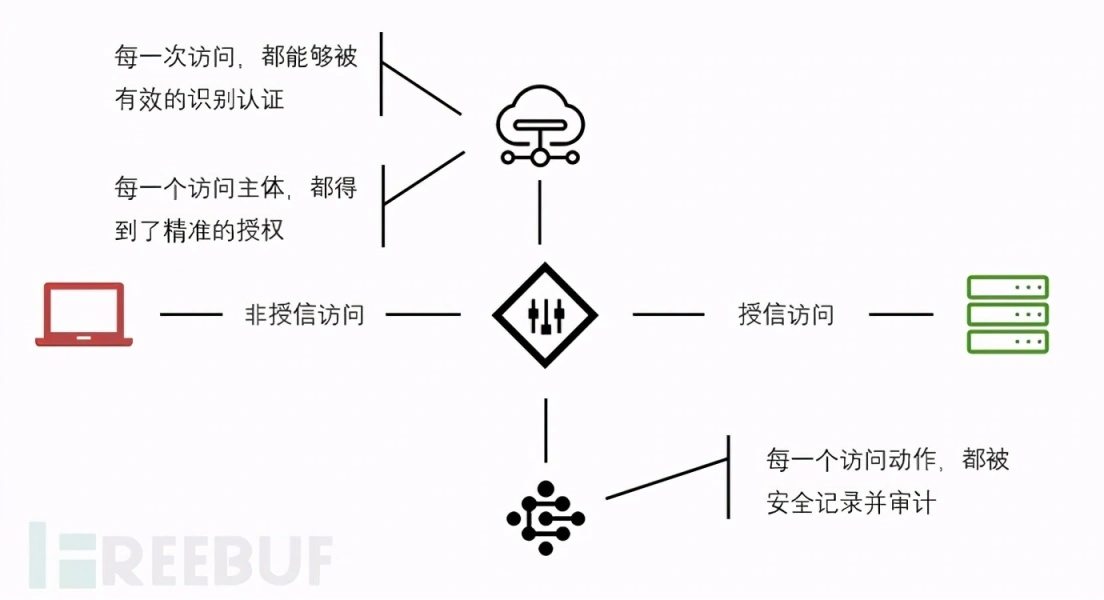

参照零信任思想(对每一条流量进行认证、授权以及持续的信任评估)建设的企业网络,零信任架构基本上可以简化成下图

零信任架构(ZTA)

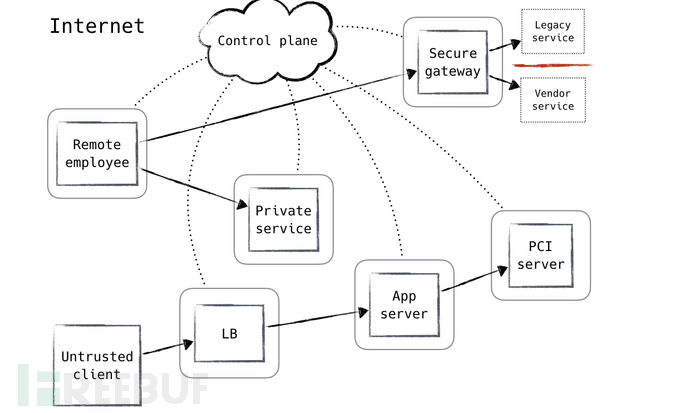

根据“零信任”模型的理念和假设,网络专家们进一步的给出了典型的“零信任”模型的架构。

- “零信任”模型虽然提出了对信任的细化,但是缺乏对这种细化的颗粒度的定义,这样又反过来导致另一种极端,即对所有访问都进行评估,认证和授权,这样使得在实施“零信任”模型时往往会对访问的信任授权“过于严格”。

- 前文也提到,在“零信任”模型下的访问都先经过控制平台,对访问进行评估,认证和授权,但模型缺乏对访问后的用户行为进行监控的机制,从另一个角度来看,模型对控制平台“过度信任”。

- “零信任”模型只对访问本身做评估,认证和授权,那么如果黑客或攻击者通过某些特殊方法通过了该评估,认证和授权,有没有可能再对访问的风险进行实时评估,从而杜绝或至少减少敏感信息的泄露?

- 对于一些高级的黑客攻击,比如低频渗透,“零信任”模型可能失效,怎么去防范这类安全问题呢?

- 等等其他问题

应用场景&典型案例

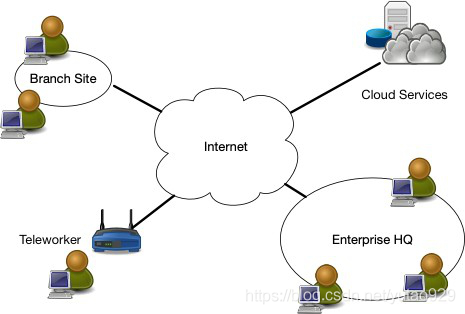

分支机构访问总部业务系统

最常见的情况是,企业只有一个总部和一个或多个地理上分散的位置,这些位置没有企业拥有的物理网络连接。

企业多云战略

部署ZTA策略的一个越来越常见的用例是使用多个云提供商的企业。在这个用例中,企业有一个本地网络,但使用两个(或更多)云服务提供商来承载应用程序和数据。有时,应用程序,而非数据源,托管在一个独立的云服务上。为了提高性能和便于管理, 托管在云提供商A中的应用程序,应该能够直接连接到托管在云提供商B中的数据源,而不是强制应用程序通过隧道返回企业网络。 这个多云用例是ZTA采用的主要驱动因素之一。它是CSA的SDP(软件定义边界)规范的服务器到服务器实现。随着企业转向更多的云托管应用程序和服务,依赖企业边界进行安全保护显然成为一种负担。ZTA认为,企业拥有和运营的网络基础设施与任何其他服务提供商拥有的基础设施之间应该没有区别。多云使用的零信任方法,是在每个应用程序和数据源的访问点放置PEP(策略执行点)。PE和PA可以是位于云或甚至第三个云提供商上的服务。然后,客户端(通过门户或本地安装的代理)直接访问PEPs。这样, 即使托管在企业外部,企业仍然可以管理对资源的访问。

多云用例