第1章:信息化和信息系统

信息的质量属性

- 精确性

对事物状态描述的精准程度

- 完整性

对事物状态描述的全面程度,完整信息应包括所有重要事实

- 可靠性

指信息的来源、采集方法、传输过程是可以信任的,符合预期。

- 及时性

获得信息的时刻,与事件发生时刻的间隔长短

- 经济性

信息获取、传输带来的成本在可以接受的范围之内

- 可验证性

信息的主要质量属性可以被证实或者证伪的程度

- 安全性

信息可以被非授权访问的可能性。可能性越低、安全性越高

信息的传输模型

传输模型:

信源:产生信息的实体,如QQ使用者用键盘输入的文字

信宿:信息的目标地,如QQ另一方接收到的消息

信道:信息传输的道路渠道,如TCP、IP、wifi等。编码、解码则是传输过程中的流程。

噪声:一切对信息传输造成的干扰因素,如网络不好、距离过长等。

当信源和信宿已确定,信道也确认后,决定信息系统性能的在于编码器和译码器。

信息只有流动起来才能体现价值,信息的传输技术是信息技术的核心

信息化的内涵

重要考点必考知识点

信息化的主体是 全体社会成员(项目经理)

信息化的时域是一个长期的过程

信息化的空域是政治、经济、文化等社会的一切领域

信息化的手段是基于现代信息技术的先进社会生产工具

信息化的途径是创建信息时代的社会生产力、推动社会生产关系及社会上层建筑的改革

信息化的目标是使国家综合实力、社会文明素质和人民生活质量全面提升

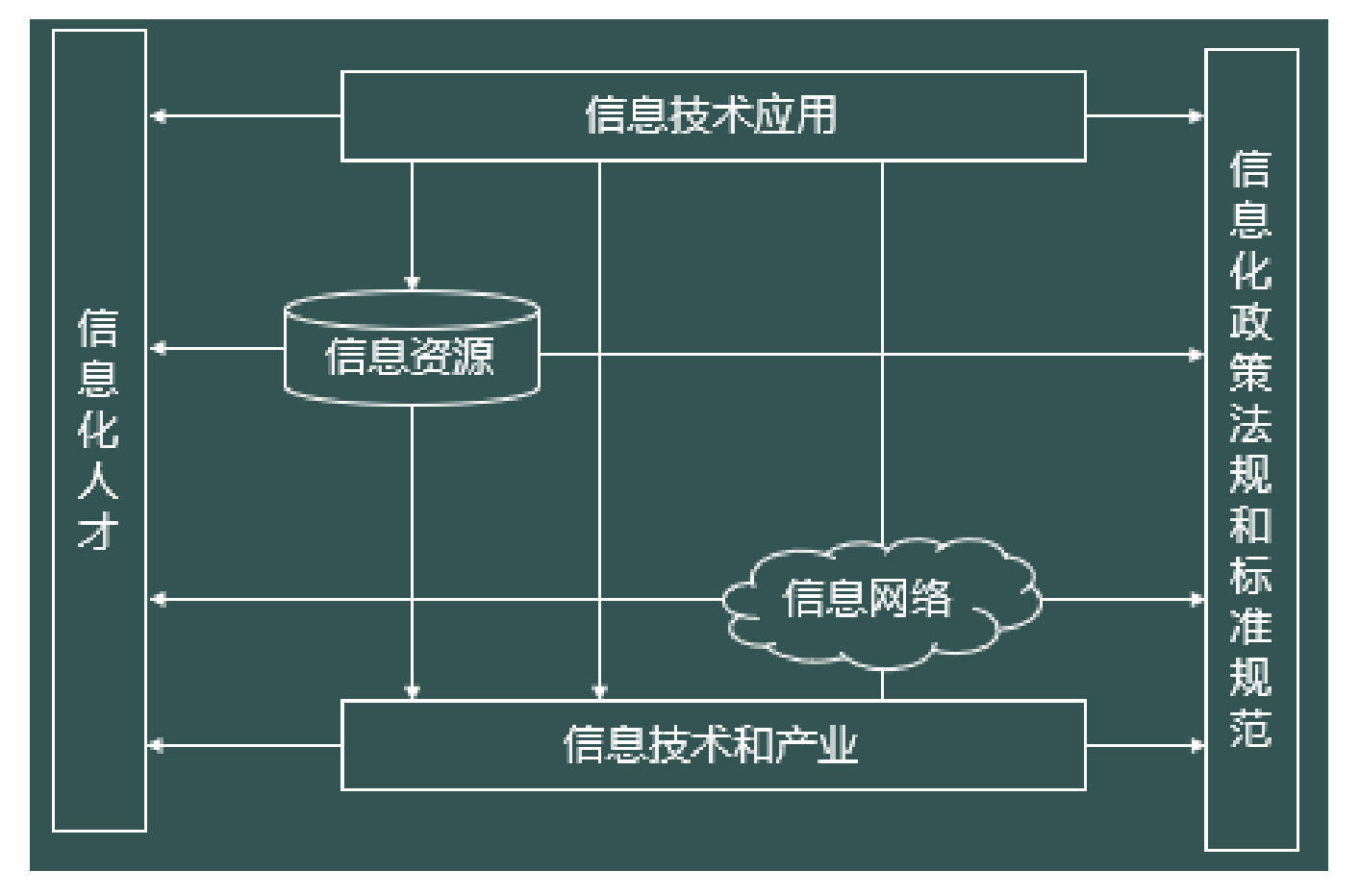

国家信息化体系六要素

位置速记口诀:

天上飞的是鹰(信息技术应用)

地上抓的是鸡(信息技术和产业)

左边是人(信息化人才)

右边是鬼(信息化政策法规和标准规范)

中间是资源和网络

信息技术应用

信息化体系6要素中的龙头,国家信息化建设的主阵地,集中体现了国家信息化建设的需求和效益。

信息资源

与材料、能源共同构成社会发展的三大战略资源。信息资源的开发利用是国家信息化的核心任务。

信息网络

是信息资源开发利用和信息技术应用的基础,是信息传输、交换的必要手段。

人们常将信息网络分为电信网(电话通信网,即电信/移动/联通)、广播网、计算机网(三网融合)。

信息技术和产业

信息化人才

是信息化成功之本(以人为本),对其他各要素的发展有着决定性影响。

信息化政策法规和标准规范

用来协调6要素之间的关系,是国家信息化快速持续有序发展的根本保障。

信息系统生命周期

信息系统的生命周期可以简化为

- 系统规划(项目可行性规划与计划)

根据目标和战略,确定信息系统的发展战略,对建设新系统做出分析和语雀,研究必要性和可能性。

- 系统分析(需求分析)

即“做什么”。对先行系统进行详细调查,指出现行系统的局限和不足。设计逻辑并作为设计依据。

- 系统设计(概要设计、详细设计)

即“怎么做”。

- 系统实施(编码、测试)

- 运行维护等阶段

也可以简化为:

- 立项(系统规划)

- 开发(系统分析、系统设计、系统实施)

- 运维(运行维护)

- 消亡

速记诀窍:理发微笑

常用的开发方法

- 结构化开发方法 常考

- 面向对象开发

- 原型化方法 常考

- 面向服务方法

信息系统开发方法

结构化开发

常考

定义

也成为生命周期法,由结构化分析(SA)、结构化设计(SD)、结构化程序设计(SP)三部分组成,其精髓是自顶向下、逐步求精和模块化设计。

模型

瀑布式开发模型(与敏捷开发相反)

特点

- 开发目标清晰(需求明确)

需求明确、用户第一

- 开发工作阶段化

根据不同生命周期依序开发

- 开发文档规范化

适合点&不适合点

- 适合数据处理领域的问题

- 不适合规模较大、比较复杂的系统开发,这是因为其有以下局限性:

- 开发周期长(每个阶段都需要前面的阶段已完成)

- 难以适应需求变化

- 很少考虑数据结构

面向对象方法(OO方法)

定义

该方法认为,每一个事物都是对象,每个对象都属于某个对象类。

优点

符合人们的思维习惯,有利于开发过程中用户与开发人员交流、缩短开发周期。

普适性强,适合各类系统的开发

缺点

必须依靠一定的OO技术支持,在大型项目的开发上有一定的局限性。

综上,一些大型系统的开发,会将 结构化开发 和 面向对象开发 进行结合:

- 首先,使用结构化开发方法,将上而下将整体划分;

- 其次,自下向上使用 面向对象 进行开发。

两者相互依存、不可替代。

(注:考卷中,说A技术可以替代B技术,一般都是错的。一般都是相辅相成的)

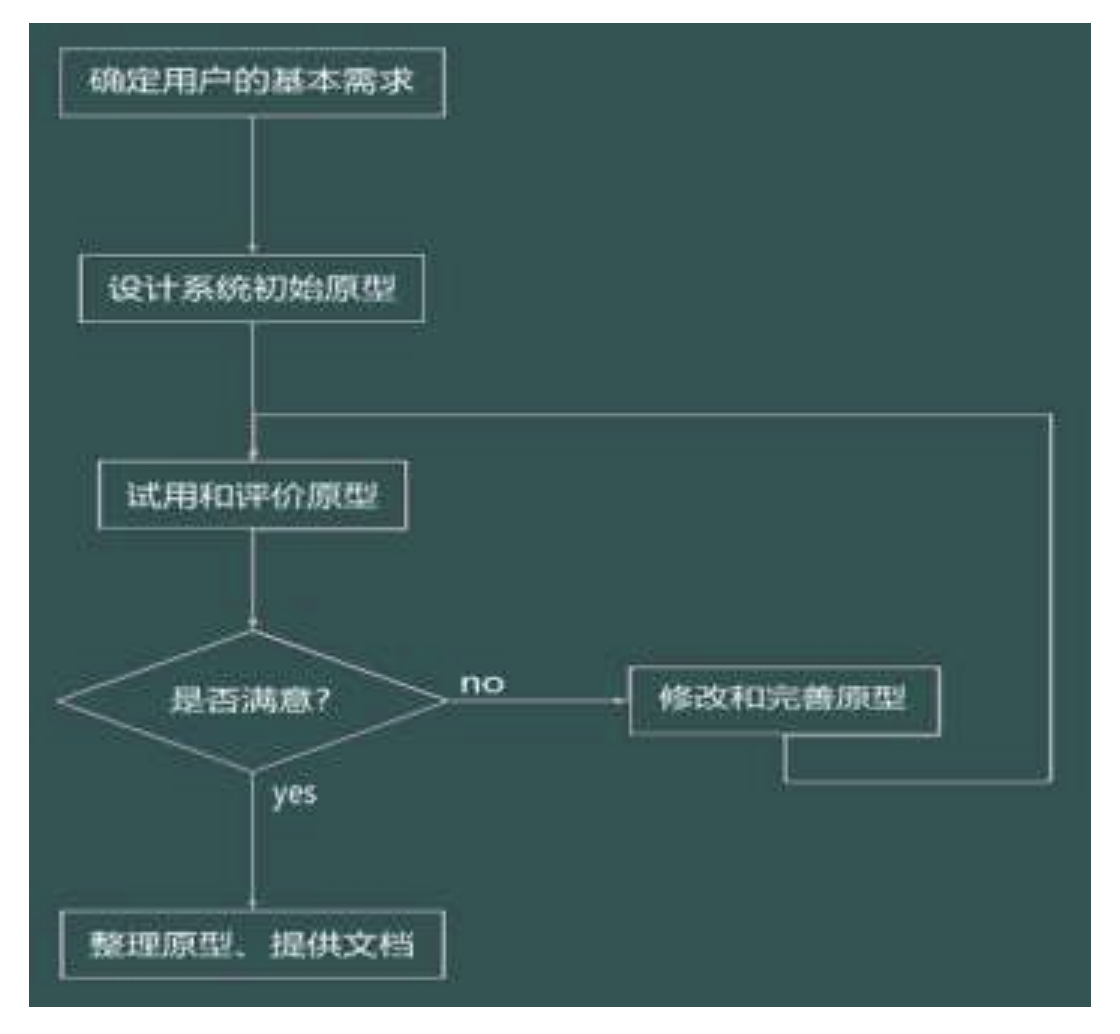

原型化方法

常考

定义

利用系统开发工具,快速建立一个系统原型展示给用户,在此基础上与用户交流,最终实现快速开发。

(用户需求不明确,需要通过原型确认)

开发过程

特点

- 使系统开发周期缩短,成本和风险降低(逐步确认用户需求)

- 以用户为中心来开发系统,用户参与程度大大提高,提升开发成功率

- 用户对系统的结构和功能易于接受

面向服务开发方法

如开发打卡功能时,考虑到该功能为其他公司服务。提高系统可复用性、信息资源共享。

协议

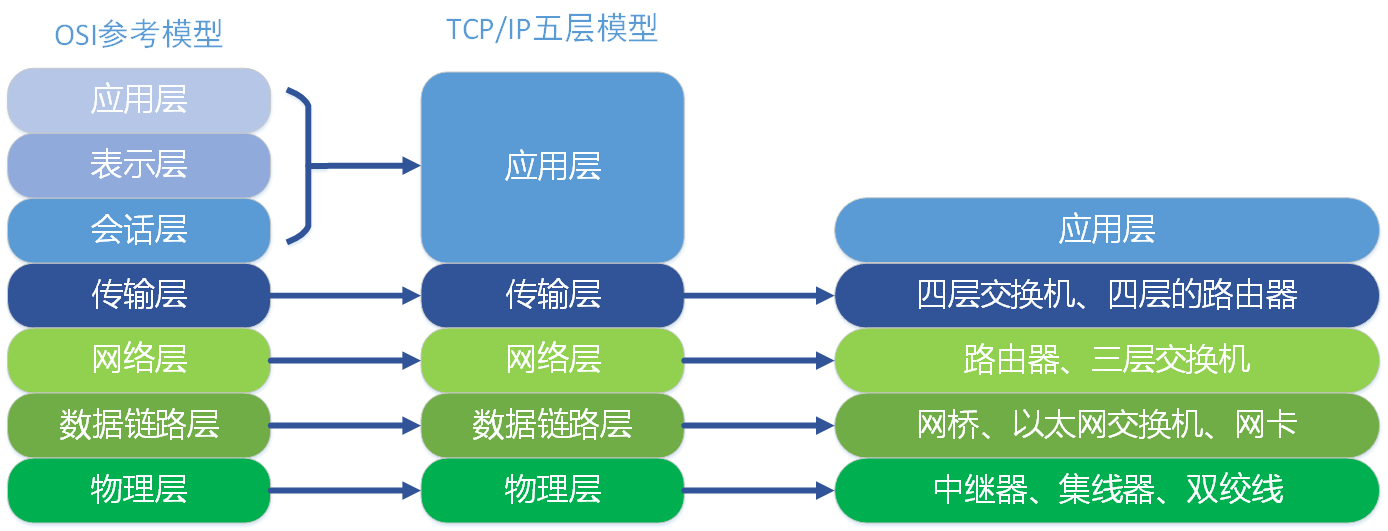

OSI七层协议

| 应用层 | Talent、http、DNS、HTP、SNMP、FTP(文件传输,基于TCP)、TFTP(简单文件传输,基于UDP) |

|---|---|

| 表示层 | 加密解密,压缩解压缩,图片编解码 |

| 会话层 | 验证登录、断点续传 |

| 传输层 | TCP、UDP、进程、socket端口 |

| 网络层 | IP、ARP、RARP、 路由器、三层/多层交换机、防火墙 |

| 数据链路层 | 网卡、网桥、二层交换机、IEEE802.3 |

| 物理层 | 网线、电缆、HUB(集线器) |

IEEE802规范

(2)802.3(以太网的 CSMA/CD 载波监听多路访问 /冲突检测协议;重要的局域网协议)

(6)802.11(无线局域网 WLAN 标准协议)

TCP/IP协议

| TCP | Telnet、FTP、SMTP、HTTP、 POP3、 WWW |

|---|---|

| UDP | 不可靠的协议 DNS、TFTP、DHCP |

| OSI7层模型 | TCP/IP4层模型 |

|---|---|

| 应用层 | 应用层 |

| 表示层 | |

| 会话层 | |

| 传输层 | 传输层 |

| 网络层 | 网络层 |

| 数据链路层 | 网络接口层 |

| 物理层 |

网络存储

- DAS

小型计算机系统电缆直接链接到服务器,本身是硬件的堆叠,不带有存储操作系统。

- NAS

通过网络接口相连。

NAS 的性能特点是进行小文件级的共享存取。支持即插即用,可以在网络的任一位置建立存储。

- SAN

性能最佳

块级存储(Block)将存储设 备从传统的以太网中分离了出来,成为独立的存储区域网络 SAN 的系统结构。

网络安全设计

- 机密性

非授权不可访问

- 完整性

只有授权用户才可修改数据

- 可用性

授权用户在需要时可访问数据,不被阻碍(如网络瘫痪,则是可用性低)

- 可控性

可控制授权范围内的信息流向级行为

- 可审查性

对出现的问题,可提供审查依据

数据库管理系统

关系型数据库:Oracle,SQL server,MySQL

非关系型数据库:MoongoDB

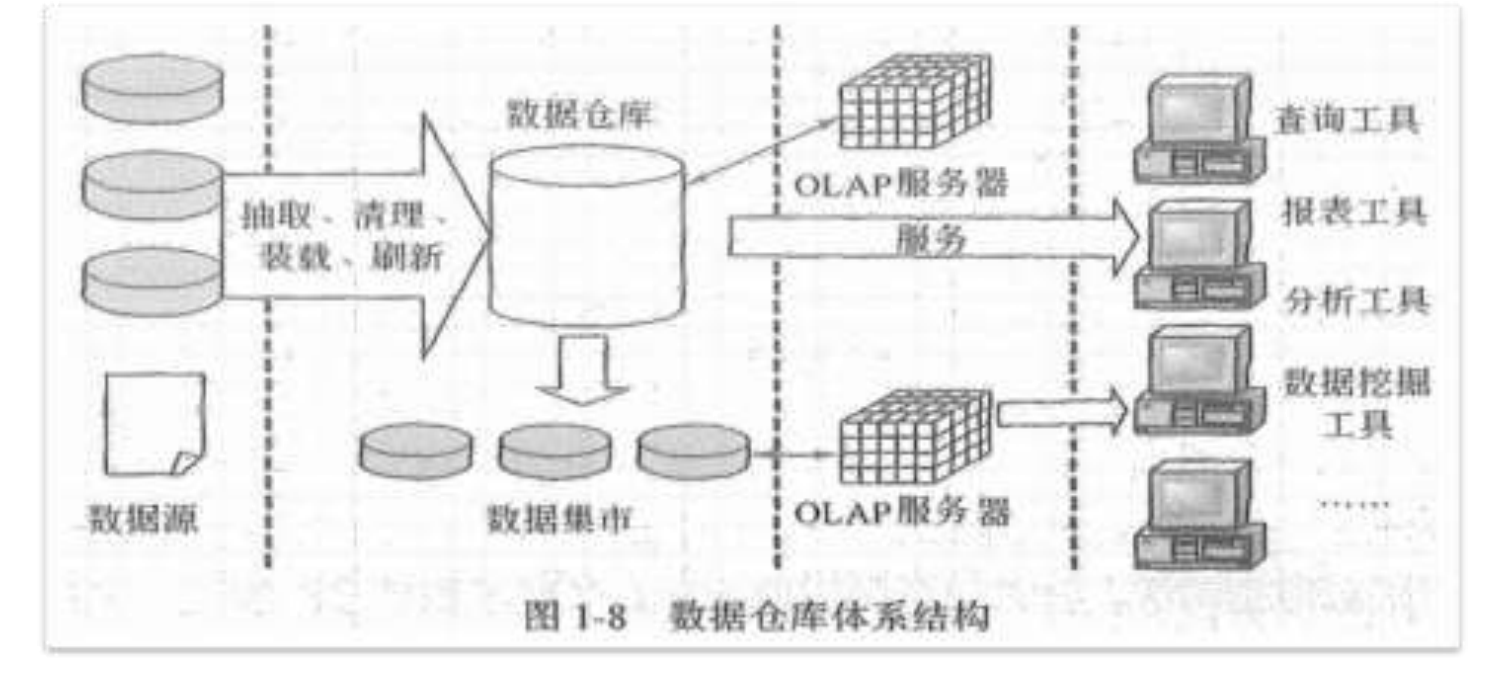

数据仓库

数据仓库是一个面向主题的、集成的、且随时间变化的数据集合,用户支持管理决策

来源多样(不同于数据库、来源单一),是对多个异构数据源的有效继承。

数据存放在数据仓库中后,一般不再修改、相对稳定

用于支持管理决策,不用于一线员工

数据仓库一般包含以下层次:

- 数据源

- 数据的存储和管理:整个数据仓库系统的核心

- OLAP服务器(联机分析处理)

- 前端工具(查询工具、报表工具)

中间件

中间件作为一大系统软件,与操作系统、数据库并称“三套车”。

中间件的任务是使程序开发变得容易。

需求的层次

- 业务需求

业务需求是指反映企业或客户对系统高层次的目标要求

通常来自项目投资人、购买产品的客户(boss)、客户单位的管理人员、市场营销部门或产品策划部门等

例:泛指甲方需求。如钉钉的客户是boss,用户是员工

- 用户需求

用户需求描述的是用户的具体目标,或用户要求系统必须能完成的任务。

- 系统需求

系统需求是从系统的角度来说明软件的需求,包括功能需求、非功能需求和设计约束等。

1)功能需求

也称为行为需求。它规定了开发人员必须在系统中实现的软件功能,用户利用这些功能来完成任务 ,满足业务需要。

2)非功能需求:指系统必须具备的属性或品质(bug缺陷),又可细分为软件质量属性和其他非功能需求。

3)设计约束:也称为限制条件或补充规约 ,通常是对系统的一些约束说明。

质量功能部署(QFD)

QFD是一种将用户要求转化成软件需求的技术,它将软件需求分为三类,分别是常规需求、期望需求和意外需求。

- 常规需求

用户认为系统应该做到的功能或性能,实现越多用户会越满意。

- 期望需求

用户想当然认为系统应具备的功能或性能,但并不能正确描述自己想要得到的这些功能或性能需求。

如果期望需求没有得到实现 ,会让用户感到不满意。

- 意外需求

意外需求也称为兴奋需求,是用户要求范围外的功能或性能,实现这些需求用户会更高兴,但不实现也不影响其购买的决策。

需求分析

使用SA方法(结构化分析方法)进行需求分析,可分为三个层次的模型:

- 数据模型——ER图(实体联系图)

- 功能模型——DFD(数据流图)

- 行为模型——STD(状态转换图)

UML

UML 是一种定义良好、易于表达、功能强大且普遍适用的建模语言(不是编程语言)。

UML 用关系把事物结合在一起,主要有下列四种关系(衣冠饭食):

- 依赖:依赖是两个事物之间的语义关系,其中一个事物发生变化会影响另一个事物的语义。

- 关联:关联描述一组对象 之间连接的结构关系。

- 泛化:泛化是一般化和特殊化的关系,描述特殊元素的对象可替换一般元素的对象。

- 实现:实现是类之间的语义关系,其中的一个类指定了由另一个类保证执行的契约。

软件架构风格

软件架构设计的核心问题:是能否达到架构级的软件复用。

一般有以下软件架构风格:

(1)数据流风格:包括批处理序列和管道/过滤器两种风格。(流-过滤)

(2)调用/返回风格:包括主程序/子程序、数据抽象和面向对象,以及层次结构。(调用-主子)

(3)独立构件风格:包括进程通信和事件驱动的系统。(独立-进程)

(4)虚拟机风格:包括解释器和基于规则的系统。(虚拟解释)

(5)仓库风格:包括数据库系统、黑板系统和超文本系统。(仓库数据库)

软件设计模式

设计模式可分为创建型模式、结构型模式和行为型模式三种。

- 创建型模式主要用于创建对象

- 结构型模式主要用于处理类或对象的组合;

- 行为型模式主要用于描述类或对象的交互以及职责的分配。

软件测试

- 软件测试方法可分为静态测试和动态测试。

静态测试是指被测试程序不在机器上运行,而采用人工检测和计算机辅助静态分析的手段对程序进行检测。静态测试包括对文档的静态测试和对代码的静态测试。对文档的静态测试主要以检查单的形式进行,而对代码的静态测试一般采用桌前检查、代码走查和代码审查。

动态测试是指在计算机上实 际运行程序进行软件测试,一般采用白盒测试和黑盒测试方法。

- 黑盒与白盒测试

- 白盒测试也称为结构测试,主要用于软件单元测试中。它的主要思想是,将程序看作是一个透明的白盒,测试人员完全清 楚程序的结构和处理算法。白盒测试方法主要有控制流测试、数据流测试和程序变异测试等。另外,使用静态测试的方法也可以实现白盒测试。

- 黑盒测试也称为功能测试,主要用于集成测试、确认测试和系统测试中。黑盒测试将程序看作是一个不透明的黑盒,完全不考虑(或不了解)程序的内部结构和处理算法,而只检查程序功能是否能按照 SRS 的要求正常使用。

- 软件调试与测试的区别

- 测试的目的是找出存在的问题;调试的目的是定位错误、并修改程序以修正错误

- 调试是测试之后的活动

- 测试有已有的条件和预知的结果;调试从未知的条件开始、结束过程不可预计

软件集成

企业应用集成技术可以消除信息孤岛,它将多个企业信息系统连接起来,实现无缝集成,使它们就像一个整体一样。包括表示集成、数据集成、控制集成和业务流程集成等多个层次和方面

- 表示集成

也称为界面集成,这是比较原始和最浅层次的集成,但又是常用的集成。这种方法将用户界面作为公共的集成点,把原有零散的系统界面 集中在一个新的界面中。表示集成是黑盒集成。

- 数据集成

数据集成是白盒集成,为了完成控制集成和业务流程集成,必须首先解决数据和数据库的集成问题。

在集成之前,必须首先对数据进行标识并编成目录,另外还要确定元数据模型,保证数据在数据库系统中分布和共享。

- 控制集成

api访问,在业务逻辑上进行的黑盒集成

- 业务流集成

基于统一的工作流。

物联网

物联网架构分为感知层、网络层、应用层

- 感知层

① 负责信息采集和物物之间的信息传输。 (考点:物联网没有传输层)

② 信息采集的技术包括传感器、条码和二维码、RFID 射频技术、音视频等多媒体信息。

③ 信息传输包括远近距离数据传输技术、自组织组网技术、协同信 息处理技术、信息 采集中间件技术等传感器网络。

- 网络层

① 是利用无线和有线网络对采集的数据进行编码、认证和传输,广泛覆盖的移动通信网络是实现物联网的基础设施。

② 2G、3G、4G 网络是网络层的技术。

- 应用层

提供丰富的基于物联网的应用,是物联网发展的根本目标。

云计算

云计算可分为三种服务类型

1、IaaS(基础设施即服务)

向用户提供硬件计算机能力、存储空间等方面的服务。单纯出租资源,赢利能力有限。

2、PaaS(平台即服务),向用户提供虚拟的操作系统 、数据库管理系统、 Web 应用等平台化的中间件式服务。

不在于直接的经济利益,更加注重产业生态。

3、SaaS(软件即服务),向用户提供应用软件(如 CRM、办公软件等)、组件、工作流 等虚拟化软件的服务。SaaS 一般采用 Web 技术和 SOA 架构,通过 Internet 向用户提供多租户、可定制的应用能力。

| Laas | Infrastructure 基础设施即服务 提供计算能力、存储能力等 - 提供披萨火炉 |

|---|---|

| Paas | Platform 平台即服务 提供虚拟操作系统、数据库管理系统、web应用等。 重点在于产业生态,而非直接经济效益 - 提供披萨面皮 |

| Saas | Software 软件及服务 提供CRM、办公软件等服务 - 直接点披萨 |

大数据

有五V特征,速记口诀:价高大多真

①大量(Volume) 指的是数据体量巨大

②多样(Variety)指的是数据类型繁多

③价值 (Value)价值密度的高低与数据总量的大小成反比。如何通过强大的机器算法更 迅速地完 成数据的价值“提纯”成为目前大数据背景下亟待解决的难题

④高速(Velocity)指的是处理速度快。这是大数据区分于传统数据挖掘的最显著特征

⑤真实性(Veracity)指的是数据来自于各种、各类信息系统网络以及网络终端的行为或 痕迹。

移动互联

移动互联网有以下特点:

①终端移动性:移动互联网业务使得用户可以在移动状态下接入和使用互联网服务,移 动的终端便于用户随身携带和随时使用。

②业务使用的私密性:在使用移动互联网业务时,所使用的内容和服务更私密,如手机 支付业务等。

③终端和网络的局限性:移动互联网业务在便携的同时 ,也受到了来自网络能力和终端 能力的限制:受到无线网络传输环境、技术能力以及终端大小、处理能力、电池容量等的限制。

④业务与终端、网络的强关联性:由于移动互联网业务受到了网络及终端能 力的限制, 因此,其 业务内容和形式也需要适合特定的网络技术规格和终端类型。

信息安全

- 信息安全的概念:

①秘密性:信息不被未授权者知晓的属性。

②完整性:信息是正确的、真实的、未被篡改的、完整无缺的属性。

③可用性:信息可以随时正常使用的属性。

- 信息系统安全可以划分为四个层次

①设备安全:包括三个方面:设备的稳定性、设备的可靠性、设备的可用性 .

②数据安全:包括秘密性、完整性和可用性。数据安全是传统的信息安全。

③内容安全:政治上健康、符合国家法律法规、符合道德规范,广义还包括内容保密、 知识产权保护、信息隐藏和隐私保护等。

④行为安全:数据安全本质上是一种静态的安全,而行为安全是一种动态安全。

包括 : 行为的秘密性;行为的完整性;行为的可控性。

- 《信息安全等级保护管理办法》将信息系统的安全保护等级分为以下五级。

注:以国家的维度去记忆,越小越好

1)第一级:不损害社会&国家。信息系统受到破坏后,会对公民、法人和其他组织的合法权益造成损害,但不 损害国家安全、社会秩序和公共利益。

2)第二级:损害社会,不损害国家。信息系统受到破坏后,会对公民、法人和其他组织的合法权益产生严重损害, 或者对社会秩序和公共利益造成损害,但不损害国家安全。

3)第三级:损害社会、损害国家。信息系统受到破坏后,会对社会秩序和公共利益造成严重损害,或者对国家安 全造成损害。

4)第四级:特别严重损害社会、严重损害国家。信息系统受到破坏后,会对社会秩序和公共利益造成特别严重损害,或者对国 家安全造成严重损害。

5)第五级:特别严重损害社会&国家。信息系统受到破坏后,会对国家安全造成特别严重损害。

信息加密

- 对称加密与非对称加密

①对称加密技术:加密和解密使用相同的密钥,即加密密钥也可以用作解密密钥。

典型:DES(56位),IDEA(128位)

优点:使用起来简单快捷、加密解密快 ;密钥管理简单;适合一对一传输 ;

缺点:加密强度不高,破译相对容 易;不适宜一对多加密传输。

②非对称加密技术:加密用 “公钥”,解密用“私钥”。

典型:RSA(128,192或256bit)

优点:安全性高,破译困难,体制安全 ;密钥量小;算法灵活性好。

缺点:加密解密速度慢 (相对); 密钥管理复杂

- 数字签名,是证明当事者的身份和数据真实性的一种信息。

完善的数字签名体系应满足以下 3 个条件:

(1)签名者事后不能抵赖自己的签名。

(2)任何其他人不能伪造签名。

(3)能够在公正的仲裁者面前通过验证签名来确认其真伪。

- 网络安全防御技术

( 1)防火墙:是阻挡对网络的非法访问和不安全数据的传递,主要用于逻辑隔离外部 网络与受保护的内部网络。防火墙主要是实现网络安全的安全 策略,而这种策略是预先定义 好的,所以是一种静态安全技术。

(2)入侵检测与防护的技术主要有两种:入侵检测系统( IDS)和入侵防护系统( IPS)。

① 入侵检测系统( IDS)注重的是网络安全状况的监管,通过监视网络或系统资源,寻找违反安全策略的行为或攻击迹象,并发出报警。因此绝大多数 IDS 系统都是被动的 。

② 入侵防护系统( IPS)则倾向于提供主动防护,注重对入侵行为的控制。其设计宗旨 是预先对入侵活动和攻击性网络流量进行拦截,避免其造成损失。

(3)VPN

VPN(虚拟专用网络)在公用网络中建立专用的、安全的数据通信通道的技术。可以 认为是加密 和认证技术在网络传输中的应用。是使用称之为 “隧道”的技术作为传输介质, 这个隧道是建立 在公共网络或专用网络基础之上的。

(4)安全扫描

安全扫描包括漏洞扫描、端口扫描、密码类扫描(发现弱口令密码)等。安全扫描可以 应用被称为扫描器的软件来完成,扫描器是最有效的网络安 全检测工具之一,它可以自动检 测远程或本地主机、网络系统的安全弱点以及所存在可能被利用的系统漏洞。

电子政务

电子政务的应用模式:

( 1)政府间的电子政务(G2G)。 政 府 上 下级 之 间 、 不 同 地 区 和 不 同 职 能 部 门 之 间 的 电 子政务活动。

(2)政府对企业的电子政务(G2B)。 政 府向 企 业 提 供 的 各 种 公 共 服 务 , 如 中 国 政 府 采 购网。

(3)政府对公众的电子政务(G2C)。政府向公众提供的服务。

(4)政府对公务员(G2E)。政府机构利用 Intranet 建立有效的行政办公和员工管理体 系,以提高政府工作效率服务和公务员管理水平

电子商务

(1)企业间的电子商务( B2B),1688是典型的 B2B 电子商务企业。

(2)企业与消费者之间的电子商务( B2C),京东自营、当当、苏宁等是典型的 B2C 电子商务企业。

(3)消费者与消费者之间的电子商务( C2C),淘宝、易趣等是典型的 C2C 电子商务交易平台。

(4)线上/线下电子商务( O2O),含义是线上购买线下的商品和服务,实体店提货或者享受服务。特别适合餐饮、院线、会所等服务类连锁企业,即online-offline。

大型信息系统

- 大型信息系统

是指以信息技术和通信技术为支撑,规模庞大,分布广阔,采用多级网络结构,跨越多个安全域,处理海量的,复杂且形式多样的数据,提供多种类型应用的大系统。

- 信息系统的规划流程

(1)分析企业信息化现状。

(2)制订企业信息化战略。

(3)信息系统规划方案拟定和总体架构设计。

- 信息系统规划方法

信息系统规划( ISP)是从企业战略出发,构建企业基本的信息系统架构,对企业内、 外信息资源进行统一规划、管理与应用,利用信息系 统控制企业行为,辅助企业进行决策, 帮助企业实现战略目标。

经历了三个阶段:

1)以数据处理为核心,围绕职能部门需求;

2)以企业内部管理信息系统为核心,围绕企业整体需求;

3)以集成为核心,围绕企业战略需求

企业系统规划(BSP)方法主要用于大型信息系统的开发。对大型信息系统而言,BSP 采 取的是自上而下的系统规划,而实现是自下而上分步进行。

- 信息系统规划工具

(1)在制订计划时,可以利用 PERT 图和甘特图。

(2)访谈时,可以应用各种调查表和调查提纲。

(3)在确定各部门、各层管理人员的需求,梳理流程时,可以采用会谈和正式会议的 方法。

(4)为把企业组织结构与企业过程联系起来,说明每个过程与组织的联系,指出过程 决策人,可以采用建立过程/组织( P/O)矩阵的方法。例如,表 1-5 是一个简单的 P/O 矩阵 示例,其中“√”代表负责和决策,“ *”代表过程主要涉及,“ +”代表过程有涉及,空白 表示过程不涉及。

P:Process

O:Organization

(5)为定义数据类,在调查研究和访谈的基础上,可以采用实体法归纳出数据类。实体 法首先列出企业资源,再列出一个资源/数据( R/D)矩阵,用于归纳数据。

Resource/Data

(6)功能法也称为过程法,它利用所识别的企业过程,分析每个过程的输入数据类和 输出数据类,与 RD 矩阵进行比较并调整,最后归纳出系统的数据类。

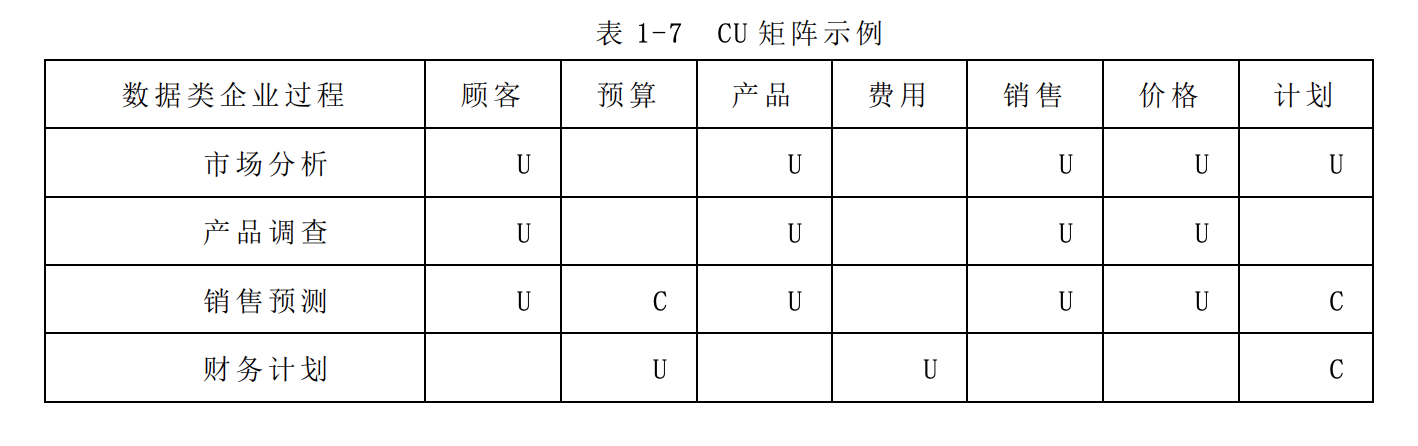

(7)CU 矩阵。

企业过程和数据类定义好后,可以企业过程为行,以数据类为列,按照 企业过程生成数据类关系填写 C(Create),使用数据类关系填写 U(User),形成 CU 矩阵。