NTD NETSEC DAY05

1 案例1:彻底理解NAT

1.1 问题

- Client1能够访问Server1的HTTP服务

- Server1能够ping通Server2

1.2 方案

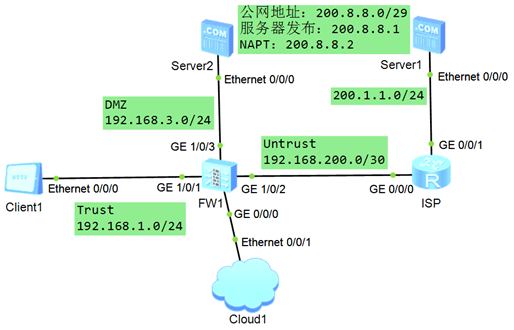

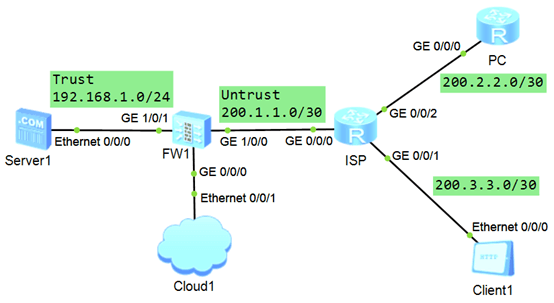

搭建实验环境,如图-1所示。

图-1

配置步骤如下。

1)配置接口IP地址并将接口加入安全区域

2)配置安全策略

3)配置NAT策略

4)配置路由

5)路由环路问题1.3 步骤

实现此案例需要按照如下步骤进行。

1)配置接口IP地址,并将接口加入安全区域。

interface GigabitEthernet1/0/1

ip address 192.168.1.254 24

interface GigabitEthernet1/0/2

ip address 192.168.200.1 30

interface GigabitEthernet1/0/3

ip address 192.168.3.254 24

firewall zone trust

add interface GigabitEthernet1/0/1

firewall zone untrust

add interface GigabitEthernet1/0/2

firewall zone DMZ

add interface GigabitEthernet1/0/3

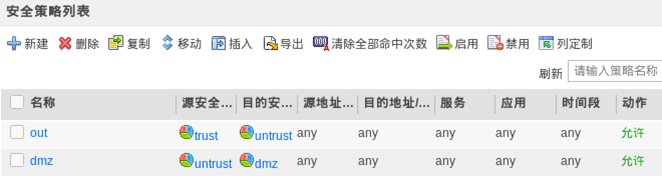

2)配置安全策略,Trust访问Untrust,Untrust访问DMZ,如图-2所示。

图-2

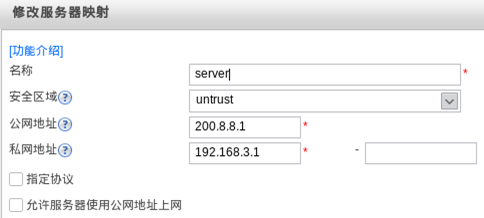

3)配置NAT策略,配置NAPT和服务器发布,如图-3、图-4和图-5所示。

图-3

图-4

图-5

4)配置路由,防火墙配置默认路由,ISP配置明细路由。

ip route-s 0.0.0.0 0.0.0.0 192.168.200.2

ip route-s 200.8.8.0 29 192.168.200.1

5)测试

Client1能够访问Server1的HTTP服务,Server1能够ping通Server2。

6)路由环路问题

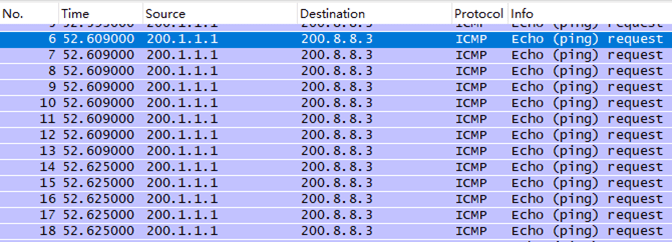

Server1 ping不通200.8.8.2或8.3/8.4/8.5/8.6,抓包发现环路,如图-6所示。

图-6

在防火墙上配置黑洞路由,再次抓包就没有环路了。

ip route-s 200.8.8.2 32 null0

ip route-s 200.8.8.3 32 null0

ip route-s 200.8.8.4 32 null0

ip route-s 200.8.8.5 32 null0

ip route-s 200.8.8.6 32 null0

2 案例2:华为防火墙NAT综合配置

2.1 问题

- 只有PC可以telnet到防火墙,ISP不能telnet防火墙

- 配置安全策略和服务器发布,使Client1可以访问Server1的HTTP服务

- 配置安全策略和Easy IP,使Server1通过地址转换ping通PC

2.2 方案

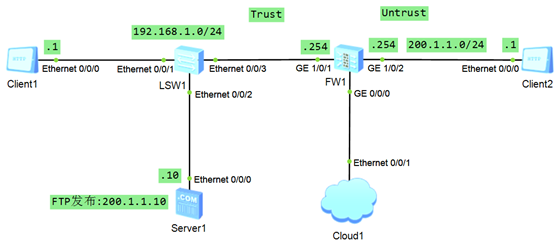

搭建实验环境,如图-7所示。

图-72.3 步骤

实现此案例需要按照如下步骤进行。

1)只有PC可以telnet到防火墙(ISP不能telnet防火墙)

telnet server enable

interface GigabitEthernet1/0/0

ip address 200.1.1.1 255.255.255.252

service-manage telnet permit

interface GigabitEthernet1/0/1

ip address 192.168.1.254 255.255.255.0

firewall zone trust

add interface GigabitEthernet1/0/1

firewall zone untrust

add interface GigabitEthernet1/0/0

aaa

manager-user admin

password cipher hao123.com

service-type web telnet

level 15

user-interface vty 0 4

authentication-mode aaa

protocol inbound all

ip route-s 0.0.0.0 0.0.0.0 200.1.1.2

测试:PC可以telnet防火墙;ISP也可以telnet防火墙。

acl 2000

rule 5 permit source 200.2.2.1 0

user-interface vty 0 4

acl 2000 inbound

测试:PC可以telnet防火墙;ISP不能telnet防火墙。

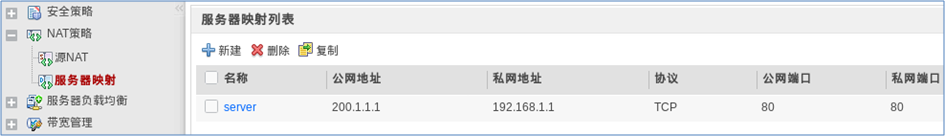

2)配置安全策略和服务器发布,使Client1可以访问Server1的HTTP服务(但Client1不能ping通Server1),如图-8和图-9所示。

图-8

图-9

3)配置安全策略和Easy IP,使Server1通过地址转换ping通PC(模拟上网)

配置安全策略和Easy IP,如图-10和图-11所示。

图-10

图-11

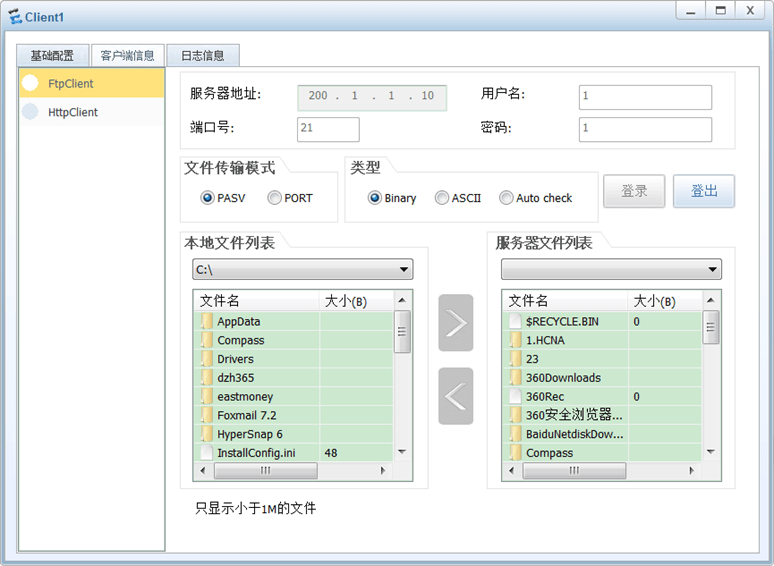

3 案例3:内外网访问FTP服务

3.1 问题

- 配置Easy IP,使Client1通过地址转换ping通Client2(模拟上网)

- 配置服务器发布使Client2可以访问Server1的FTP服务

- 配置服务器发布使Client1能够通过公网地址访问Server1的FTP服务

3.2 方案

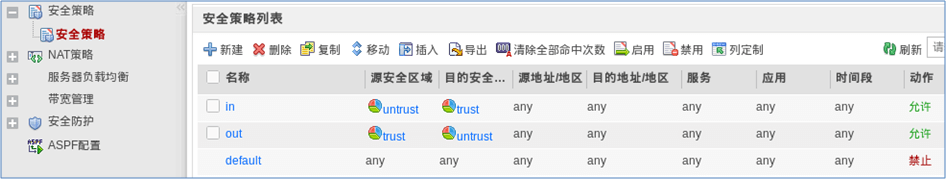

搭建实验环境,如图-12所示。

图-123.3 步骤

实现此案例需要按照如下步骤进行。

1)基本配置

interface GigabitEthernet1/0/1

ip address 192.168.1.254 255.255.255.0

interface GigabitEthernet1/0/2

ip address 200.1.1.254 255.255.255.0

firewall zone trust

add interface GigabitEthernet1/0/1

firewall zone untrust

add interface GigabitEthernet1/0/2

2)配置安全策略和Easy IP,使Client1通过地址转换ping通Client2(模拟上网)

security-policy

rule name out

source-zone trust

destination-zone untrust

action permit

nat-policy

rule name in2out

source-zone trust

destination-zone untrust

action nat easy-ip

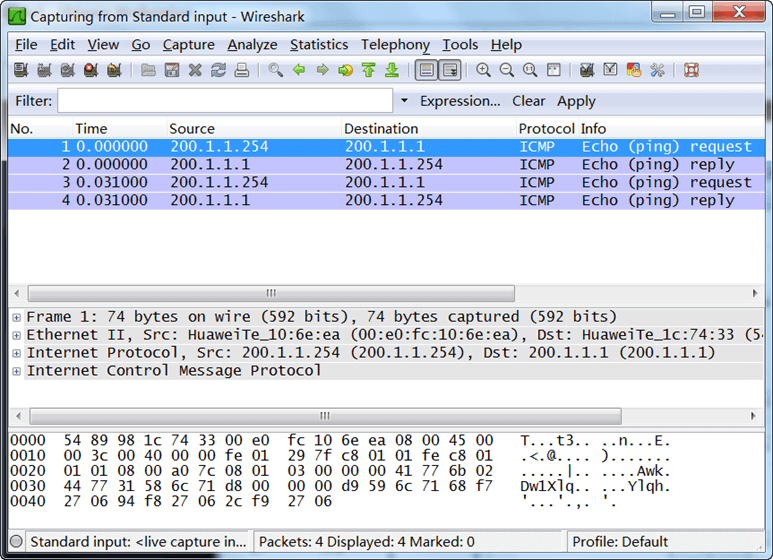

测试Client1可以通过地址转换ping通Client2,如图-13所示。

图-13

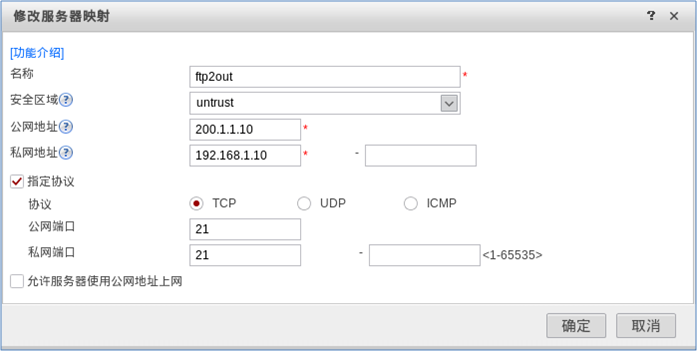

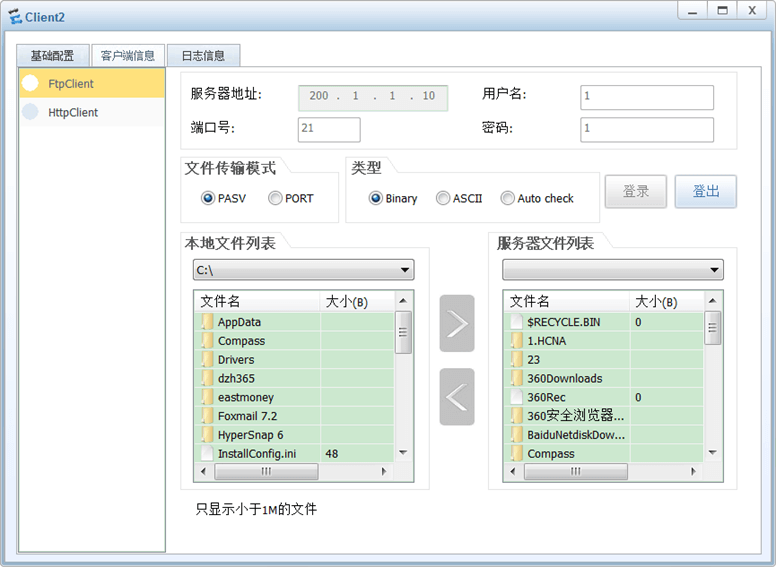

3)配置安全策略和服务器发布,使Client2可以访问Server1的FTP服务,如图-14和图-15所示。

security-policy

rule name in

source-zone untrust

destination-zone trust

action permit

图-14

图-15

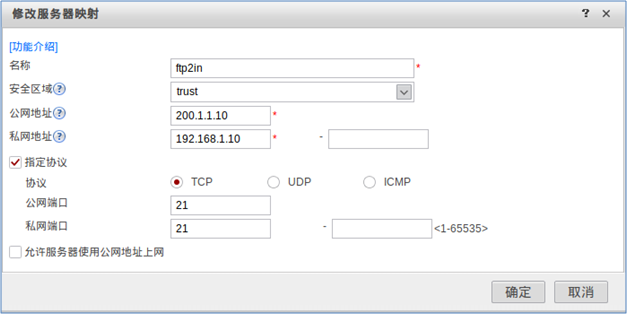

4)配置Easy IP和服务器发布,使Client1能够通过公网地址访问Server1的FTP服务,如图-16和图-17所示。

nat-policy

rule name in2ftp

source-zone trust

destination-zone trust

action nat easy-ip

图-16

图-17