NTD NETEXP DAY04

1 案例1:TCP协议抓包分析

1.1 问题

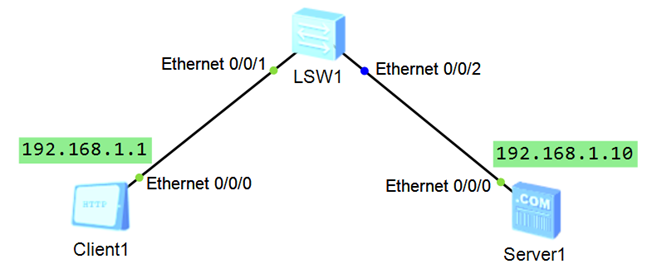

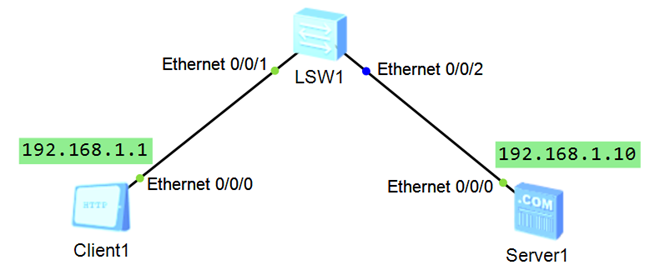

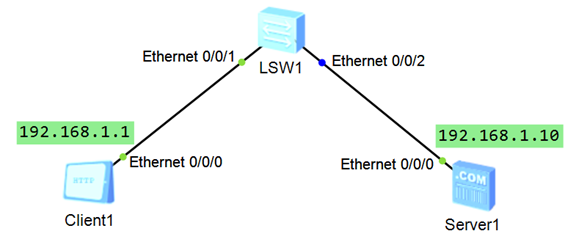

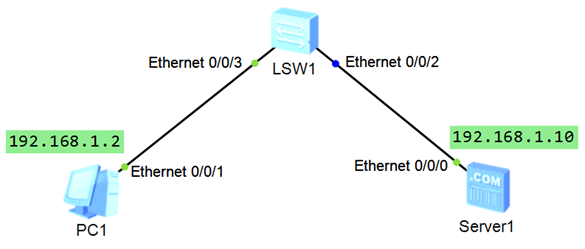

- 使用eNSP搭建实验环境,在Server1搭建Web服务,在交换机E0/0/2口开启抓包,在Client1上访问Web服务

-

1.2 方案

1.3 步骤

实现此案例需要按照如下步骤进行。

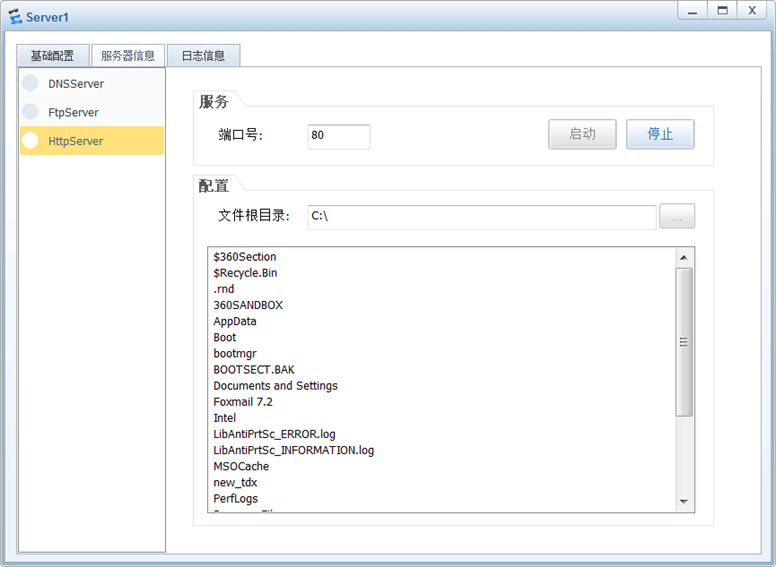

1)在Server1搭建Web服务,如图-2所示。

图-2

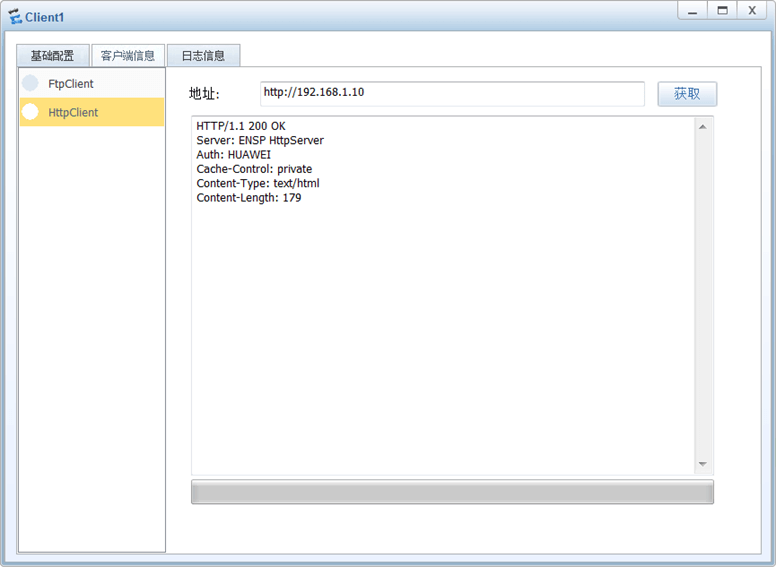

2)在Client1上访问Web服务,如图-3所示。

图-3

3)在交换机E0/0/2口抓到包,查看TCP的封装格式,如图-4所示。

图-4

2 案例2:TCP三次握手抓包分析

2.1 问题

使用eNSP搭建实验环境,在Server1搭建Web服务,在交换机E0/0/2口开启抓包,在Client1上访问Web服务

-

2.2 方案

2.3 步骤

实现此案例需要按照如下步骤进行。

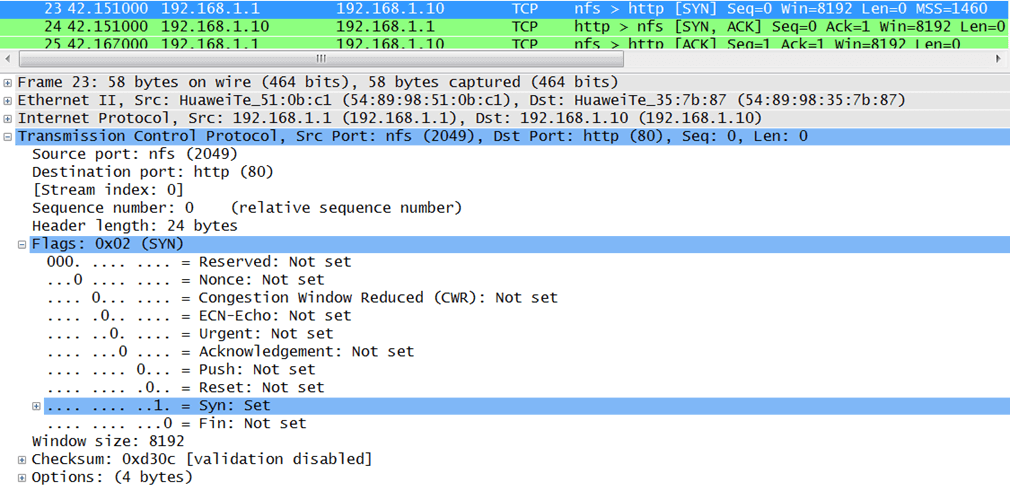

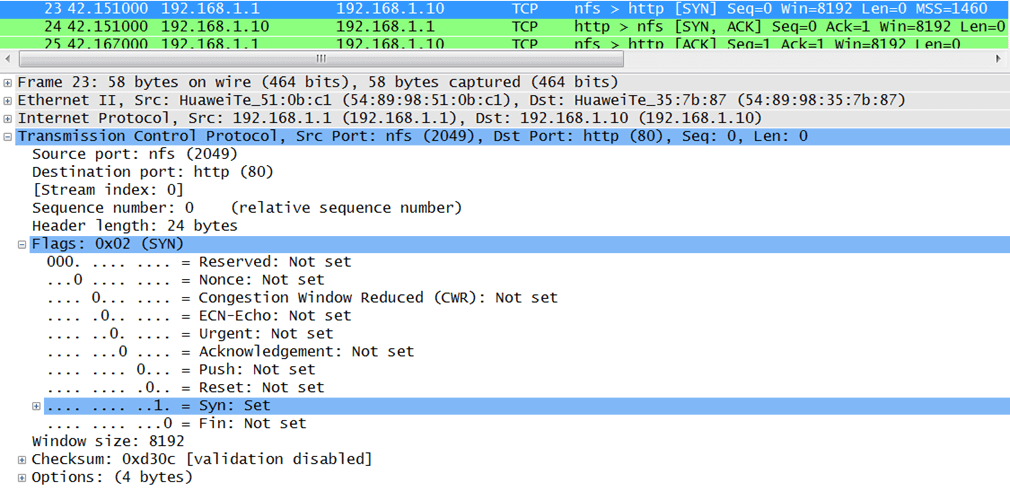

1)第一次握手,如图-6所示。

图-6

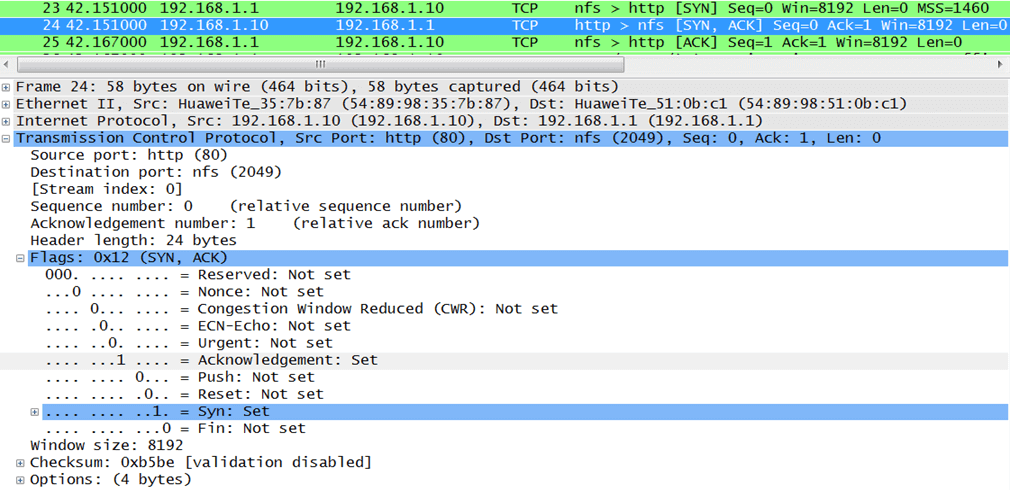

2)第二次握手,如图-7所示。

图-7

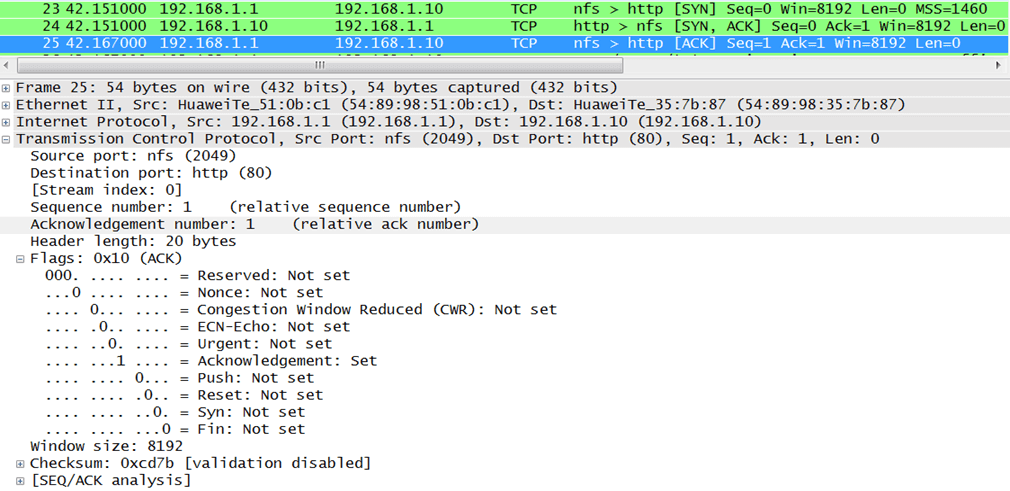

3)第三次握手,如图-8所示。

图-8

3 案例3:TCP建立连接过程中的状态分析

3.1 问题

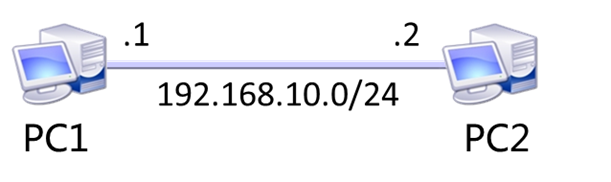

1)实验环境由两台主机PC1和PC2组成,PC1使用物理机,PC2使用另一台物理机或VMWare虚拟机。

2)在PC1上开启科来,然后通过远程桌面访问PC2,分析TCP三次握手

3)在PC2运行netstat –na命令查看状态。3.2 方案

3.3 步骤

实现此案例需要按照如下步骤进行。

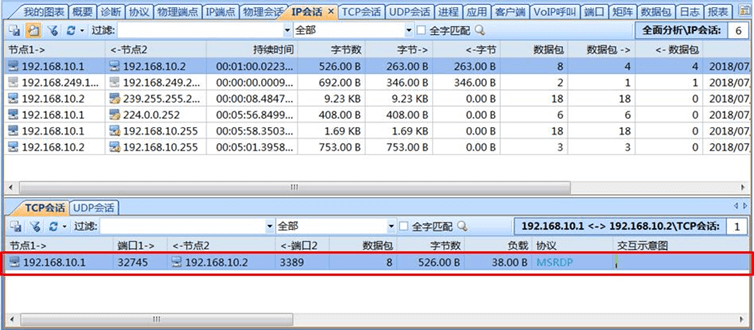

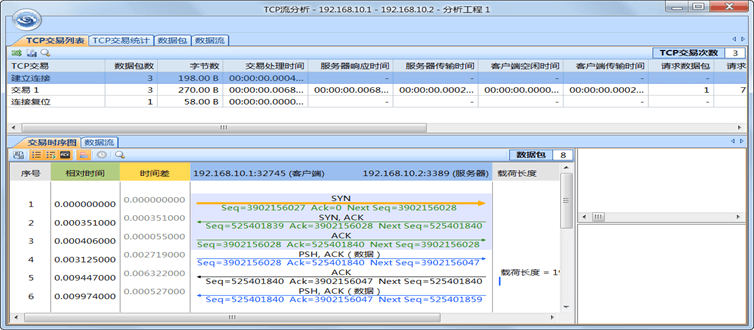

1)在PC1上开启科来,然后通过远程桌面访问PC2。点击IP会话,然后双击TCP会话记录,如图-10所示。

图-10

2)查看三次握手,如图-11所示。

图-11

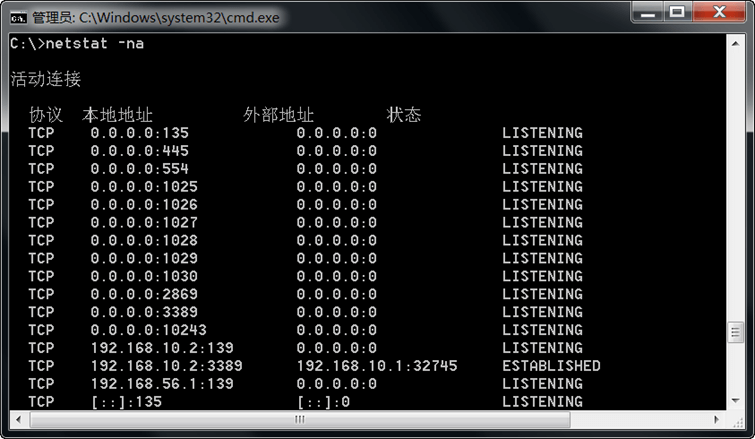

3)在PC2运行netstat –na命令查看状态,如图-12所示。

图-12

4 案例4:TCP四次挥手抓包分析

4.1 问题

使用eNSP搭建实验环境,在Server1搭建Web服务,在交换机E0/0/2口开启抓包,在Client1上访问Web服务

-

4.2 方案

4.3 步骤

实现此案例需要按照如下步骤进行。

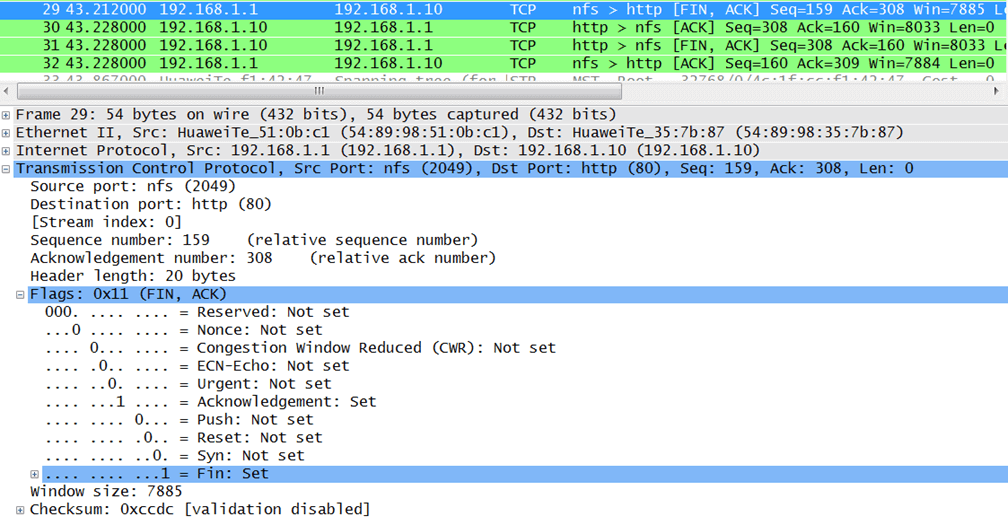

1)第一次挥手,如图-14所示。

图-14

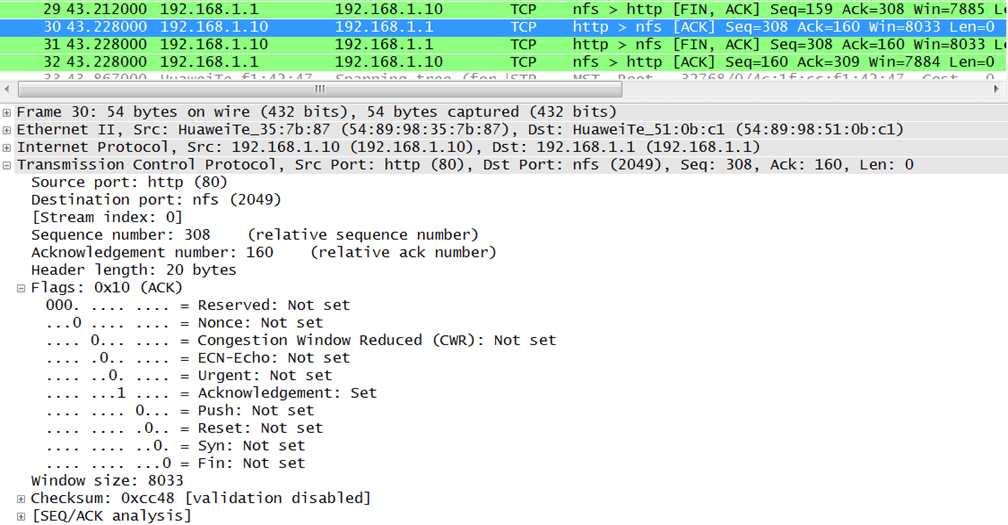

2)第二次挥手,如图-15所示。

图-15

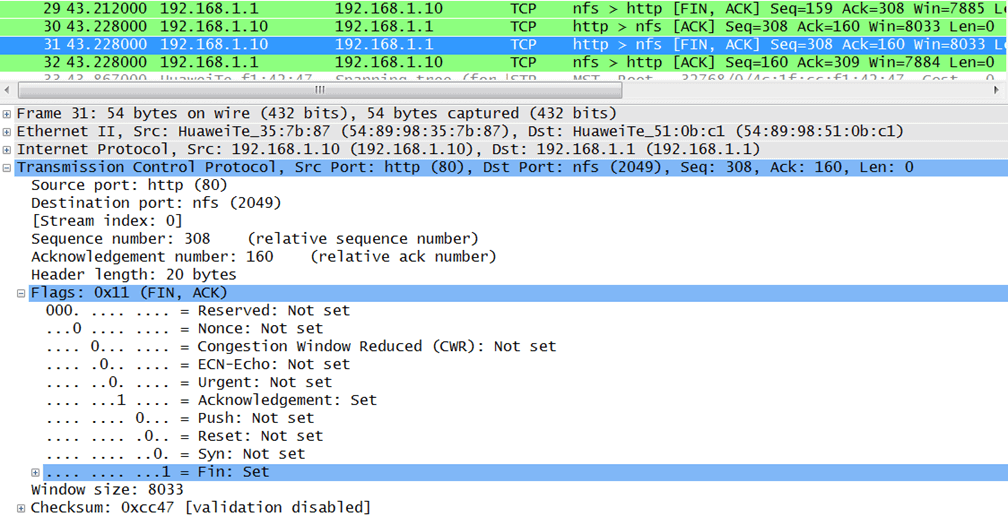

3)第三次挥手,如图-16所示。

图-16

4)第四次挥手,如图-17所示。

图-17

5 案例5:UDP协议抓包分析

5.1 问题

使用eNSP搭建实验环境,在交换机E0/0/2口开启抓包,使用PC1的UDP发包工具

-

5.2 方案

5.3 步骤

实现此案例需要按照如下步骤进行。

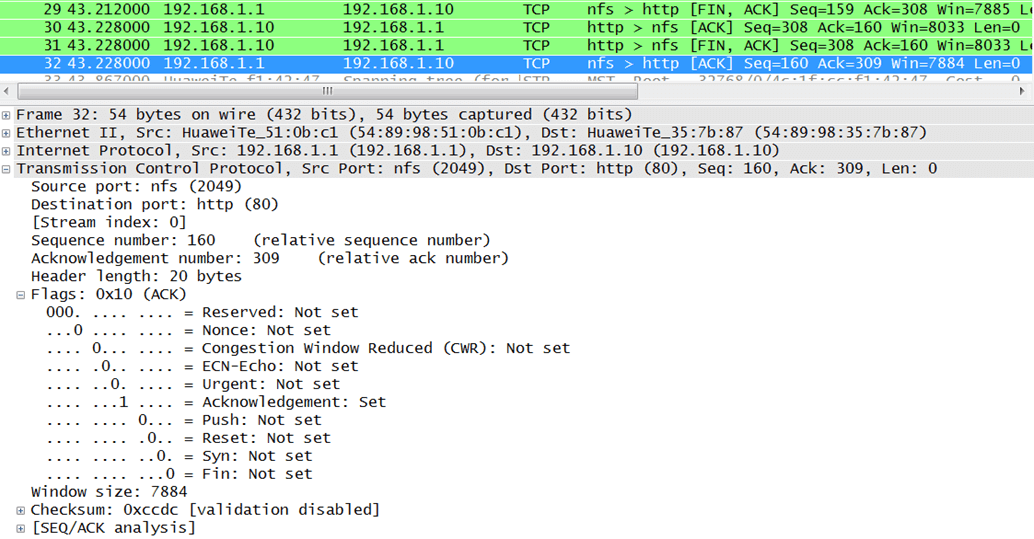

1)使用PC1的UDP发包工具:发送/停止,如图-19所示。

图-19

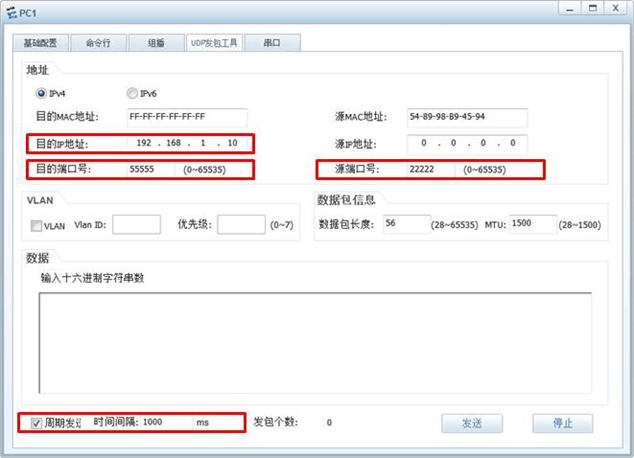

2)抓到UDP包,如图-20所示。

图-20

6 案例6:FTP工作原理分析

6.1 问题

使用eNSP搭建实验环境,在Server1搭建FTP服务,在交换机E0/0/2口开启抓包,在Client1上访问FTP服务

- 抓包分析FTP工作原理

6.2 方案

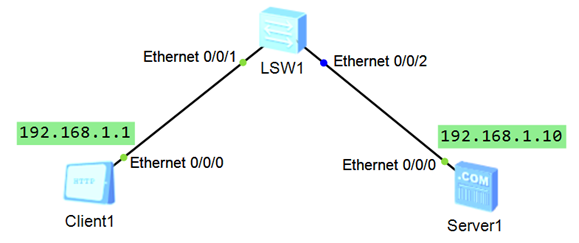

使用eNSP搭建实验环境,如图-21所示。

图-216.3 步骤

实现此案例需要按照如下步骤进行。

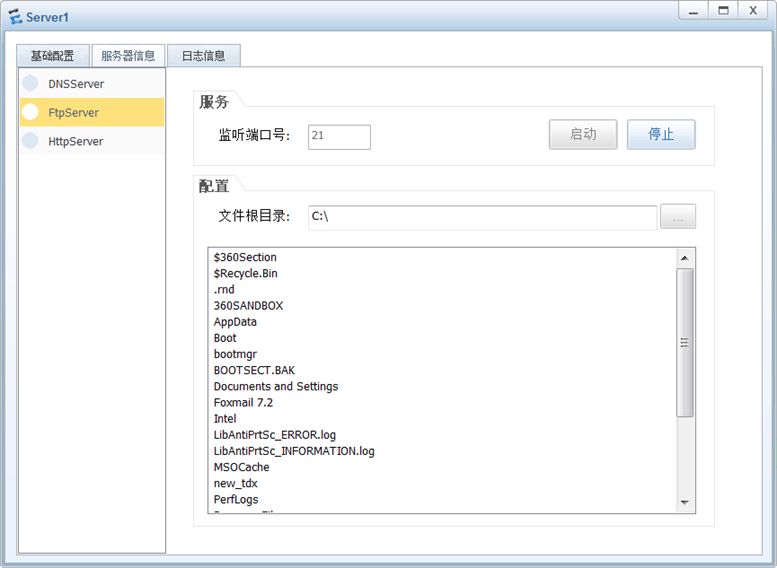

1)在Server1搭建FTP服务,如图-22所示。

图-22

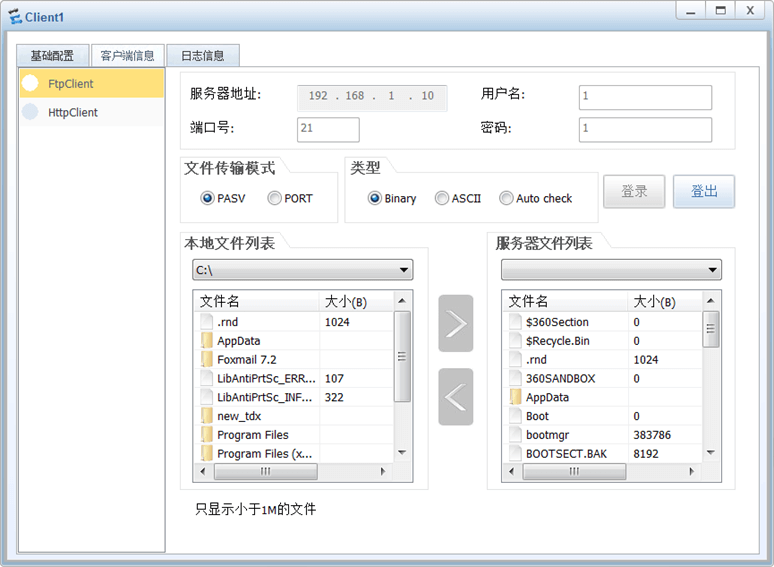

2)在Client1上访问FTP服务,如图-23所示。

图-23

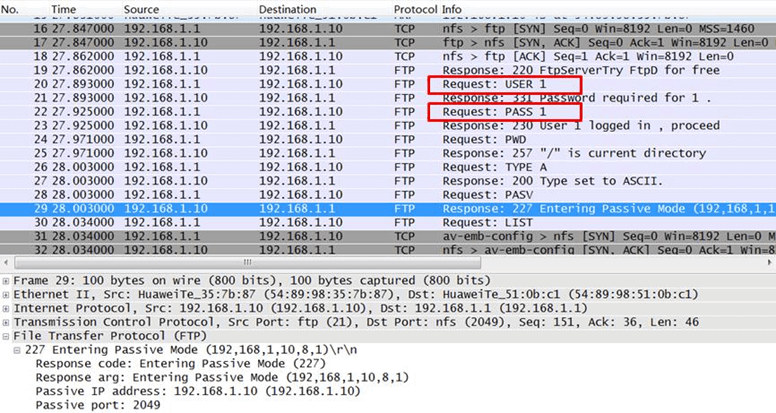

3)抓包看到FTP交互过程,能抓到用户名和密码,如图-24所示。

图-24

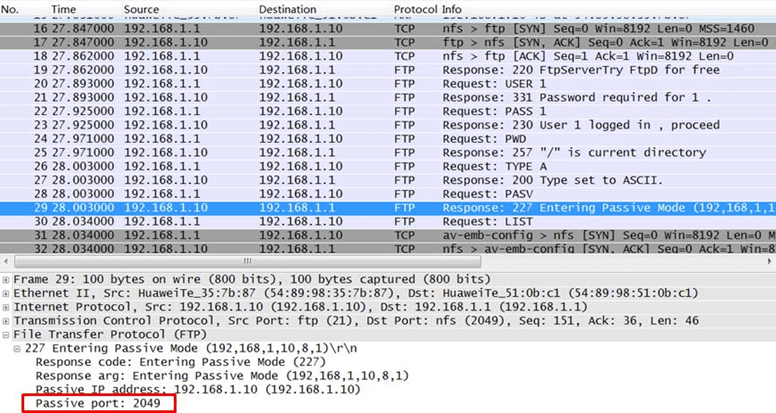

4)抓包看到FTP被动模式端口号,如图-25所示。

图-25