NTD NETSEC DAY06

1 案例1:项目基本配置

1.1 问题

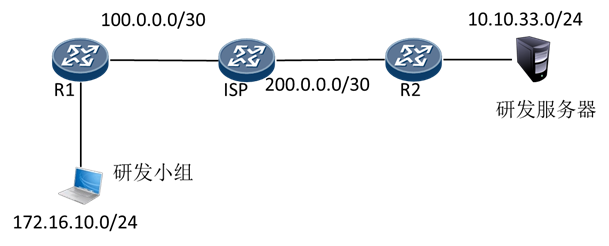

实现研发小组分公司R1与研发服务器总公司R2之间,通过Internet公网互访。

1.2 方案

1.3 步骤

实现此案例需要按照如下步骤进行。

步骤一:配置R1路由器

[R1]interface g0/0/1

[R1-GigabitEthernet0/0/1]ip add 172.16.10.254 24

[R1]interface g0/0/0

[R1-GigabitEthernet0/0/0]ip add 100.0.0.1 30

[R1]ip route-s 0.0.0.0 0.0.0.0 100.0.0.2

步骤二:配置ISP路由器

[ISP]interface g0/0/1

[ISP-GigabitEthernet0/0/1]ip add 100.0.0.2 30

[ISP]interface g0/0/0

[ISP-GigabitEthernet0/0/0]ip add 200.0.0.1 30

步骤三:配置R2路由器

[R2]interface g0/0/1

[R2-GigabitEthernet0/0/1]ip add 10.10.33.254 24

[R2]interface g0/0/0

[R2-GigabitEthernet0/0/0]ip add 200.0.0.2 30

[R2]ip route-s 0.0.0.0 0.0.0.0 200.0.0.1

步骤四:测试

在R1上可以ping 通R2 200.0.0.2,实现通过Internet公网互访。

2 案例2:加密算法

2.1 问题

2.2 方案

2.3 步骤

实现此案例需要按照如下步骤进行。

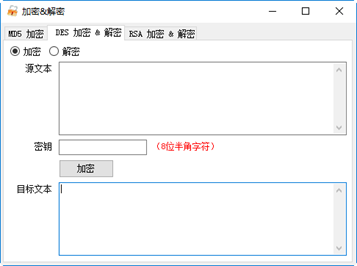

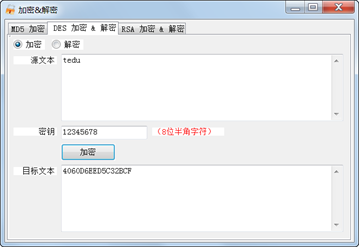

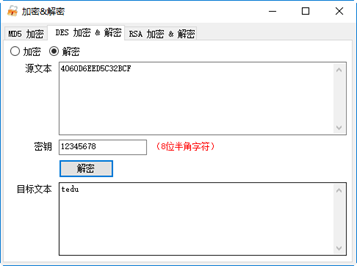

步骤一:对称加密解密

图-3

图-4

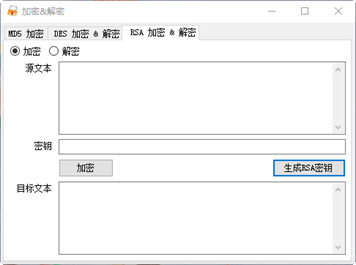

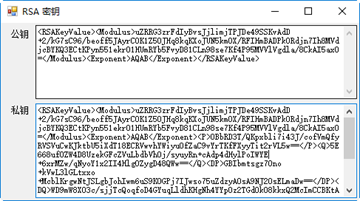

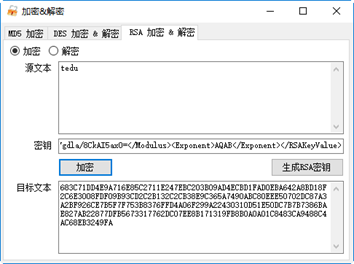

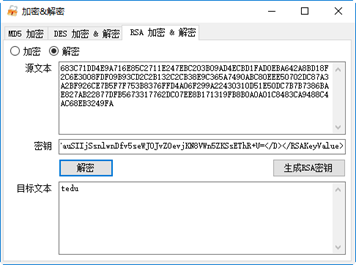

步骤二:非对称加密算法

图-5

图-6

图-7

图-8

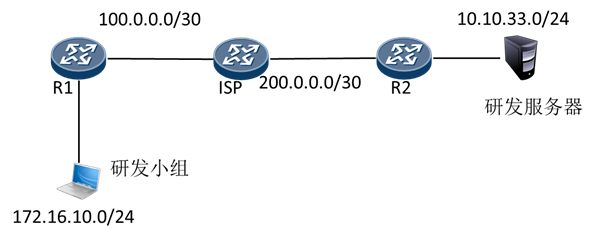

3 案例3:配置IPSec VPN

3.1 问题

研发小组可以通过VPN访问总公司研发服务器,但不能访问Internet。

3.2 方案

3.3 步骤

实现此案例需要按照如下步骤进行。

步骤一:配置R1路由器

1)配置路由

ip route-s 0.0.0.0 0.0.0.0 100.0.0.2

2)配置IPSec VPN

ike proposal 1

encryption-algorithm 3des-cbc

authentication-algorithm md5

authentication-method pre-share

dh group2

ike peer 200.0.0.2 v1

pre-shared-key simple tedu

ike-proposal 1

remote-address 200.0.0.2

acl number 3000

rule 5 permit ip source 172.16.10.0 0.0.0.255 destination 10.10.33.0 0.0.0.255

ipsec proposal 1

transform esp

ipsec policy yf 1 isakmp

security acl 3000

ike-peer 200.0.0.2

proposal 1

interface GigabitEthernet0/0/0

ipsec policy yf

步骤二:配置R2路由器

1)配置路由

ip route-s 0.0.0.0 0.0.0.0 200.0.0.1

2)配置IPSec VPN

ike proposal 1

encryption-algorithm 3des-cbc

authentication-algorithm md5

authentication-method pre-share

dh group2

ike peer 100.0.0.1 v1

pre-shared-key simple tedu

ike-proposal 1

remote-address 100.0.0.1

acl number 3000

rule 5 permit ip source 10.10.33.0 0.0.0.255 destination 172.16.10.0 0.0.0.255

ipsec proposal 1

transform esp

ipsec policy yf 1 isakmp

security acl 3000

ike-peer 100.0.0.1

proposal 1

interface GigabitEthernet0/0/0

ipsec policy yf

步骤三:测试

研发小组的主机可以ping通研发服务器,但不能ping通200.0.0.2。