NTD WEBSEC DAY04

1 案例1:Web漏洞评估

1.1 问题

- 安装AppScan

-

1.2 步骤

实现此案例需要按照如下步骤进行。

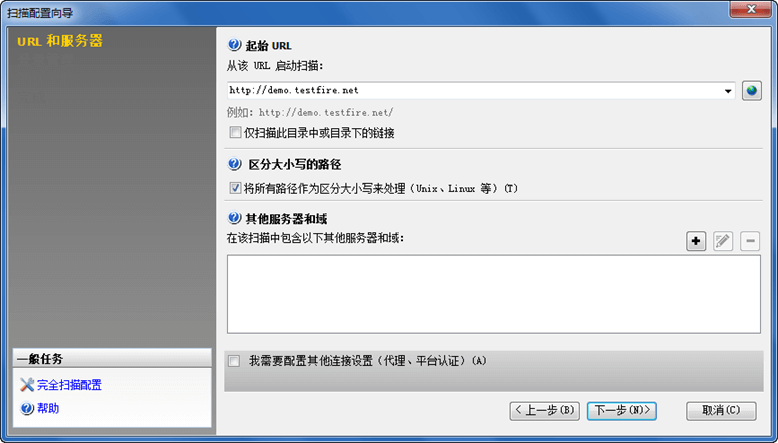

1)AppScan 8.0版本在Windows 7可以直接安装,在Windows 10安装需要先安装.NET Framework 3.5。安装完成后新建扫描,输入测试网址http://demo.testfire.net,如图-1所示。

图-1

接下来选择测试策略“完成”,该策略包含所有的AppScan测试,然后开始扫描。

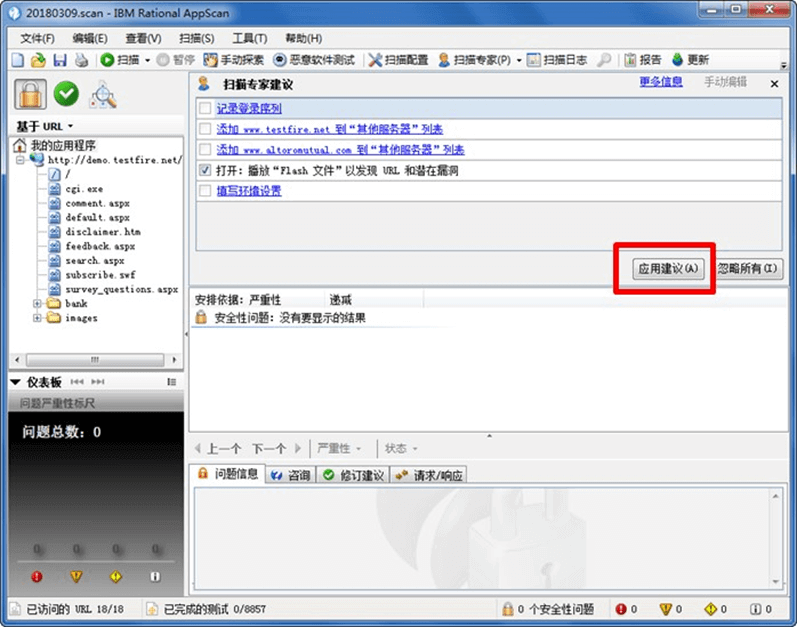

2)扫描完成后点击“应用建议”,如图-2所示。

图-2

3)经过一段时间,扫描完成后的结果如图-3所示,扫描出很多安全问题,针对每一个安全问题,AppScan都给出了建议。

图-3

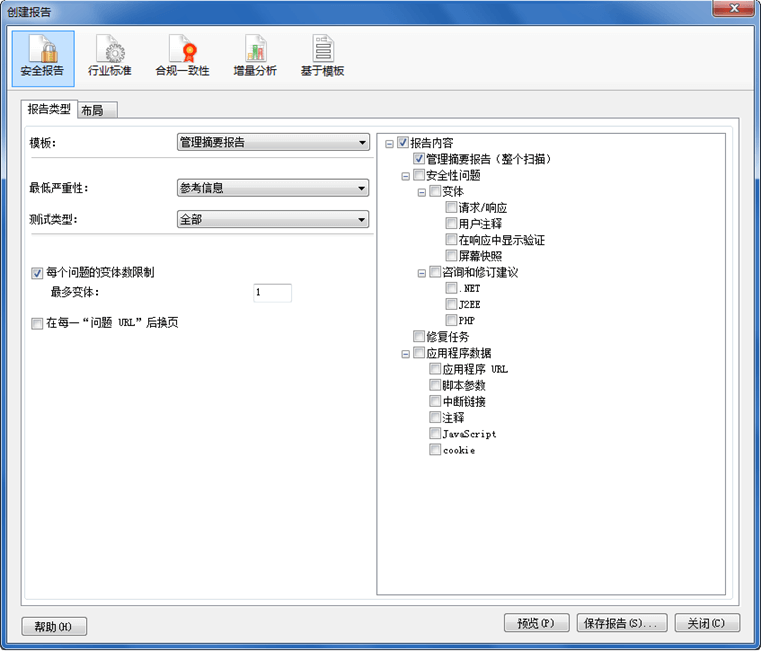

4)AppScan可以生成报告,如图-4所示。

图-4

2 案例2:破解表单

2.1 问题

使用AppScan对网站http://demo.testfire.net进行表单破解。

2.2 步骤

实现此案例需要按照如下步骤进行。

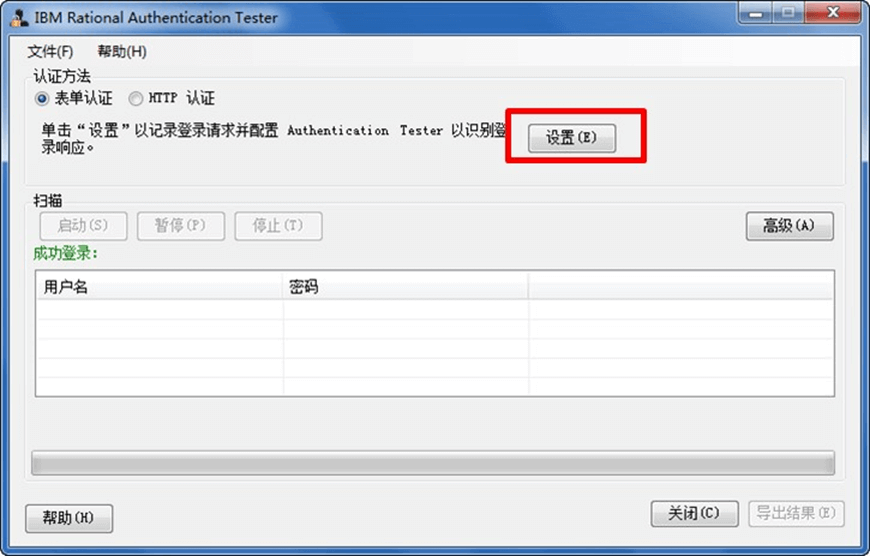

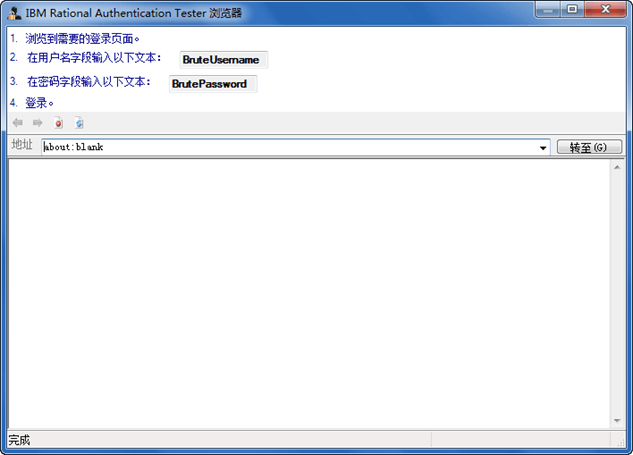

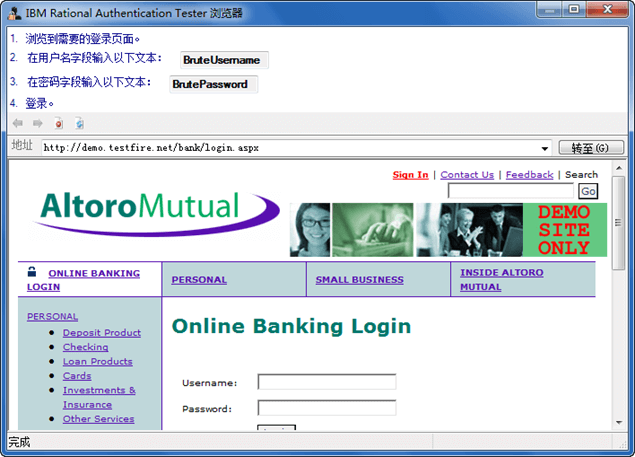

AppScan集成了一个可以破解网站的用户名称和密码的工具Authentication Tester,如图-5所示。

图-5

接下来介绍破解表单的步骤及操作。

1)点击“设置”,如图-6所示。

图-6

2)打开内置的浏览器,如图-7所示。

图-7

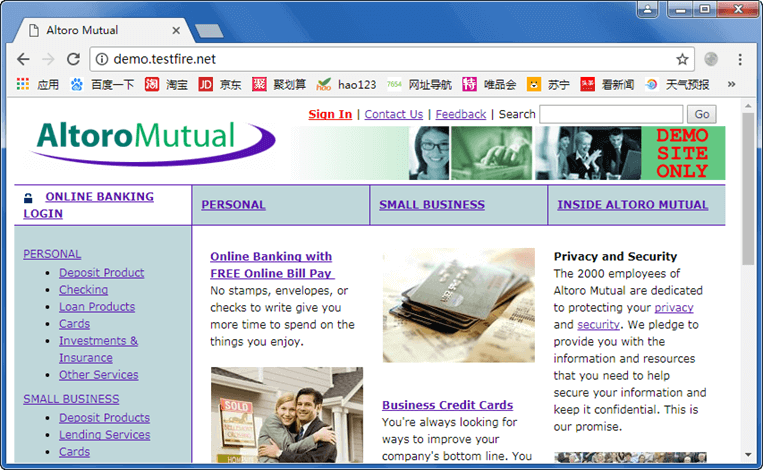

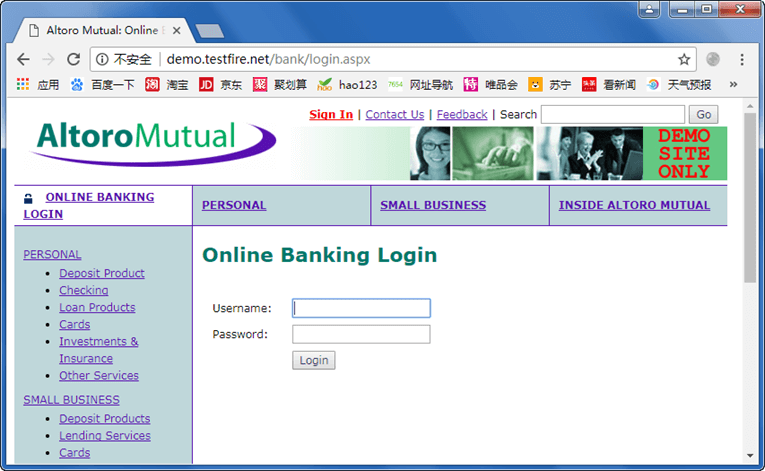

3)访问网站,查找登录页,如图-8和图-9所示。

图-8

图-9

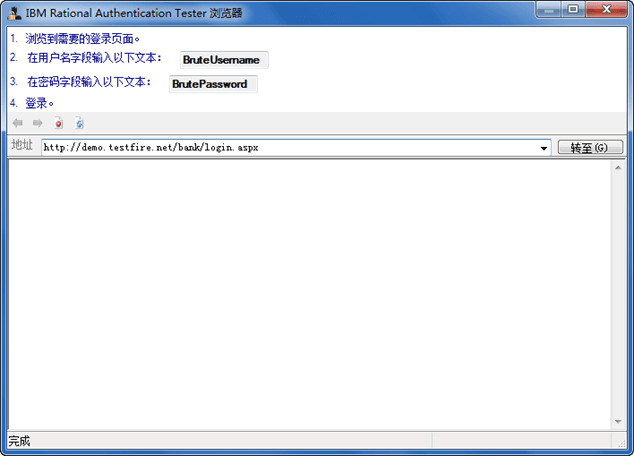

4)将登录页的网址复制到内置的浏览器并访问,如图-10和图-11所示。

图-10

图-11

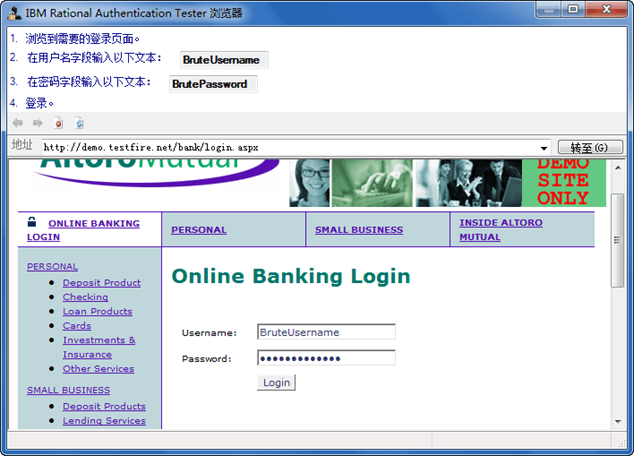

5)根据提示输入用户名和密码,捕获登录请求,如图-12所示。

图-12

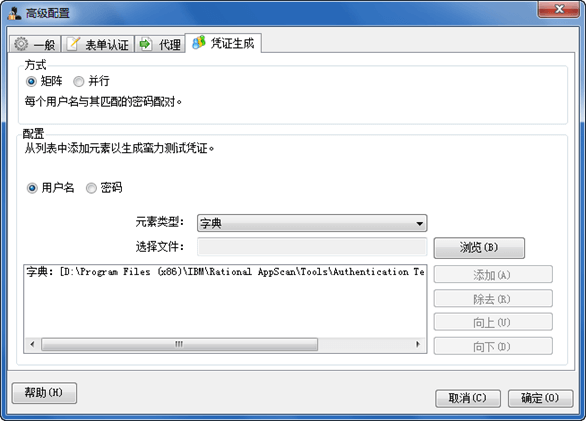

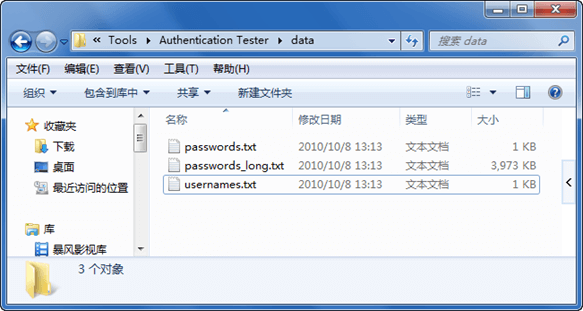

6)用户名和密码选择默认的字典,如图-13和图-14所示。

图-13

图-14

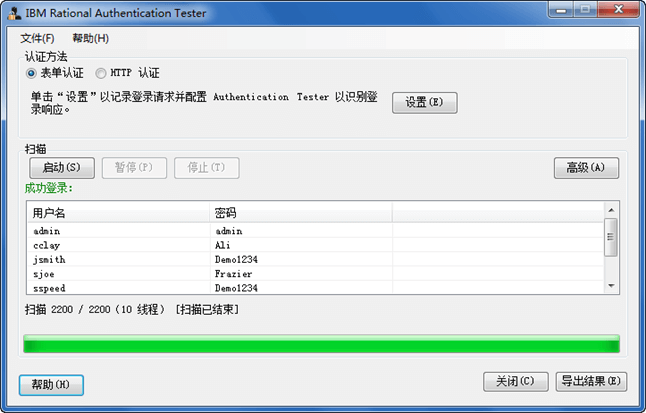

7)经过一段时间的扫描,扫描出用户名与密码,如图-15所示。

图-15

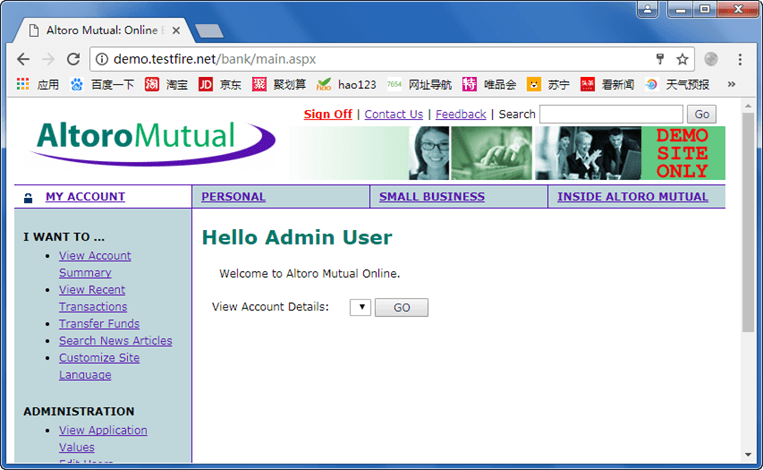

8)使用用户名admin密码admin成功登录网站,如图-16所示。

图-16

3 案例3:搭建靶机DVWA

3.1 问题

Win2008虚拟机安装phpstudy2016

-

3.2 步骤

实现此案例需要按照如下步骤进行。

DVWA是一个PHP站点的源码,只需要将此源码放到PHP+MySQL环境中再稍加配置即可。

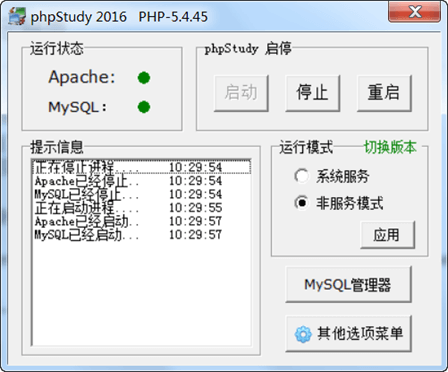

1)Windows 虚拟机(IP地址192.168.111.142)中运行phpStudy20161103.exe自解压到C:\phpStudy,然后自动启动,如图-17所示。

图-17

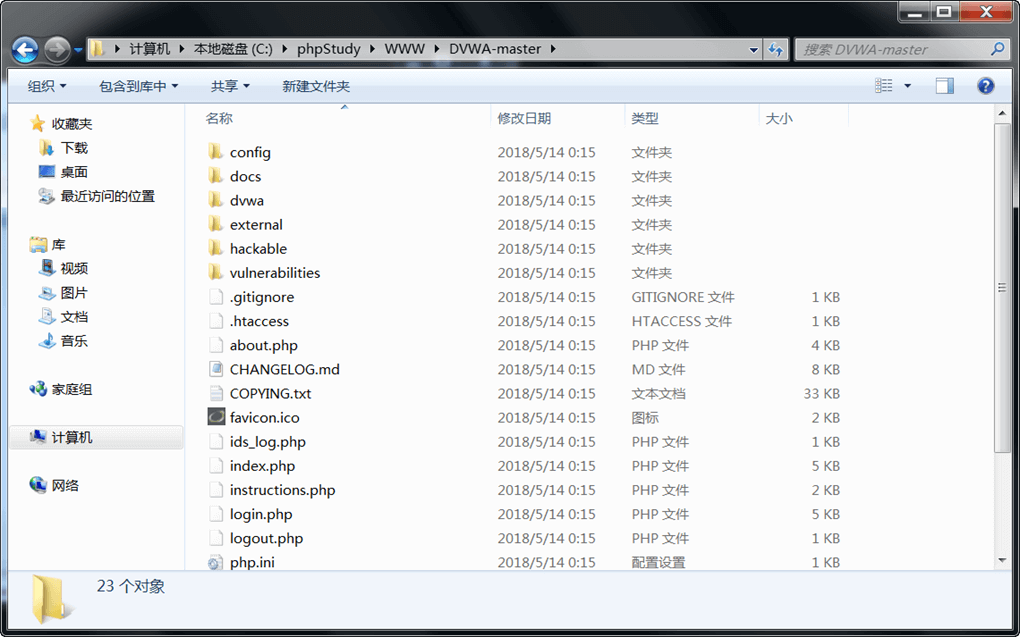

2)解压DVWA-master.zip到C:\phpStudy\WWW\DVWA-master,如图-18所示。

图-18

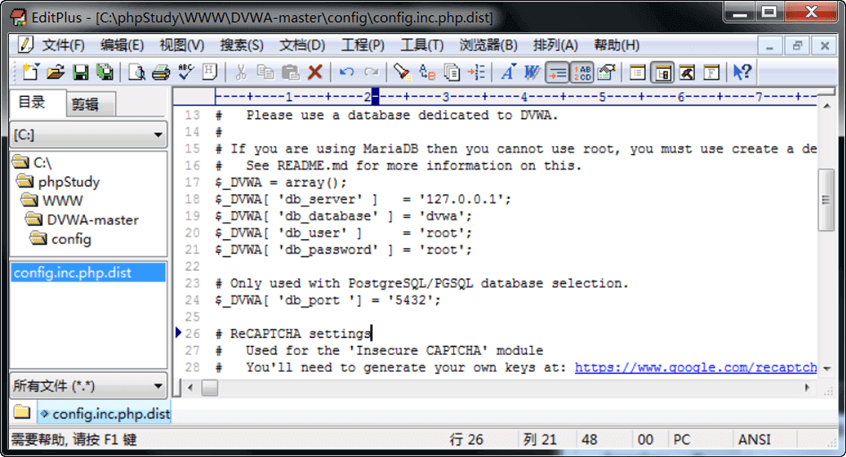

3)配置DVWA连接数据库,编辑config\config.inc.php.dist,需要把db_password 修改成 root ,因为集成环境默认的MySQL用户名和密码均为root,如图-19所示。保存后将config.inc.php.dist改名为config.inc.php。

图-19

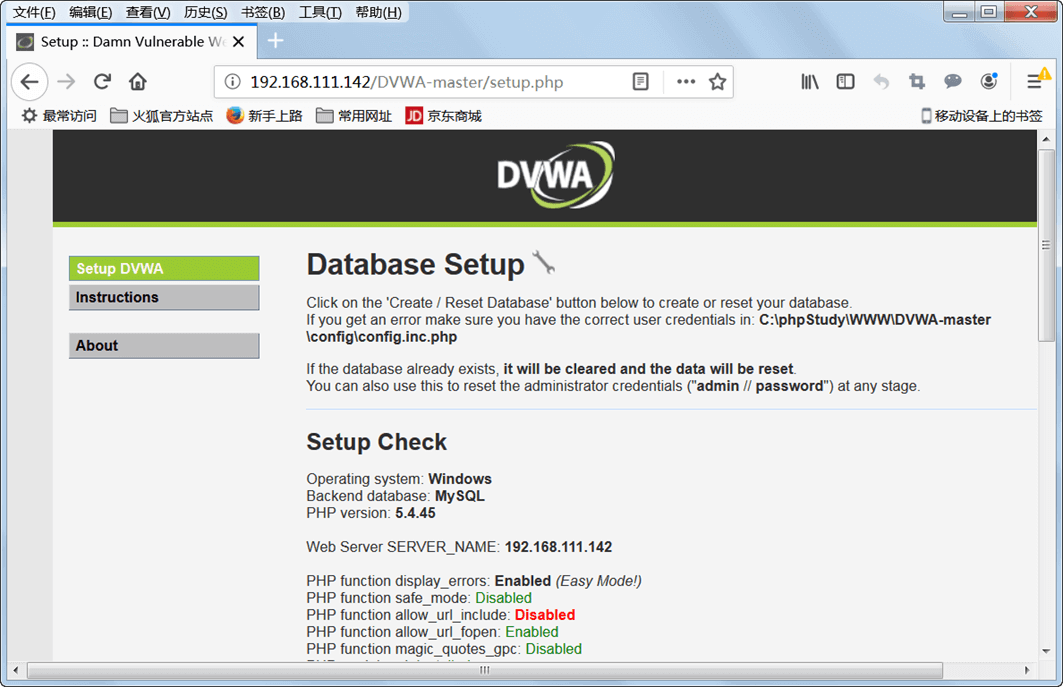

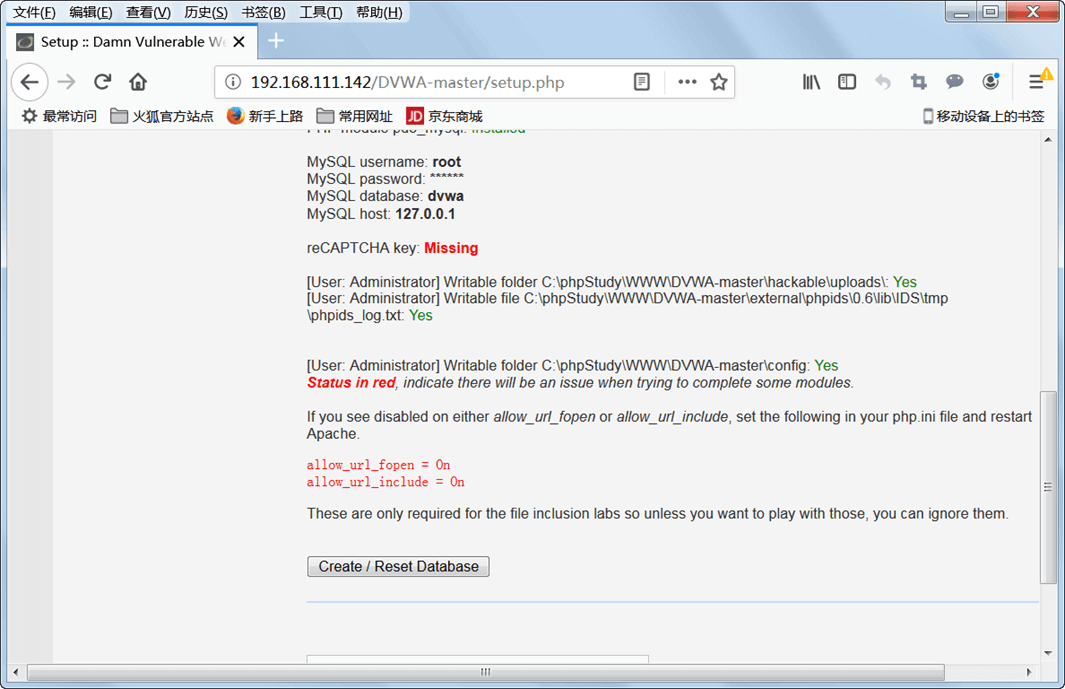

4)在宿主机访问 http://192.168.111.142/DVWA-master/index.php,创建数据库,如图-20和图-21所示。

图-20

图-21

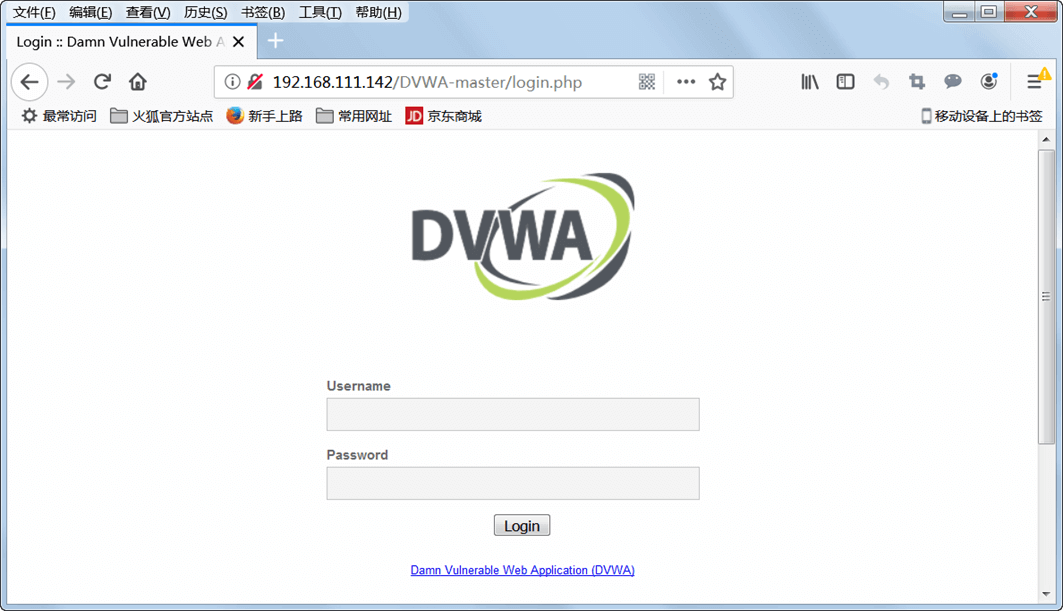

5)创建完成后出现登录页面,如图-22所示。输入默认用户名admin,默认密码 password。

图-22

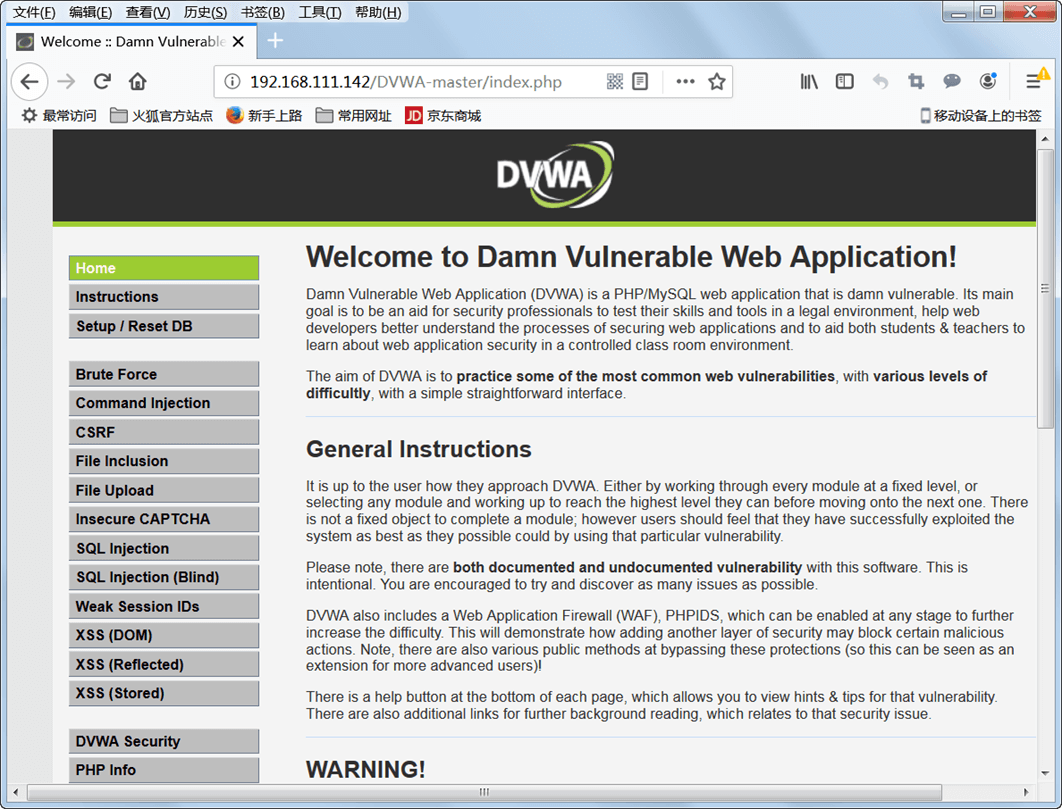

6)登录成功后的界面,如图-23所示,靶机DVWA搭建完成。

图-23

4 案例4:部署Burp Suite

4.1 问题

安装Burp Suite

-

4.2 步骤

实现此案例需要按照如下步骤进行。

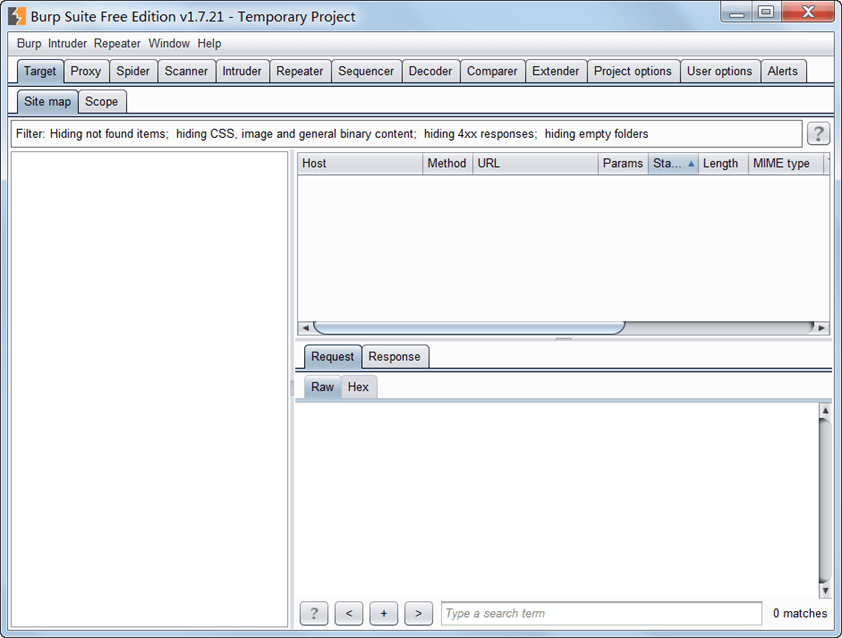

Burp Suite 是用于攻击Web 应用程序的集成平台,包含了许多工具。Burp Suite的主要模块包括Proxy、Spider、Scanner、Intruder、Repeater、Sequencer、Decoder和Comparer。本案例主要利用了Intruder模块,用于Web暴力破解。

当Burp Suite 运行后,Proxy开启默认的8080 端口作为本地代理接口。通过设置一个浏览器使用其代理服务器,所有的网站流量可以被拦截,查看和修改。

1)我们使用burpsuite_free_windows-x64_v1_7_21.exe安装,安装完后启动Burp Suite,采用默认选项即可,启动后的界面如图-24所示。

图-24

5 案例5:Web暴力破解

5.1 问题

DVWA设置安全级别为Low

- 使用Burp Suite 暴力破解用户名和密码

5.2 步骤

实现此案例需要按照如下步骤进行。

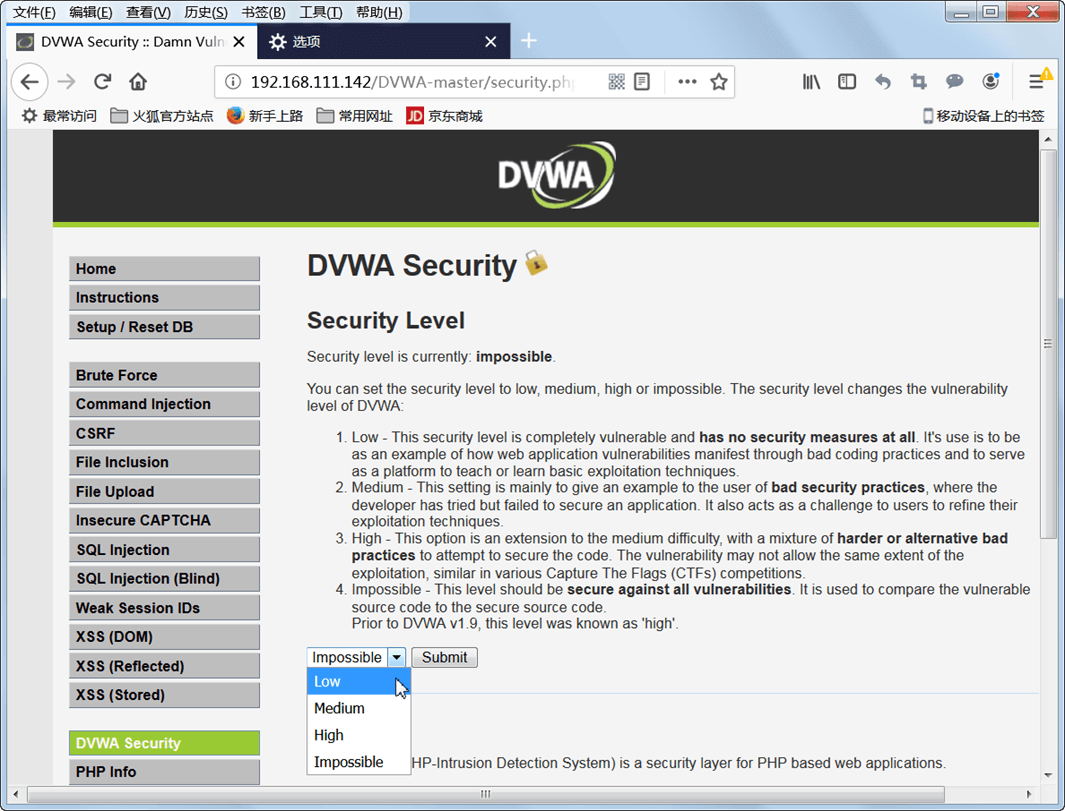

1)设置DVWA的安全级别为Low级别,如图-25所示。

图-25

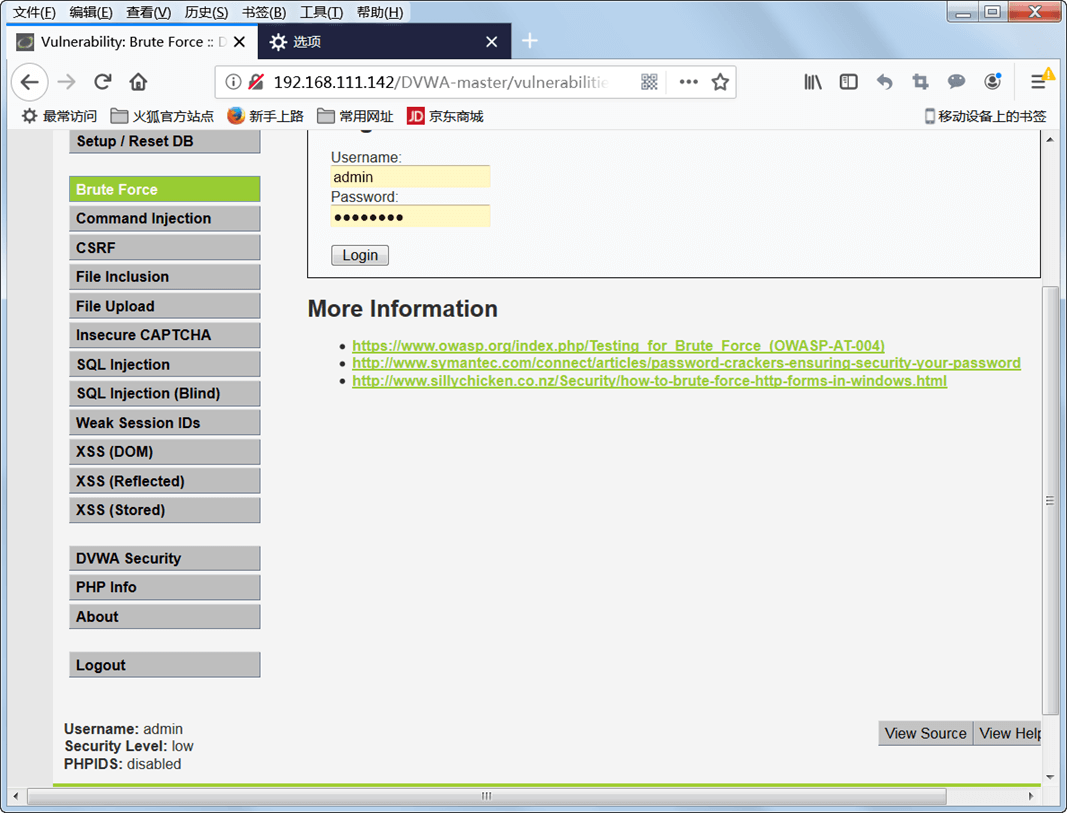

2)点击“Brute Force”,进入暴力破解测试页面,如图-26所示。

图-26

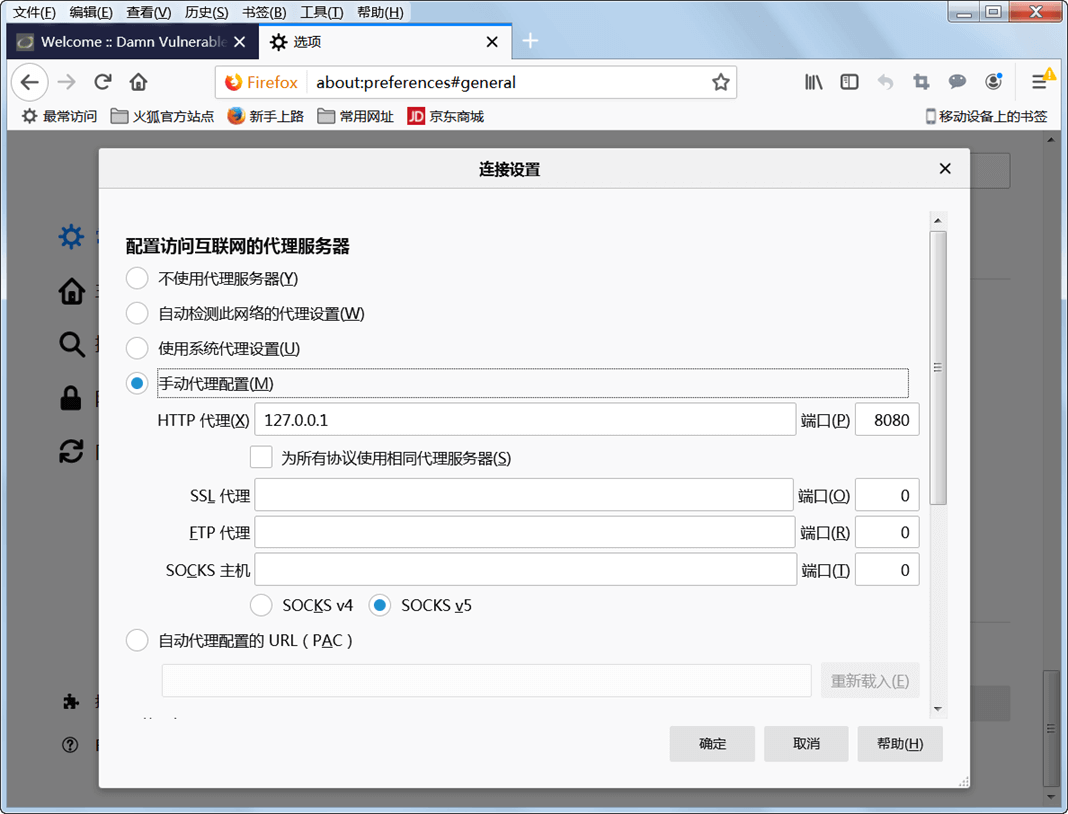

3)在宿主机配置火狐浏览器代理127.0.0.1,端口8080,如图-27所示。

图-27

4)任意输入用户名和密码登录,例如用户名tedu、密码123456,如图-28所示。

图-28

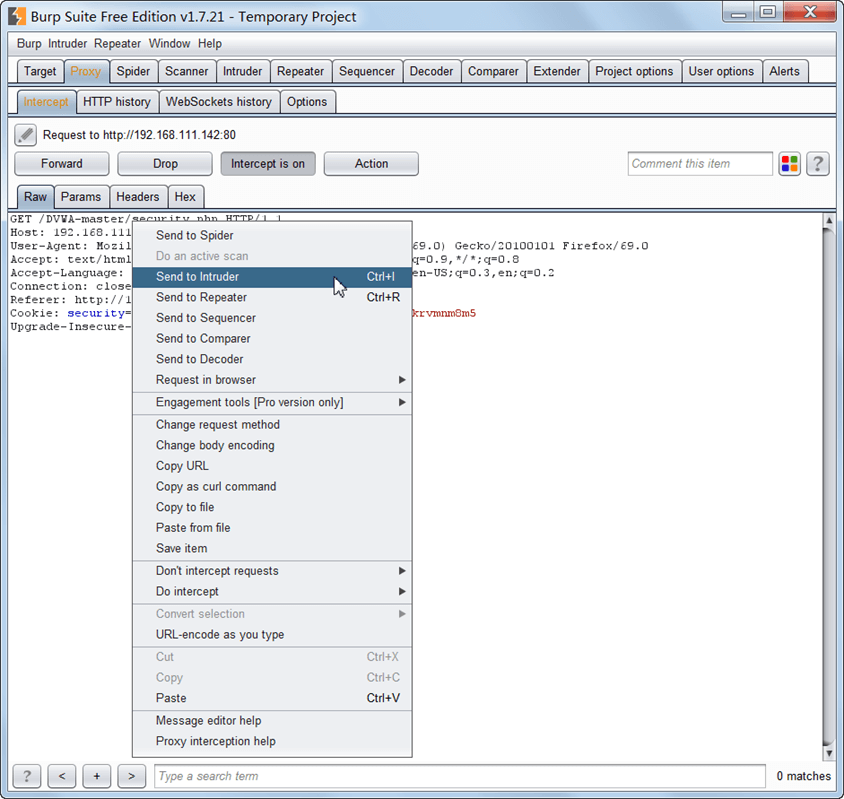

5)在Burp Suite的“Proxy”中设置“Intercept is on”,就会拦截到数据,右击后选择菜单“Send to Intruder”,发送数据到Intruder(入侵)模块,如图-29所示。

图-29

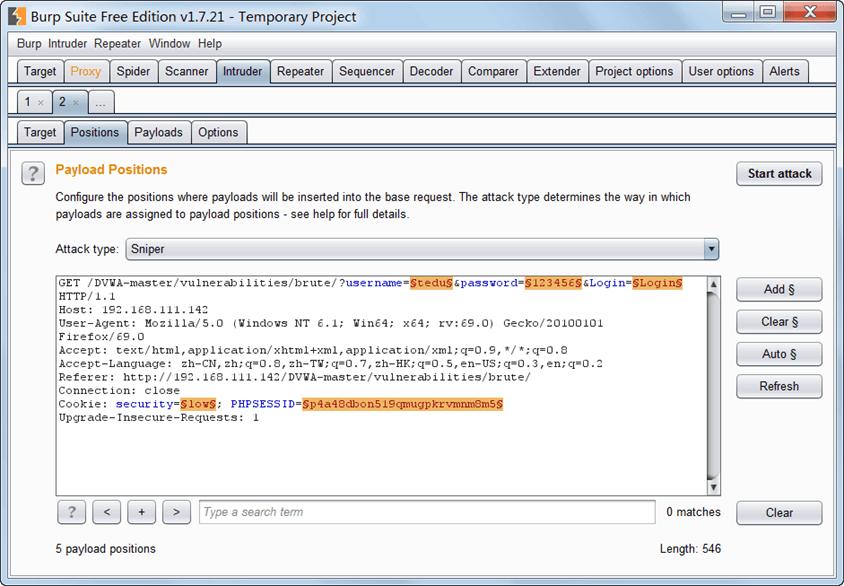

6)点击“Intruder”标签,然后点击“Positions”标签,如图-30所示。可以看到,已经将所有可爆破的参数标识出来了。

图-30

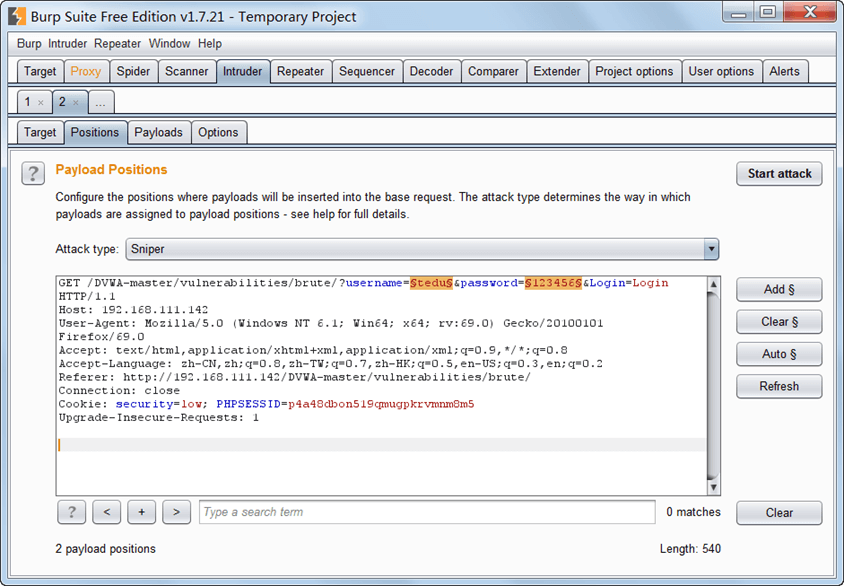

7)我们只需要爆破username和password就可以,所以先点击“Clear $”按钮,然后选择”tedu”和”123456”,点击“Add $”按钮,如图-31所示。

图-31

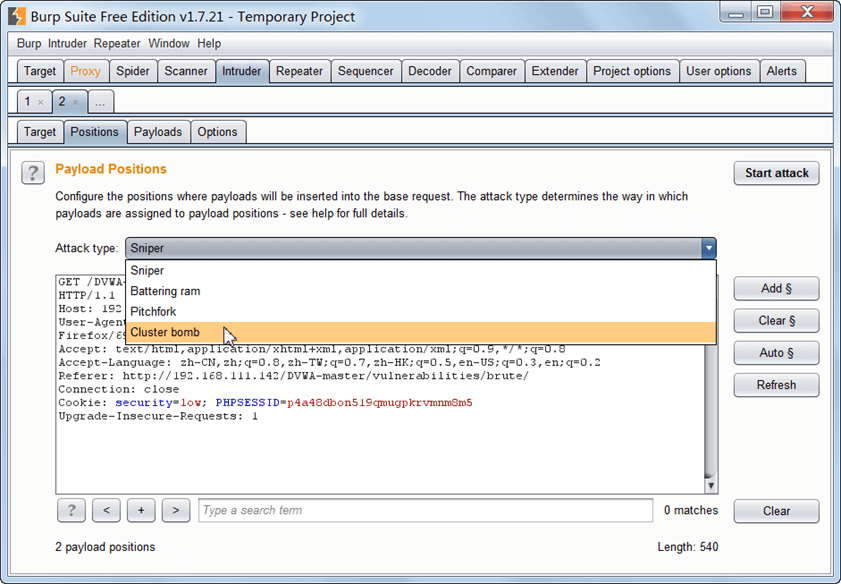

8)我们需要爆破username和password两个参数,所以在Attack type(攻击模式)中选择Cluster bomb(集束炸弹),即需要两个字典,如图-32所示。

图-32

9)点击“Payloads”,为参数设置字典。第一个参数username,用户名一般就是root、admin或administrator,将它们依次加入,如图-33所示。

图-33

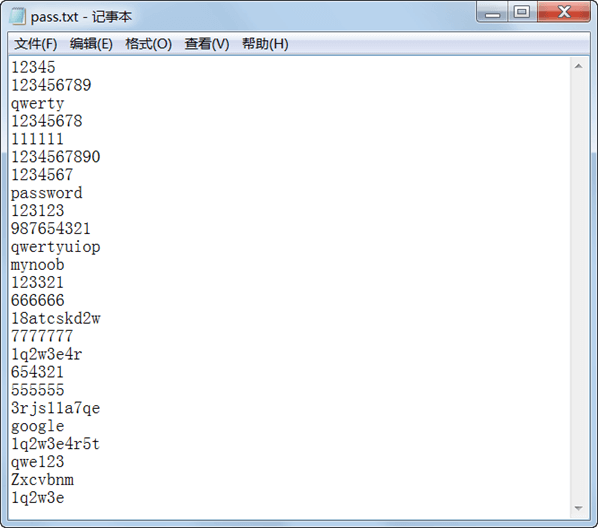

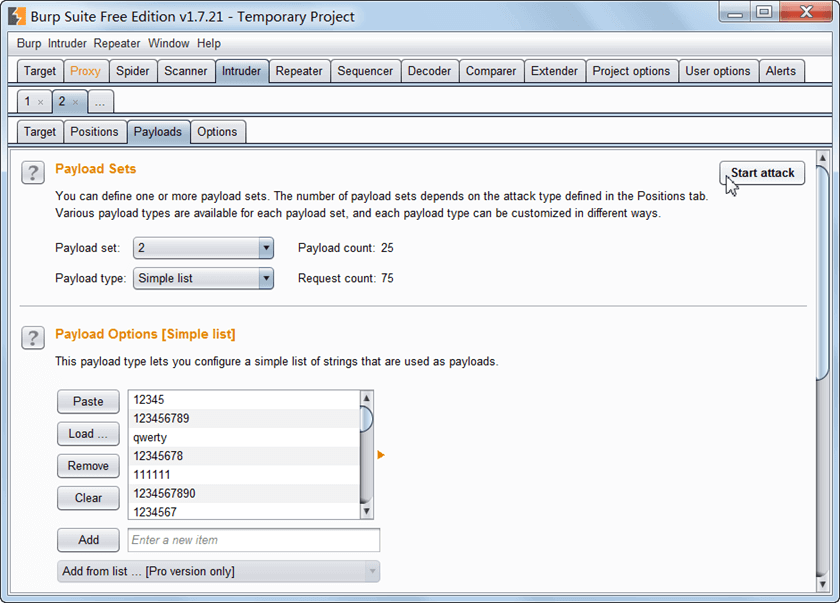

10)第二个参数password,我们需要一个密码字典。可以从网络上下载特定的字典,也可以根据实际情况自己制作密码字典。这里为了方便演示,我们采用某安全公司放出的最常用的一个密码清单,如图-34所示。

图-34

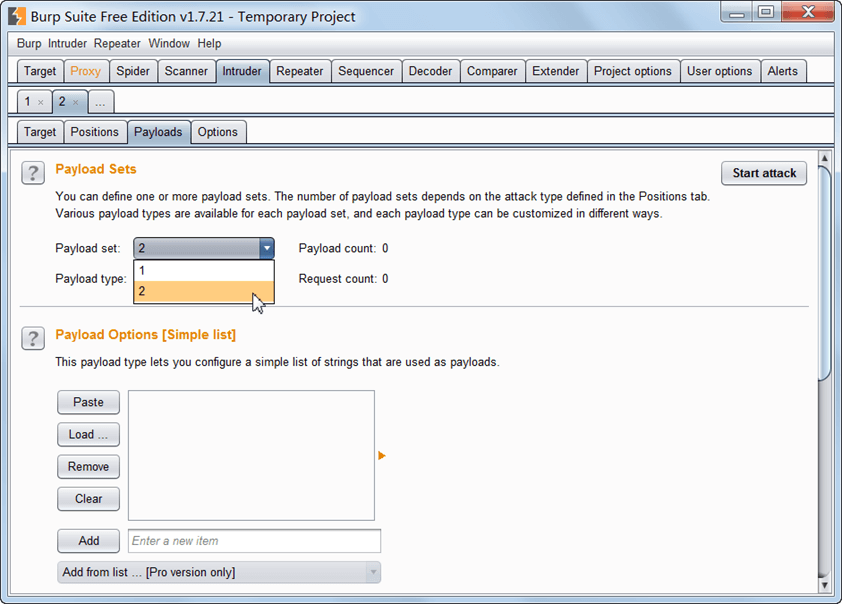

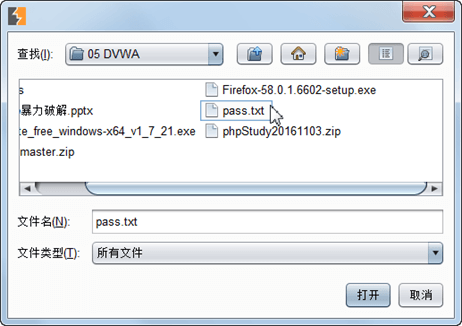

在“Payload set”中选择“2”,然后点击“Load…”按钮载入密码字典文件,如图-35和图-36所示。

图-35

图-36

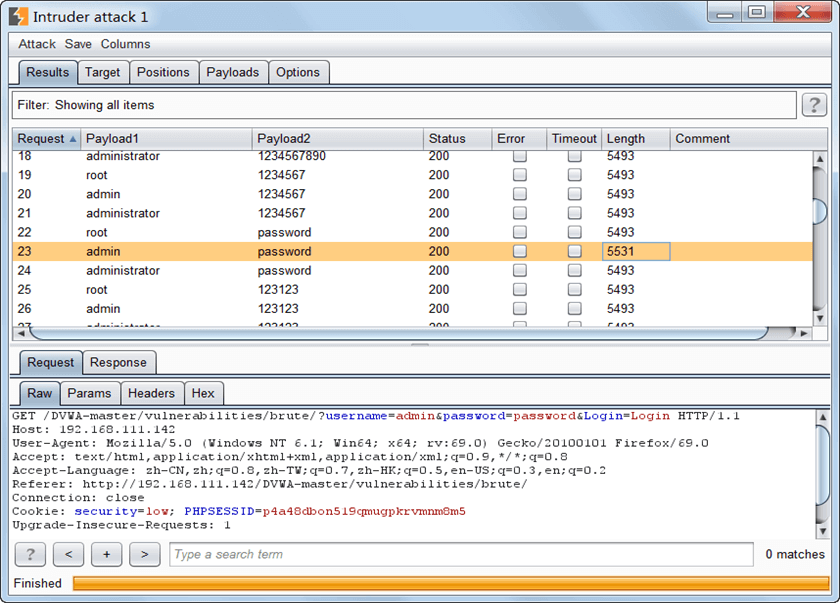

11)设置好用户名和密码参数后,点击右上角的“Start attack”开始爆破,如图-37所示。

图-37

12)爆破结束后,查看“Length”字段,有一个与众不同的,就是我们想要的结果,即用户名admin、密码password,如图-38所示。

图-38