调查链接文件

链接文件是 Windows 操作系统在用户访问本地或远程文件或文档时自动创建的 Windows 快捷方式文件。但是,这些文件也可以由用户手动创建。

LNK 文件可以指向可执行文件或系统上的任何其他文件,作为访问原始文件的直接链接,它们以“.LNK”扩展名结尾。

链接文件工件的数字取证价值

LNK 文件是调查期间证据信息的极好来源。它们通常包含有关访问的文件和文档的元数据,包括文件名、大小、目标文件的路径、时间戳(用于原始文件和 LNK 文件本身)、卷和系统信息(包括卷名、序列号、NetBIOS名称和 MAC 地址)和网络信息(例如网络共享路径)。

所有这些信息对调查人员都非常有价值,尤其是在试图更好地了解嫌疑人在系统上的活动(例如程序执行、文件打开以及恶意代码执行)时。此外,LNK 文件已被证明在调查系统上可能不再存在的文件时很有帮助,因为即使在从系统中删除源文件后工件仍然存在。

链接文件工件的位置和结构

LNK 快捷方式文件遵循Shell 链接二进制文件格式 [MS-SHLLINK]。这些文件分散在整个文件系统中;但是,它们主要位于以下位置:

Windows XP

Windows 7 到 11:

- C:\%USERPROFILE%\AppData\Roaming\Microsoft\Windows\Recent

- C:\%USERPROFILE%\AppData\Roaming\Microsoft\Office\Recent

使用 ArtiFast Windows 分析链接文件工件

本节讨论如何使用 ArtiFast Windows 分析来自 Windows 机器的链接文件工件,以及我们可以从工件中获得什么样的数字取证洞察力。

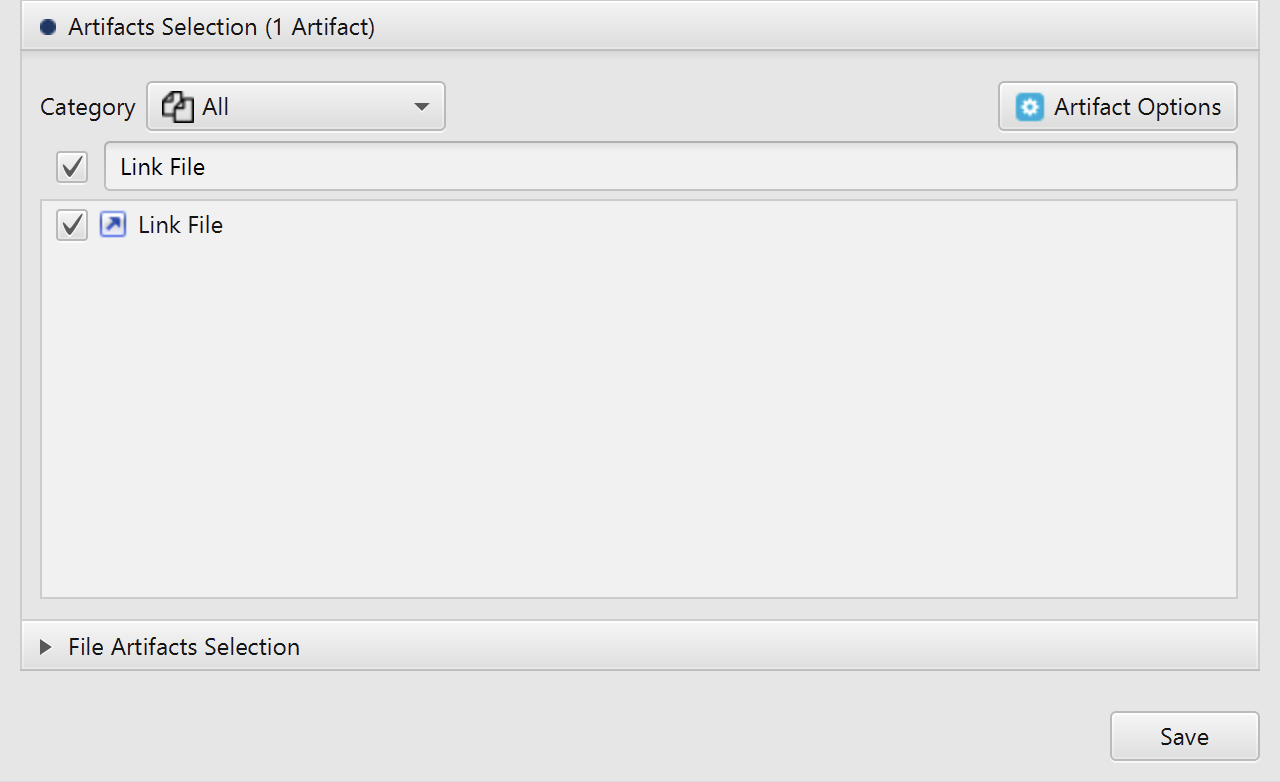

创建案例并添加调查证据后,在工件选择阶段,您可以选择链接文件工件:

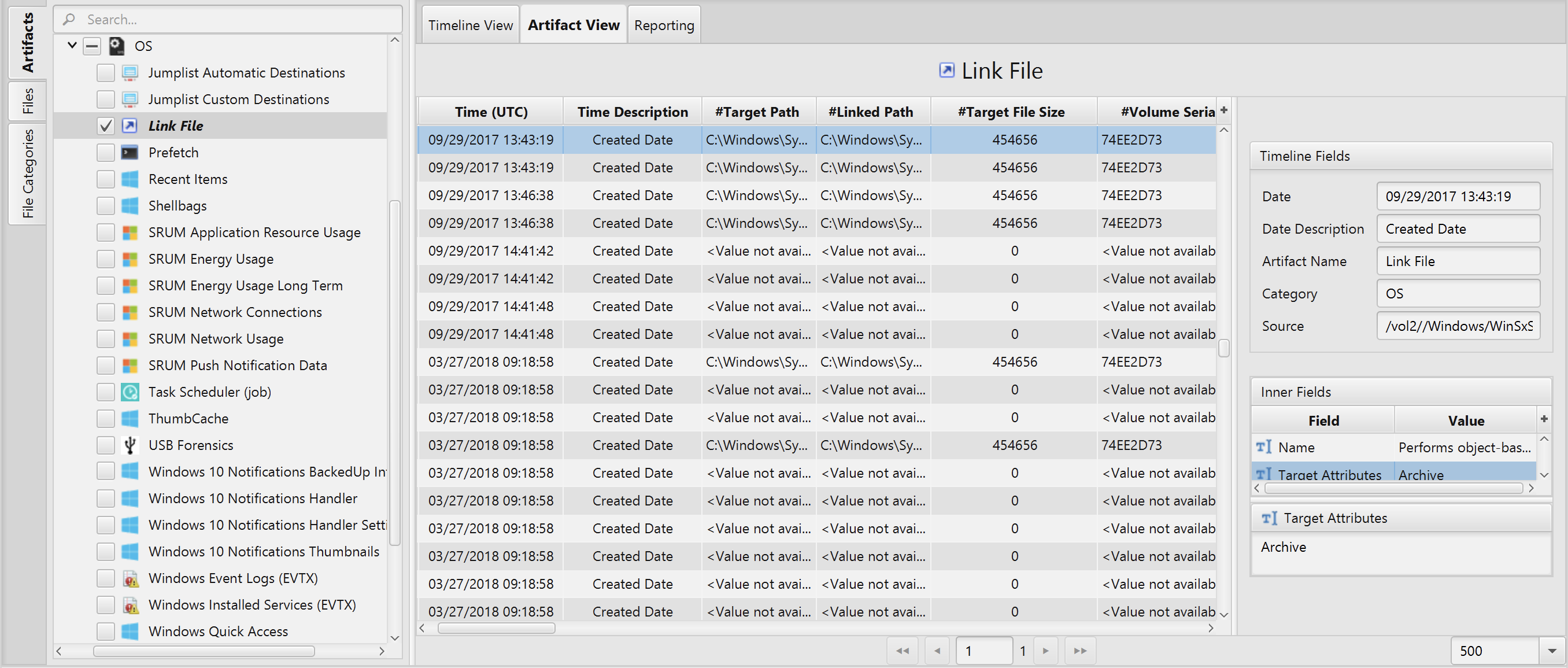

一旦 ArtiFast 解析器插件完成处理工件以进行分析,就可以通过“工件视图”或“时间线视图”进行查看,并具有索引、过滤和搜索功能。以下是您可以使用 ArtiFast Windows 中的链接文件工件查看的详细信息列表。

链接文件工件

- 目标文件创建日期

- 目标路径

- 链接路径

- 目标文件大小

- 卷序列号

- MAC地址

- 姓名

- 目标文件上次修改日期

- 目标文件上次访问日期

- 显示命令

- 卷名

- 驱动器类型

- 工作目录

- NetBIOS 名称

- 创建日期

- 最后修改日期

- 上次访问日期

- 论据

- 环境变量

- 目标属性

- 相对路径

- 链接文件大小

- 图标路径

- CNRL 设备名称

- CNRL 网络名称

- CNRL 网络类型

- 热键组合(下次遇到补上链接,有看到过一个用“Ctrl+C”触发的)

LNK - 21.05.28-v3ded - 滥用 LNK “功能”进行初始访问和持久性

- 未分类的数据字符串

百度百科

lnk文件是用于指向其他文件的一种文件。 这些文件通常称为快捷方式文件,通常它以快捷方式放在硬盘上,以方便使用者快速的调用。相关信息

Windows

windows的很多lnk文件(也就是快捷方式)都是带有参数的。

“.lnk”是WINDOWS系统默认的快捷方式的扩展名,如果“文件夹选项”下设置为“隐藏已知文件类型的扩展名”,正常情况下“.lnk”是不显示的。你的快捷方式的扩展名显现出来,证明WINDOWS设置被中断,快捷方式为不可识别信息。漏洞

2010年7月16日,Windows快捷方式自动执行0day漏洞[CVE-2010-2568](微软安全知识库编 号2286198)被披露,很快网上已经可以找到利用这个漏洞攻击的样本。利用Windows快捷方式自动执行0day漏洞可以做到:看一眼恶意软件就中 毒,而根本不需要去执行它。金山毒霸安全实验室预计在未来一段时间,这个漏洞将会被广泛使用,网民须高度重视。

攻击者利用Windows快捷方式自动执行0day漏洞,可以制作一个特殊的lnk文件(LNK是快捷方式文件的扩展名),当Windows解析这个 LNK文件时,会自动执行指定的恶意程序。这个漏洞最佳利用通道是U盘、移动硬盘、数码存储卡,也可以是本地磁盘或网络共享文件夹,当U盘或网络共享文件 夹存在这样的攻击程序时,只需要使用资源管理器,或与资源管理器类似的应用程序查看这个文件夹,不需要手动运行病毒程序,病毒自己就会触发。

这个漏洞最令人吃惊的地方在于,“不需要双击病毒文件,仅看一眼文件图标就中毒”。几年前,曾经有个叫“新欢乐时光(VBS.KJ)”的病毒广为流传,VBS.KJ病毒会在每个文件夹下生成desktop.ini和folder.htt文件(这两个文件控制了文件夹在 资源管理器中的显示)。只要打开被病毒修改过的含有desktop.ini和folder.htt的文件夹,不需要双击病毒,看一眼就中毒。现在和新欢乐 时光传播类似的病毒将要出现了,尽管我们还没有看到很多病毒作者利用Windows快捷方式漏洞传播,但相信这种病毒攻击一定会有。

Windows快捷方式自动执行0day漏洞存在所有流行的Windows版本,包括尚未公开发布的Windows 7 SP1 beta和Windows 2008 R2 SP1 beta。意味着,这个风险几乎遍布所有安装了Windows的电脑。

防止这个漏洞被利用,微软方面提供了几个暂时缓解的方案:

关闭快捷方式图标的显示,不过这会让Windows界面变得奇丑,因为一个个漂亮的桌面图标和开始菜单图标全都不显示了。

对于喜欢使用各种Windows美化版的用户来说,可能麻烦更大一些,这些美化版大都修改了shell32.dll,针对这个Windows 快捷方式自动执行0day漏洞的修补程序,可能去修补shell32.dll,可能会让这些美化版出现一些问题。