加载器

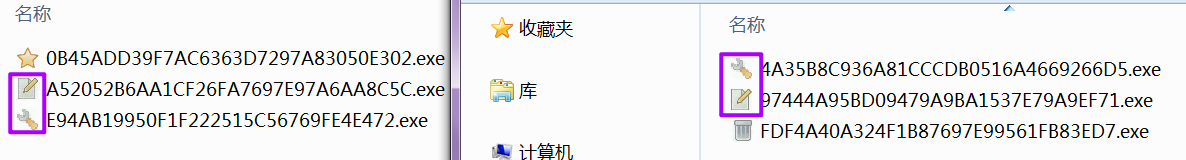

相似图标

本体

YARA规则

已支持对其勒索本体的检测:

import "pe"rule RANS_Stop_V2{meta:Author = "建瓯最坏"strings://互斥体$strMutex1 = "{1D6FC66E-D1F3-422C-8A53-C0BBCF3D900D}"$strMutex2 = "{FBB4BCC6-05C7-4ADD-B67B-A98A697323C1}"$strMutex3 = "{36A698B9-D67C-4E07-BE82-0EC5B14B4DF5}"$strServer = "SysHelper" wide$strICACLS = "icacls" wide$strCMD = "/deny *S-1-1-0:(OI)(CI)(DE,DC)" wide$strTime = "2030-05-02T08:00:00" wide$strUUID = "8a4577dc-de55-4eb5-b48a-8a3eee60cd95"$strConfigKey = "{\"public_key\":\""$strConfigID = "\",\"id\":\""$strConfigCountryCode = "\"country_code\":\""$strConfigMAC = "Address: %s, mac: %s"$fileID = "C:\\SystemID\\PersonalID.txt"$fileJPG = "I:\\5d2860c89d774.jpg" wide$fileTXT = "bowsakkdestx.txt"$Domain1 = "ns1.kriston.ug"$Domain2 = "ns2.chalekin.ug"$Domain3 = "ns3.unalelath.ug"$Domain4 = "ns4.andromath.ug"$URL = "https://api.2ip.ua/geo.json" wide$URL0 = "http://asvb.top/files/penelop/updatewin.exe$run" nocase$URL1 = "http://asvb.top/files/penelop/updatewin1.exe$run" nocase$URL2 = "http://asvb.top/files/penelop/updatewin2.exe$run" nocase$URL3 = /(http:\/\/asvb.top\/nddddhsspen6\/get.php\\?pid=)*([0-9A-F]{32})*&first=true/ nocase$URL4 = "http://securebiz.org/dl/build2.exe" wide$URL5 = "http://asvb.top/files/penelop/5.exe$run" nocasecondition:pe.imphash() == "0c756c849bc7b459f78f7a5ce46cd4a7"or(1 of ($str*)and1 of ($file*)and1 of ($Domain*)and1 of ($URL*))}

变种信息/指纹汇总

加载器变种中携带的勒索病毒本体ImpHash均为0c756c849bc7b459f78f7a5ce46cd4a7,可以认为没有功能上的差异。

相同点

| PDB | e:\doc\my work (c++)_git\encryption\release\encrypt_win_api.pdb | |

|---|---|---|

| 外联C2 | https://api.2ip.ua/geo.json | 77.123.139.190 |

| astdg.top | 201.124.69.2 | |

| securebiz.org | ||

| 互斥体名称 | {1D6FC66E-D1F3-422C-8A53-C0BBCF3D900D} | {FBB4BCC6-05C7-4ADD-B67B-A98A697323C1} |

| 下载载荷 | http://astdg.top/nddddhsspen6/get.php?pid=[MAC地址哈希]&first=true | |

| http://astdg.top/nddddhsspen6/get.php?pid=[MAC地址哈希]&first=false |

感染标识

| 文件 | I:\5d2860c89d774.jpg 受害者ID:C:\SystemID\PersonalID.txt 勒索信:_readme.txt 配置信息:bowsakkdestx.txt |

|---|---|

| 计划任务 | Time Trigger Task |

| 注册表 | HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\SysHelper |

| 副本 | C:\Users\[user]\AppData\Local\[UUID]\[SampleName].exe |

| 文件数据 | 加密数据末尾: 受害者ID(离线情况使用内置的离线ID) |

| 文件末尾: 感染文件标识:{36A698B9-D67C-4E07-BE82-0EC5B14B4DF5} |

变种指纹(不同点)

不同处主要在于其配置的后缀,离线ID,URL等信息,下表为统计:

0B45ADD39F7AC6363D7297A83050E302

| 勒索病毒加载器 | 0B45ADD39F7AC6363D7297A83050E302 |

|---|---|

| 后缀 | aeur |

| 勒索本体 | C2AA8E4E63E1A5E5214907CF3341FABE |

| 勒索本体ImpHash | 0c756c849bc7b459f78f7a5ce46cd4a7 |

| 离线ID | PLHYenhTzernvINe5FDZE1JEquSPr2tHDdFTTit1 |

| 下载载荷 | |

| http://securebiz.org/dl/build2.exe | http://astdg.top/files/1/build3.exe |

A52052B6AA1CF26FA7697E97A6AA8C5C

| 勒索病毒加载器 | A52052B6AA1CF26FA7697E97A6AA8C5C |

|---|---|

| 后缀 | moqs |

| 勒索本体 | 898D3542FA6AD5C2F6A698EEEE7ECA7A |

| 勒索本体ImpHash | 0c756c849bc7b459f78f7a5ce46cd4a7 |

| 离线ID | CatwRkqdYh2Jomn6DqwFoGgcSbDsle1xlE1NPtt1 |

| 下载载荷 | |

| http://securebiz.org/dl/build2.exe |

E94AB19950F1F222515C56769FE4E472

| 勒索病毒加载器 | A52052B6AA1CF26FA7697E97A6AA8C5C |

|---|---|

| 后缀 | neer |

| 勒索本体 | C2AA8E4E63E1A5E5214907CF3341FABE |

| 勒索本体ImpHash | 0c756c849bc7b459f78f7a5ce46cd4a7 |

| 离线ID | LTYv5JAYPKU9SqYbMp9sbHbkMoA4JlKc46dTaLt1 |

| 下载载荷 | |

| http://dgos.top/dl/build2.exe | http://astdg.top/files/1/build3.exe |

C2

外联域名大多使用“.top”域名,其当时解析的IP地址201.124.69.2,历史绑定域名有大量“.ru”(属于俄罗斯)顶级域名。