可执行文件类

Cobalt Strike

GoLang

32位

例子:FDF027189B0A0371D3034BFDE901CEAE(imphash:4035D2883E01D64F3E7A9DCCB1D63AF5)

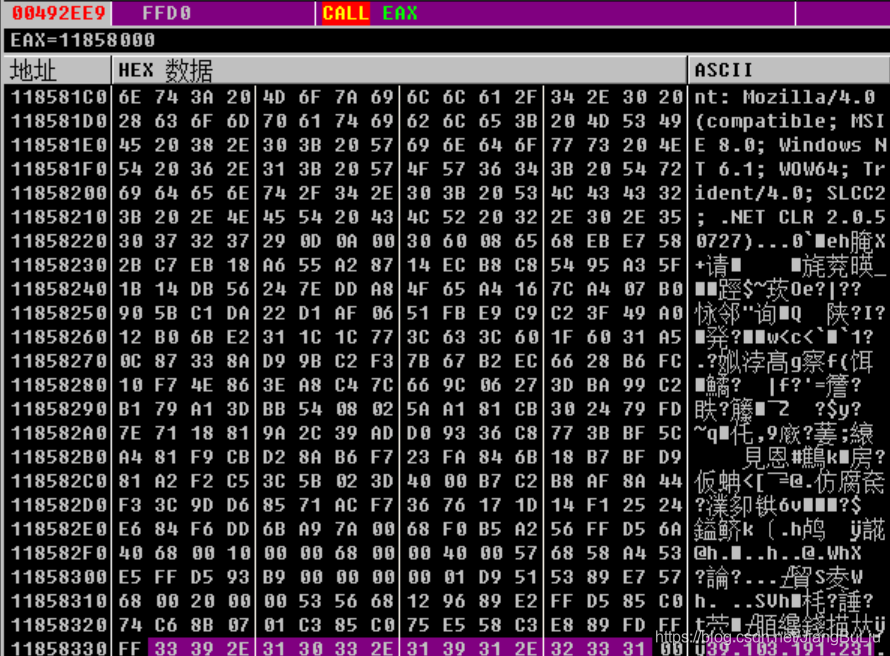

ShellCode入口点:492EE9。

下断点暂停后查看EAX寄存器值,进入该值的内存块,找IP或者域名(在User-Agent下面):

OD脚本

等俺有空

64位

例子:C1EADE070E3DEA287963957F53D1EA3B(imphash:4035D2883E01D64F3E7A9DCCB1D63AF5)

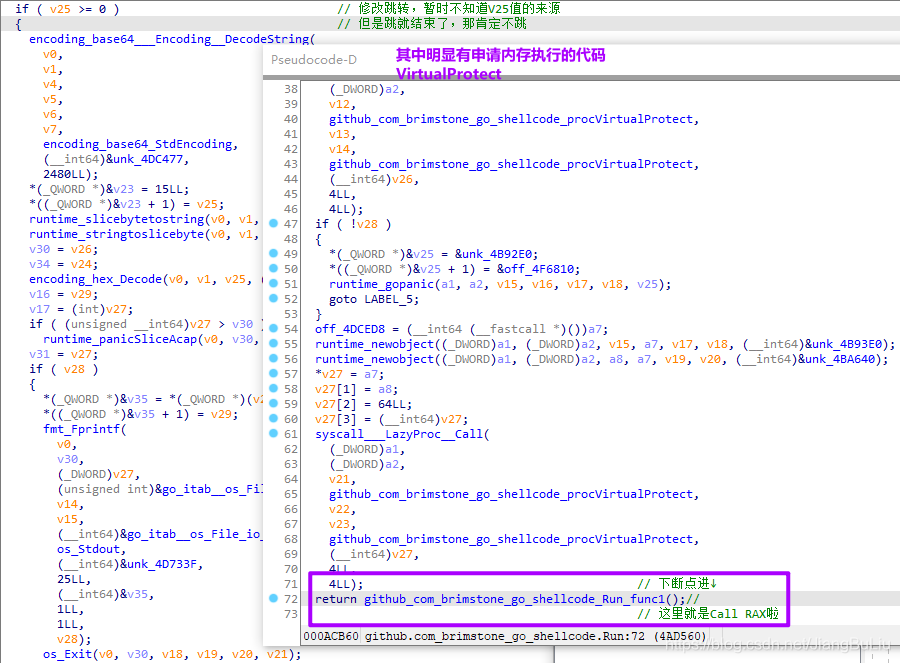

断点:4AD73D,通过SF标志位改为跳转(或者设置下一行为EIP):

ShellCode入口点:4AD555。

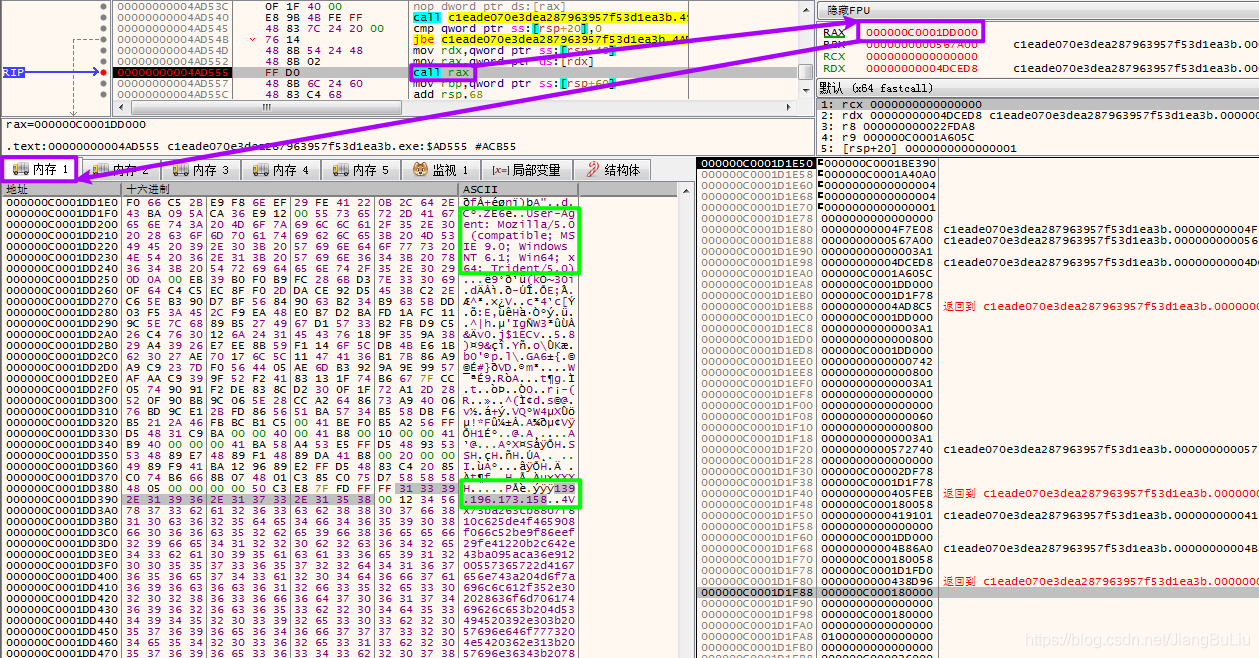

下断点暂停后查看RAX寄存器值,进入该值的内存块,找IP或者域名(在User-Agent下面):

OD脚本

等俺有空

Malleable C2配置的Cobalt Strike

资料

《How to Write Malleable C2 Profiles for Cobalt Strike》

《Cobalt Strike Malleable C2 Design and Reference Guide》

《深入研究cobalt strike malleable C2配置文件》

😂有超级豪华轮子了😂

后来有人写了提取的脚本Avast - payload_tools和Sentinel-One - CobaltStrikeParser

CobaltStrike - Beacon / PayLoad配置提取工具