基于勒索病毒StopV2写的,不一定适用其他病毒分析场景

已知情报:开源情报或自有情报

变种指纹:变种之间的差异项

提取情报:

- 提取动态情报:IP、URL、文件、计划任务、注册表项,甚至行为特征特点等

- 提取静态情报:提取MD5、ImpHash,图标Hash等

是否需要详细分析

解决方案:情报和沙箱

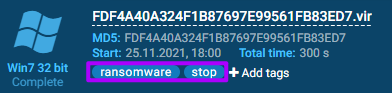

获取MD5:PE Studio、提取Hash类工具

查看VT:看病毒引擎的结果是否有病毒分类(如Ransom)和家族(如Stop)

沙箱:查看是否有tag(如AnyRun)

提取情报对比已知情报

已知的病毒报告有高度相似,建议参考

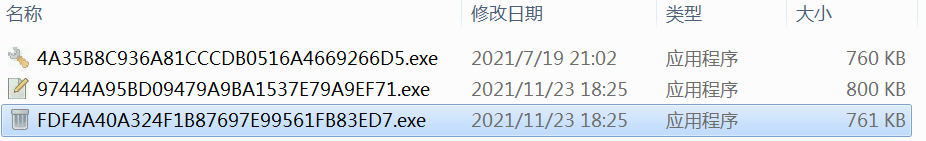

已分析过的报告有高度相似,建议分析差异项——如何找到已分析报告在下文变种指纹中详述ImpHash情报

通过PE中提取的ImpHash查看是否有开源的报告(一般沙箱报告中有),或者自有的情报聚类

数据处理 | pandas处理数据后输出为Excel表格ImpHash一致

ImpHash是PE文件输入表的哈希值,相似则代表输入表一样

即,代码功能不会有变化,只是数据可能不同

如果一致,通过VT或沙箱查看URL,文件操作等行为是否有变化,一般如果已有比较完整详细的报告,仅分析差异项,记录数据的不同即可ImpHash不一致

对比文件大小,查看文件图标等信息,通过近似信息将其归类:

(StopV2的加载器图标有一定的相似度)

归类后查看相似样本的VT或沙箱是否有特殊情报,情报是否属于已知情报尽可能聚类

有高度相似的情况尽可能找到ImpHash不一致的原因,是否是加壳(脱壳)还是加载器(下文“原因:加载器将自身创建为傀儡进程”)等情况,能否找到方式将变种聚类原因:加载器将自身创建为傀儡进程

解决方案:Dump写入的PE数据

内存马 - Dump傀儡进程写入的PE数据

提取Dump出来的PE提取情报,是否出现在已知情报中,如StopV2变种Dump出来的本体ImpHash是相同的,有表格在表格里搜搜,没表格用Python脚本现跑:

PE | 获取指定ImpHash文件的MD5变种指纹

属于情报,但是“指纹”更多指的是独有的那部分情报。

属于情报就从情报中提取,更多是基于经验来判断,此处仅列出部分情报字段,可以参考,但是应该包括但不限于: