- 实验摘要:

- 主题:迷你SDDC环境搭建

- 任务34:利用vRealize Network Insight配置业务安全微分段策略

- 3-Tier-App相关的业务虚拟机分别是:

- Web01:172.17.10.101/24

- Web02:172.17.10.102/24

- WebVIP:172.20.1.196/25;In-Line Edge

- App01:172.17.20.101/24

- App02:172.17.20.102/24

- APPVIP:172.17.20.100/24;One-Arm Edge

- DB01:172.17.30.101/24

">在业务刚上线的时候,管理员尚未在NSX配置任何安全微分段

">用户可以正常访问3-Tier-App业务

">由于没有任何防火墙策略保护,APP应用和DB应用(虚拟机)也同样暴露给外部用户

">访问vRNI,选择Plan Security并定义网络流量分析的区间

">可以看到在vRNI自动分析后,左侧会以饼图的形式呈现所有的流量归类,右侧会以报表的形式呈现所有的流量统计

- Keep Focus Web-Tier、App-Tier和DB-Tier三个逻辑交换机和其他相关网络流量归类

可以看到饼图已经自动描绘了数据流走向:

其中VLAN5和VLAN10分别是两个数据中心的网络;

">合规的数据流走向是VIP(VLAN5 172.20.1.196)-Web->AppVIP(onearm edge)->App->DB;

以及其他非业务相关的流量,如管理流量、非法流量、服务器访问公网DNS等流量

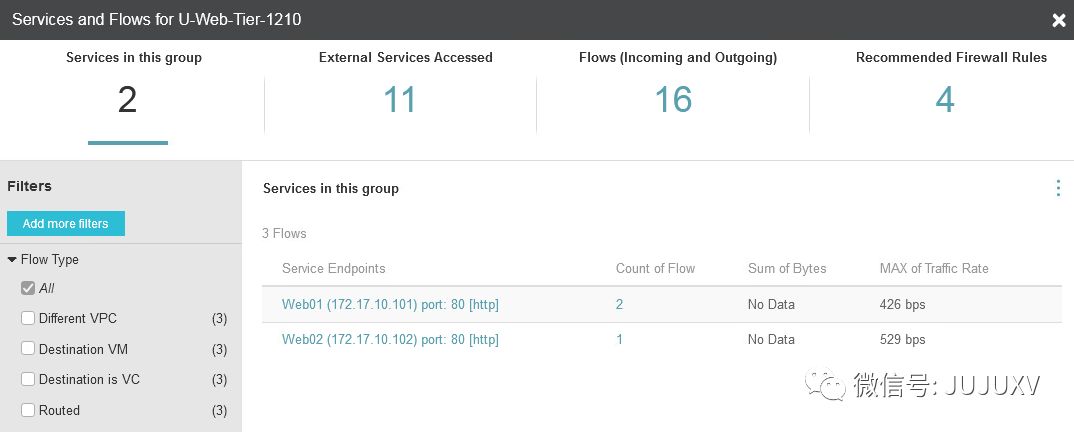

">查阅Web-Tier的流量统计信息,可以看到该逻辑交换机合计承载了2台虚拟机,分别是Web01和Web02

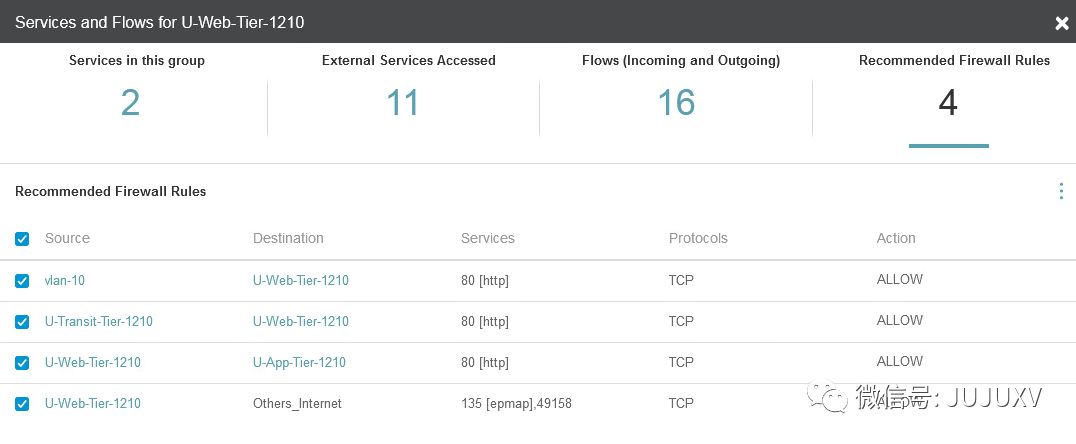

">点击Recommended Firewall Rules,查看vRNI推荐的安全微分段规则

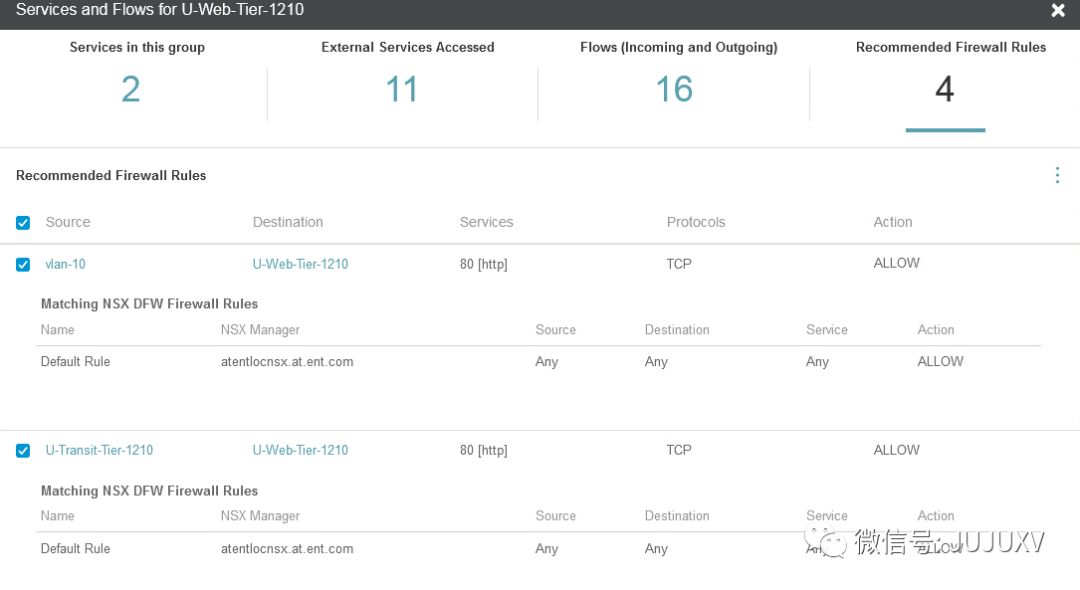

">点击具体的某一条规则,可以看到该规则详细的描述;以及当前是否已经有安全微分段规则与之匹配

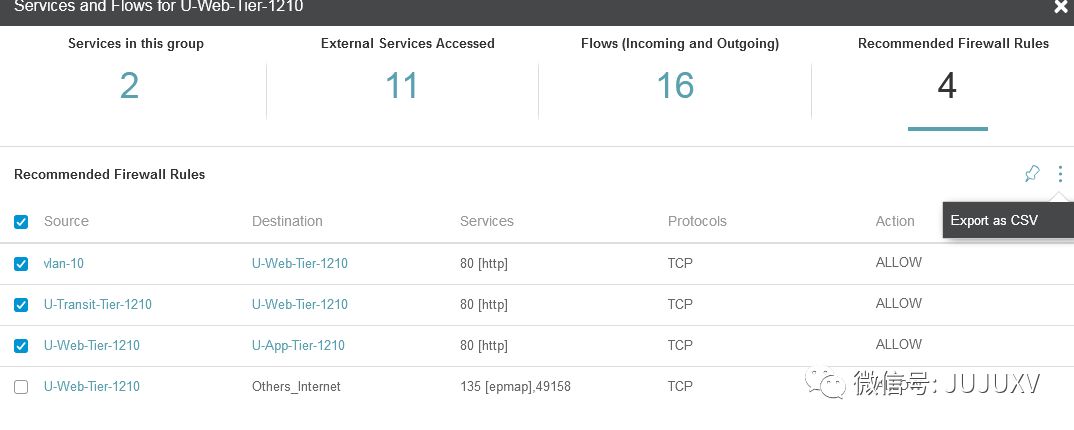

">选择合理的规则,导出成CSV文件

">重复上述步骤,完成App-Tier和DB-Tier的安全微分段推荐配置查阅和导出

">通过Web Client配置分布式防火墙规则

注:由于NSX cross VC演示环境采用Universal Logical Switch作为部署3-Tier-App业务虚拟机的逻辑网络承载,因此Universal DFW的对象只能用IP地址段或者安全组

">可以看到Universal DFW规则会自动从Primary节点同步到Secondary节点

外部网络无法再直接访问MYSQL数据库服务器

外部网络无法再直接访问APP应用服务器

">下面来验证一下防火墙规则:

业务访问并无影响

外部网络无法再直接访问MYSQL数据库服务器

外部网络无法再直接访问APP应用服务器

- 主题:迷你SDDC环境搭建

- 任务35:利用vRealize Network Insight优化业务安全微分段策略

">在完成分布式防火墙配置后,继续查看网络流量

可以看到App-Tier有自进自出的流量,这也是我们之前定义源为App-Tier,目的为App-Tier的一条安全微分段规则的理由;但是这条规则可能存在不合理

">进入App-Tier这个通用逻辑交换机

可以看到这个交换机所有交互的服务,包括一个公网地址DNS服务,一个DB-Tier地址MYSQL服务和两个APP虚拟机的地址HTTP服务

- 查看详细的出入向流量,可以看到以下特征:

- 同时,由于分布式防火墙策略只允许App访问DB的MYSQL服务,其他所有入向目标为DB的流量全部被屏蔽;

管理员无法在合法的管理跳板机SSH访问数据库服务器执行配置更新 - 通过对应用3_Tier-App的流量检查,可以看到分布式防火墙一共阻挡了三类流量:

禁止了外部访问App服务器的HTTP服务流量(合规)

">管理员根据vRNI的流量统计,更新分布式防火墙规则

修改Web->AppVIP和AppVIP->App的规则;添加跳板机172.20.1.199访问所有应用虚拟机SSH的规则

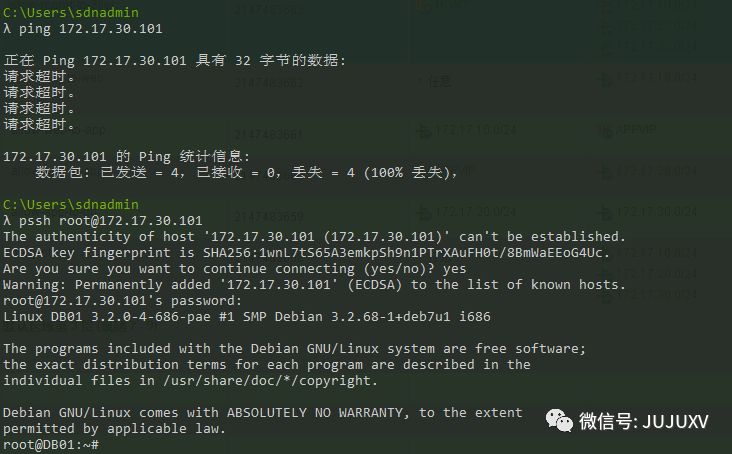

- 在分布式防火墙规则生效后,可以看到用户虽然无法PING通数据库服务器,但是可以SSH访问实现管理

- ">

- ">优化防火墙规则后,业务并没有受到影响

- vRealize ABO,一步步实现SDDC(后篇),介绍vRealize Automation、vRealize Business for Cloud、vRealize Operation和vRealize Log Insight的安装部署与配置使用;同时也会一并分享vRealize Network Insight的相关演示实验;

- 变形金刚外传之NSX-T,以全新的NSX-T2.4版本为基础,演示构件一个跨vSphere与KVM的迷你数据中心环境。

实验摘要:

1>利用vRealize Network Insight配置业务安全微分段策略 [难度★★复杂度★★★]

2>利用vRealize Network Insight优化业务安全微分段策略 [难度★★复杂度★★★]

正文:

今天是本系列“一步步实现SDDC”现阶段的最后一篇分享,我将向各位演示如何使用vRealize Network Insight配置并优化NSX安全微分段策略。

在上一篇分享的最后,我配置了若干条分布式防火墙策略,实现了对3-Tier-App业务提供端到端的微分段保护。但是,在实际的生产环境中,经常会出现以下几种情况:

- 安全设备全新上架,由于安全管理员对业务系统数据流走向不了解,策略配置无从下手,最终一条”permit ip any any”草草了事;

- 病毒来袭,安全管理员本着“宁枉勿纵”的原则,一条”deny all”将正常的访问流量也一并阻挡

- 业务系统太多太杂,安全管理员工作量攀升,成为“亚历山大”

那么,在一个采用VMware SDDC解决方案的数据中心,对于安全策略的配置与优化,是否有办法可以提高安全防护的效率,降低管理员工作量,同时能对业务流量做到360°的可视化呢?

答案是肯定的,解决方案就是今天我想向各位介绍的VMware vRealize Network Insight。

主题:迷你SDDC环境搭建

任务34:利用vRealize Network Insight配置业务安全微分段策略

**

由于VMware vRealize Network Insight(后文简称vRNI)最小部署需要2台虚拟机分别承担Platform和Proxy角色,我的迷你SDDC环境内存不足,无法满足部署条件,因此今天的实验内容,将在另一套VMware SDDC演示环境中呈现。

vRNI是VMware收购Arkin后更名推出的一个产品;简单来说:

Network针对的是数据中心内的网络流量,其中当然也包括物理网络设备处理转发的部分;

Insight是一种对网络流量的洞察力,其含义包括业务拓扑描绘、应用识别和网络安全归纳等。

除了与NSX DC关系密切之外,vRNI与**VMware vRealize Suite中的vRealize Log Insight以及vRealize Operation共同使用,可以帮助IT管理员实现数据中心的智能运维与优化**。

不过,由于vRNI的部署与配置非常复杂;在今天的分享中,我将只演示vRNI+NSX的使用;关于vRNI的部署与配置,我计划在“一步步实现SDDC的后篇-vRealize ABO”中推出,届时也希望各位能继续支持晓冬的分享。

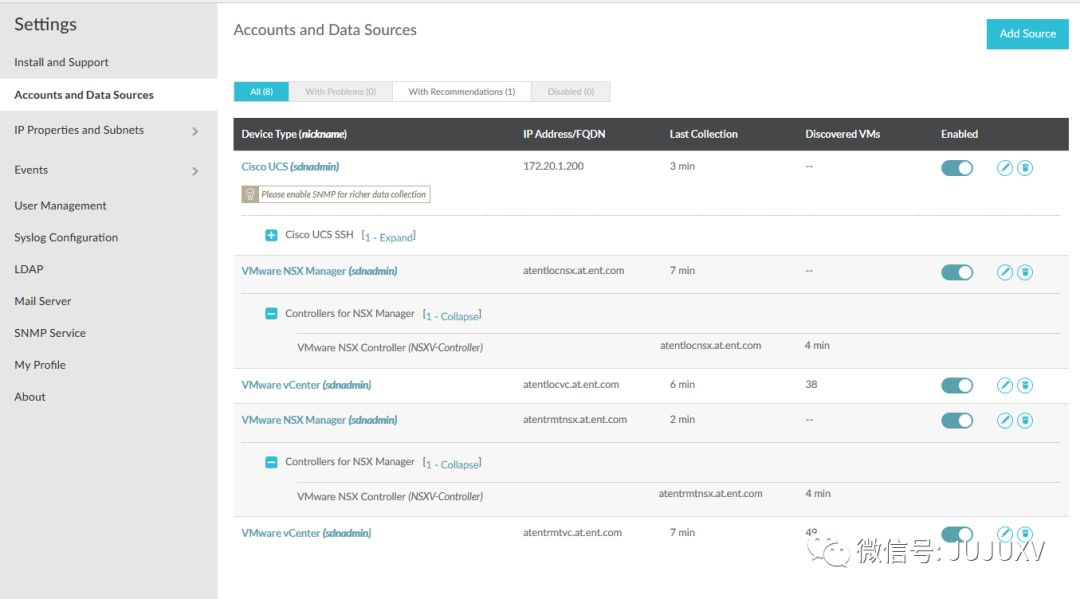

承载今天演示实验的平台是一套NSX cross DC演示环境:

包括2个vCenter和2个NSX for vSphere;

细心的朋友一定也发现了,vRNI可以对第三方的产品实现“网络洞察”,如Cisco UCSM

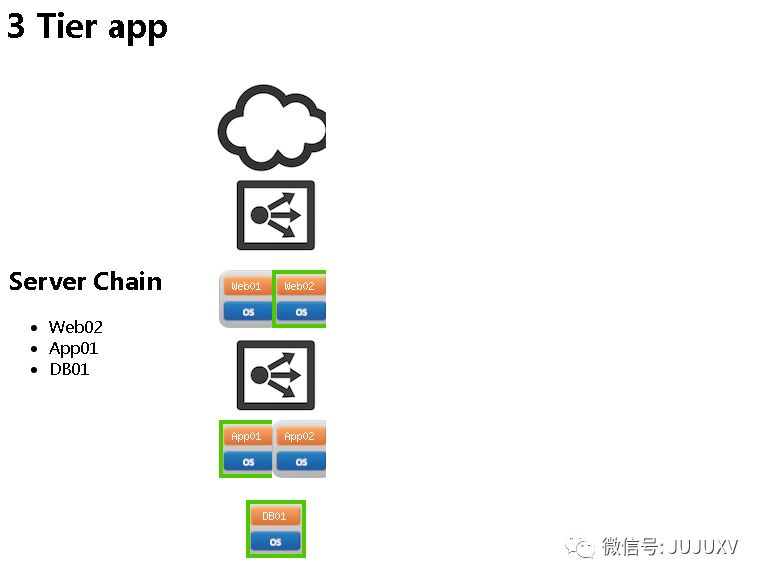

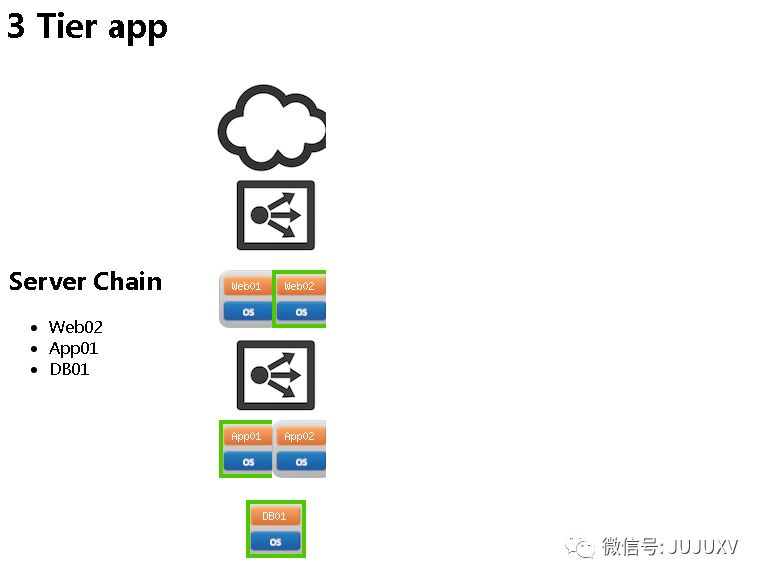

3-Tier-App相关的业务虚拟机分别是:

Web01:172.17.10.101/24

Web02:172.17.10.102/24

WebVIP:172.20.1.196/25;In-Line Edge

App01:172.17.20.101/24

App02:172.17.20.102/24

APPVIP:172.17.20.100/24;One-Arm Edge

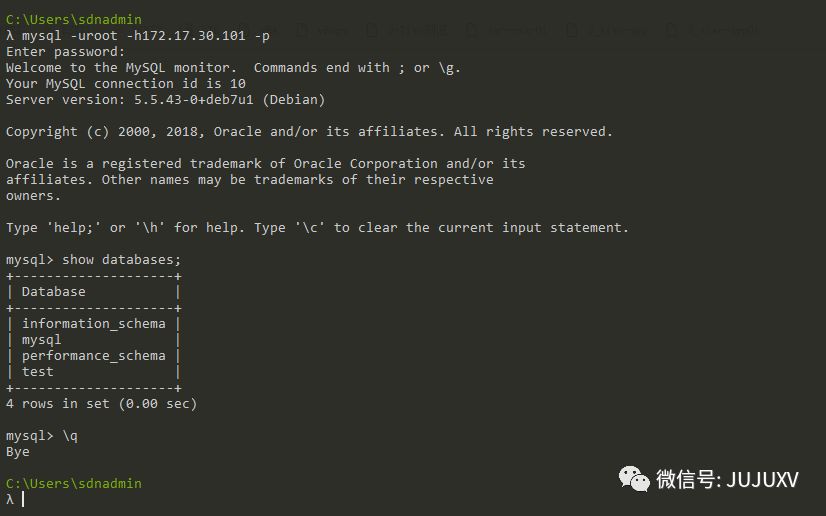

DB01:172.17.30.101/24

闲话不再多说,开启正式演示:

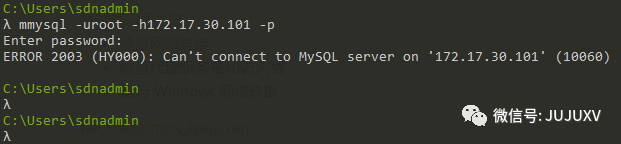

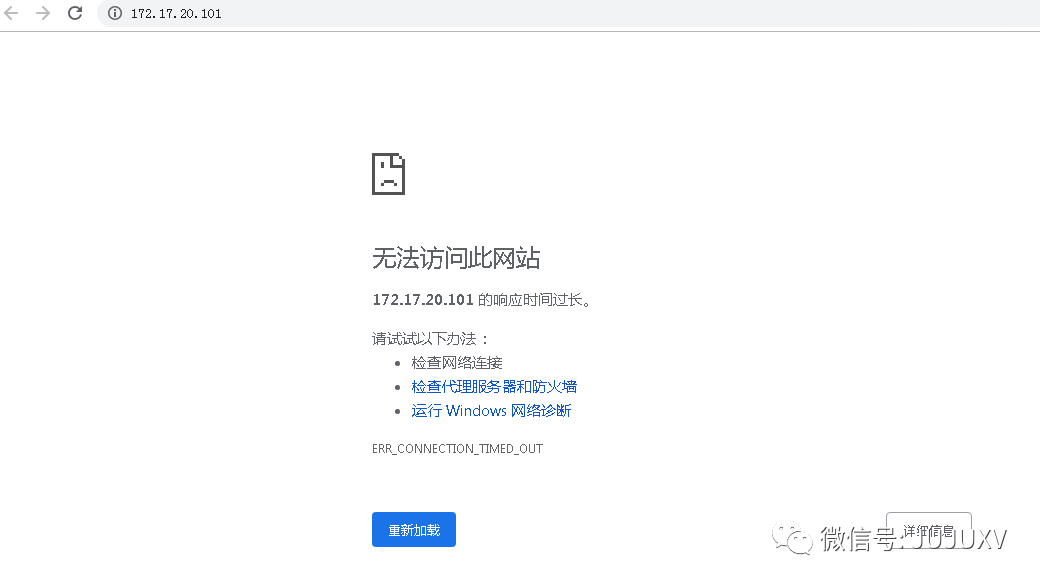

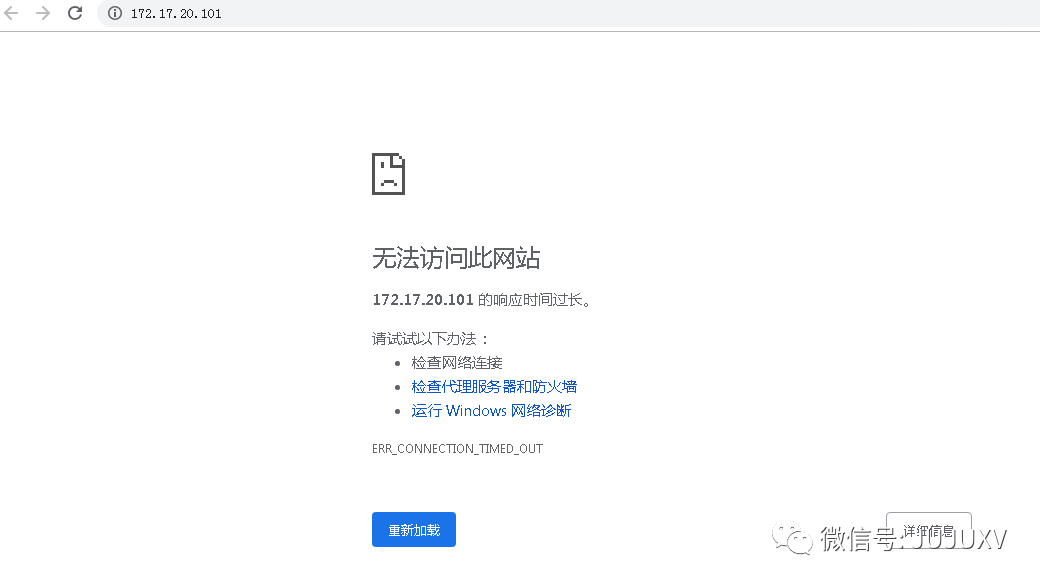

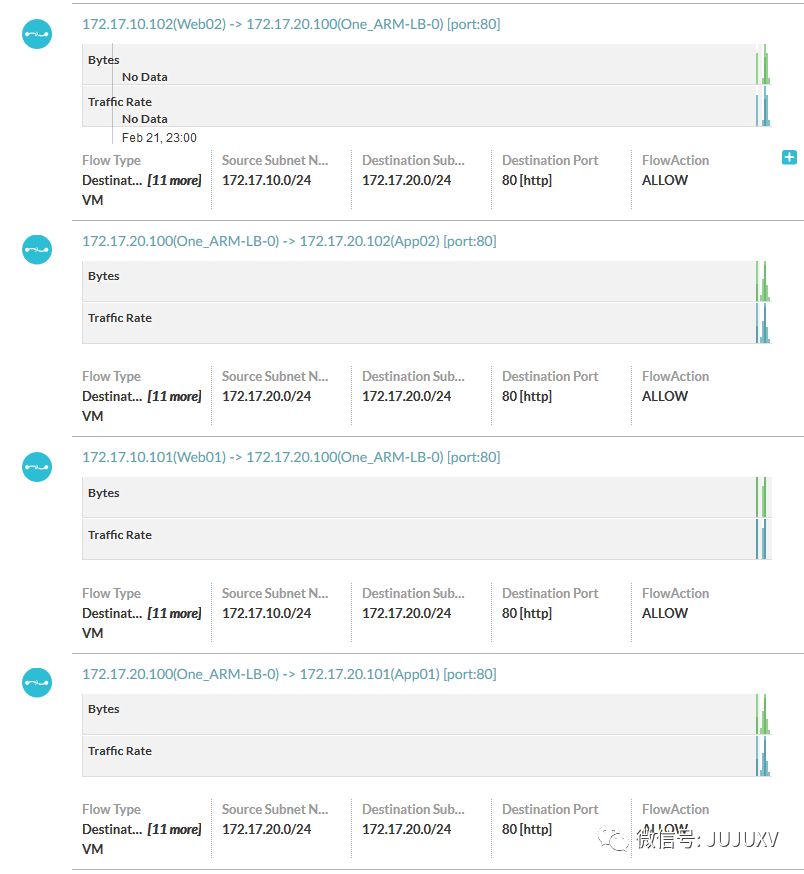

在业务刚上线的时候,管理员尚未在NSX配置任何安全微分段

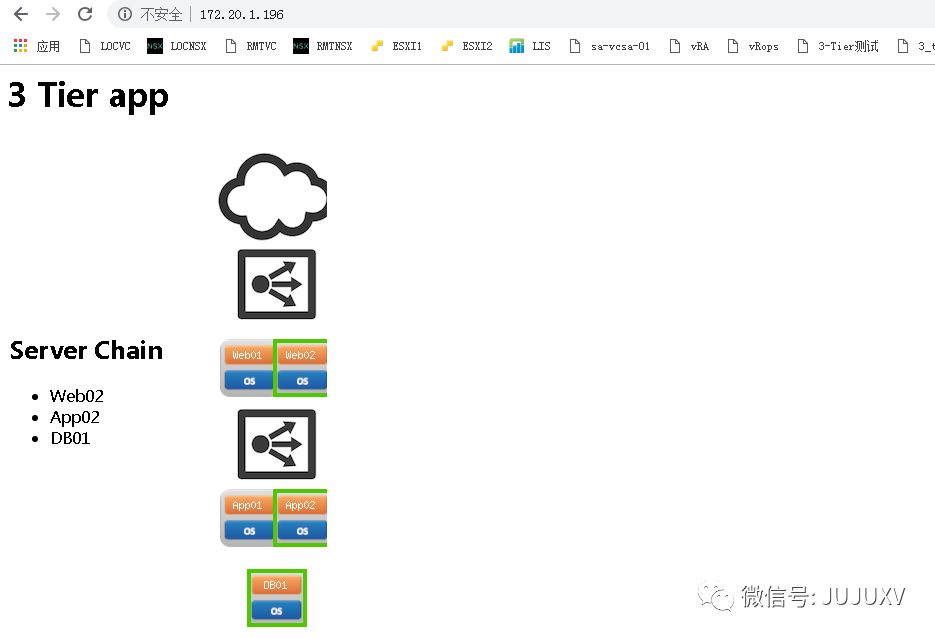

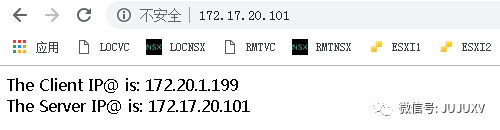

用户可以正常访问3-Tier-App业务

由于没有任何防火墙策略保护,APP应用和DB应用(虚拟机)也同样暴露给外部用户

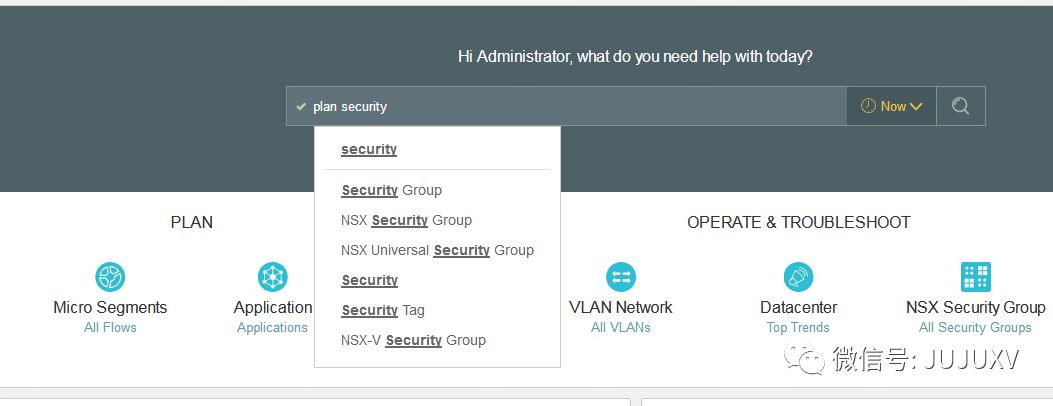

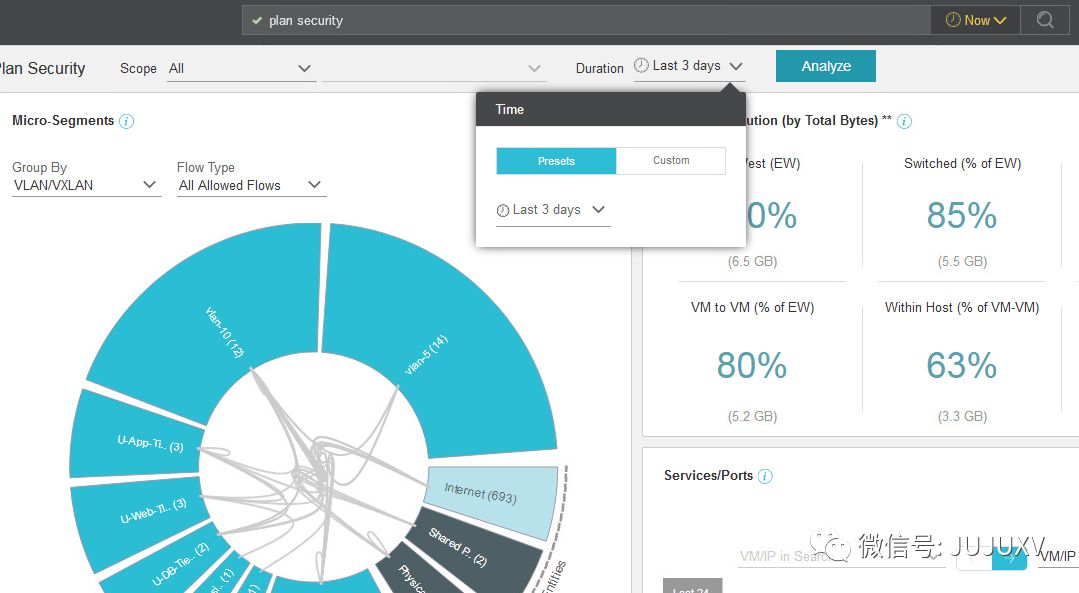

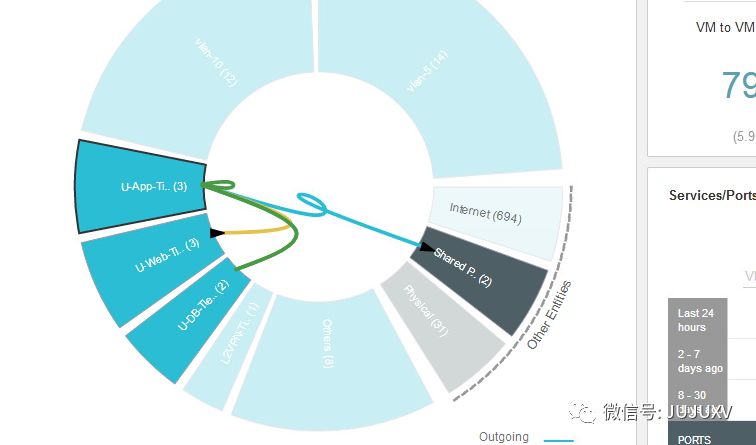

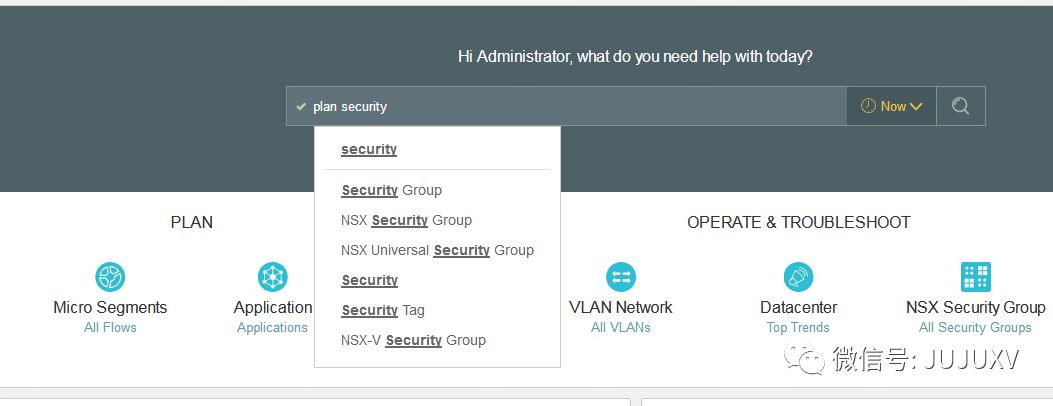

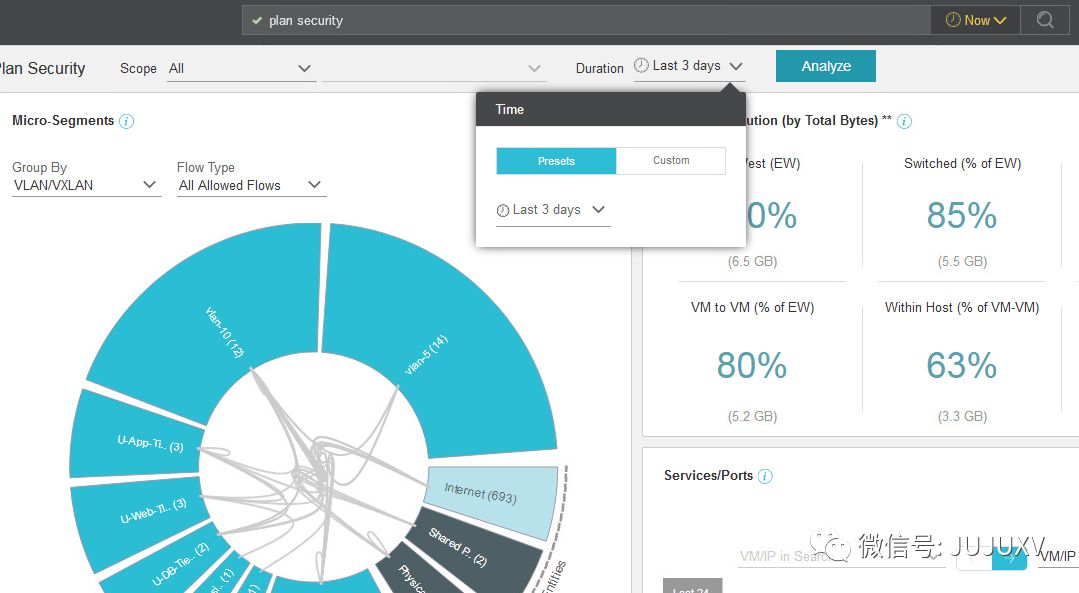

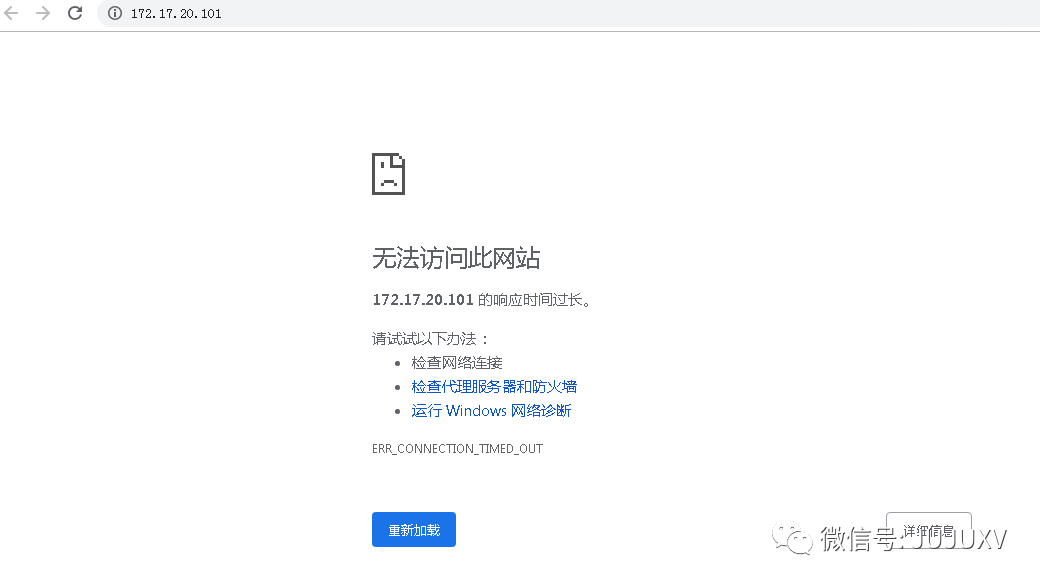

访问vRNI,选择Plan Security并定义网络流量分析的区间

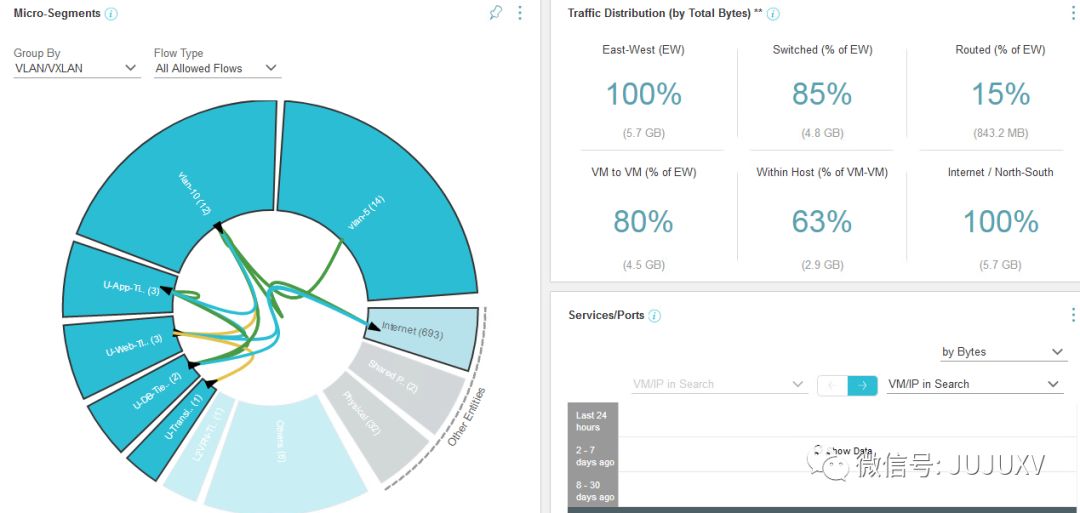

可以看到在vRNI自动分析后,左侧会以饼图的形式呈现所有的流量归类,右侧会以报表的形式呈现所有的流量统计

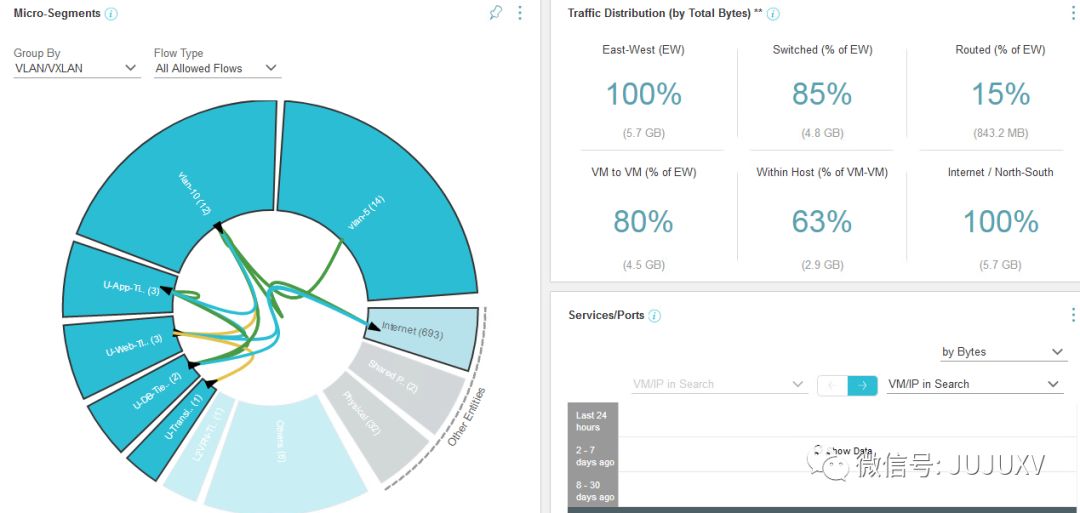

Keep Focus Web-Tier、App-Tier和DB-Tier三个逻辑交换机和其他相关网络流量归类

可以看到饼图已经自动描绘了数据流走向:

其中VLAN5和VLAN10分别是两个数据中心的网络;

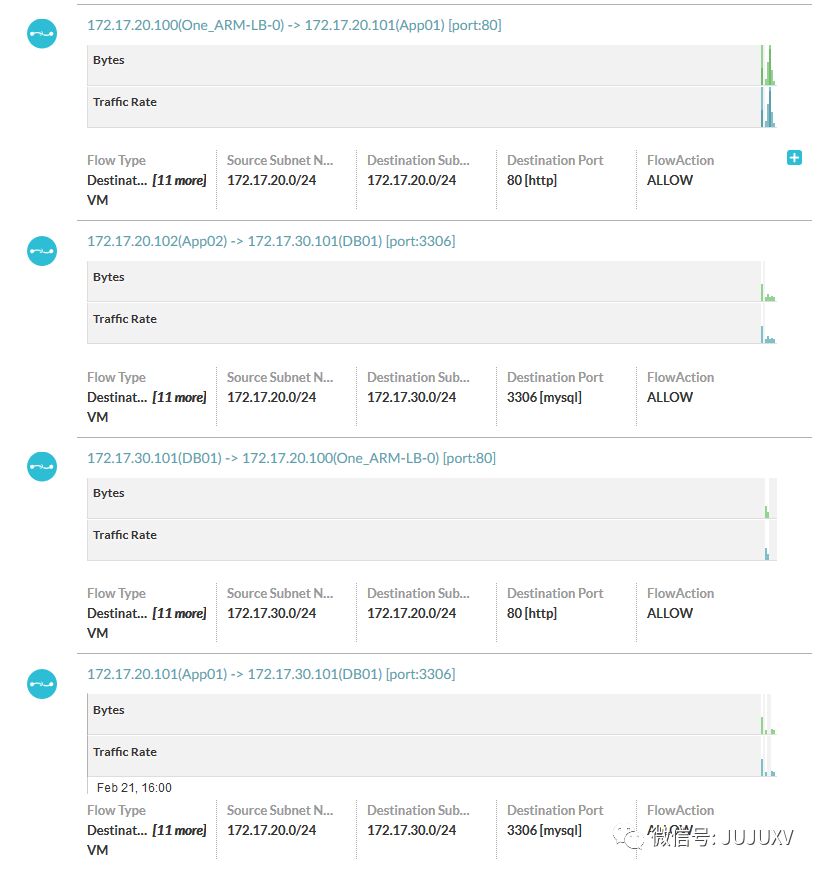

合规的数据流走向是VIP(VLAN5 172.20.1.196)-Web->AppVIP(onearm edge)->App->DB;

以及其他非业务相关的流量,如管理流量、非法流量、服务器访问公网DNS等流量

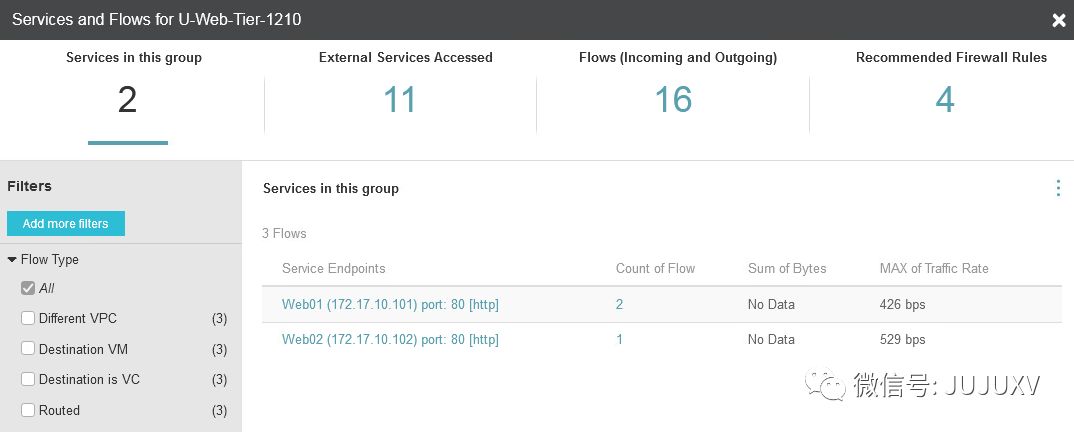

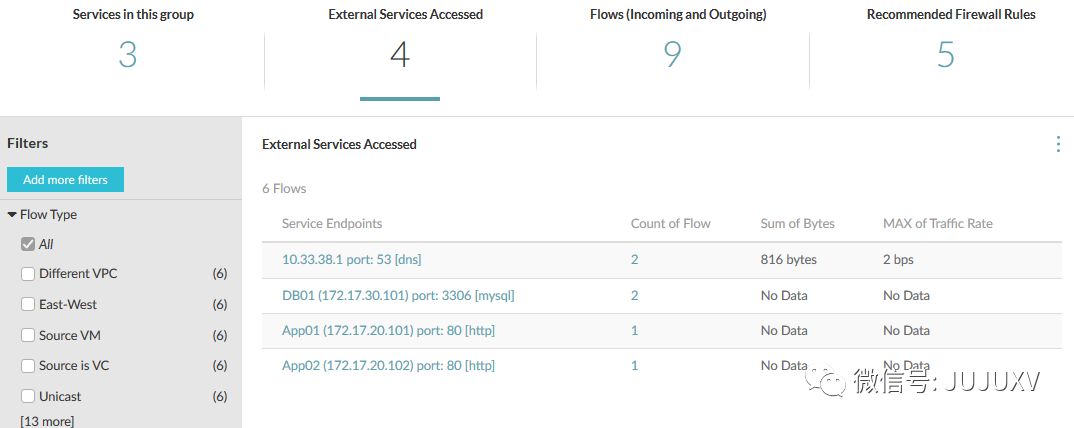

查阅Web-Tier的流量统计信息,可以看到该逻辑交换机合计承载了2台虚拟机,分别是Web01和Web02

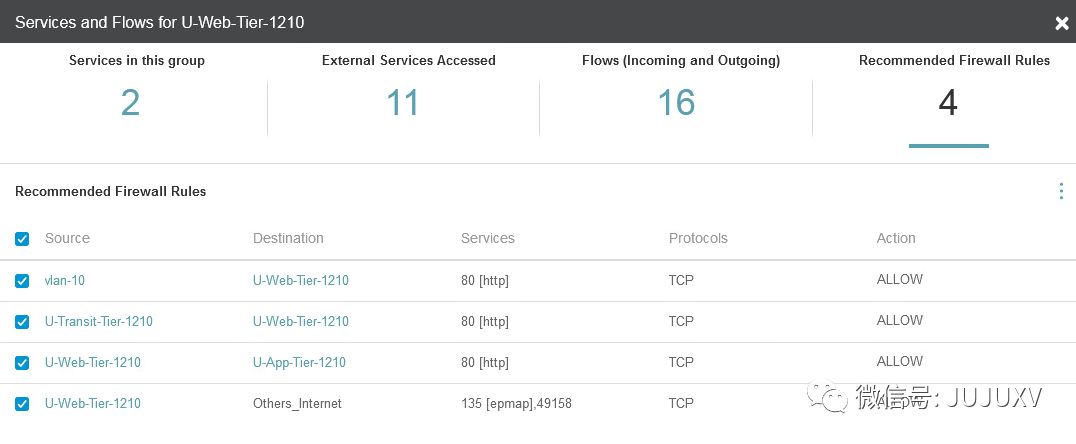

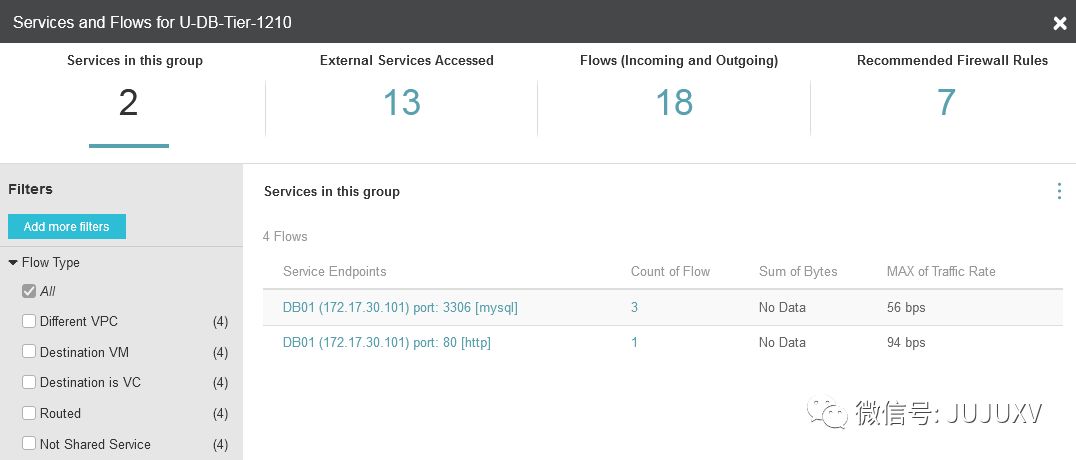

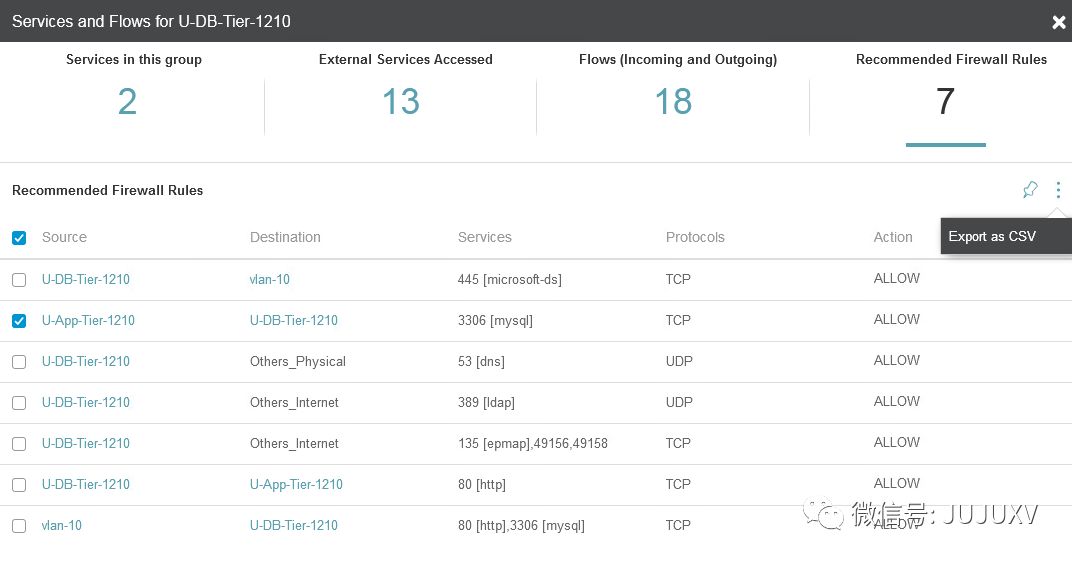

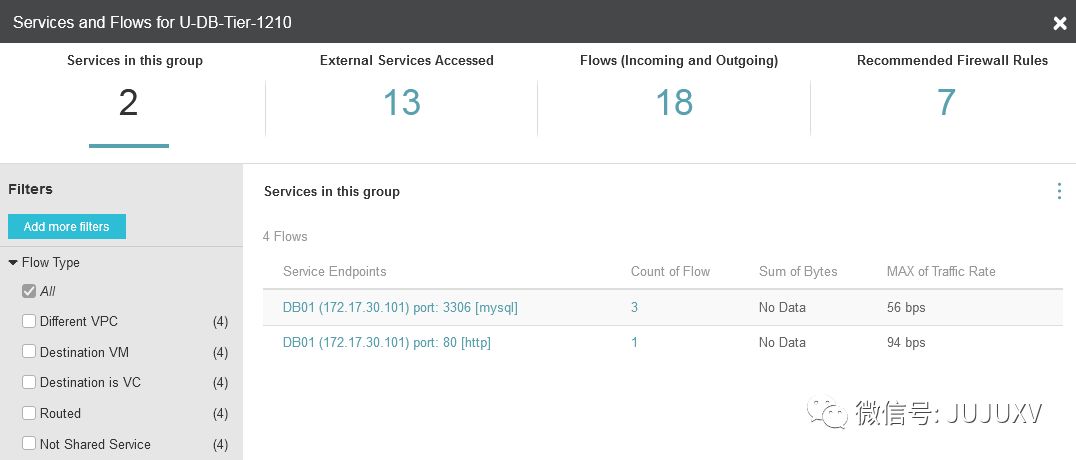

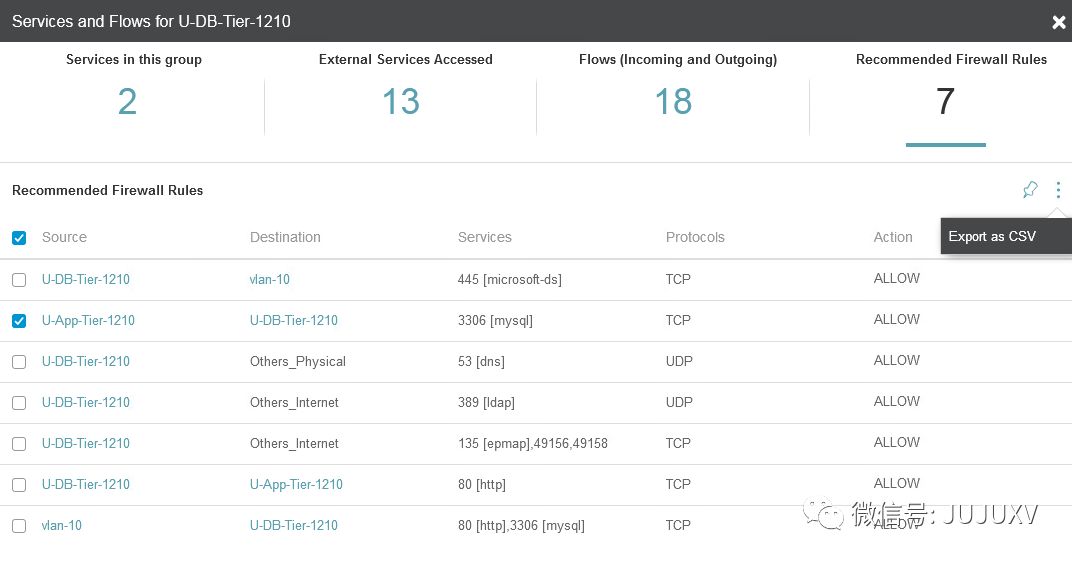

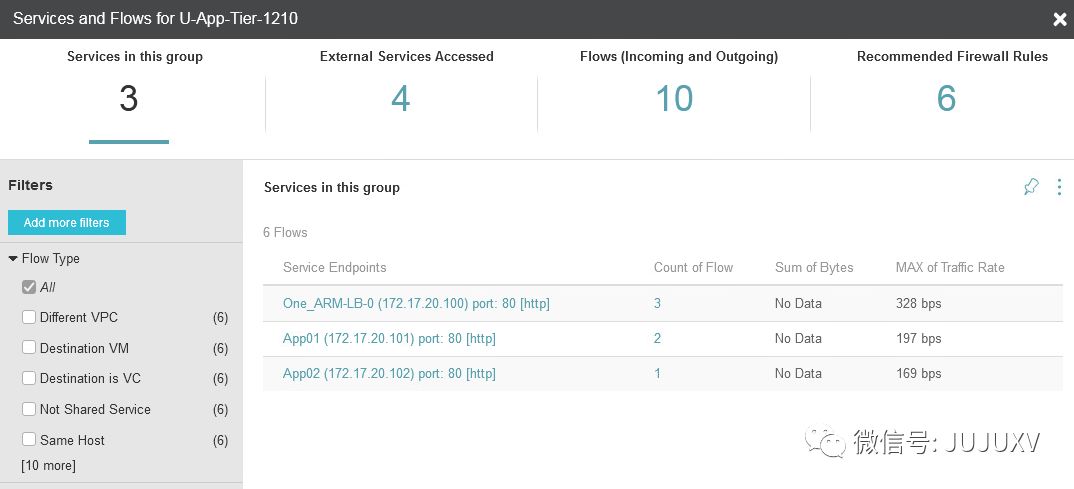

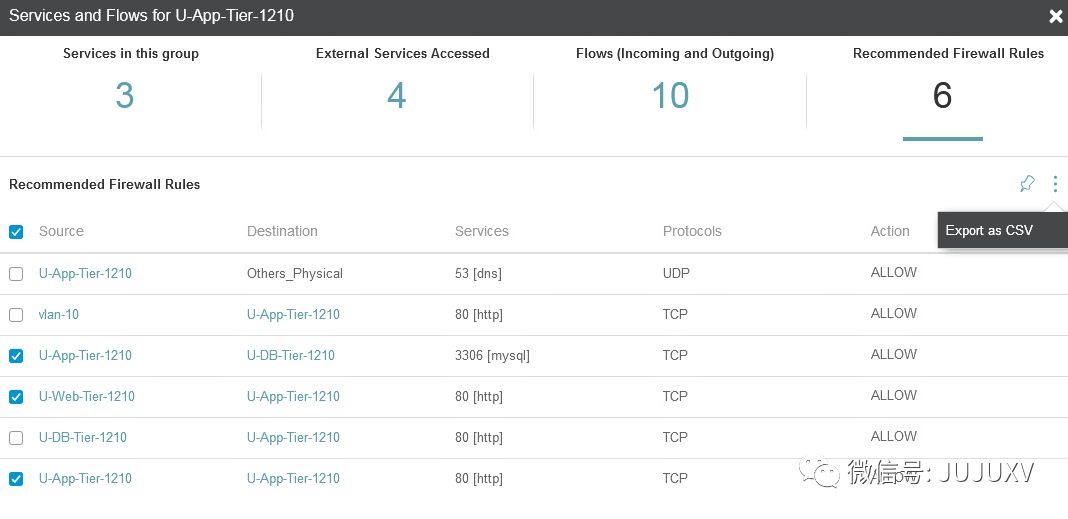

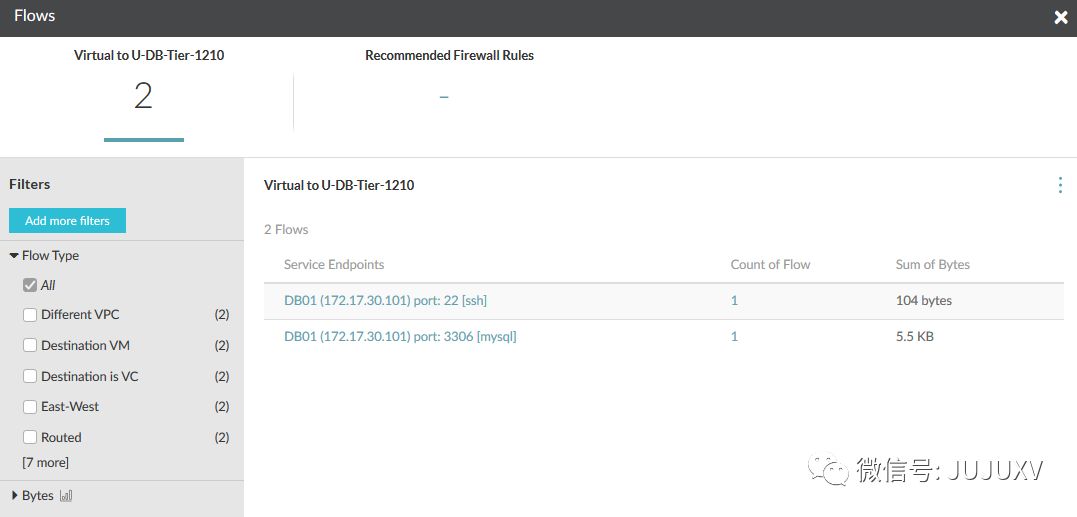

点击Recommended Firewall Rules,查看vRNI推荐的安全微分段规则

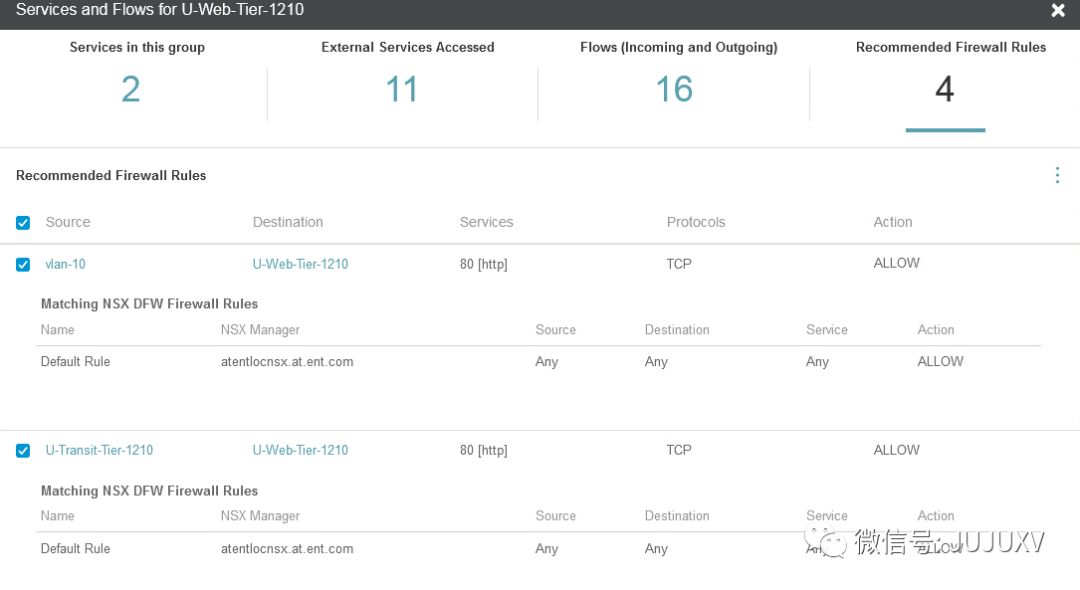

点击具体的某一条规则,可以看到该规则详细的描述;以及当前是否已经有安全微分段规则与之匹配

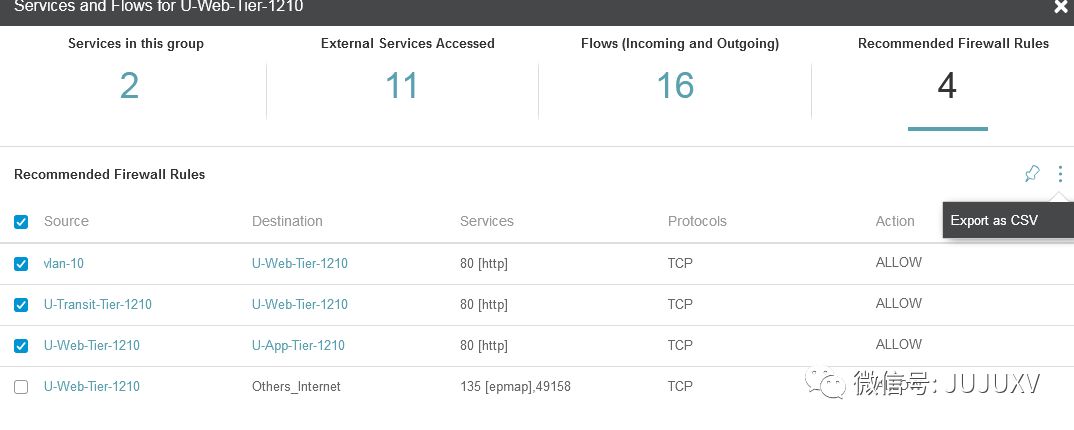

选择合理的规则,导出成CSV文件

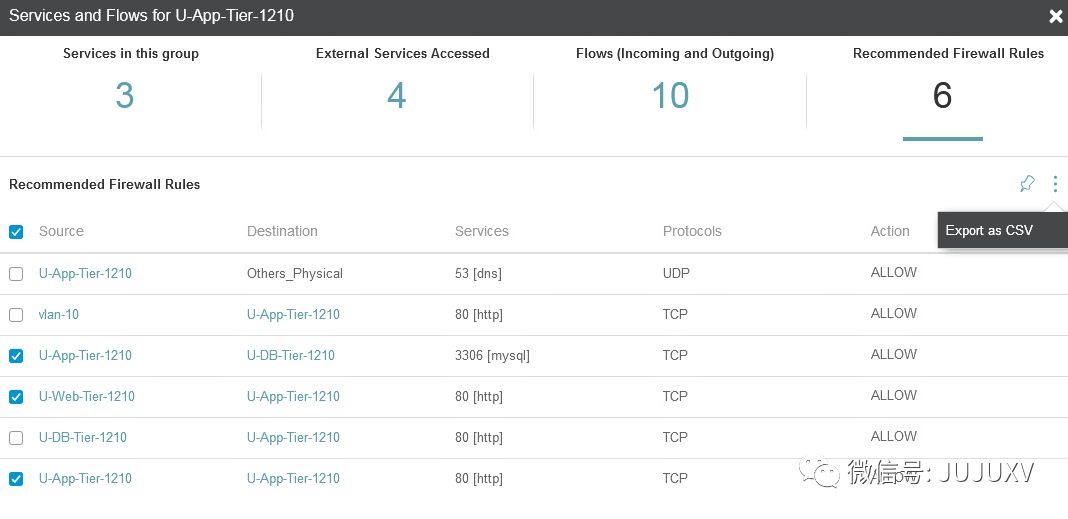

重复上述步骤,完成App-Tier和DB-Tier的安全微分段推荐配置查阅和导出

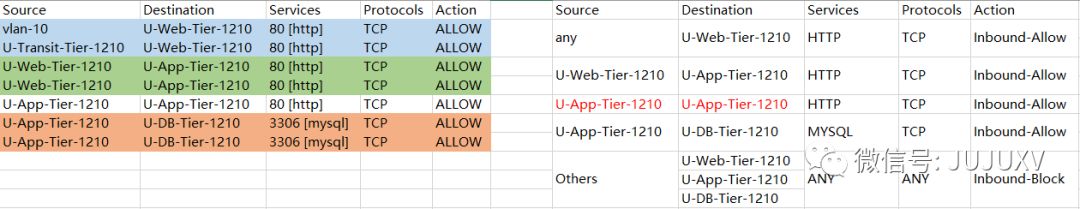

- 管理员可以将导出的建议微分段进行整合

- 通过对建议的微分段进行归纳整理,总结出针对3-Tier-APP的分布式防火墙规则

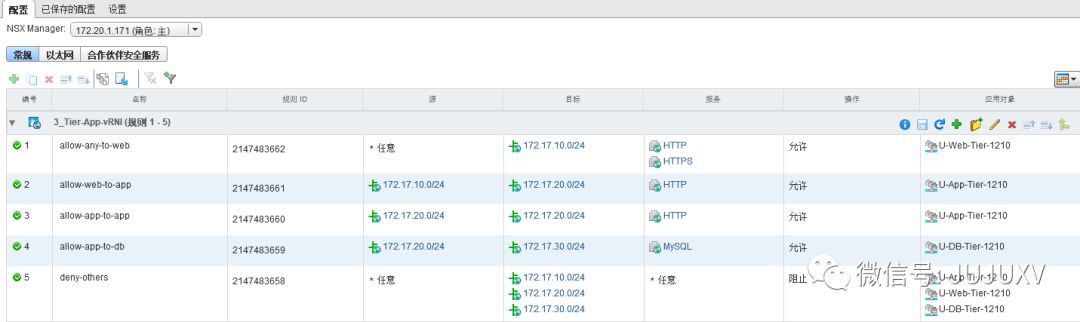

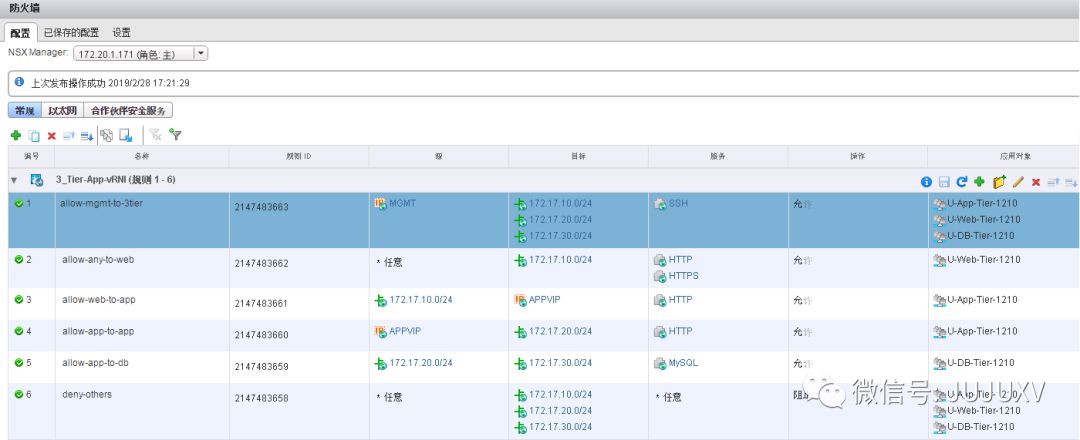

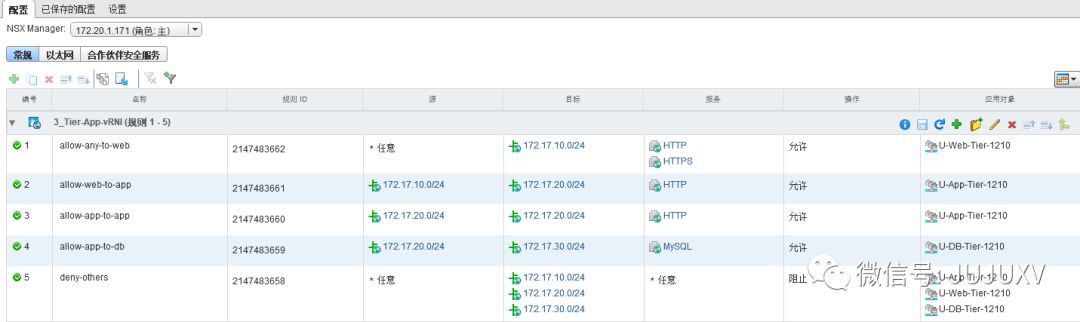

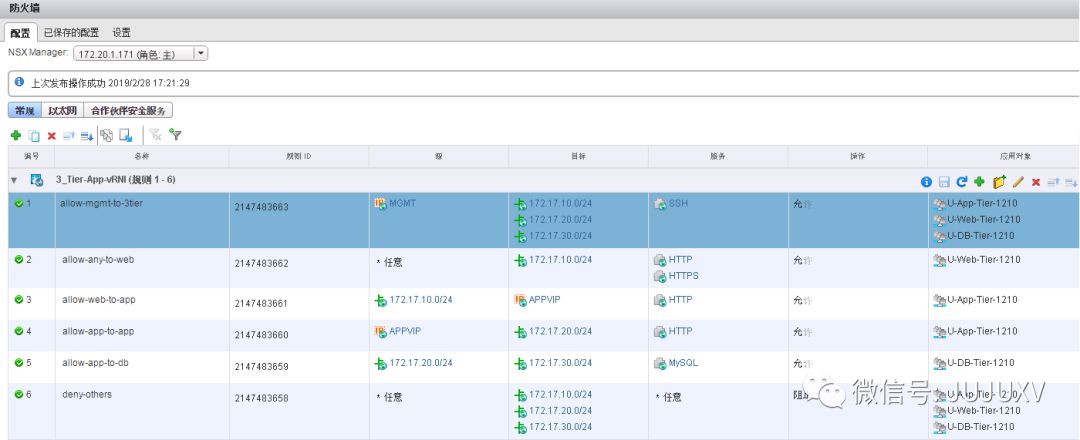

通过Web Client配置分布式防火墙规则

注:由于NSX cross VC演示环境采用Universal Logical Switch作为部署3-Tier-App业务虚拟机的逻辑网络承载,因此Universal DFW的对象只能用IP地址段或者安全组

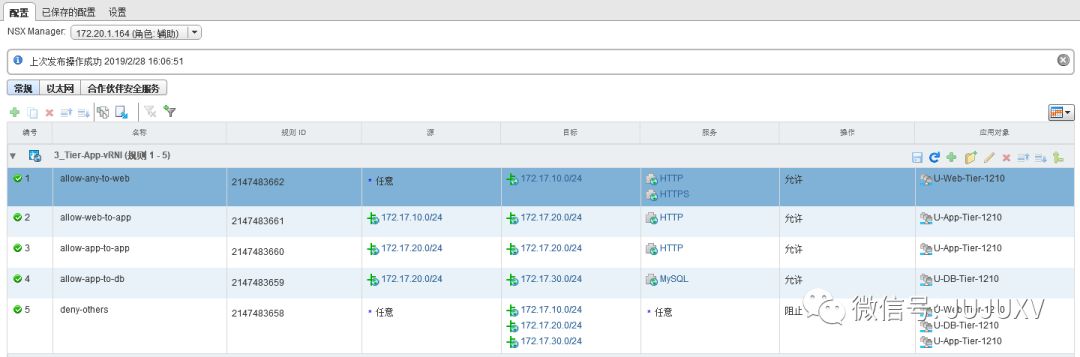

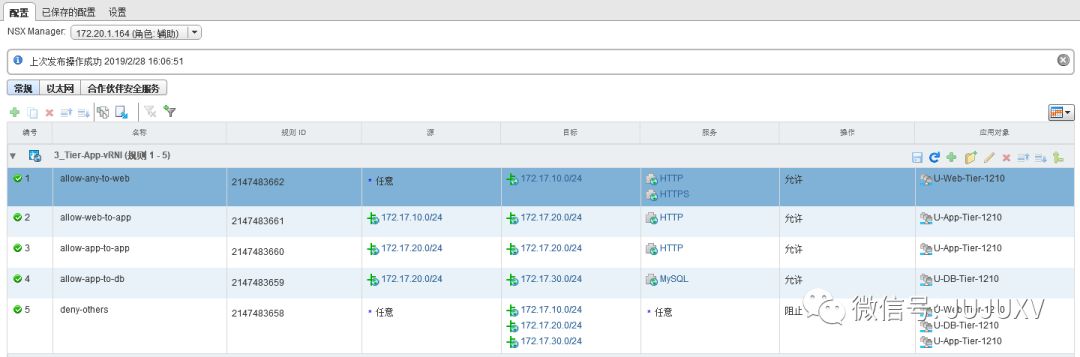

可以看到Universal DFW规则会自动从Primary节点同步到Secondary节点

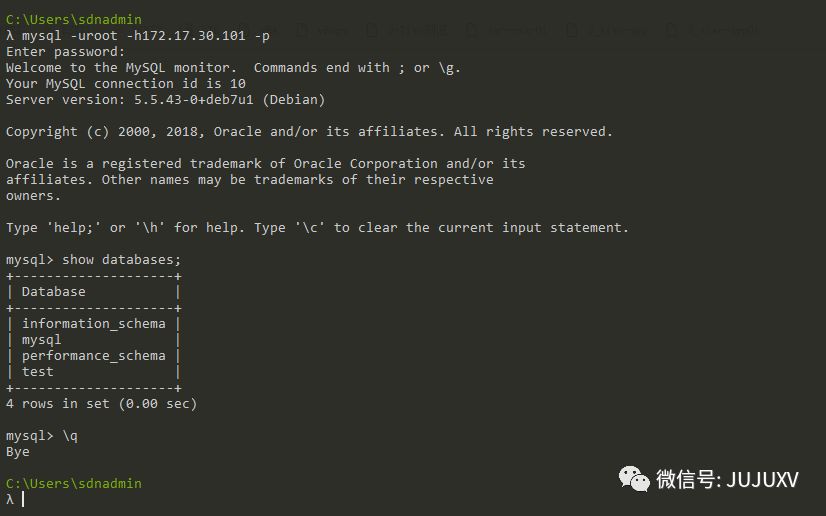

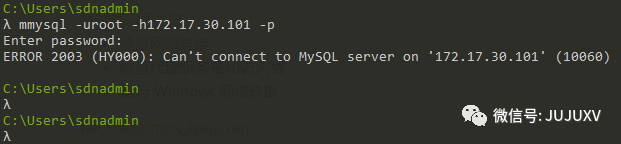

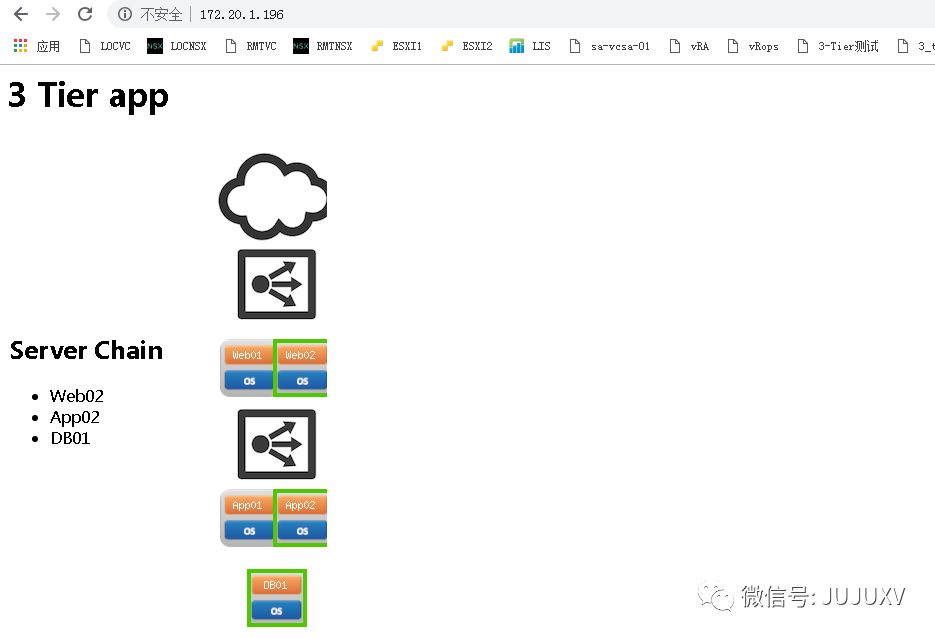

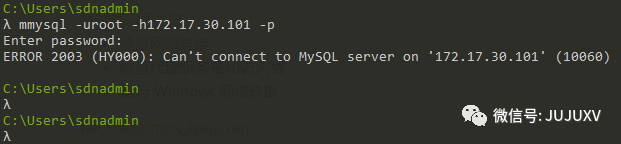

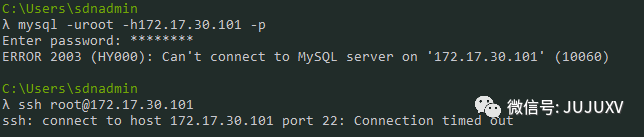

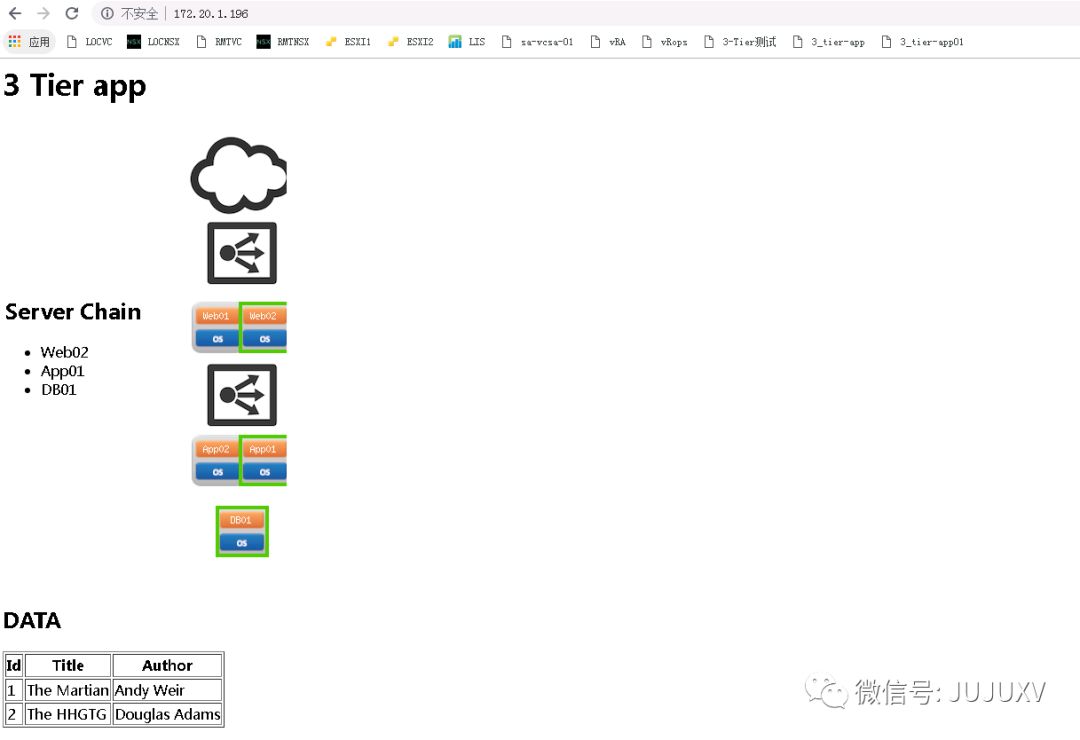

下面来验证一下防火墙规则:

通过上面的演示,各位可以看到:借助于vRNI,管理员可以对整个数据中心业务的拓扑明细和数据流走向(Network)有一个360°无死角的洞察力(Insight);vRNI会非常智能地提出安全微分段配置建议,以加速业务安全加固,降低管理员工作量,提高运维效率。

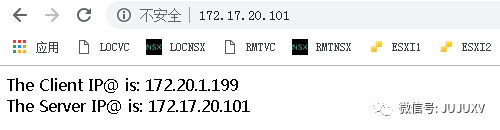

业务访问并无影响

外部网络无法再直接访问MYSQL数据库服务器

外部网络无法再直接访问APP应用服务器

那么,vRNI的工作到此结束了么?再者;管理员基于vRNI建议的安全微分段目前看的确能加固业务安全,是否有进一步优化的空间呢?

主题:迷你SDDC环境搭建

任务35:利用vRealize Network Insight优化业务安全微分段策略

在回答上面2个疑问之前,我们先继续通过vRNI更加深入地了解3-Tier-App业务;

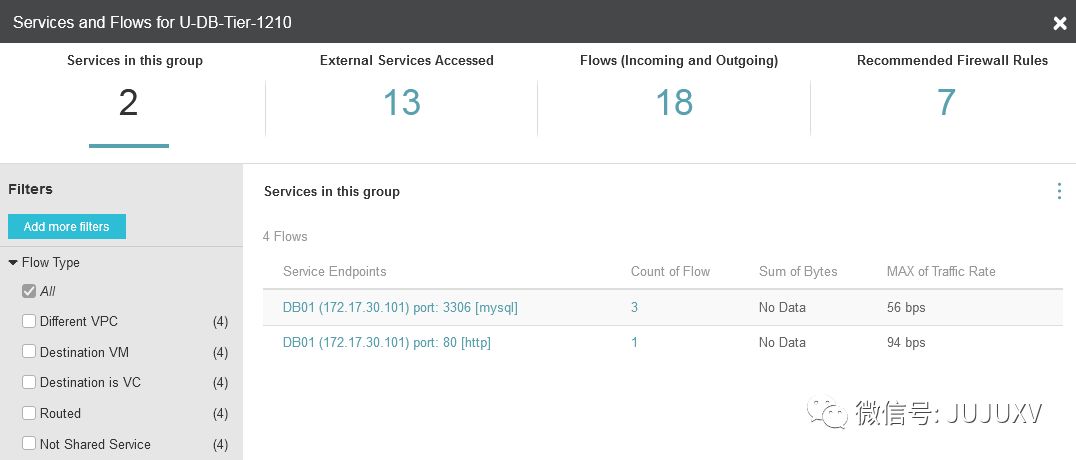

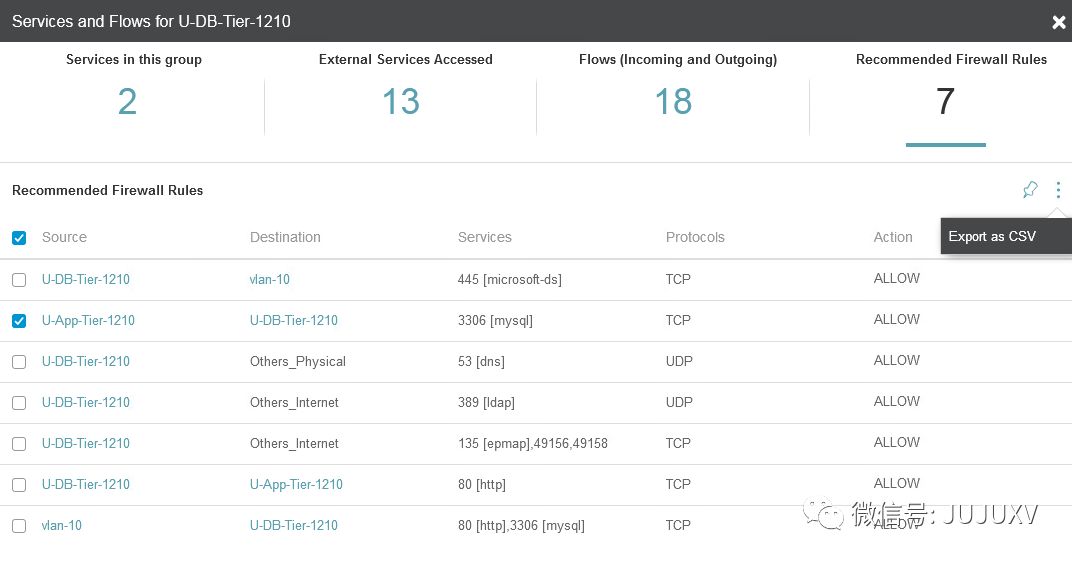

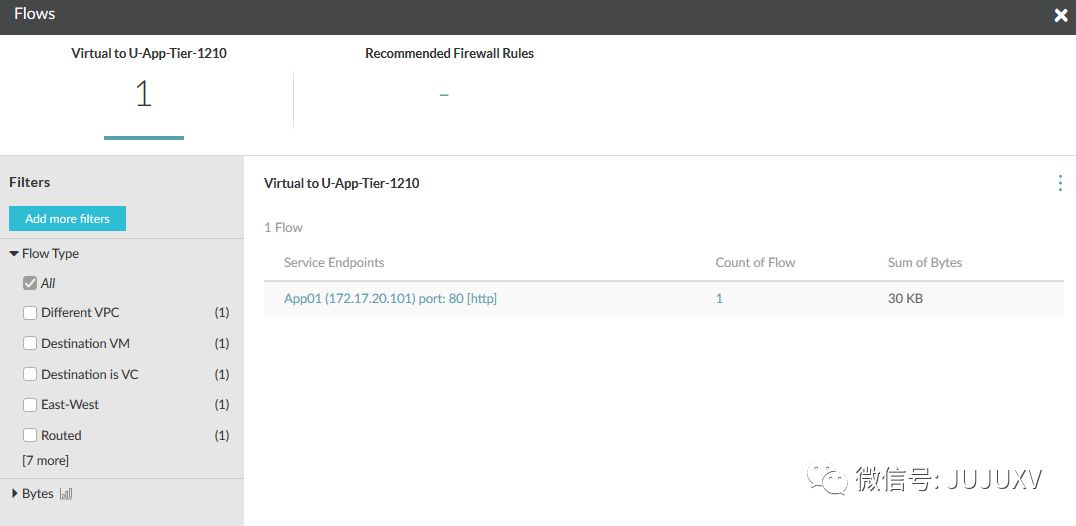

在完成分布式防火墙配置后,继续查看网络流量

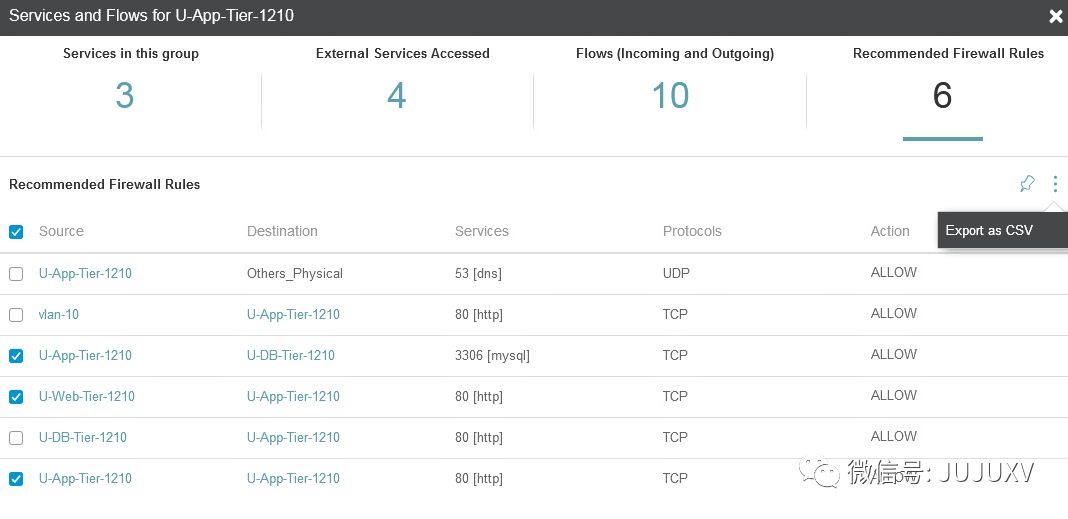

可以看到App-Tier有自进自出的流量,这也是我们之前定义源为App-Tier,目的为App-Tier的一条安全微分段规则的理由;但是这条规则可能存在不合理

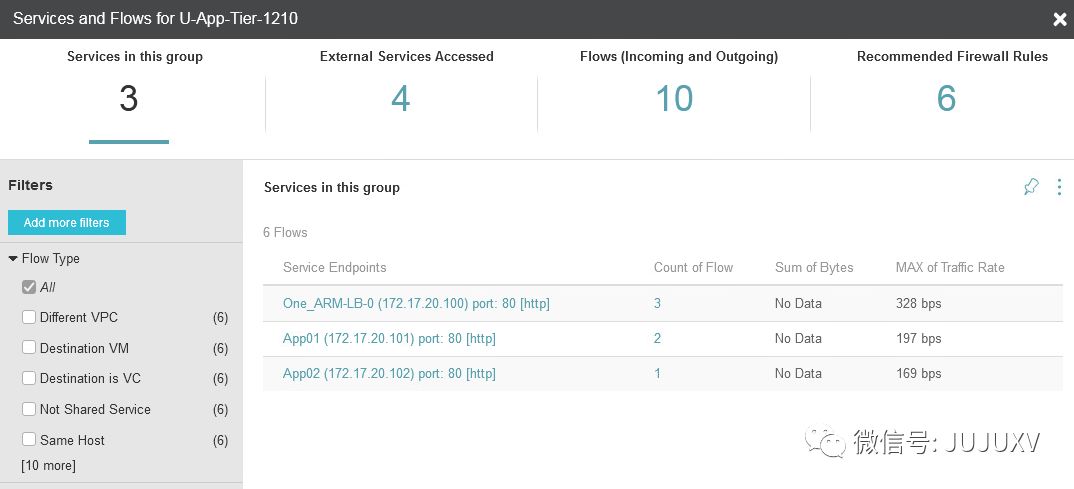

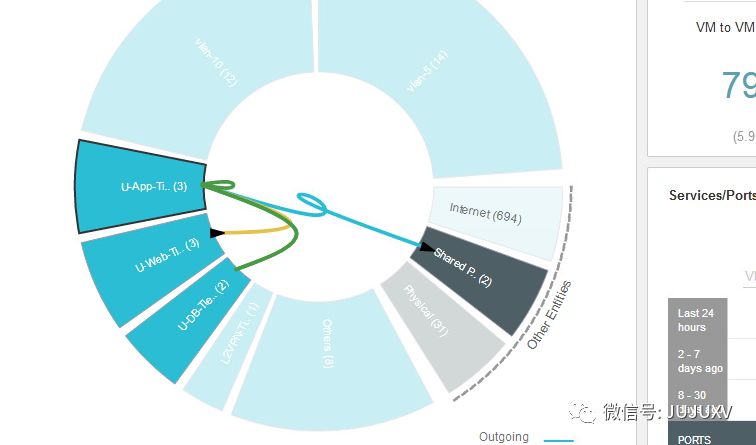

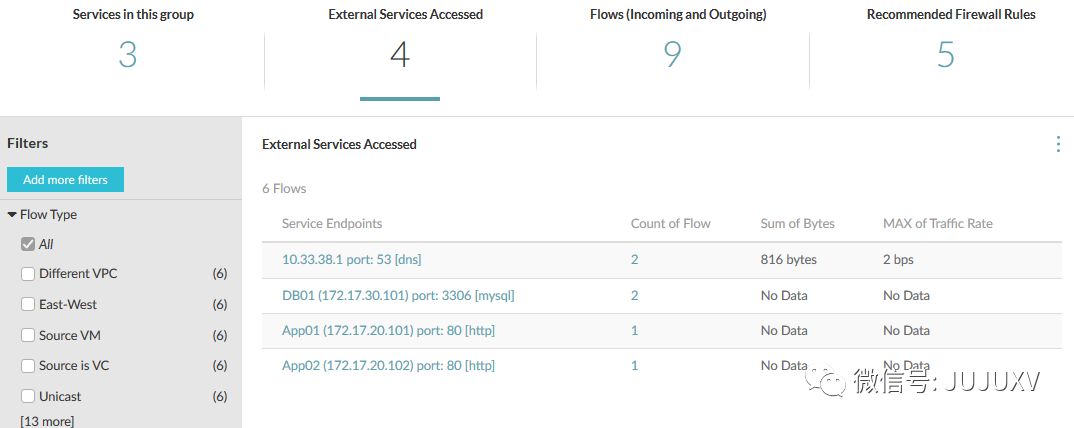

进入App-Tier这个通用逻辑交换机

可以看到这个交换机所有交互的服务,包括一个公网地址DNS服务,一个DB-Tier地址MYSQL服务和两个APP虚拟机的地址HTTP服务

查看详细的出入向流量,可以看到以下特征:

所有从Web->App流量,均为两台Web虚拟机访问App的VIP地址,即172.17.20.100

所有从App->App流量,均为App的VIP地址访问两台App虚拟机的地址

所有App->DB流量,均为两台App虚拟机访问DB虚拟机的地址

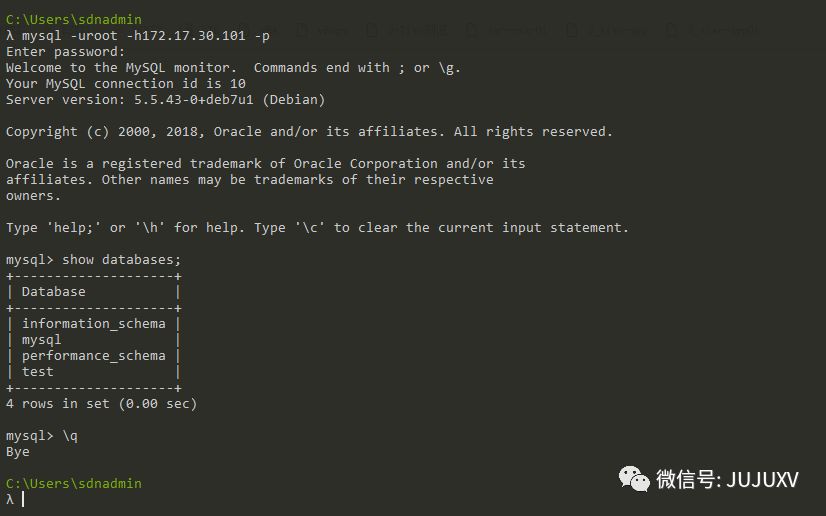

同时,由于分布式防火墙策略只允许App访问DB的MYSQL服务,其他所有入向目标为DB的流量全部被屏蔽;

管理员无法在合法的管理跳板机SSH访问数据库服务器执行配置更新

通过对应用3_Tier-App的流量检查,可以看到分布式防火墙一共阻挡了三类流量:

禁止了外部访问App服务器的HTTP服务流量(合规)

禁止了外部访问DB服务器的MYSQL服务流量(合规)

但也同时禁止了合法的管理跳板机(属于外部)访问DB服务器的SSH流量

因此,管理员在采纳vRNI基于智能流量分析给出的安全微分段规则配置后,可能存在需要优化的地方,因此借助于vRNI对网络的全面洞察力,进一步优化安全微分段规则的配置,提高规则合理性和针对性,让安全条目更清晰、更准确、更贴近业务实际。

管理员根据vRNI的流量统计,更新分布式防火墙规则

修改Web->AppVIP和AppVIP->App的规则;添加跳板机172.20.1.199访问所有应用虚拟机SSH的规则

在分布式防火墙规则生效后,可以看到用户虽然无法PING通数据库服务器,但是可以SSH访问实现管理

优化防火墙规则后,业务并没有受到影响

因此,vRNI+NSX加速安全微分段的实现至少包含了“评估“””“配置”与“优化”三个层次;之所以会出现几条不合理需要优化的安全微分段配置,是因为vRNI采用基于网络流量的智能分析,我的SDDC演示环境并没有大量的实际访问流量提供vRNI“评估”;除此以外,NSX Cloud支持与公有云对接,凭借vRNI+NSX Family,用户可以将业务延伸至公有云,实现混合云的蓝图。

至此,一步步实现SDDC(前篇)分享告一段落;一共35个实验演示,向各位展示了vSphere、vSAN和NSX三个SDDC基础架构层的安装与配置用例。在后面的分享中,我将不定期交叉推出两个新的系列:

vRealize ABO,一步步实现SDDC(后篇),介绍vRealize Automation、vRealize Business for Cloud、vRealize Operation和vRealize Log Insight的安装部署与配置使用;同时也会一并分享vRealize Network Insight的相关演示实验;

变形金刚外传之NSX-T,以全新的NSX-T2.4版本为基础,演示构件一个跨vSphere与KVM的迷你数据中心环境。

希望能与各位关注技术的朋友,有更多的相互交流,我们共同学习,一起进步~