- 🔊1、概述

- 分布式入侵检测和防御服务 (Distributed Intrusion Detection and Prevention Service, IDS/IPS) 监控主机上的网络流量是否存在可疑活动。

- 可以根据严重性启用特征码。严重性评分越高,表示与入侵事件相关的风险越大。严重性取决于以下内容:

- 特征码本身中指定的严重性

- 特征码中指定的 CVSS(通用漏洞评分系统)评分

- 与分类类型关联的类型评级

- IDS 根据已知的恶意指令序列检测入侵尝试。在 IDS 中检测到的模式称为特征码。您可以按全局方式或通过配置文件设置特定的特征码警示/丢弃/拒绝操作。

- 注意:不要在使用分布式负载均衡器的环境中启用分布式入侵检测和防御服务 (Distributed Intrusion Detection and Prevention Service, IDS/IPS)。 NSX-T Data Center 不支持将 IDS/IPS 与分布式负载均衡器一起使用。

- 🎤2、工作原理

- NSX 分布式 IDS/IPS 引擎起源于Suricata,这是一个著名且广受尊重的开源项目。NSX 通过为 IDS/IPS 引擎提供运行时环境(包括网络 I/O 和管理功能)来构建在 Suricata 之上。

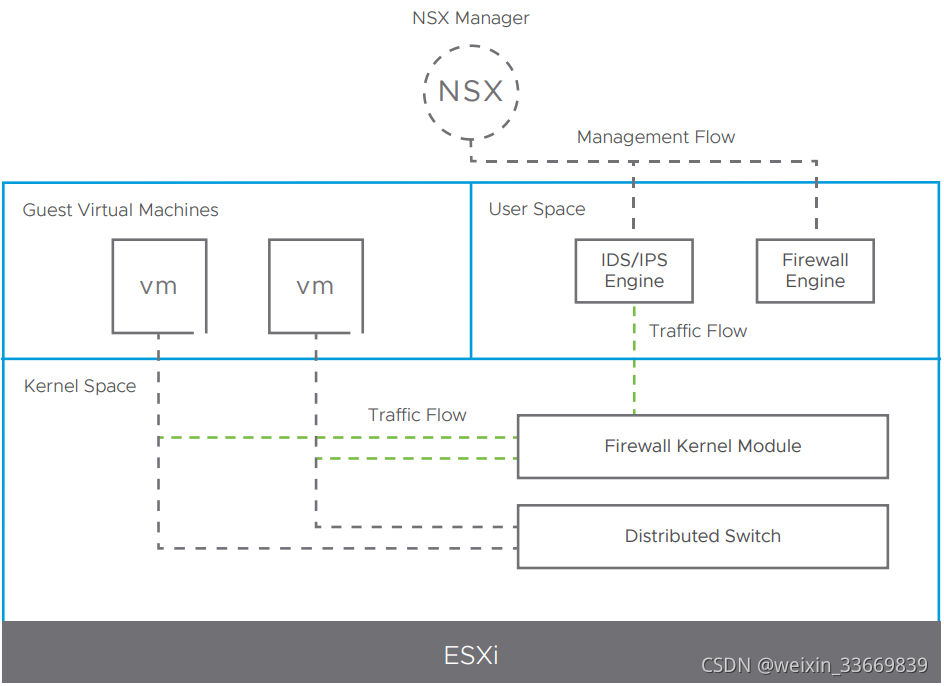

- NSX 将 IDS/IPS 功能与分布式防火墙协同工作,从而实现流量检查。所有流量首先通过防火墙,然后根据配置进行 IDS/IPS 检查。IDS/IPS 功能与防火墙的这种协同还简化了网络安全策略的实施。

- NSX 分布式 IDS/IPS 引擎位于用户空间中,并连接到驻留在虚拟机管理程序内核中的防火墙模块。一个应用程序通过向管理程序发送流量来与另一个应用程序通信,从而在防火墙在检查流量。随后防火墙将流量转发到用户空间中的 IDS/IPS 模块。

- 有关 IDS/IPS 架构和用例的详细信息,请查看官方文档。

- 🎧3、配置

- ①在 NSX-T 中导航到【安全】 —> 【分布式 IDS/IPS】 —> 【开始向导】

- ">

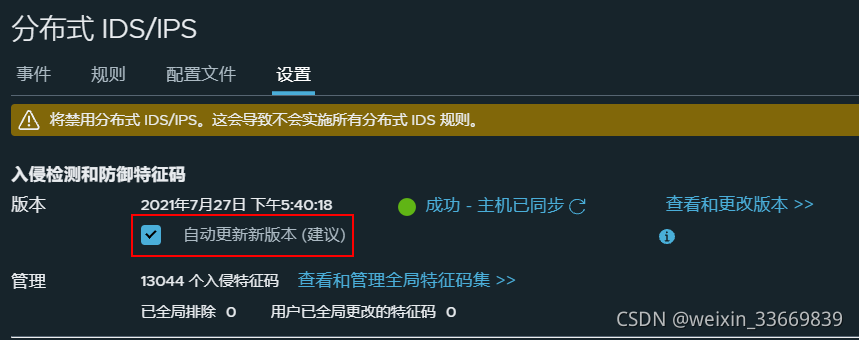

- ②勾选【自动更新版本】,NSX-T Manager需要能够连接到互联网,去下载特征码。

- NSX-T 将通过检查 VMware 基于云的服务自动将特征码应用到主机并更新入侵检测。特征码通过配置文件应用于 IDS 规则。默认情况下,NSX Manager 每天检查一次新特征码。新的特征码更新版本每两周发布一次。

- ">

- ③ 特征码更新后,选择要启用 IDS/IPS 的集群并将其设置为已启用:

- ">

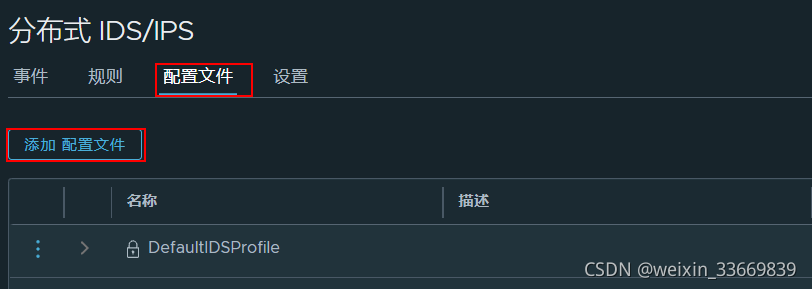

- ④创建分布式 IDS/IPS 配置文件

- 可以使用默认配置文件,该配置文件默认设置为仅包含极高入侵防御严重性。可以按需创建一个配置文件,包含所有的严重性事件。

- 点击【配置文件】—> 【添加配置文件】

- ">

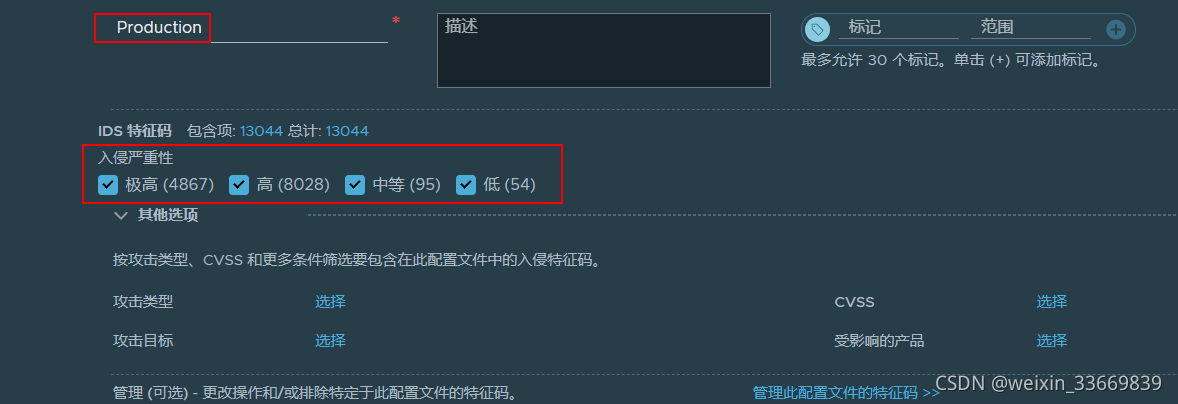

- 输入名称,我这里为:Production,【入侵严重性】,所有选项保持勾选状态,点击保存。

- ">

- ⑤创建分布式 IDS/IPS 安全策略

- IDS/IPS 规则用于将刚刚创建的配置文件应用到选定的应用程序。IDS/IPS 规则的创建方式与分布式防火墙规则相同,并作为过滤器应用于 VM 的 vnic,与 DFW 规则完全相同。

- 请注意,必须启用 DFW,并且 DFW 必须允许流量通过 IDS 规则。如果 DFW 规则阻止了流量,那么 IDS 不会对其进行评估。

- 导航到【规则】—>【添加策略】,分布式 IDS/IPS 的配置方式与 NSX-T 分布式防火墙 (DFW) 非常相似,它们使用相同的 NSX 组,甚至 IDS 和 DFW 规则也由同一个 esxi 模块管理: VSIP。

- ">

- 在本案例中,我创建 了Any-Any 规则来匹配通过NSX 交换机的所有流量(IDS/IPS 不适用于连接到非NSX VDS 交换机,与 DFW 完全一样)。在IDS配置文件处,选择刚刚创建的配置文件,然后将应用对象设置为DFW(这样所有连接到 NSX交换机的 vNIC 都会应用该规则)。接下来,将模式设置为检测和预防,如果 IDS 检测到与特征码的任何匹配项,IPS 将启动并阻止流量。

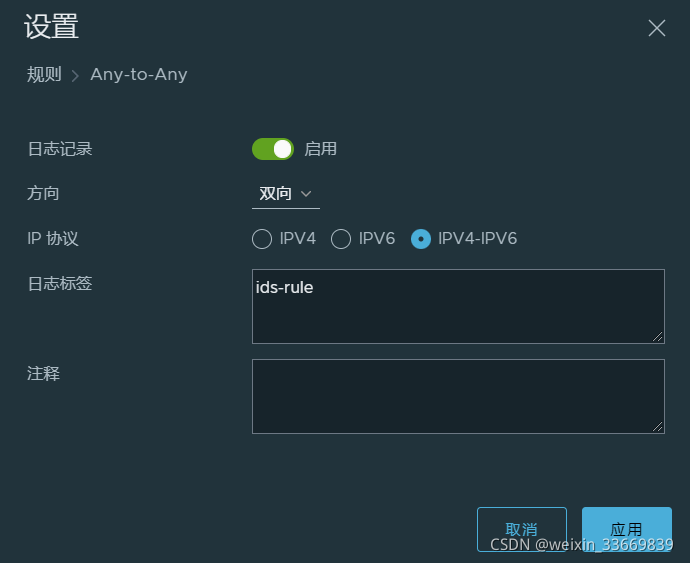

- ⑥(可选)启用规则日志记录,以便能够使用 vRealize Log Insight 或使用的任何系统日志解决方案进行监控。

- ">

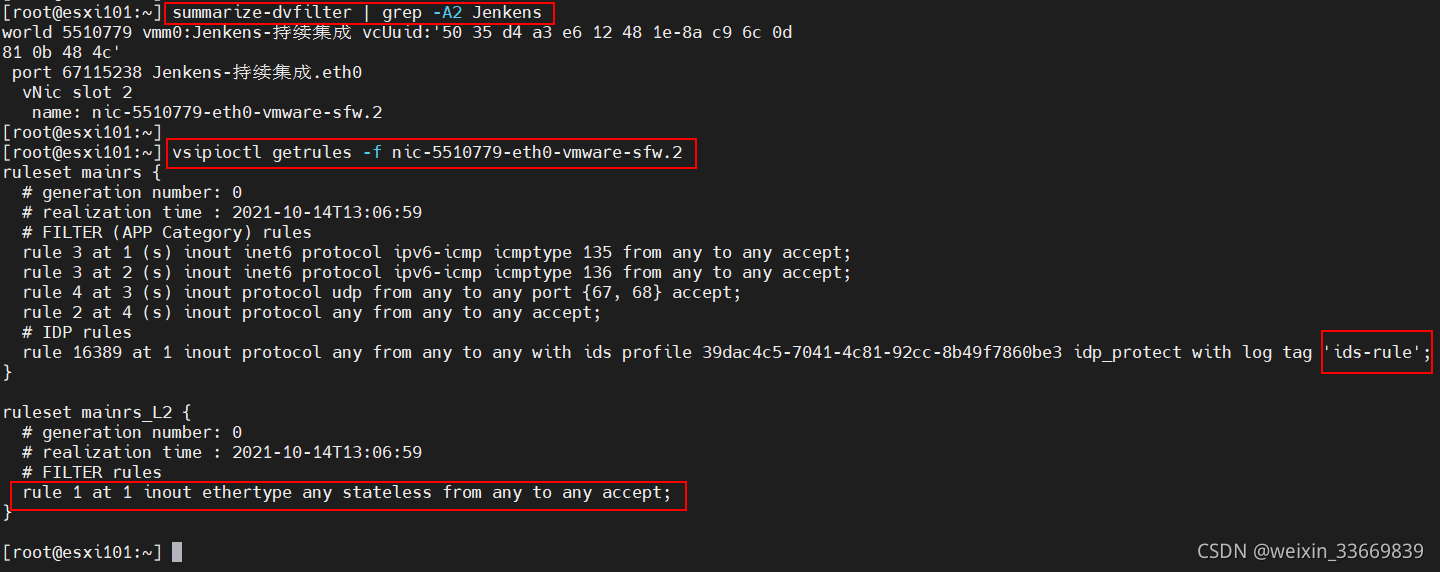

- ⑦检验IPS/IDS规则,通过ssh登录ESXi主机,找一台连接到了NSX Switch的虚拟机,通过命令行查看虚拟机应用的IDS规则信息。

- ">

- 从上面的截图中,可以看到过滤器被应用到该虚拟机的eth0网卡。其中FILTER (APP Category) 规则是来自 APPLICATION 部分的规则,最后是IDP 规则部分,在这里可以看到单个规则以及之前创建的日志标签。

- 🎵4、验证IPS/IDS

🔊1、概述

分布式入侵检测和防御服务 (Distributed Intrusion Detection and Prevention Service, IDS/IPS) 监控主机上的网络流量是否存在可疑活动。

可以根据严重性启用特征码。严重性评分越高,表示与入侵事件相关的风险越大。严重性取决于以下内容:

特征码本身中指定的严重性

特征码中指定的 CVSS(通用漏洞评分系统)评分

与分类类型关联的类型评级

IDS 根据已知的恶意指令序列检测入侵尝试。在 IDS 中检测到的模式称为特征码。您可以按全局方式或通过配置文件设置特定的特征码警示/丢弃/拒绝操作。

注意:不要在使用分布式负载均衡器的环境中启用分布式入侵检测和防御服务 (Distributed Intrusion Detection and Prevention Service, IDS/IPS)。 NSX-T Data Center 不支持将 IDS/IPS 与分布式负载均衡器一起使用。

🎤2、工作原理

NSX 分布式 IDS/IPS 引擎起源于Suricata,这是一个著名且广受尊重的开源项目。NSX 通过为 IDS/IPS 引擎提供运行时环境(包括网络 I/O 和管理功能)来构建在 Suricata 之上。

NSX 将 IDS/IPS 功能与分布式防火墙协同工作,从而实现流量检查。所有流量首先通过防火墙,然后根据配置进行 IDS/IPS 检查。IDS/IPS 功能与防火墙的这种协同还简化了网络安全策略的实施。

NSX 分布式 IDS/IPS 引擎位于用户空间中,并连接到驻留在虚拟机管理程序内核中的防火墙模块。一个应用程序通过向管理程序发送流量来与另一个应用程序通信,从而在防火墙在检查流量。随后防火墙将流量转发到用户空间中的 IDS/IPS 模块。

有关 IDS/IPS 架构和用例的详细信息,请查看官方文档。

🎧3、配置

①在 NSX-T 中导航到【安全】 —> 【分布式 IDS/IPS】 —> 【开始向导】

②勾选【自动更新版本】,NSX-T Manager需要能够连接到互联网,去下载特征码。

NSX-T 将通过检查 VMware 基于云的服务自动将特征码应用到主机并更新入侵检测。特征码通过配置文件应用于 IDS 规则。默认情况下,NSX Manager 每天检查一次新特征码。新的特征码更新版本每两周发布一次。

③ 特征码更新后,选择要启用 IDS/IPS 的集群并将其设置为已启用:

④创建分布式 IDS/IPS 配置文件

可以使用默认配置文件,该配置文件默认设置为仅包含极高入侵防御严重性。可以按需创建一个配置文件,包含所有的严重性事件。

点击【配置文件】—> 【添加配置文件】

输入名称,我这里为:Production,【入侵严重性】,所有选项保持勾选状态,点击保存。

⑤创建分布式 IDS/IPS 安全策略

IDS/IPS 规则用于将刚刚创建的配置文件应用到选定的应用程序。IDS/IPS 规则的创建方式与分布式防火墙规则相同,并作为过滤器应用于 VM 的 vnic,与 DFW 规则完全相同。

请注意,必须启用 DFW,并且 DFW 必须允许流量通过 IDS 规则。如果 DFW 规则阻止了流量,那么 IDS 不会对其进行评估。

导航到【规则】—>【添加策略】,分布式 IDS/IPS 的配置方式与 NSX-T 分布式防火墙 (DFW) 非常相似,它们使用相同的 NSX 组,甚至 IDS 和 DFW 规则也由同一个 esxi 模块管理: VSIP。

在本案例中,我创建 了Any-Any 规则来匹配通过NSX 交换机的所有流量(IDS/IPS 不适用于连接到非NSX VDS 交换机,与 DFW 完全一样)。在IDS配置文件处,选择刚刚创建的配置文件,然后将应用对象设置为DFW(这样所有连接到 NSX交换机的 vNIC 都会应用该规则)。接下来,将模式设置为检测和预防,如果 IDS 检测到与特征码的任何匹配项,IPS 将启动并阻止流量。

⑥(可选)启用规则日志记录,以便能够使用 vRealize Log Insight 或使用的任何系统日志解决方案进行监控。

⑦检验IPS/IDS规则,通过ssh登录ESXi主机,找一台连接到了NSX Switch的虚拟机,通过命令行查看虚拟机应用的IDS规则信息。

从上面的截图中,可以看到过滤器被应用到该虚拟机的eth0网卡。其中FILTER (APP Category) 规则是来自 APPLICATION 部分的规则,最后是IDP 规则部分,在这里可以看到单个规则以及之前创建的日志标签。

🎵4、验证IPS/IDS

现在,在我们完全配置好 IDS/IPS NSX-T 功能之后,让我们测试它是如何工作的。

使用渗透测试工具扫描Overlay网络中是否存在易受攻击的机器,查看IDS 是否可以立即检测到该攻击。

NSX-T界面:IDS检测到威胁。

[

](https://blog.csdn.net/weixin_33669839/article/details/120772029)