目录和菜单中文说明

目录树

agscript 拓展应用的脚本c2lint 检查c2配置文件的语法和预览cobaltstrikecobaltstrike.authcobaltstrike.execobaltstrike.jar 主要程序cobaltstrike.storecobaltstrike.store.oldicon.jpglicense.pdfpeclonereadme.txtreleasenotes.txtteamserverteamserver.bat 启动团队服务的脚本updateupdate.jar_start_teamserver.bat 自写的teamserver启动脚本

菜单栏

- 2.设置——主要是设置cs的界面以及保存的连接记录等等

3.可视化——对应着这三按钮,调整样式的

- 4.VPN接口——主要是管理VPN的,作为跳板

5.监听器——这个很重要是用来监听回连的

包括以下这些一共9种:

1.windows/beacon_dns/reverse_dns_txt2.windows/beacon_dns/reverse_http3.windows/beacon_http/reverse_http4.windows/beacon_https/reverse_https5.windows/beacon_smb/bind_pipe6.windows/beacon_tcp/bind_tcp7.windows/foreign/reverse_http8.windows/foreign/reverse_https9.windows/foreign/reverse_tcp**beacon**为cs内置监听器,也就是说,当我们在目标系统成功执行payload以后,会弹回一个beacon的shell给cs**foreign**主要是提供给外部使用的一些监听器,比如你想利用cs派生一个meterpreter或者armitage的shell回来,来继续后面的内网渗透,这时就选择使用外部监听器

- 6.脚本管理器——用来管理加载脚本

- 7.关闭——退出CS

视图

1.应用信息——信息收集模块搜集的信息可以在这里查看

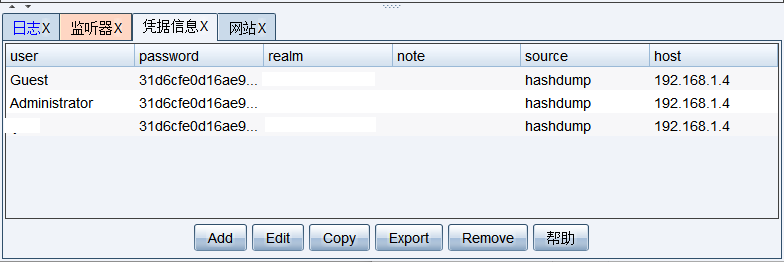

2.凭据信息——获取到的凭据信息都可以在这里查看

- Add 添加凭据

- Edit 编辑凭据

- Copy复制凭据

- Export将凭据导出到txt

- Remove删除凭据

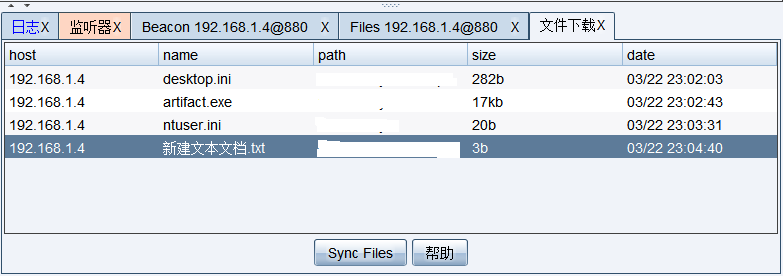

3.文件下载

这里可以查看从目标机下载回来的文件

选择指定文件或Ctrl+A全选,然后点击Sync Files可以将其保存在指定文件夹。默认情况下载的文件是直接保存在cs的downloads目录下的而且文件名是随机的非常不好分辨。

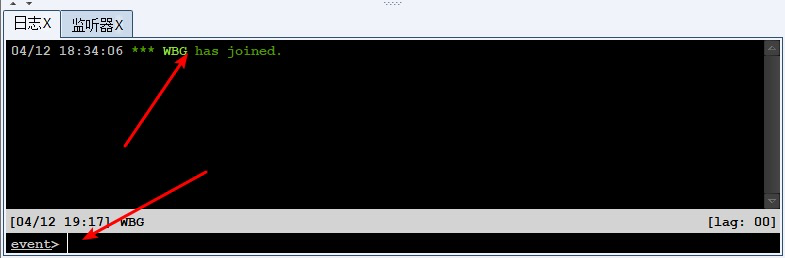

4.日志

日志就是日志没什么好说的

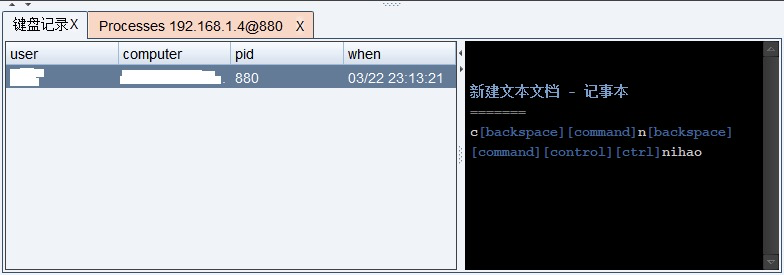

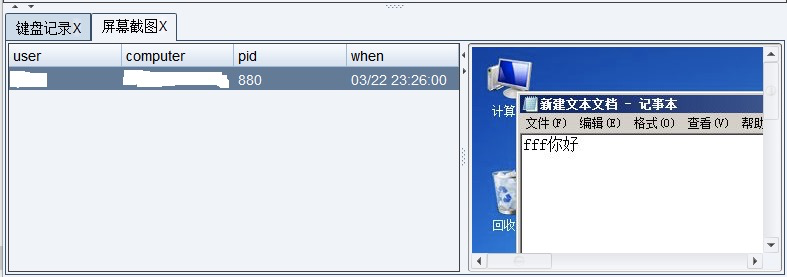

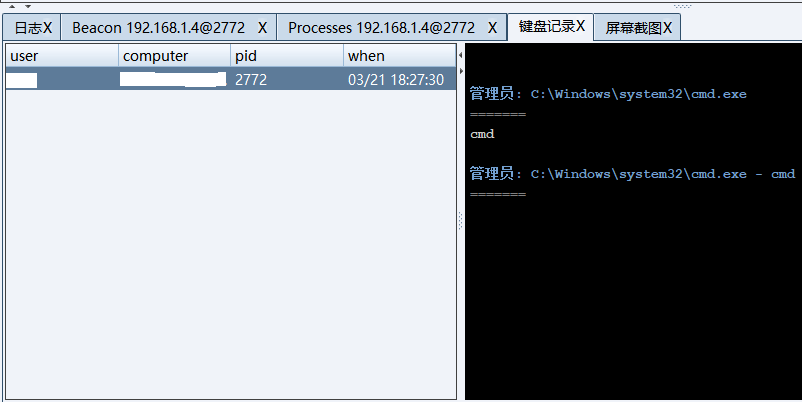

5.键盘记录

就是用来查看保存的键盘记录的

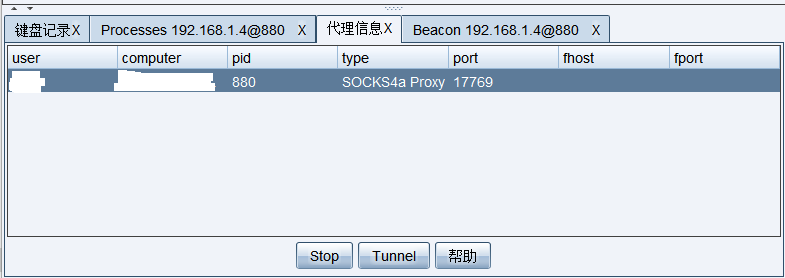

6.代理信息

可以查看开启的代理

- Stop 停止指定代理服务

- Tunnel 在MSF中执行setg Proxies socks4:xxxxx:xxx就可以通过此代理访问内网进行内网渗透

7.屏幕截图

8.Script Console

脚本控制台这个会在Cobalt Strike模块介绍里详细介绍的

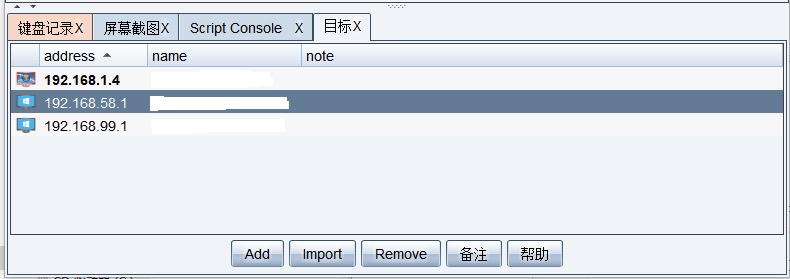

9.目标

这里可以显示内网中的主机包括以攻破和未攻破的也可以通过切换到目标列表视图查看目标

- Add 添加目标(如果未显示一些目标你可以手动进行添加)

- Import 从文件中导入目标

- Remove 删除目标

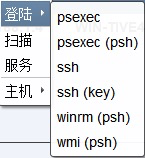

右键目标:

- 登陆

可以使用多种方式远程连接目标然后执行Payload生成会话

- 扫描

用于对目标进行扫描

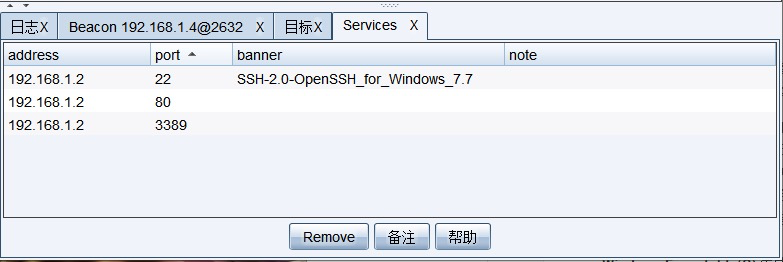

- 服务

用于显示对目标扫描的结果

- 主机

用于设置目标操作系统备注名字等等

攻击

1. 生成后门,生成各种后门来连接cs这里要说一下生成hta程序时不要使用Executable否则运行会报错具体什么问题我也没有研究过反正其他的可以使用如Powershell类型VBA类型

- HTML Application 生成恶意的HTA木马文件

- MS Office Macro 生成office宏病毒文件

- Payload Generator 生成各种语言版本的payload

- USB/CD AutoPlay 生成利用自动播放运行的木马文件

- Windows Dropper 捆绑器,能够对其他文件进行捆绑

- Windows Executable 生成可执行exe木马

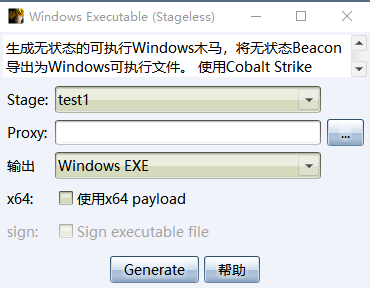

- Windows Executable(S) 生成无状态的可执行exe木马

2. 钓鱼攻击,这里主要是辅助和横向模块

- web服务管理 对开启的web服务进行管理

- 克隆网站 可以记录受害者提交的数据

- 文件下载 提供一个文件下载,可以修改Mime信息

- 脚本web传递 生成脚本通过web传递(利用powershell,bitsadmin,regsvr32生成会话)

- 签名Applet攻击 使用java自签名的程序进行钓鱼攻击

- 智能攻击 自动检测java版本并进行攻击,针对Java 1.6.0_45以下以及Java 1.7.0_21以下版本

- 信息搜集用来获取一些系统信息,比如系统版本,Flash版本,浏览器版本等

3. 钓鱼邮件,用来邮件钓鱼的一般不常用

报告

不多说什么就是一把梭上来就是干

帮助

同样不说

工具栏

- 新建连接

- 断开当前连接

- 监听器

- 改变视图为Pivot Graph(可以显示各个目标的关系)

- 改变视图为Session Table(会话列表)

- 改变视图为Target Table(目标列表)

- 查看凭据信息

- 查看文件下载

- 查看键盘记录

- 查看屏幕截图

- 生成无状态Beacon后门

- java自签名程序攻击

- 生成office宏后门

- 生成脚本通过web传递(利用powershell,bitsadmin,regsvr32生成会话)

- 在Cobalt Strike的web服务上托管一个文件(提供一个文件下载)

- 管理Cobalt Strike上运行的web服务

- 帮助

- 关于

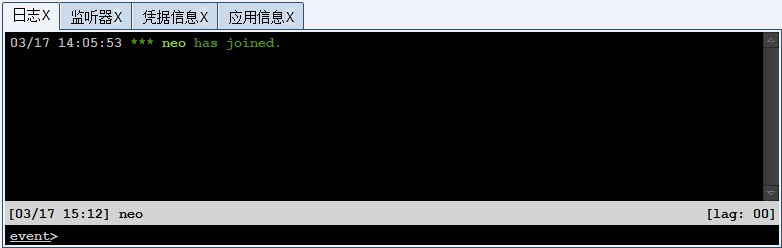

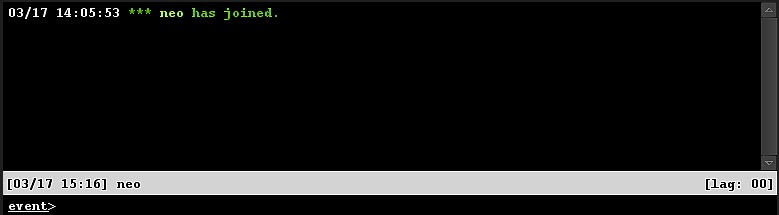

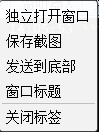

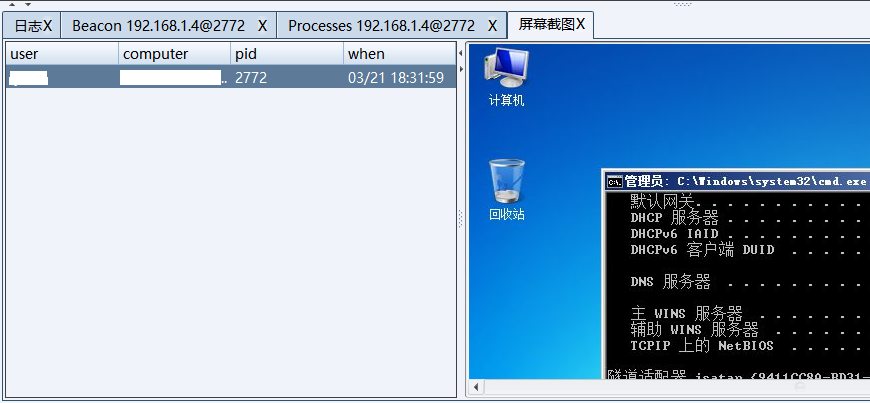

工作区域

这里主要是显示各种模块功能的窗口,右键那个叉可独立显示或保存这个窗口的截图(默认在服务器的logs\xxxxx\screenshots\你使用的用户名)

保存的截图

其他功能如图

右键工作区域

右键选择文字可以进行复制,粘贴,清屏

右键选择输入命令的地方可以进行剪贴,复制,粘贴,清除会话功能介绍

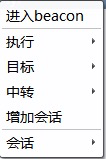

右键会话可以进行各种操作

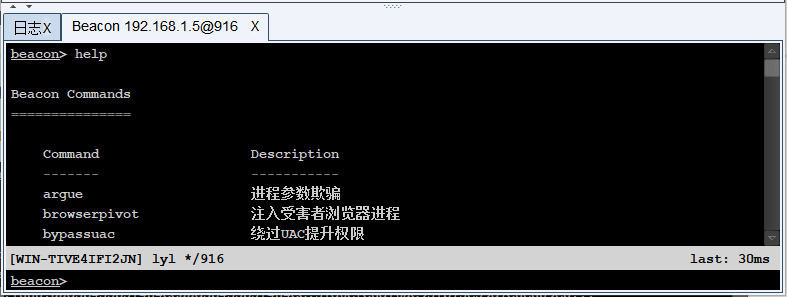

1.进入beacon

可以执行各种命令这个在Cobalt Strike模块介绍中详细说明的2.执行

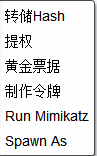

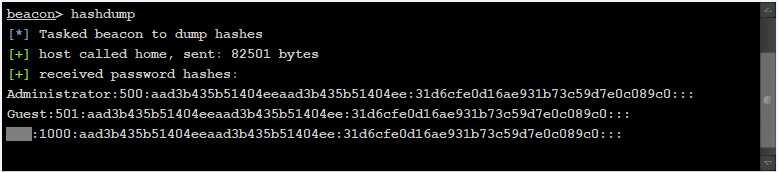

- 转储Hash

需要管理员权限和MSF的hashdump命令一样

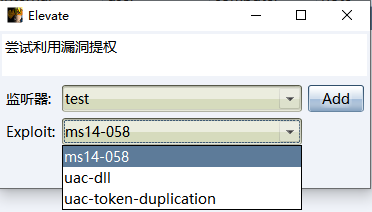

- 提权

这个是尝试利用各种漏洞来自动获取高权限

默认就这3个不过我在汉化修改版里附带有好几个提权的脚本

ms14-058是个老提权漏洞利用方式,可利用于Windows 7系统。

uac-dll是一种Bypass UAC攻击,是由本地管理员运行payload从中等权限往最高权限提升的过程,适用于windows 7和windows 10

uac-token-duplication是利用令牌窃取绕过uac从中等权限往最高权限提升,此攻击使用UAC漏洞,该漏洞允许非提升的进程使用从提升的进程中窃取的令牌来启动任意进程,是另一种Bypass UAC攻击

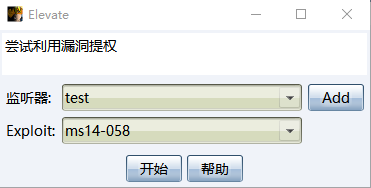

这里我选择ms14-058进行演示

你可以新建一个监听器也可以让两个会话使用相同的监听器,在选择好监听器和Exp后点击开始,当利用成功后会返回一个新的高权限会话

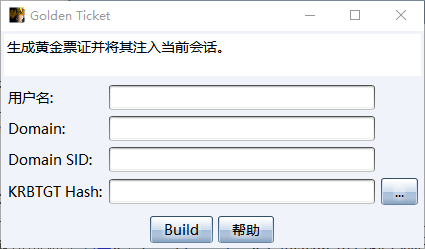

- 黄金票据

这里我不做演示因为我懒得搭域环境,黄金票据(Golden Ticket):简单来说,它能让黑客在拥有普通域用户权限和krbtgt hash的情况下,获取域管理员权限。这是域渗透中挺有用的东西

详细请看这里:https://www.freebuf.com/sectool/112594.html

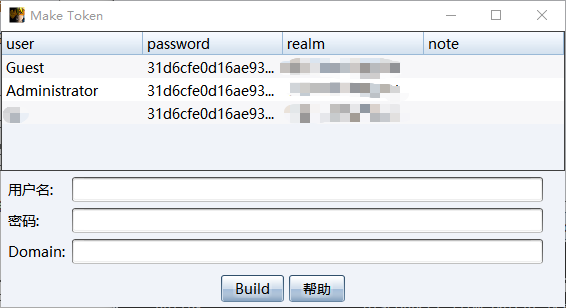

- 制作令牌

这里可以查看你所获取的所有凭据并且可以把它制作成令牌当然你也可以使用其他系统上的凭据制作成令牌让Beacon冒充这个新令牌,这将获得一个新令牌与之前的令牌在本地无法区分,当使用Beacon的getuid命令查询令牌的身份时,将返回当前用户。当使用shell whoami时也将返回当前用户。那这东西有什么用呢?只有当访问Windows远程网络资源时才会使用make_token提供的令牌如Windows共享等等

- Run Mimikatz

运行Mimikatz的logonpasswords命令

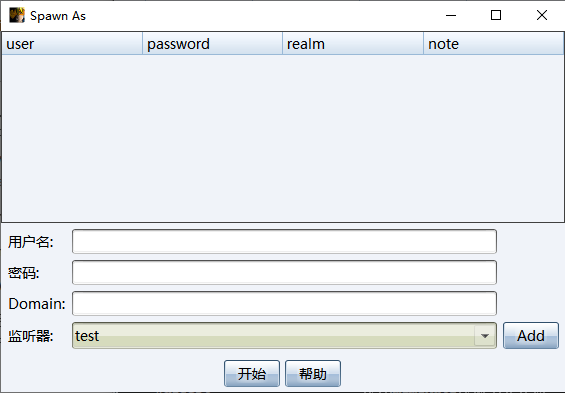

- Spawn As

以其他用户权限生成一个会话

需要用户名和密码以及一个监听器可选项域

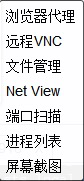

3.目标

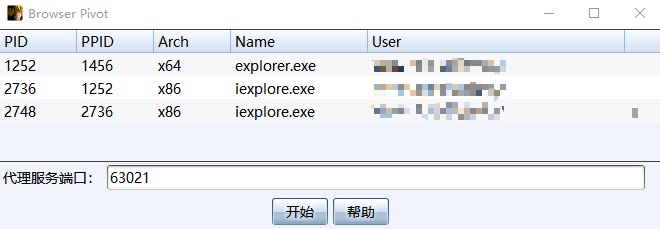

- 浏览器代理

选择浏览器进程进行注入,然会开启HTTP代理,之后在本机浏览器使用代理就可以直接登录受害者登录的网站了

- 远程VNC

通过注入vnc dll到目标进程开启远程vnc功能可以直接操作或查看目标桌面

从左到右依次介绍按钮功能

- 刷新屏幕

- 切换到操作目标桌面(默认是只能查看桌面)

- 缩小视图

- 放大视图

- 原始比例查看

- 缩放到适合窗口

- 发送’Ctrl-Alt-Del’

- 发送win键

- 发送按住Ctrl

- 发送按住Alt

- 文件管理

可以查看浏览目标机器上的文件,可以正常操作带有中文的

- Upload 上传本机文件到目标机上

- Make Directory 新建文件夹

- List Drives 列出目标盘符

- Refresh 刷新显示

- Net View

就是执行Windows的net view命令

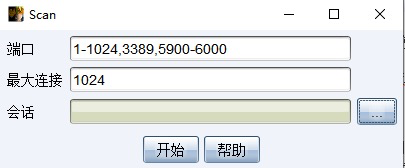

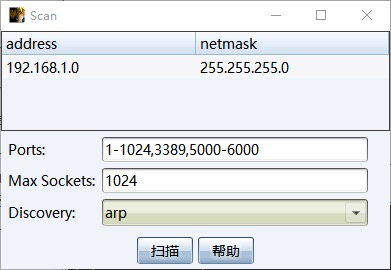

- 端口扫描

选择网段然后设置端口和最大连接数以及方式即可

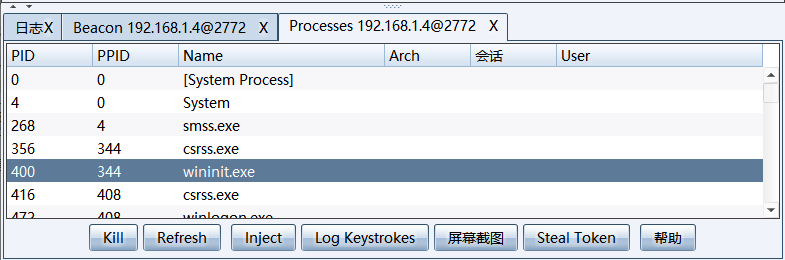

- 进程列表

查看进程列表以及操作进程

- Kill 结束进程

- Refresh 刷新

- Inject 注入Payload到一个进程

- Log Keystrokes 注入一个进程开启键盘记录

- 屏幕截图 这个按钮废了以后解决

- Steal Token 窃取进程令牌

- 屏幕截图

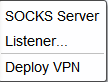

4.中转

- SOCKS Server

用来开启代理的

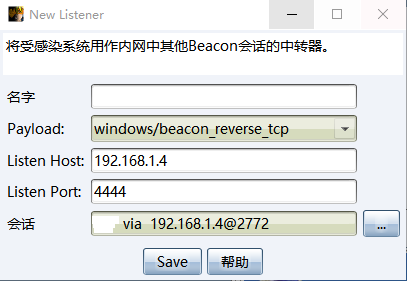

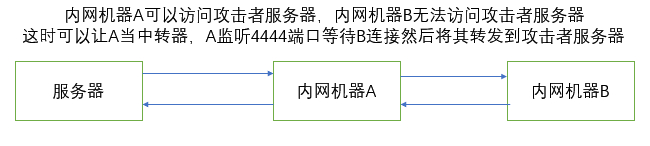

- Listener..

让一台主机作为中转器,这个配合无状态木马使用

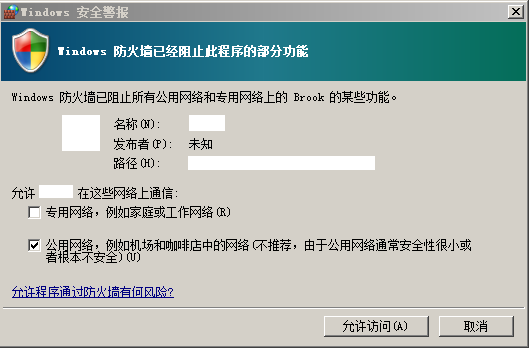

这里选择中转器的监听器生成木马。需要注意的是作为中转器的PC要确认防火墙情况因它会监听一个本地端口并等待连接,如果开启了防火墙会产生一个Windows安全警报

最好提前用cmd添加一个防火墙放行规则或关闭防火墙,然后将无状态的木马上传到内网的其他机器运行后就会返回一个会话

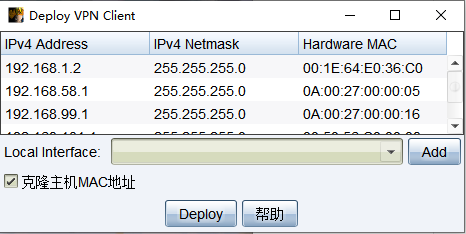

- Deploy VPN

选择对应的内网ip然后选择一个接口如果没有接口就添加一个

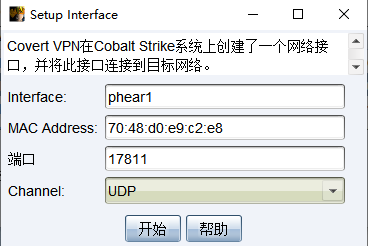

在这里有多种方式的隧道,可以根据自己的需要选择,默认UDP是开销最小的一种方式。添加以后,点击Deploy则可部署成功。可以在VPN接口看到相关信息

之后需要在VPS上配置此网接口:

sudo ifconfig phearx ip/24

然后就可以正常访问内网了

注意:此功能在Windows 10目标上不起作用。

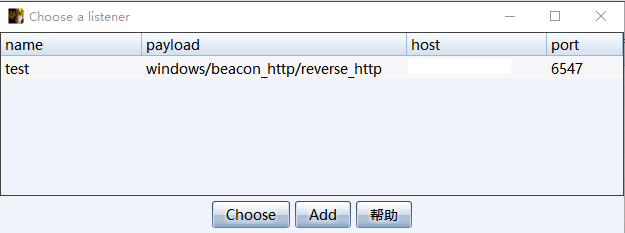

5. 派生会话

通过派生会话可以和msf或Armitage联动等等。

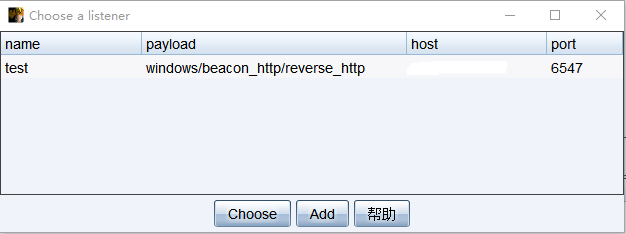

打开MSF或Armitage做好监听配置之后选择或添加一个外部Payload然后点击Choose之后就会收到会话连接

6.会话

- 备注 给目标一个备注

- Remove 删除目标

- Sleep 设置睡眠时间(秒)

- Exit 退出(木马直接结束运行)