启动

启动准备

环境需求

- java环境 ( 有jvm.dll的才行 )

- 证书

cobaltstrike.store```生成证书,最好内容不要和CS有关

keytool -keystore ./cobaltstrike.store -storepass 123456 -keypass 123456 -genkey -keyalg RSA -alias cobaltstrike -dname “CN=Major Cobalt Strike, OU=AdvancedPenTesting, O=cobaltstrike, L=Somewhere, S=Cyberspac

转换成标准格式

keytool -importkeystore -srckeystore ./cobaltstrike.store -destkeystore ./cobaltstrike.store -deststoretype pkcs12

#### 注意> teamserver.bat 最后面一行的 ssl证书密码 必须要和生成证书的时候用的 密码 **一样**,比如我用的123456,最后就要修改成 `ssl.keyStorePassword=123456`> teamserver.bat 可以修改cs的端口### 启动Cobalt Strike#### teamserver- **必须要root或者管理员权限**

teamserver 服务器IP地址 密码 data.profile

``` 团队服务器有两个必要参数和两个可选参数。

- 第一个是团队服务器的 IP 地址。Cobalt Strike 使用此值作为其默认的服务器主机。

- 第二个是您的团队成员用于将 Cobalt Strike 客户端连接到团队服务器的密码。

- 第三个参数是可选的。此参数指定 Malleable C2 通信配置文件。

- 第四个参数也是可选的。此参数指定以 YYYY-MM-DD 为格式的结束日期。团队服务器会将此结束日期嵌入其生成的每个 Beacon 中。Beacon 有效负载将拒绝在此结束日期或之后运行。如果 Beacon 有效载荷在此结束日期或之后唤醒,它也将被运行退出。

当团队服务器启动时,它将发布团队服务器 SSL 证书的 SHA256 哈希值。您应该将此哈希值分发给您的团队成员。当您的团队成员连接时,Cobalt Strike 客

户端会再向团队服务器进行身份验证之前询问是否验证此哈希。这是防止中间人攻击的重要保护

Cobalt Strike Client

双击启动的exe,然后输入teamserver中设置的端口,和启动时设置的密码即可

如果这是您与此团队服务器的第一次连接,Cobalt Strike将询问您是否识别此团队服务器的 SSL 证书的 SHA256 哈希值。如果需要,请点击 OK,Cobalt Strike 客户端将连接到服务器。Cobalt Strike 还会记住这个SHA256 哈希,以便以后方便连接。

可以通过 Cobalt Strike - > Preferences - > Fingerprints 管理这些哈希值。

Cobalt Strike 会跟踪您连接的团队服务器并记住您的信息。从连接对话框的左侧选择其中一个团队服务器配置文件,以使用其信息自动填充连接对话框。您也可以通过 Cobalt Strike - > Preferences - > Team Servers 修改此连接。

简单的上线

- 开启监听

Listeners

- 生成exe

- 访问上线

生成带攻击的钓鱼网站

Attacks --> Packages --> HTML Application生成恶意的HTML应用hta

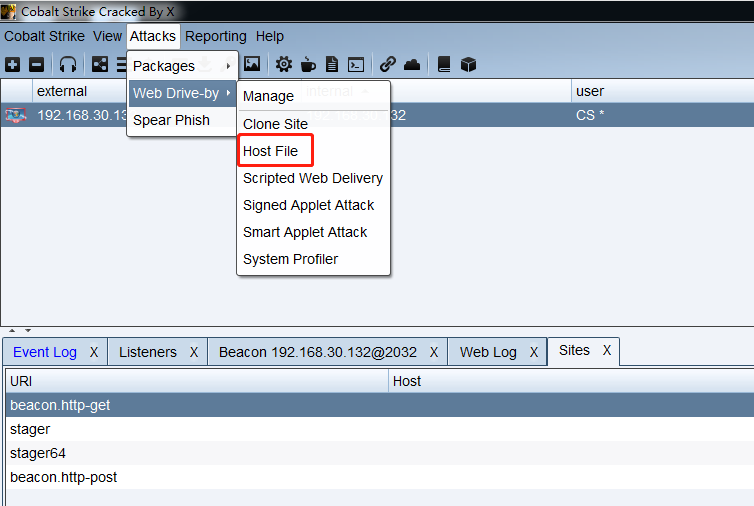

Attacks --> Web Drive-by --> Host File托管刚才的恶意文件

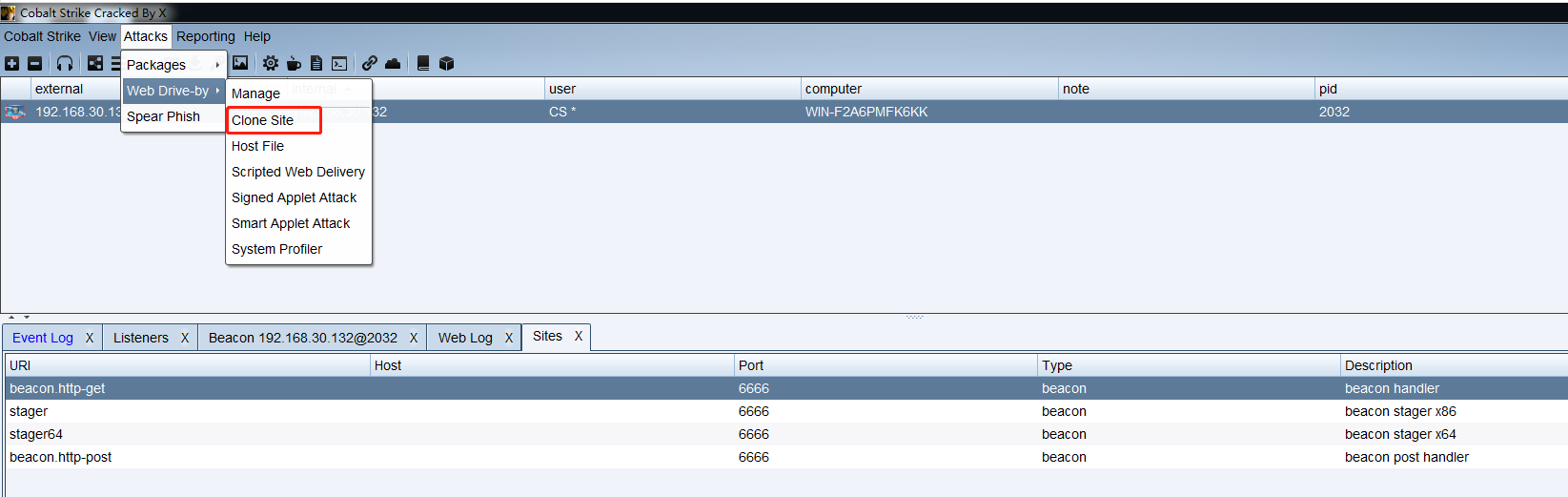

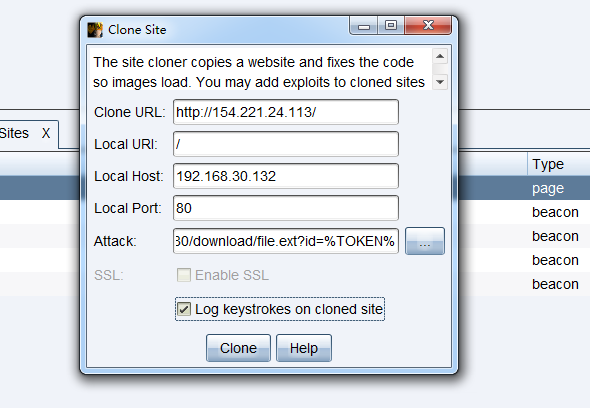

Attacks --> Web Drive-by --> Clone Site克隆网站选项

- 然后就可以开始钓鱼了

- 访问钓鱼链接,即可看到提示下载恶意文件,在

View --> Web Log里面可以看到web日志和键盘记录的内容