邮箱信息收集

目前情况来看,通过web打点不一定是最优的方式,可以社工等方式同步进行;因此尽可能多的收集目标的邮箱,然后进行社工钓鱼可能大有突破

[!TIP] 实际过程中,我们可以尽可能的把收集到疑似网络管理员、运维人员、安全部门的人员提取出来,这些人单独写邮件或者不发,因为这些人安全意识相对较高,容易打草惊蛇,我们需要对一些非技术员工安全意识薄弱的人下手,挑软柿子捏。

寻找目标邮箱入口

[!NOTE] 目标为开放的邮服端口或web邮箱入口

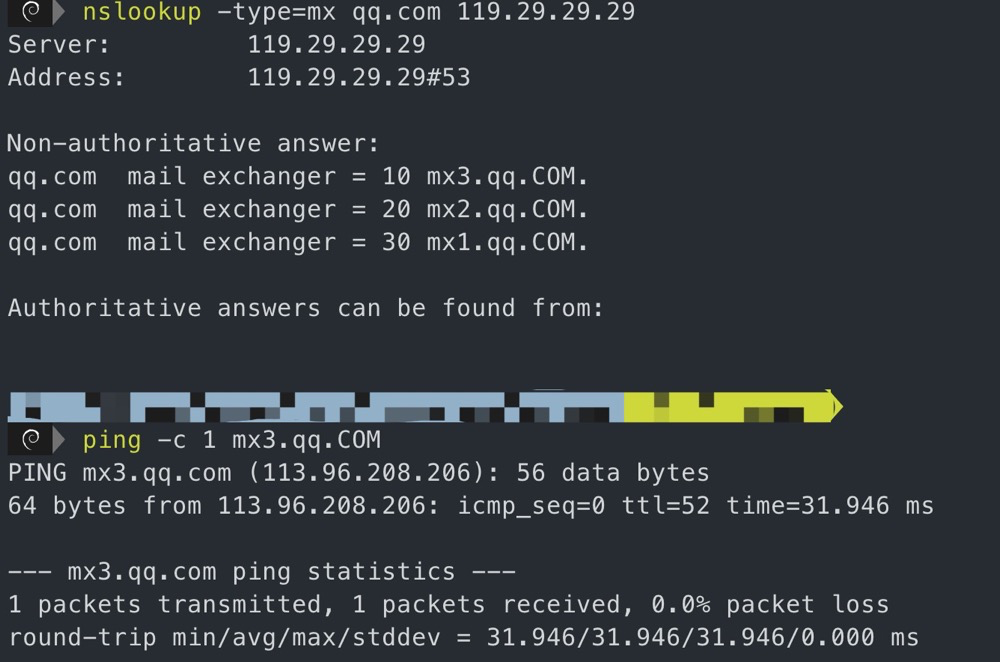

通过扫描C段

- 拿到目标后,先要先从MX记录域名找到他的真实ip地址(某些目标可能是第三方邮件服务器,这种情况mx记录就没有参考价值了)

* 然后针对这个ip地址的C段进行扫描(25、109、110、143、465、995、993端口)

通过子域名

主要是利用一些子域名收集工具,如:Subdomainbrute、ksubdomain、Oneforall、Sublist3r、TeeMO、LangSrcCurise、Layer挖掘机等

通过搜索引擎

1、Google Hacking语法

site:target.com intitle:"Outlook Web App"site:target.com intitle:"mail"site:target.com intitle:"邮箱"

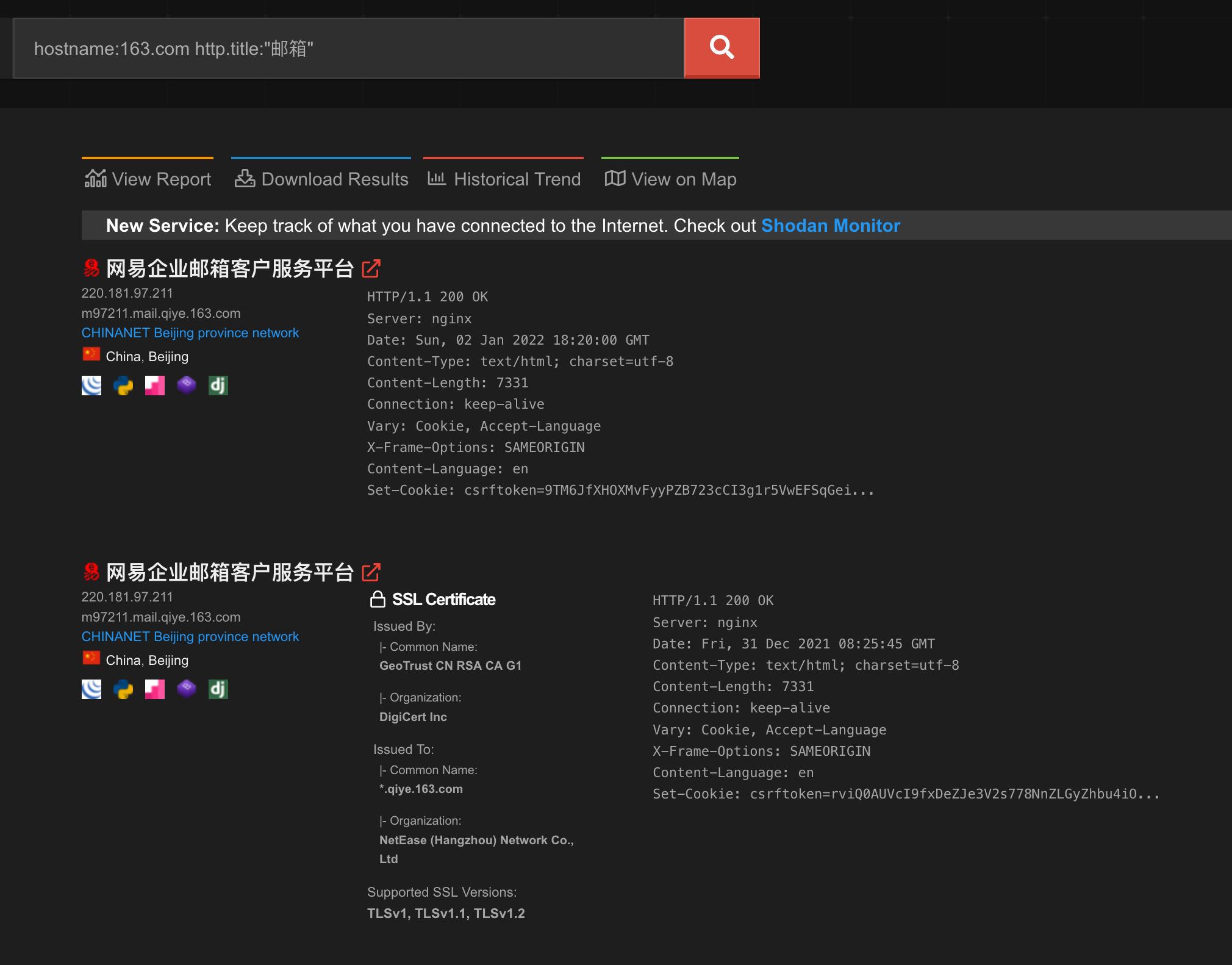

2、网络空间搜索引擎

- Shodan

- fofa

- zoomeye

hostname:163.com http.title:"邮箱"

在线平台收集

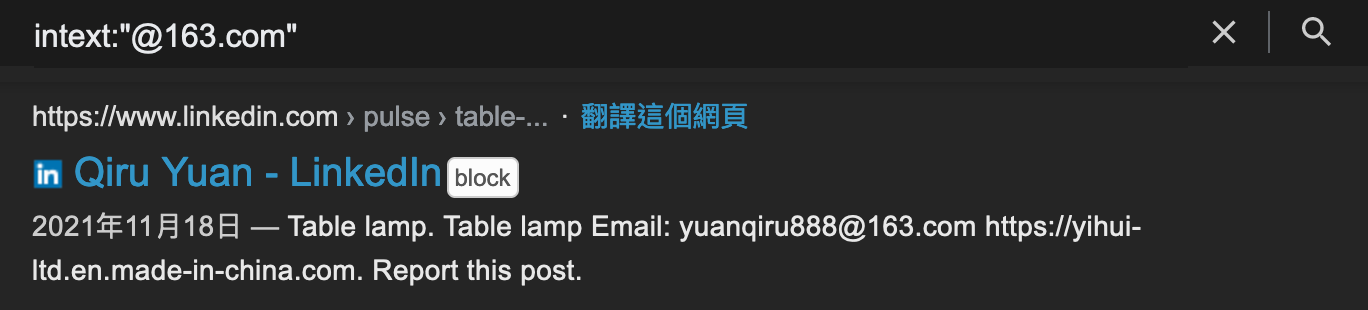

0、Google Hacking 万金油[!WARNING] 可能结果不全也没那么多,影响的内容也比较多

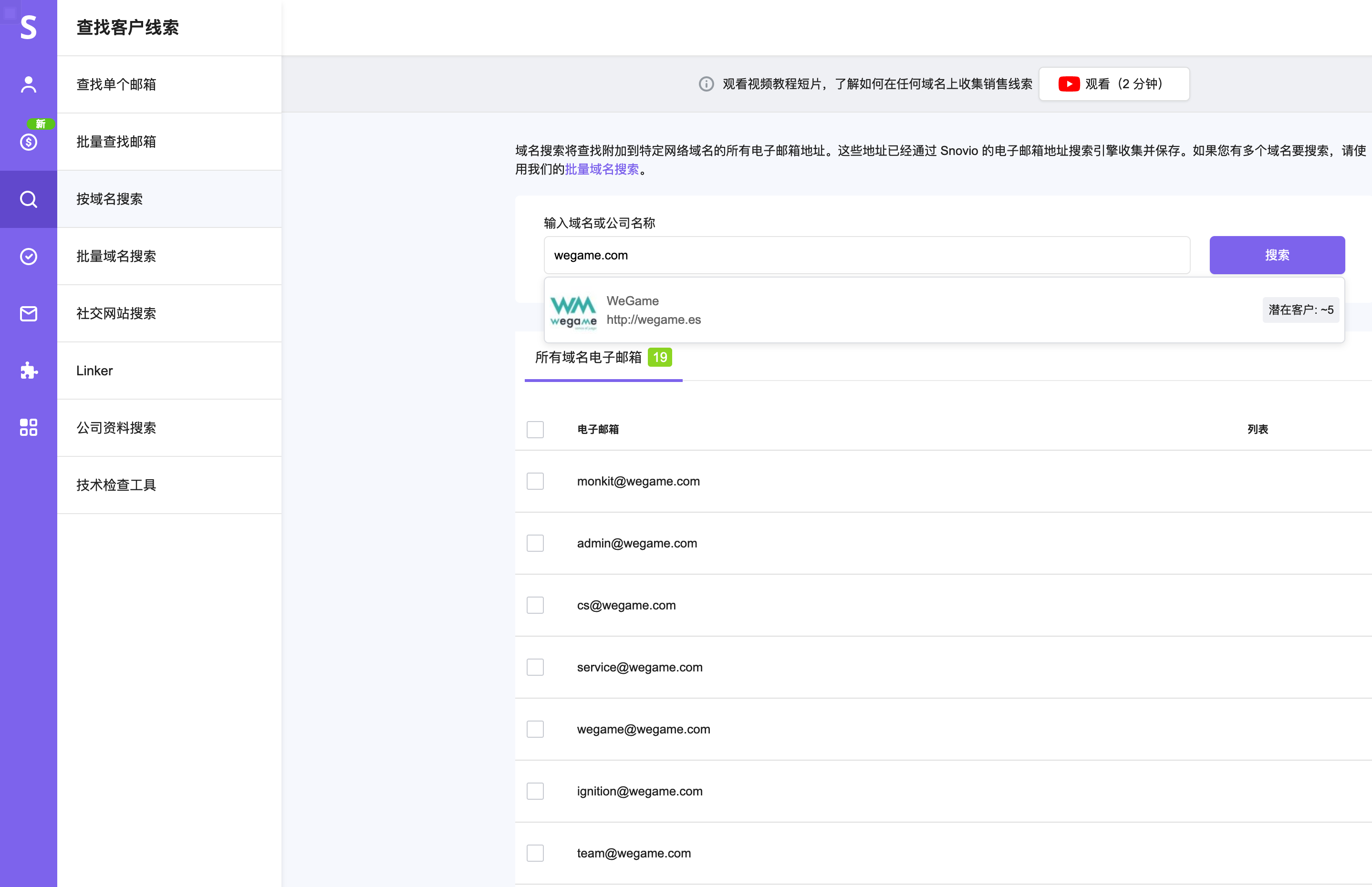

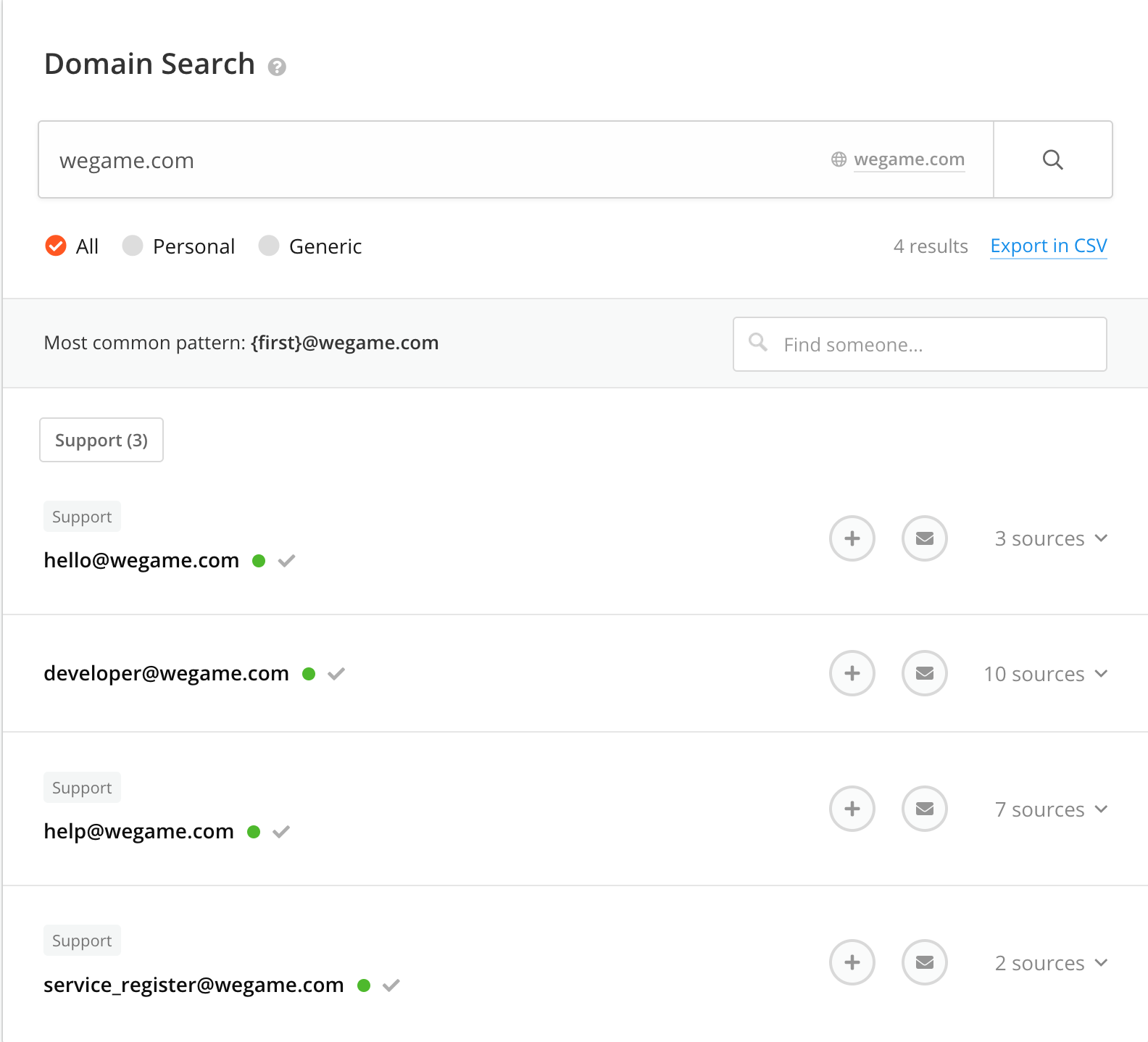

1、https://app.snov.io/

好用,真的好用,结果也多,支持API的方式调用,也可以批量验证邮箱

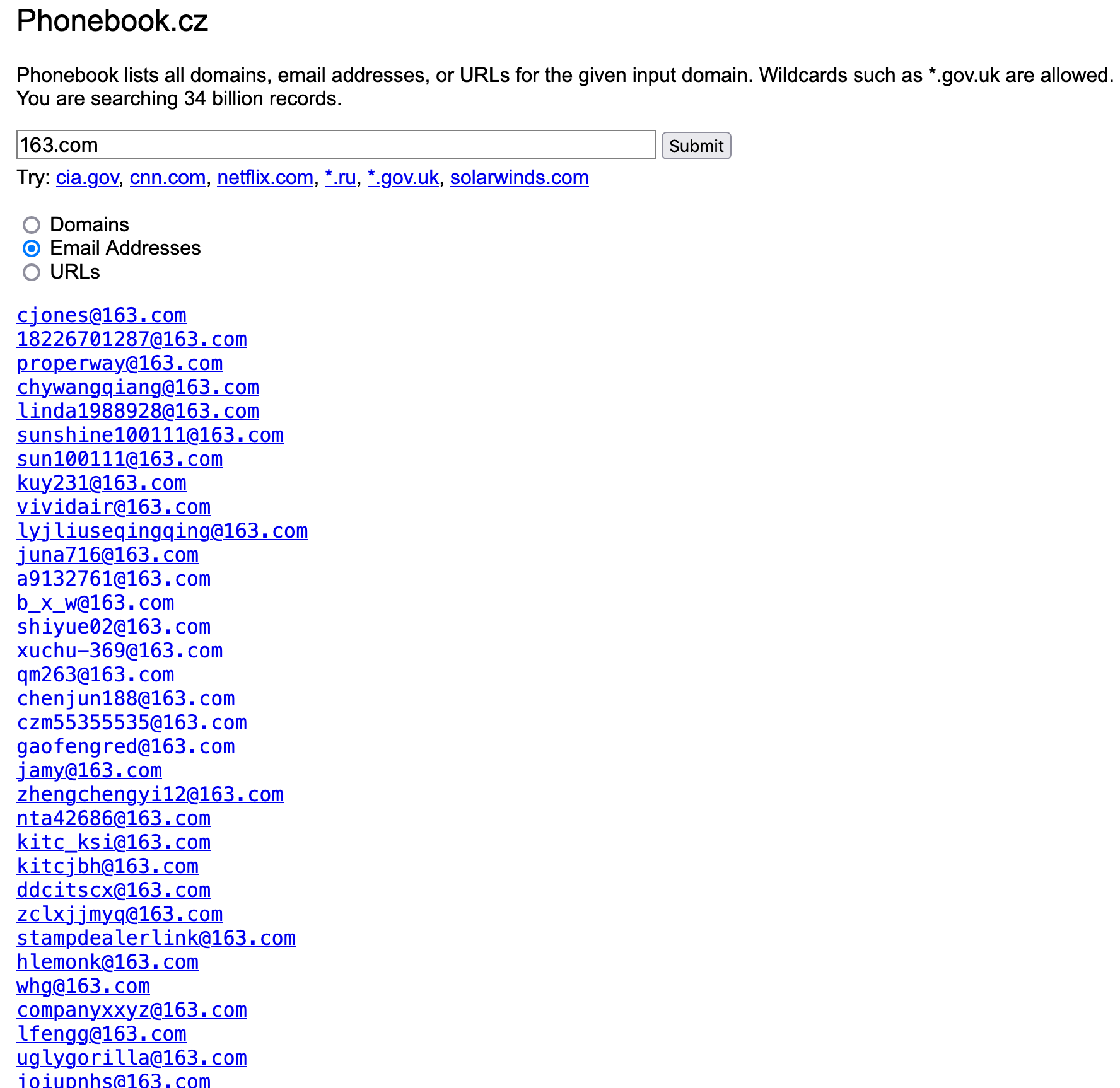

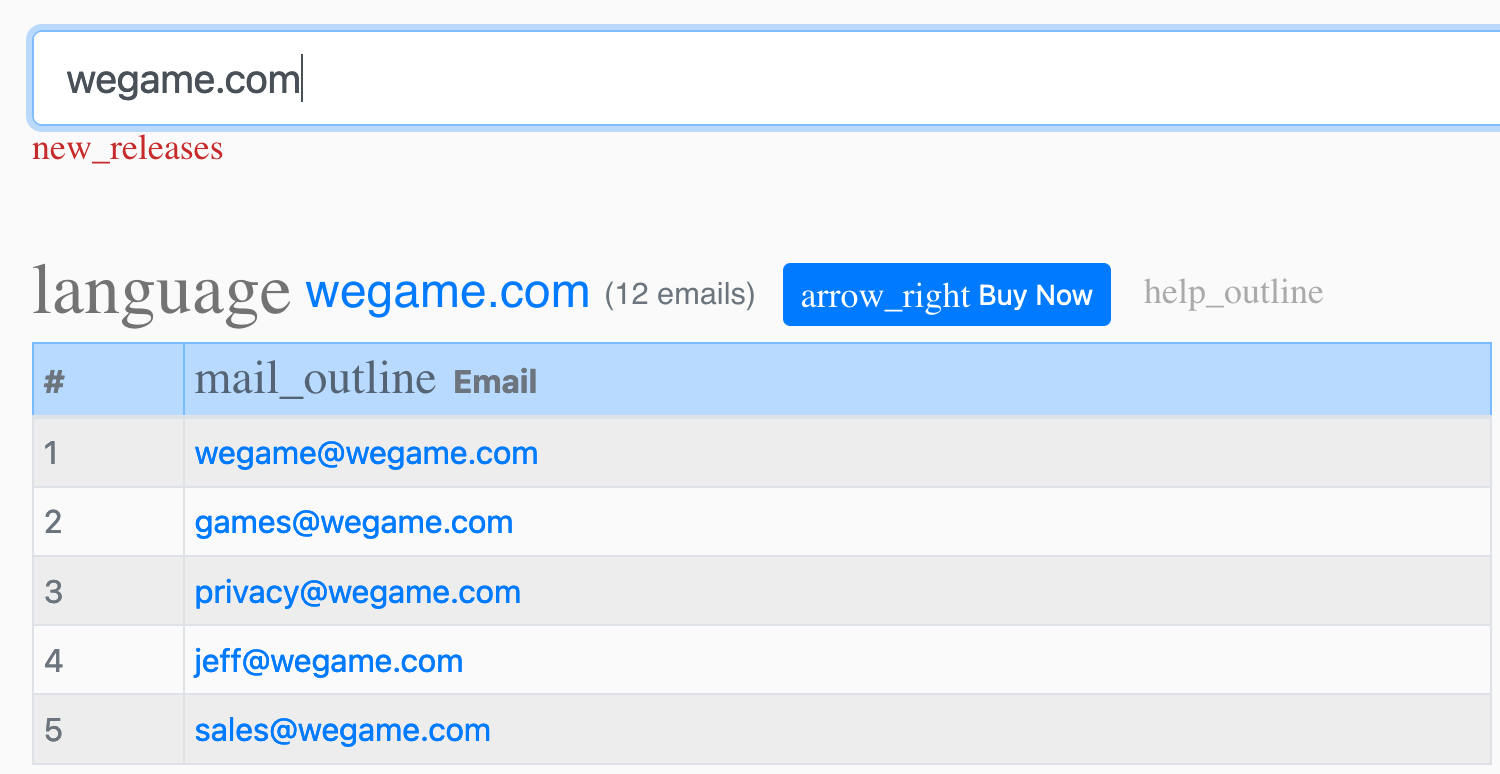

2、https://phonebook.cz/(还可以收集域名、URL)

3、https://hunter.io/

[!NOTE] 需要注册,需要绑定手机号,不然会打码,支持浏览器插件,好用

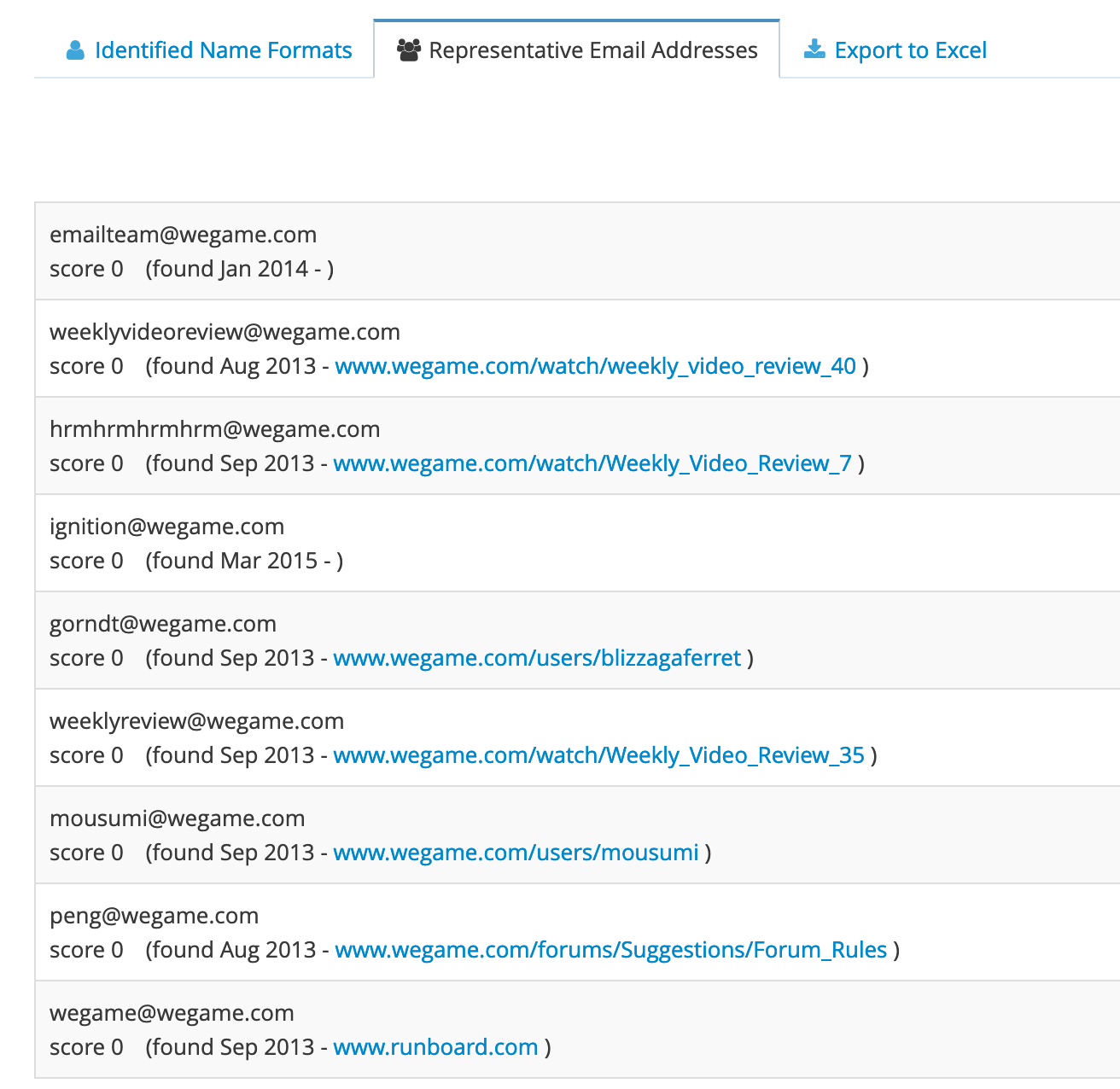

4、http://www.skymem.info/

5、https://www.email-format.com/i/search/

工具收集

https://github.com/laramies/theHarvester

brew install theHarvestertheHarvester -h

usage: theharvester [-h] -d DOMAIN [-l LIMIT] [-S START] [-g] [-p] [-s] [--screenshot SCREENSHOT] [-v] [-e DNS_SERVER] [-t DNS_TLD] [-r] [-n] [-c] [-f FILENAME] [-b SOURCE]theHarvester is used to gather open source intelligence (OSINT) on a company or domain.optional arguments:-h, --help show this help message and exit-d DOMAIN, --domain DOMAINCompany name or domain to search.-l LIMIT, --limit LIMITLimit the number of search results, default=500.-S START, --start STARTStart with result number X, default=0.-g, --google-dork Use Google Dorks for Google search.-p, --proxies Use proxies for requests, enter proxies in proxies.yaml.-s, --shodan Use Shodan to query discovered hosts.--screenshot SCREENSHOTTake screenshots of resolved domains specify output directory: --screenshot output_directory-v, --virtual-host Verify host name via DNS resolution and search for virtual hosts.-e DNS_SERVER, --dns-server DNS_SERVERDNS server to use for lookup.-t DNS_TLD, --dns-tld DNS_TLDPerform a DNS TLD expansion discovery, default False.-r, --take-over Check for takeovers.-n, --dns-lookup Enable DNS server lookup, default False.-c, --dns-brute Perform a DNS brute force on the domain.-f FILENAME, --filename FILENAMESave the results to an XML and JSON file.-b SOURCE, --source SOURCEanubis, baidu, bing, binaryedge, bingapi, bufferoverun, censys, certspotter, crtsh, dnsdumpster, duckduckgo, fullhunt, github-code, google, hackertarget, hunter,intelx, linkedin, linkedin_links, n45ht, omnisint, otx, pentesttools, projectdiscovery, qwant, rapiddns, rocketreach, securityTrails, spyse, sublist3r, threatcrowd,threatminer, trello, twitter, urlscan, virustotal, yahoo, zoomeye

验证邮箱

在收集邮箱之后,我们可以对邮箱进行存活性验证,检测目标邮箱是否存在被弃用的情况(离职,职位调动等)。

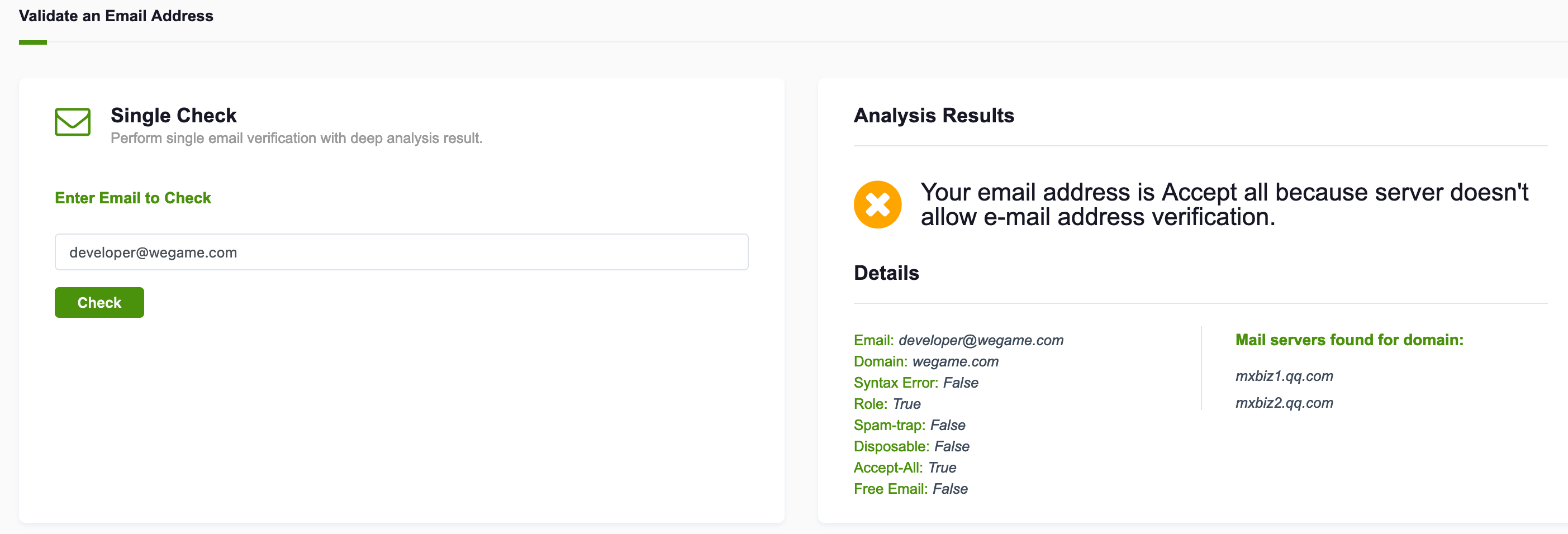

通过mailtester.com

[!NOTE] https://mailtester.com/ 需要注册,支持使用临时邮箱注册

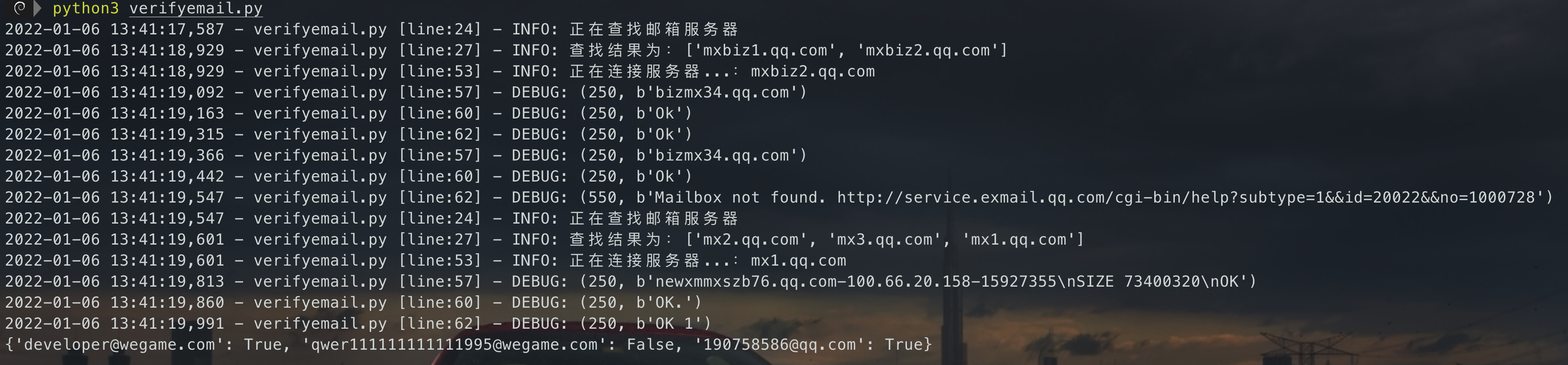

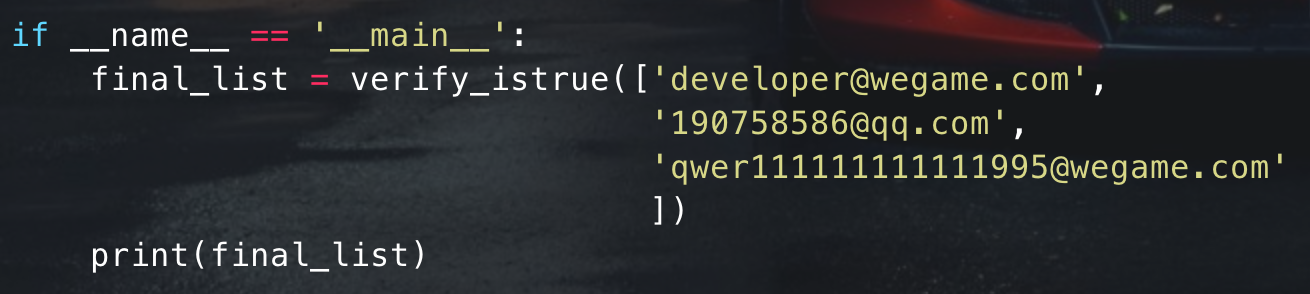

使用verifyemail

[!NOTE] https://github.com/Tzeross/verifyemail 好用,真的好用,就是需要自己改代码,对不懂的小伙伴可能不是很友好哈哈哈 后面有时间自己改下

python3 verifyemail.py

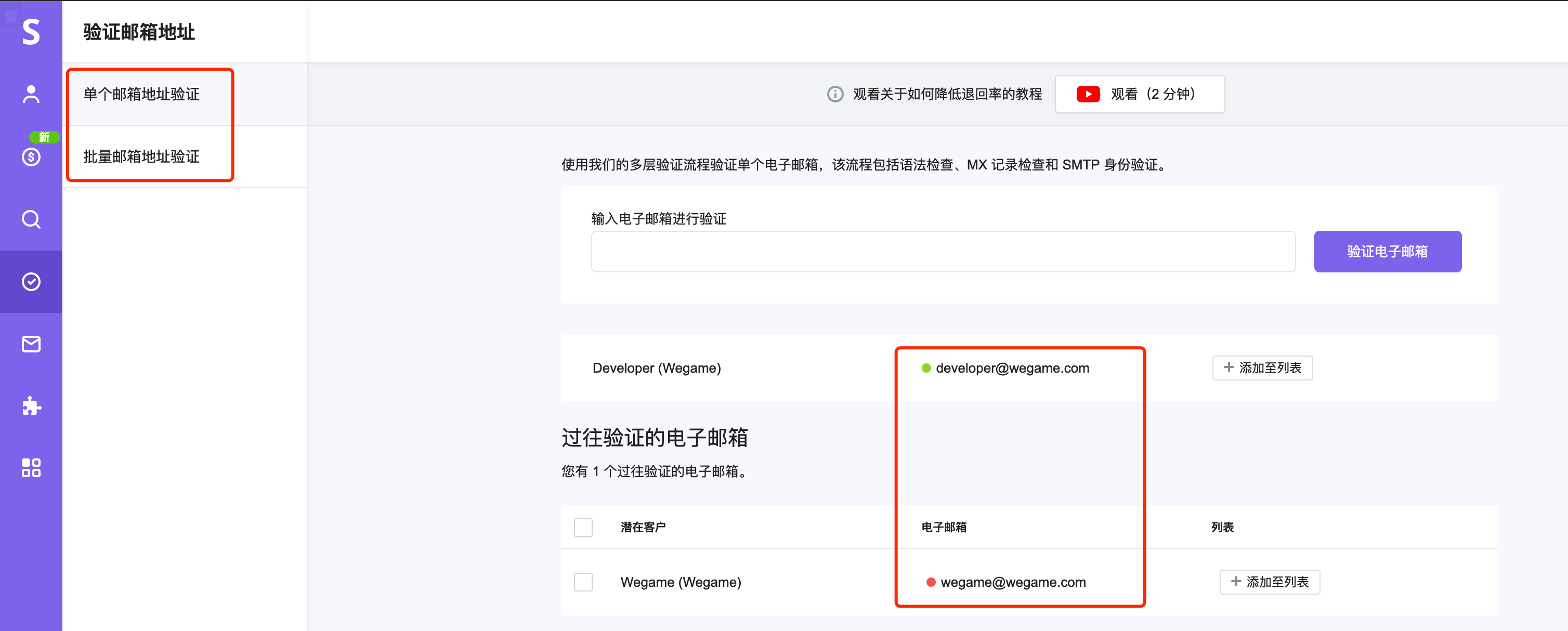

使用snov.io

[!NOTE] https://app.snov.io/verify/individual-emails 刚才我们也提到了这个网站,确实挺好用,就是不知道数量多了收费不

邮箱爆破

[!NOTE] 这种方式的弱口令爆破只适用于目标企业自己的邮件服务器如owa等 像百度腾讯阿里网易等第三方邮箱不优先考虑

SMTP协议爆破:medusa、hydra、SNETCracker、APT34组织 owa爆破工具等…

网页邮箱爆破:burpsuite等…

[!TIP] 常用易忽略弱口令:

- 公司简称+年份;如 zgdx2022

- 用户名+123;如 wg123

- 抛砖引玉,自己多想想