端口&C段扫描

[!NOTE]

- 大多数情况下扫描C段就足够了,有需要的也可以扫描B段,或者相邻的C段

- 手动扫描的结果是实时的,比空间搜索引擎会准确得多

Nmap

王牌扫描器怎么能不放第一个呢?

nmap的使用方法就不用多说了,列举一下通过不同协议不同的方式进行扫描的命令吧,是一款一直都在用的工具,缺点就是扫描速度较慢

nmap -sP 127.0.0.1nmap -sT 127.0.0.1nmap -sS 127.0.0.1nmap -sU 127.0.0.1nmap -sF 127.0.0.1nmap -sX 127.0.0.1nmap -sN 127.0.0.1

写一个我常用的命令吧,有需要其他参数可以按需添加

nmap -vvv -Pn -p- ip/24 -n -T4

再放两个写的快速启动的sh脚本

扫描全端口,并调用各种脚本

#!/usr/bin/env bashread -p "ip: " ipnmap -v -Pn -p- --open -sV $ip -n -T4 --max-scan-delay 10 --max-retries 3 --min-hostgroup 10 -oX $ip-result-`date +%y-%m-%d-%H-%M-%S`.xml --script=dns-zone-transfer,ftp-anon,ftp-proftpd-backdoor,ftp-vsftpd-backdoor,ftp-vuln-cve2010-4221,http-backup-finder,http-cisco-anyconnect,http-iis-short-name-brute,http-put,http-php-version,http-shellshock,http-robots.txt,http-svn-enum,http-webdav-scan,iax2-version,memcached-info,mongodb-info,msrpc-enum,ms-sql-info,mysql-info,nrpe-enum,pptp-version,redis-info,rpcinfo,samba-vuln-cve-2012-1182,smb-vuln-ms08-067,smb-vuln-ms17-010,snmp-info,sshv1,xmpp-info,tftp-enum,teamspeak2-version,ftp-brute,imap-brute,smtp-brute,pop3-brute,mongodb-brute,redis-brute,ms-sql-brute,rlogin-brute,rsync-brute,mysql-brute,pgsql-brute,oracle-sid-brute,oracle-brute,rtsp-url-brute,snmp-brute,svn-brute,telnet-brute,vnc-brute,xmpp-brute

快速扫描常见端口,并调用各种脚本

#!/usr/bin/env bashread -p "ip: " ipnmap -vvv -Pn -p 20,22,23,25,53,69,80-89,443,8440-8450,8080-8089,110,111,137,143,161,389,512,873,1194,1352,1433,1521,1500,1723,2082,2181,2601,3128,3312,3306,3389,3690,4848,5000,5432,5900,5984,6379,7001,7002,7003,7778,8000,8069,8888,9000,9002,9080-9081,9090,9200,10001,10002,11211,27017,50070 --open -sV $ip -n -T4 --max-scan-delay 10 --max-retries 3 --min-hostgroup 10 -oX $ip-result-`date +%y-%m-%d-%H-%M-%S`.xml --script=dns-zone-transfer,ftp-anon,ftp-proftpd-backdoor,ftp-vsftpd-backdoor,ftp-vuln-cve2010-4221,http-backup-finder,http-cisco-anyconnect,http-iis-short-name-brute,http-put,http-php-version,http-shellshock,http-robots.txt,http-svn-enum,http-webdav-scan,iax2-version,memcached-info,mongodb-info,msrpc-enum,ms-sql-info,mysql-info,nrpe-enum,pptp-version,redis-info,rpcinfo,samba-vuln-cve-2012-1182,smb-vuln-ms08-067,smb-vuln-ms17-010,snmp-info,sshv1,xmpp-info,tftp-enum,teamspeak2-version,ftp-brute,imap-brute,smtp-brute,pop3-brute,mongodb-brute,redis-brute,ms-sql-brute,rlogin-brute,rsync-brute,mysql-brute,pgsql-brute,oracle-sid-brute,oracle-brute,rtsp-url-brute,snmp-brute,svn-brute,telnet-brute,vnc-brute,xmpp-brute

msscan

扫描速度很快,但是精准度不够,速率高了漏报可能比较多

masscan -p80,8000-8100 10.0.0.0/8 --rate=10000

masscan_to_nmap

masscan扫描速度快,nmap扫描慢但是准确度高,那么是不是可以给他俩缝合起来呢?

当然是可以的,可以选择自己造轮子也可以选择网上别写造好的

推荐一个:https://github.com/7dog7/masscan_to_nmap

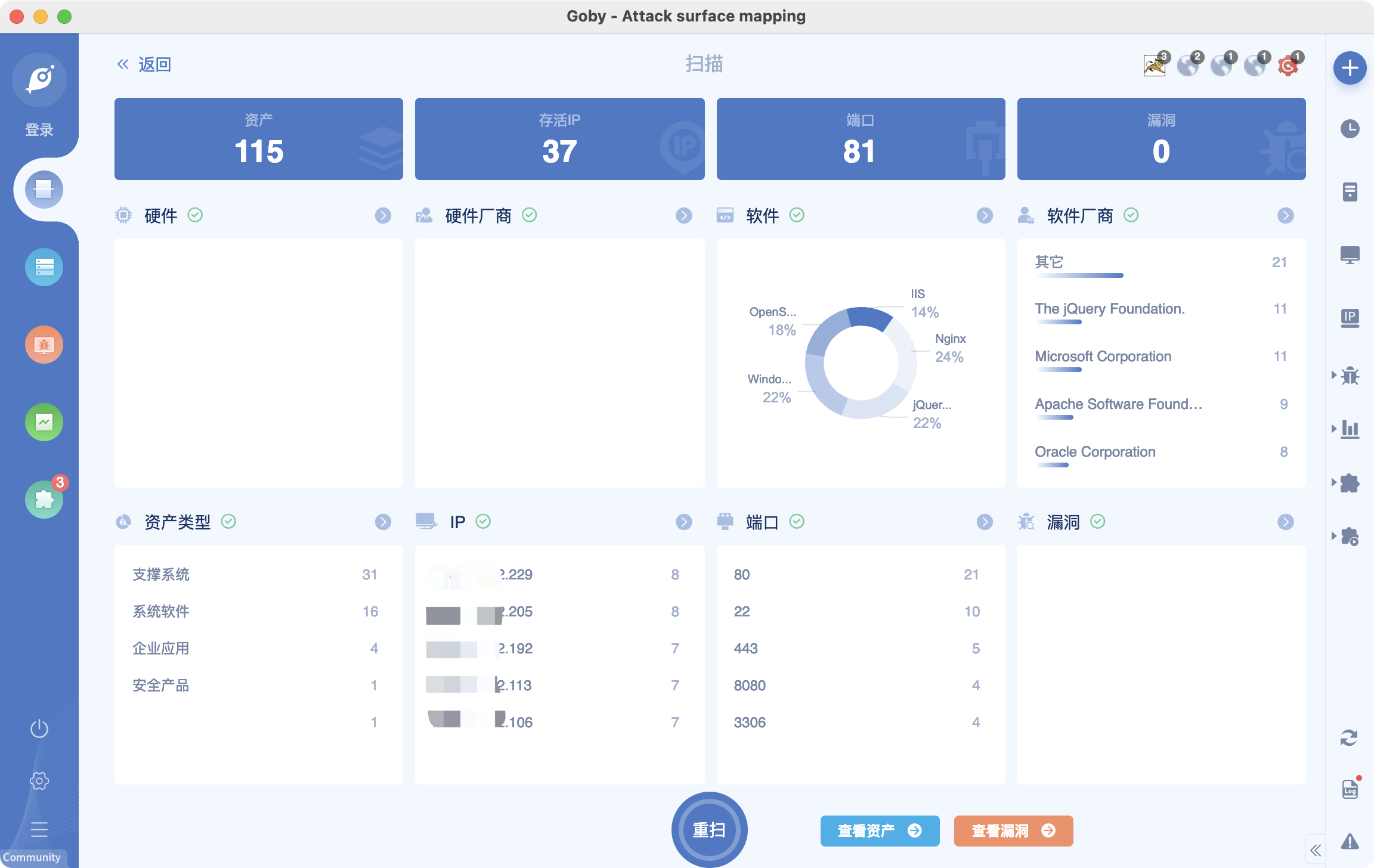

Goby

Goby的优势是方便直观,支持图形化,且支持POC进行漏洞扫描,可自定义POC

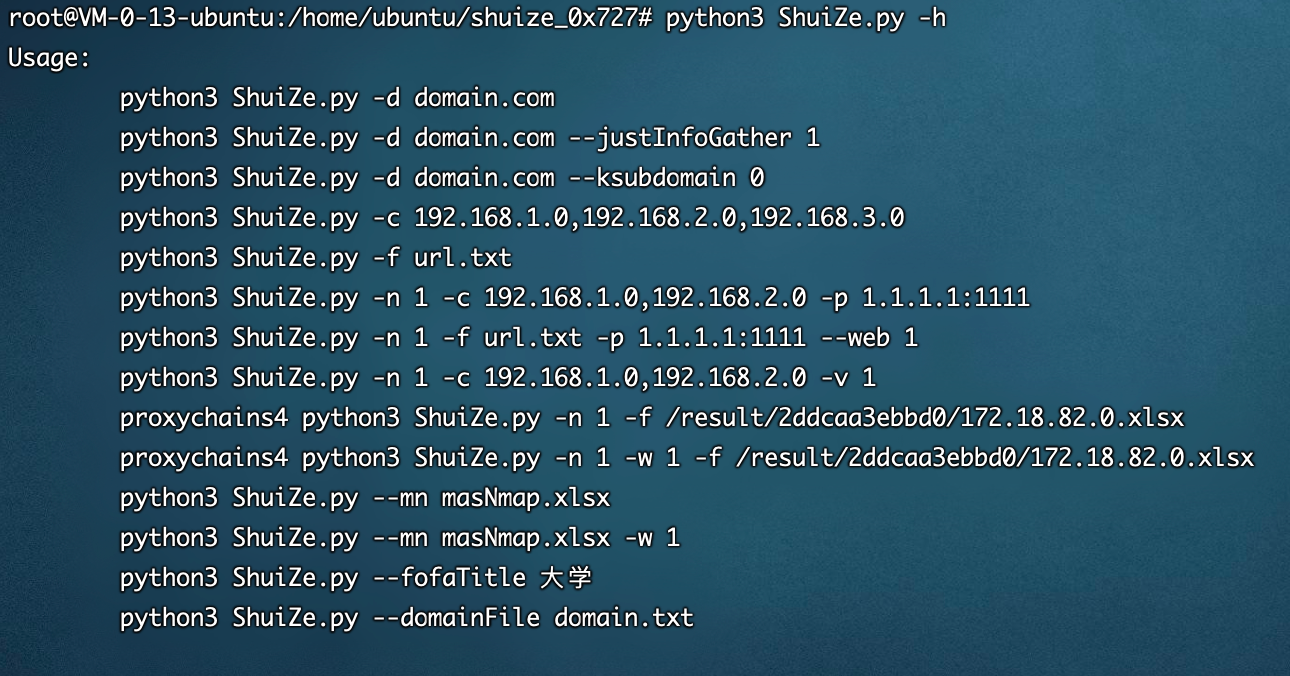

shuize

水泽自带资产探活、支持漏洞验证、Host碰撞

python3 ShuiZe.py -c 192.168.1.0,192.168.2.0,192.168.3.0

fscan

扫描速度快,支持漏洞验证

fscan.exe -h ip/24fscan.exe -h 192.168.1.1 -p 1-65535

ALLin

一款红队信息搜集工具,被动识别访问站点是否是云上站点

python3 AlliN.py --host 10.1.1.1/24 -p 80 -m pscan