介绍

运行 AD 服务的服务器成为域控制器 (DC)

对象

在 AD 中存在众多对象,如: 用户/组/机器/打印机/共享等等

用户

用户是 AD 中最常见的对象类型之一。用户是安全主体的对象之一,这代表中用户可以在域中进行身份验证,并且可以分配对文件或打印机等资源的权限。

可以说,安全主题是可以对网络中资源进行操作的对象

用户可以用户表示两种类型的实体:

- 人员:用户通常代表组织中访问网络的人员

- 服务:定义 IIS 或 MYSQL 等服务使用的用户。每个服务都需要用户运行,但服务用户和普通用户不一样,因为他们只具有运行其特定服务的所需的权限

| Domain Admins | 唯一能够访问域控制器的人 |

|---|---|

| Service Accounts (Can be Domain Admins) | 在大多数情况下,除了服务维护外,它们从未被使用过,它们是Windows所要求的服务,如SQL,将服务与服务账户配对。 |

| Local Administrators | 这些用户可以以管理员身份对本地机器进行修改,甚至可以控制其他正常用户,但他们不能访问域控制器。 |

| Domain Users | 这些是你的日常用户。他们可以登录到他们有权访问的机器上,并且根据组织的情况,可能拥有机器的本地管理员权限。 |

机器

机器是加入 AD 的每台计算机。计算机也被视为 安全主体,并和普通用户一样分配一个账户。

计算机账户本身是分配计算机上的本地管理员,除了计算机本身,它们一般不应该被任何人访问,但与其他账户一样,如果你有密码,你可以用它来登录。

注意: 计算机账户密码会自动轮换,通常由 120 个随机字符组成

识别机器账户比较容易,命名一般遵循一个特定的命名方案,机器账户名称是计算机的名称,后加一个 $ 。比如: 名为 SC01 的机器的机器账户名称为:**<font style="color:#DF2A3F;">DC01$</font>**

| Security Groups | 这些组被用来为大量的用户指定权限 |

|---|---|

| Distribution Groups | 这些组被用来指定电子邮件分发列表。作为一个攻击者,这些组对我们不太有利,但在枚举中仍然是有利的。 |

安全组

安全组和 Windows 中用户组类似。

一些常见的比较重要的组:

| 安全组 | 描述 |

|---|---|

| Domain Admins | 此组的用户对整个网域具有管理权限。默认情况下,他们可以管理域中的任何计算机,包括 DC |

| Server Operators | 此组中的用户可以管理域控制器。他们不能更改任何管理组成员身份 |

| Backup Operators | 允许此组中的用户访问任何文件,忽略其权限。它们用于在计算机上执行数据备份 |

| Account Operators | 此组中的用户可以创建或修改域中的其他帐户 |

| Domain Users | 包括域中的所有现有用户帐户 |

| Domain Computers | 包括域中的所有现有计算机 |

| Domain Controllers | 包括域上的所有现有 DC |

详细内容

- Domain Controllers - All domain controllers in the domain

- Domain Guests - All domain guests

- Domain Users - All domain users

- Domain Computers - All workstations and servers joined to the domain

- Domain Admins - Designated administrators of the domain

- Enterprise Admins - Designated administrators of the enterprise

- Schema Admins - Designated administrators of the schema

- DNS Admins - DNS Administrators Group

- DNS Update Proxy - DNS clients who are permitted to perform dynamic updates on behalf of some other clients (such as DHCP servers).

- Allowed RODC Password Replication Group - Members in this group can have their passwords replicated to all read-only domain controllers in the domain

- Group Policy Creator Owners - Members in this group can modify group policy for the domain

- Denied RODC Password Replication Group - Members in this group cannot have their passwords replicated to any read-only domain controllers in the domain

- Protected Users - Members of this group are afforded additional protections against authentication security threats. See http://go.microsoft.com/fwlink/?LinkId=298939 for more information.

- Cert Publishers - Members of this group are permitted to publish certificates to the directory

- Read-Only Domain Controllers - Members of this group are Read-Only Domain Controllers in the domain

- Enterprise Read-Only Domain Controllers - Members of this group are Read-Only Domain Controllers in the enterprise

- Key Admins - Members of this group can perform administrative actions on key objects within the domain.

- Enterprise Key Admins - Members of this group can perform administrative actions on key objects within the forest.

- Cloneable Domain Controllers - Members of this group that are domain controllers may be cloned.

- RAS and IAS Servers - Servers in this group can access remote access properties of users

身份验证

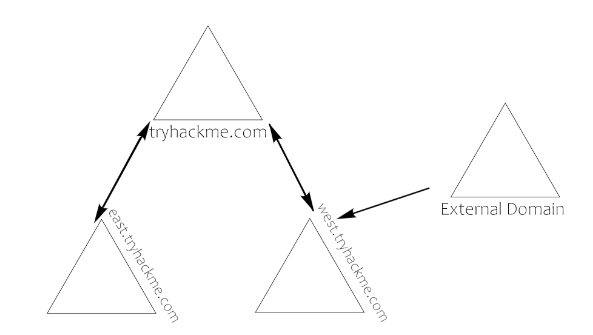

域信任

信任是网络中用户访问域中其他资源的机制。在大多数情况下,信任概述了林内域相互通信的方式,在某些环境中,信任可以扩展到外部域,在某些情况下甚至可以扩展到林。

- Directional (定向) -信任的方向从信任域流向受信域

- Transitive (传递)- 任关系扩展到两个域之外,包括其他受信任的域

云 AD

Azure 充当物理 Active Directory 和用户登录之间的中间人。这允许在域之间进行更安全的交易,从而使许多 Active Directory 攻击无效我们使用AD 云提供商 Azure AD 来距离

云安全

| Windows Server **AD** | Azure **AD** |

|---|---|

| LDAP | Rest APIs |

| NTLM | OAuth/SAML |

| Kerberos | OpenID |

| OU Tree | Flat Structure |

| Domains and Forests | Tenants |

| Trusts | Guests |