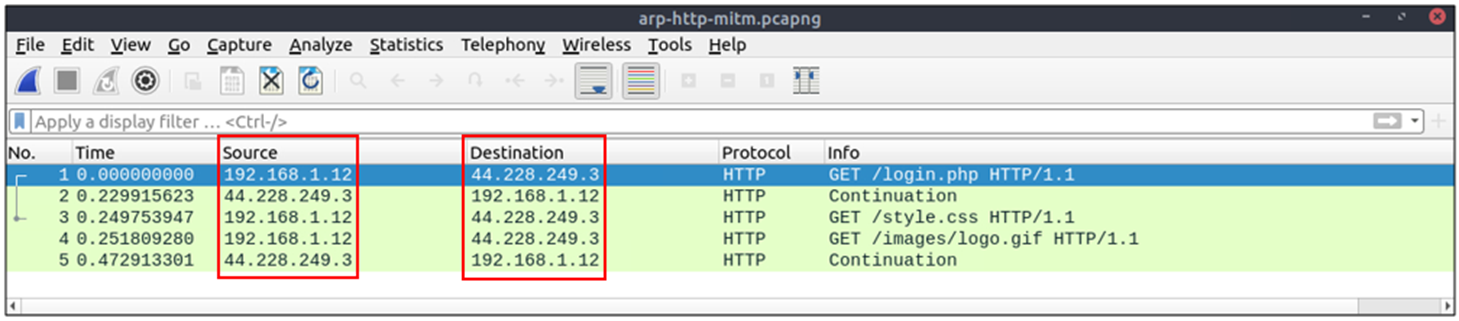

如果我们可以截获目标用户 A 发送到目标 B 的数据,那么这时候我们就可以造成中间人攻击

介绍

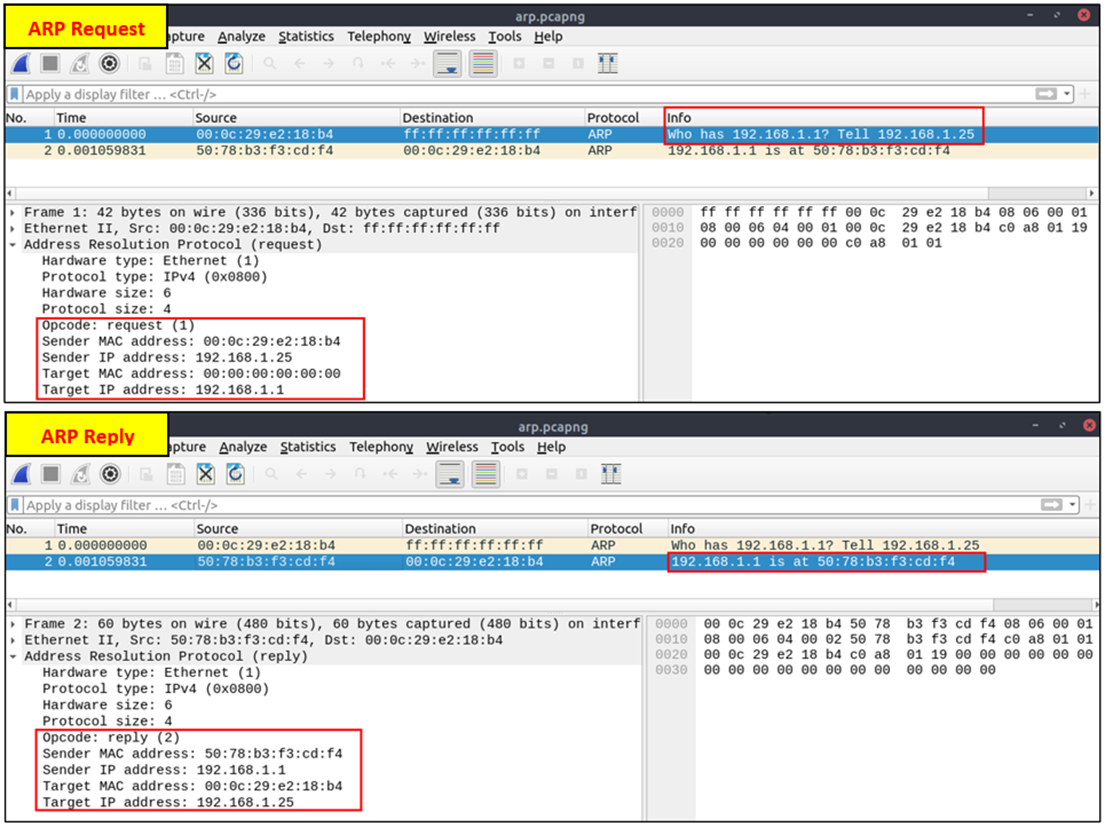

ARP 协议或 地址解析协议( ARP ) 是一种允许设备在网络上识别自己的技术 。地址解析协议中毒(也称为ARP欺骗或中间人 (MITM) 攻击)是一种涉及通过向默认网关发送恶意 ARP 数据包来干扰/操纵网络的攻击。最终目的是操纵“IP转**MAC**地址表”,嗅探目标主机的流量。

THM 介绍

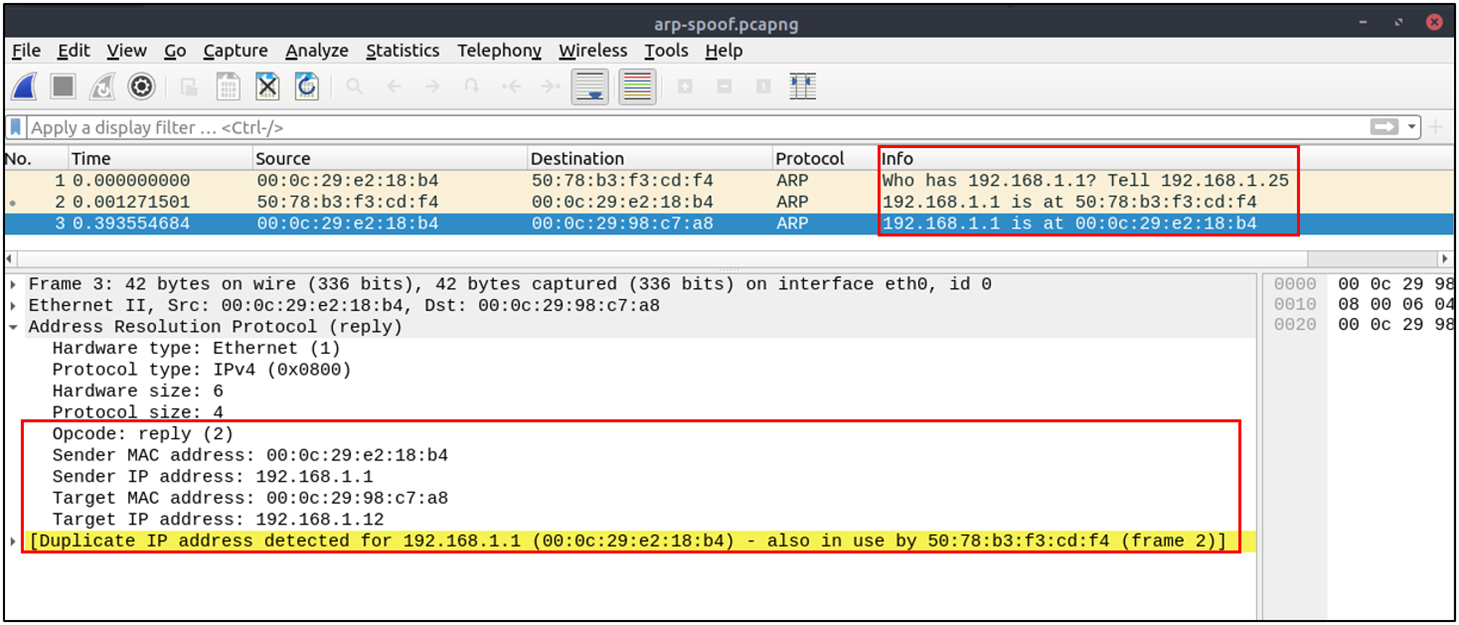

当存在特定的 IP 地址出现两个不同的 ARP 响应时,这时候就会出现 ARP 欺骗.

<font style="color:rgb(33, 37, 41);">192.168.1.1</font>的 IP 地址有冲突存在,有两个以 <font style="color:rgb(33, 37, 41);">b4</font>结尾的 MAC 地址都声称具有 <font style="color:rgb(33, 37, 41);">192.168.1.1</font>IP 地址,

| 笔记 | 检测说明 | 发现 |

|---|---|---|

| 可能的 IP 地址匹配。 | 1 从MAC地址公布的 IP 地址 | + MAC:00:0c:29:e2:18:b4 + IP:192.168.1.25 |

| 可能的ARP欺骗尝试。 | 2 个MAC地址声明了相同的 IP 地址(192.168.1.1)“192.168.1.1”IP 地址可能是一个网关地址。 | + MAC1: 50:78:b3:f3:cd:f4 + MAC 2: 00:0c:29:e2:18:b4 |

| 可能的ARP泛洪尝试。 | 以“b4”结尾的MAC地址声称具有不同的/新的 IP 地址。 | + MAC:00:0c:29:e2:18:b4 + IP:192.168.1.1 |

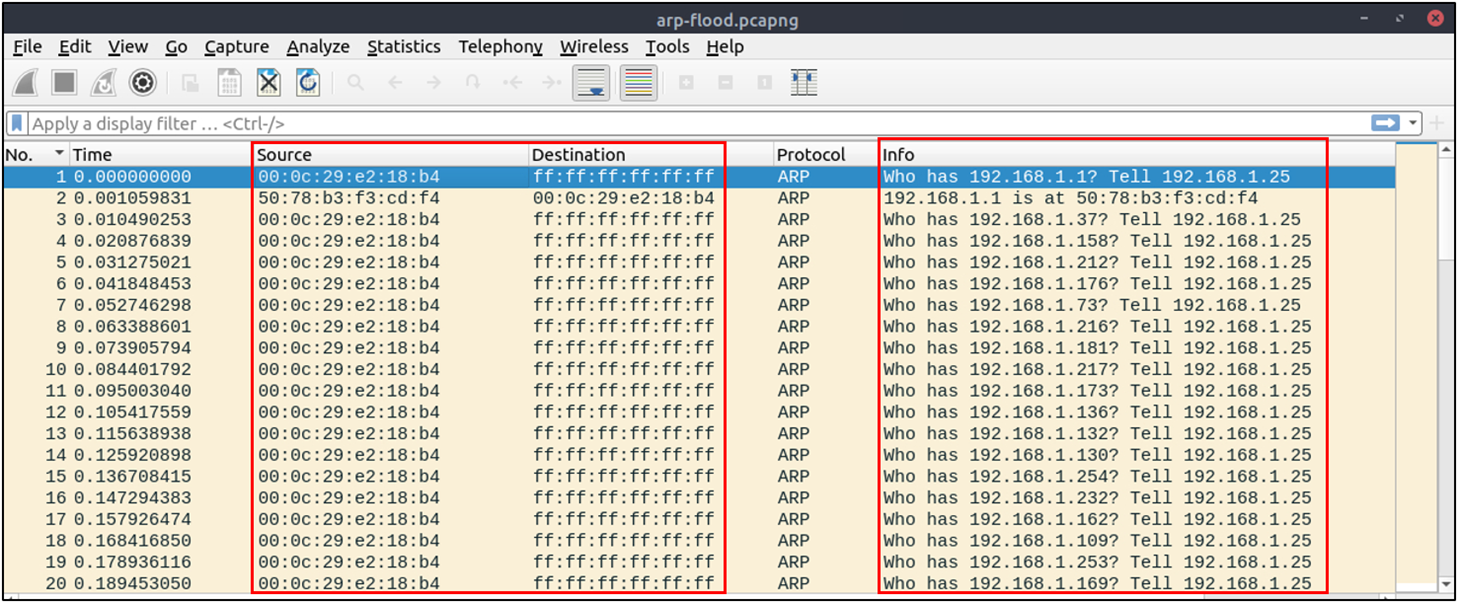

<font style="color:rgb(33, 37, 41);">192.168.1.25</font>IP 地址制作多个 ARP 请求。让我们关注此异常的来源并扩展所记录的笔记:

| 笔记 | 检测说明 | 发现 |

|---|---|---|

| 可能的 IP 地址匹配。 | 1 从MAC地址公布的 IP 地址。 | + MAC:00:0c:29:e2:18:b4 + IP:192.168.1.25 |

| 可能的ARP欺骗尝试。 | 2 个MAC地址声明了相同的 IP 地址( 192.168.1.1)。 “192.168.1.1”IP 地址是一个可能的网关地址。 |

+ MAC1: 50:78:b3:f3:cd:f4 + MAC 2: 00:0c:29:e2:18:b4 |

| 可能的ARP欺骗尝试。 | 以“b4”结尾的MAC地址声称具有不同的/新的 IP 地址。 | + MAC:00:0c:29:e2:18:b4 + IP:192.168.1.1 |

| 可能的ARP泛洪尝试。 | 以“b4”结尾的MAC地址针对一系列 IP 地址制作了多个 ARP 请求。 | + MAC:00:0c:29:e2:18:b4 + IP: 192.168.1.xxx |

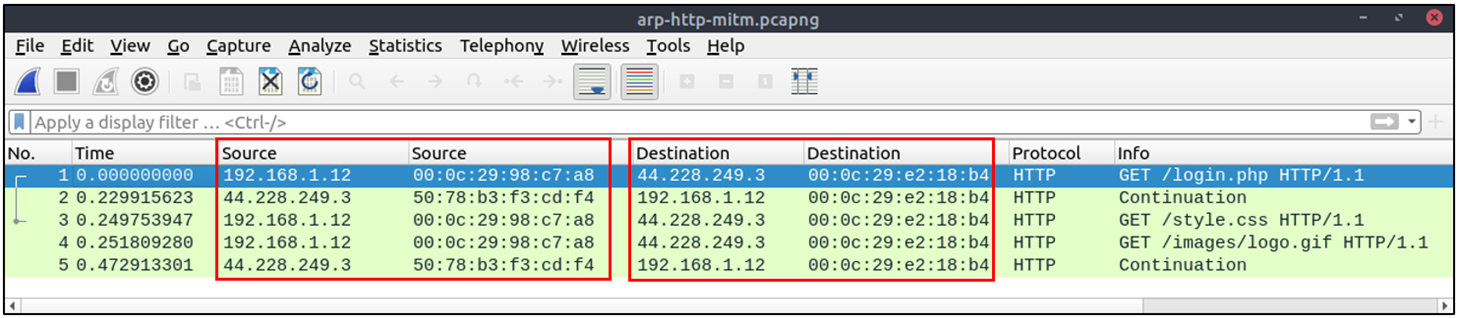

b4结尾的MAC地址是所有HTTP数据包的目的地!可见存在中间人攻击,攻击者是MAC地址以“b4”结尾的主机。所有链接到 <font style="color:rgb(33, 37, 41);">192.168.1.12</font>IP 地址的流量都被转发到恶意主机。在结束调查之前,让我们总结一下调查结果。

| 检测说明 | 发现 | |

|---|---|---|

| IP 到MAC匹配。 | 3 IP 到MAC地址匹配。 | + MAC: 00:0c:29:e2:18:b4 = IP: 192.168.1.25 + MAC: 50:78:b3:f3:cd:f4 = IP: 192.1681.1 + MAC: 00:0c:29:98:c7:a8 = IP: 192.168.1.12 |

| 攻击者 | 攻击者使用ARP数据包制造噪音。 | + MAC: 00:0c:29:e2:18:b4 = IP: 192.168.1.25 |

| 路由器/网关 | 网关地址。 | + MAC: 50:78:b3:f3:cd:f4 = IP: 192.1681.1 |

| 受害者 | 攻击者嗅探了受害者的所有流量。 | + MAC: 50:78:b3:f3:cd:f4 = IP: 192.1681.12 |