安装

资料

教程

Target&Spider&Scanner

主要用于网站目录爬取,与漏洞扫描;可以安装各种增强型插件来提高漏洞扫描能力。 主动扫描 - 会发送新的request并通过payload验证漏洞 被动扫描 - 不会发送新的request,只基于已存在的请求和应答进行分析。比如基于请求和应答,判断组件版本是否存在漏洞。 扫描插件: ActiveScan++ Retire.js Software Vulnerability ScannerRepeater

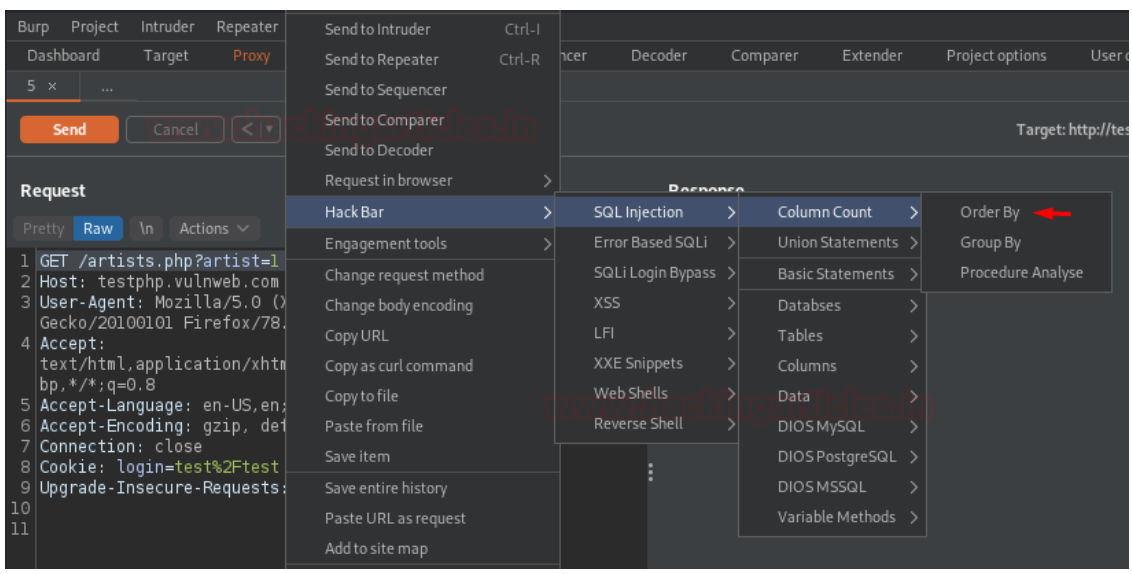

hackbar plugin

Intruder

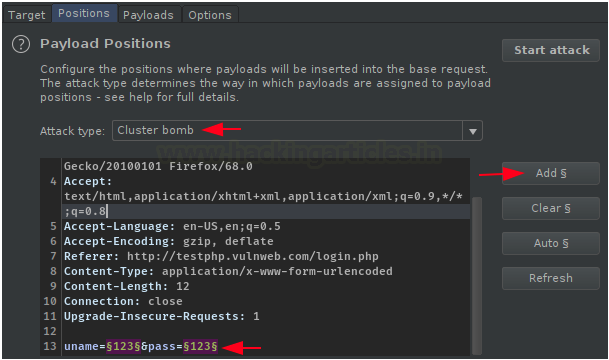

密码爆破

Brute Force Website Login Page using Burpsuite (Beginner Guide)

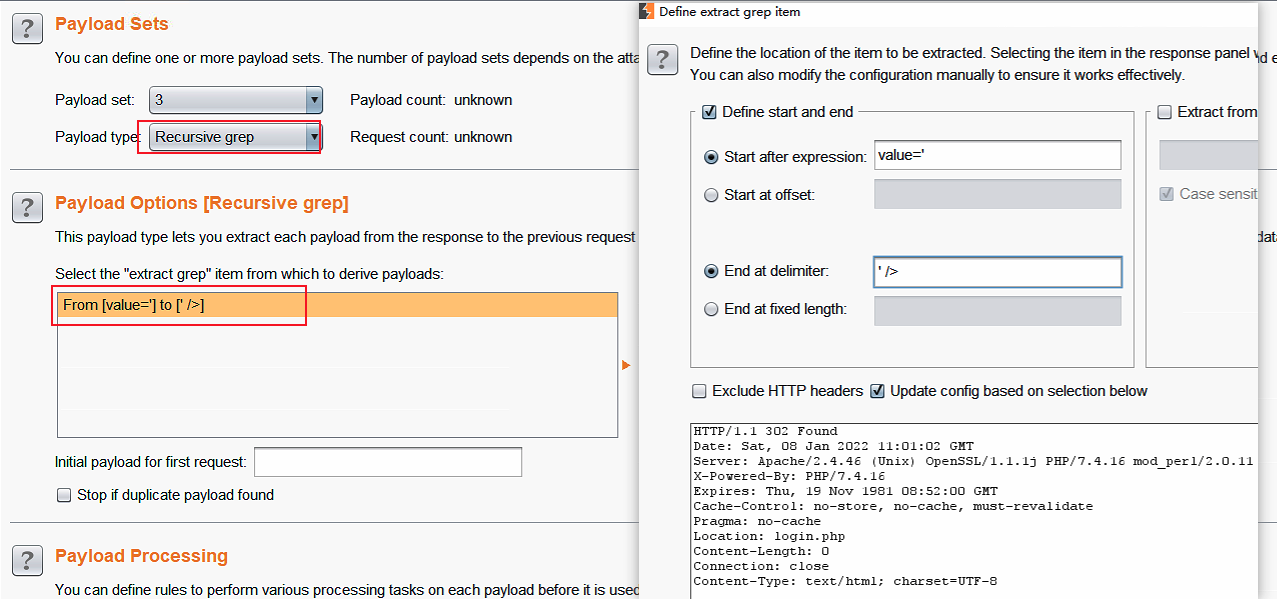

Recursive grep payload使用例子:登录爆破时绕过CSRF Token ## Fuzzing

> Burp Suite for Pentester – Fuzzing with Intruder (Part 1)

>

> Burp Suite for Pentester – Fuzzing with Intruder (Part 2)

>

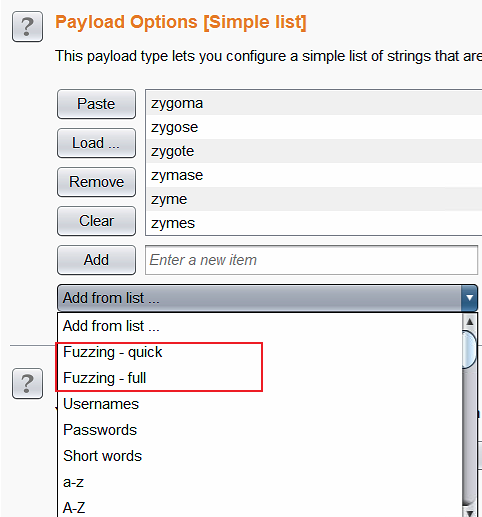

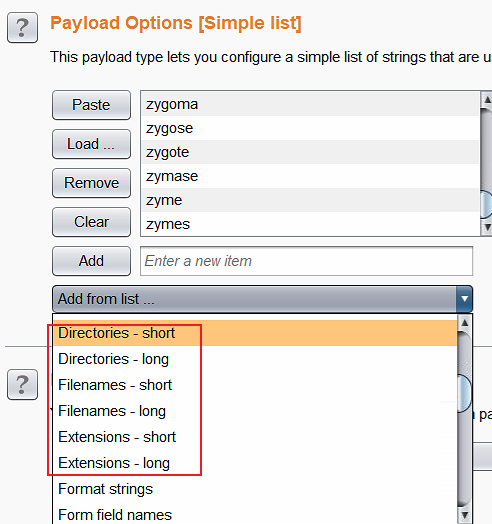

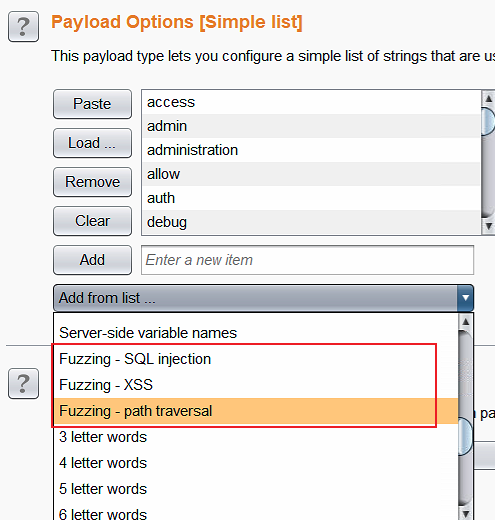

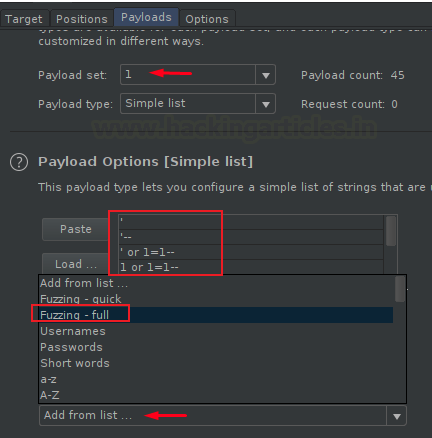

Intruder内置了许多payload,除了用户名、密码字典,也有SQL, XSS、目录名、文件名字典等。可进行以下安全问题的fuzzing:

Fuzzing for SQL Injection

Fuzzing to find Hidden Files

Fuzz to find Restricted File Upload Extensions

Fuzzing for Cross-Site Scripting

Fuzzing for OS Command Injection

Fuzzing for Hidden Directories

## Fuzzing

> Burp Suite for Pentester – Fuzzing with Intruder (Part 1)

>

> Burp Suite for Pentester – Fuzzing with Intruder (Part 2)

>

Intruder内置了许多payload,除了用户名、密码字典,也有SQL, XSS、目录名、文件名字典等。可进行以下安全问题的fuzzing:

Fuzzing for SQL Injection

Fuzzing to find Hidden Files

Fuzz to find Restricted File Upload Extensions

Fuzzing for Cross-Site Scripting

Fuzzing for OS Command Injection

Fuzzing for Hidden Directories

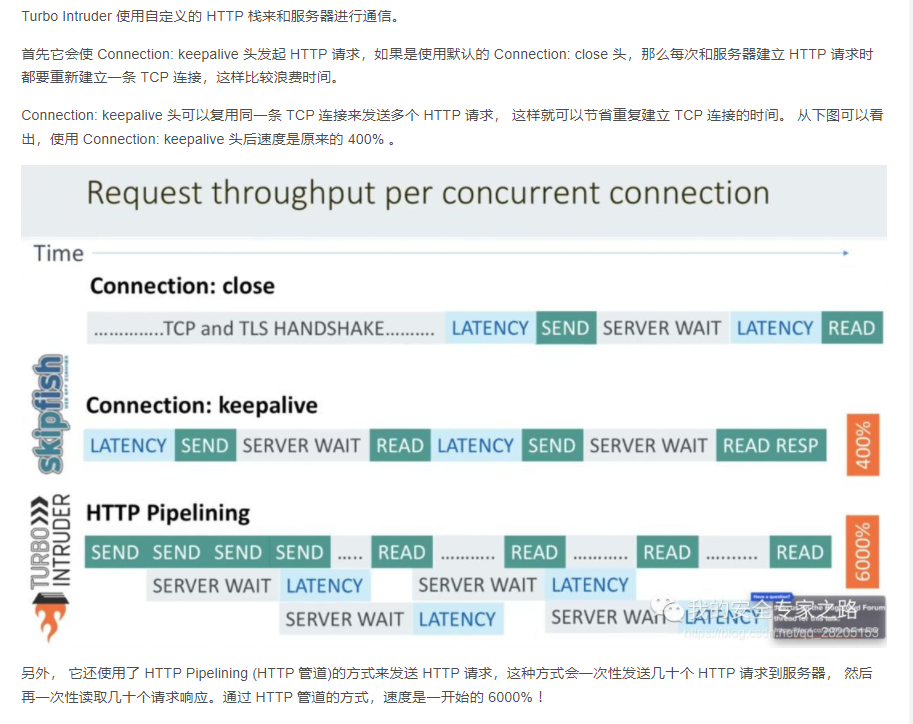

Turbo Intruder plugin