下载下来一个有密码的压缩包

crark爆破,得到密码:p}

一个文件一个文件的找flag

option.txt中存在flag14:275f47,hex转码得到'_G.minecraft\assets\indexes\1.16.json下面找到flag8

"flag8": {"hash": "a789b7128c475a533b05ef8e49bf047ac42f3611","size": 32}

将hash解密得到r4f

进入游戏后注意到世界名不对劲,拿出来base58解码,得到flag10:eRv

接着看到上面还有个log.gz,解压后打开日志文件,最后看到synt15:e0h,rot13转换得到flag15:r0u

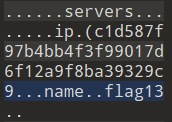

serve.dat看到flag13字样

解密拿到er5。.minecraft\versions\1.16.5\1.16.15.json,里面找到"flag3": "1MgP"

解码后得到:3lc

刚进游戏,脚下是一个指示牌,牌子上是flag11,F3打开游戏调试信息,看到牌子坐标为69,115,95,转成ascii得到Er_。不小心给敲碎了,就不放图了

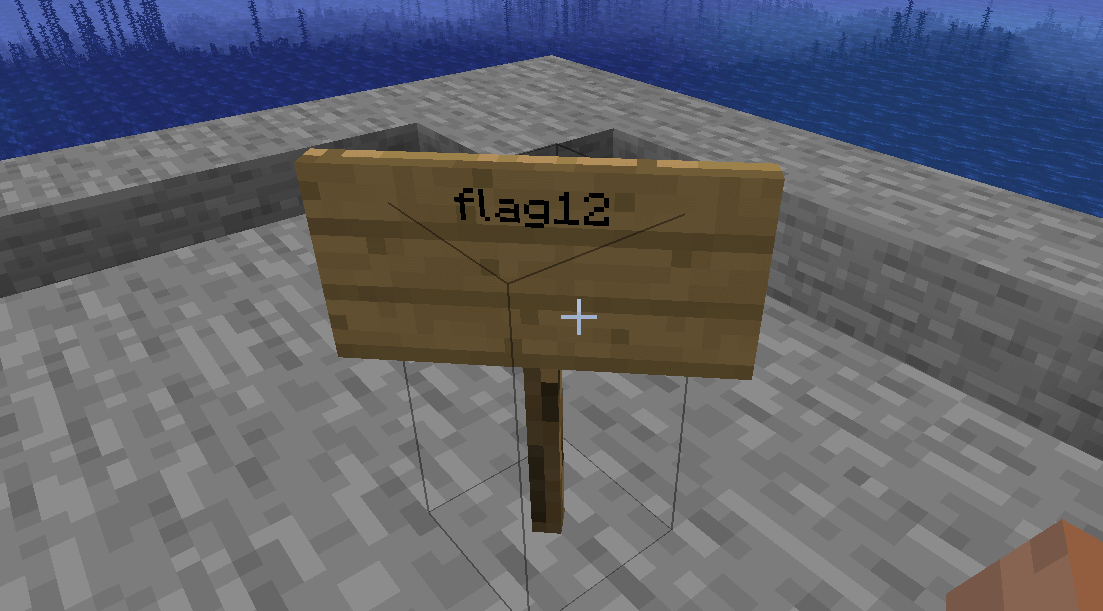

走到下面还有一块牌子,上面写着flag12

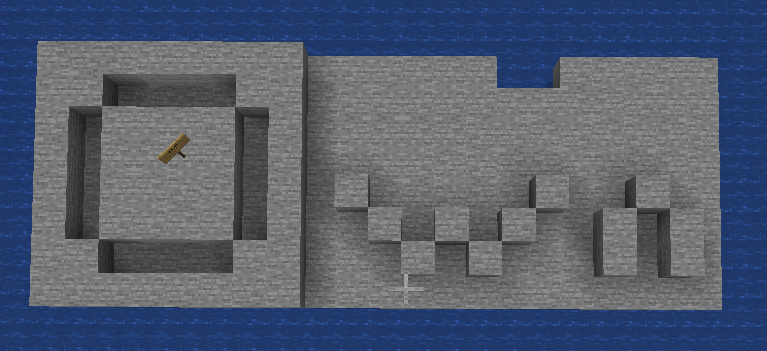

飞到上面,看到石头堆出来的字符

得到Own

在游戏主界面会发现游戏有语音提示功能,并且鼠标挪到左边按钮时提示的内容非常奇怪,于是去解压\versions\1.16.5\1.16.5.jar,在assets\minecraft\lang\en_us.json中找到"narrator.button.language": "zMXHzZu6x3rV",

先大小写互换,然后base64解码得到flag5:_toassets\minecraft\texts\end.txt中看到ZmxhZzQ6MG1l,base64解码:flag4:0meassets\minecraft\texts\splash.txt中末尾有一串莫斯密码:

.. --.. .-- --. -.-. --.. --.. ... .... .--- - -..- .-- ...- -.-- -...-

解码得到IZWGCZZSHJTXWVY=,base32解码得到Flag2:g{W

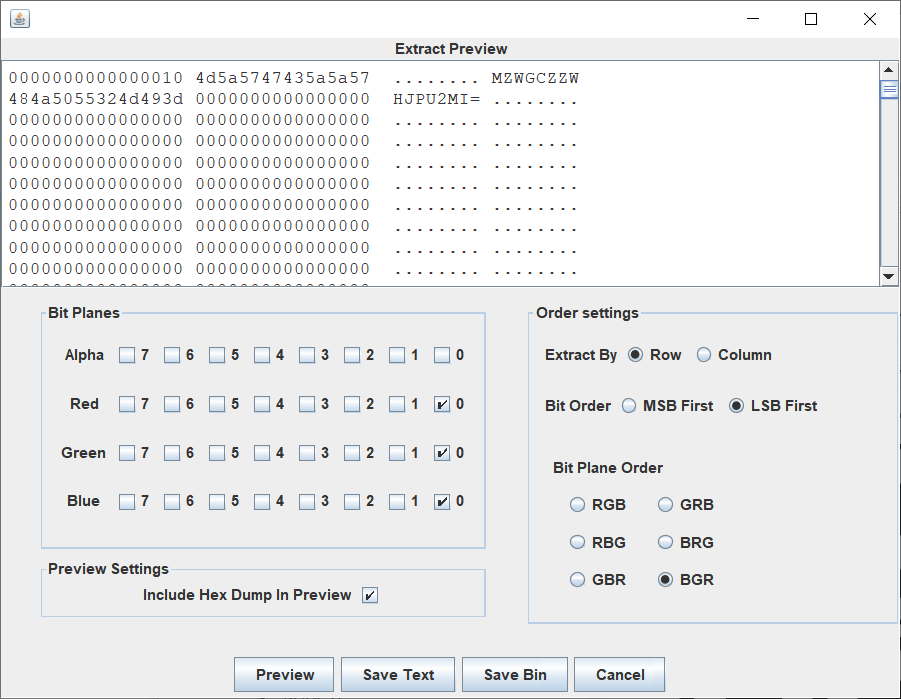

游戏启动界面看到flag字样,去相关目录下找到相对图片

使用stegsolve查看,发现lsb隐写。当排列顺序切换为BGR时,发现数据:

base32解码得到flag6:_M1Minecraft-16flag.minecraft\assets\objects\35\350832da0a9aa0e5c79472938eb03c67849e5deb中找到一串AES加密文本,解密得到flag9:t_S

使用lads.exe扫描,看到

size ADS in file---------- ---------------------------------12 D:\Download\MISC\16flag-minecraft\Minecraft-16flag\.minecraft\versions\1.16.5\1.16.5.jar:flag.txt14 D:\Download\MISC\16flag-minecraft\Minecraft-16flag\.minecraft\versions\1.16.5\1.16.5.json:flag.txt26 bytes in 2 ADS listed

读取得到aJ8T8pgurThj,base62解码:flag7:n3c

最后在根目录的hmcl.json看到flag1

{"uuid": "8d50700a17d132028f1012284b280ffc","username": "f00001111","type": "offline","selected": true,"flag1": "fla"}

而flag16就是最开始破解压缩包得到的p}

flag1:flaFlag2:g{Wflag3:3lcflag4:0meflag5:_toflag6:_M1flag7:n3cflag8:r4fflag9:t_Sflag10:eRvflag11:Er_flag12:Ownflag13:er5flag14:'_Gflag15:r0uflag16:p}

得到flag:flag{W3lc0me_to_M1n3cr4ft_S:eRv:Er_:Own:er5:'_G:r0u:p}

有些flag拿的真是离谱。。。base64大小写翻转那个是正常人?其他的倒还可以通过sha1校验看哪些文件修改过。