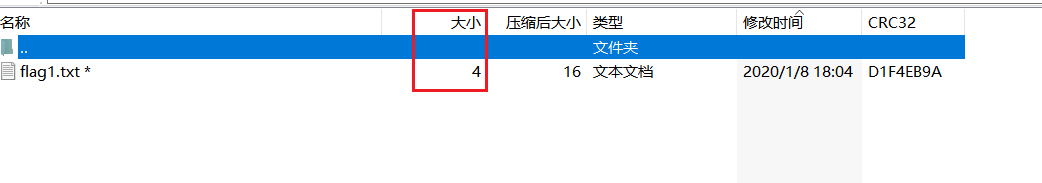

给了5个压缩包,每个压缩包里面都有一个txt文件,注意到flag1.txt的字节为4字节

使用crc32脚本爆破,得到字符串

┌──(kali㉿kali)-[~/ctf-tools/misc/crc32]└─$ python crc32.py reverse 0xd1f4eb9a4 bytes: flag {0x66, 0x6c, 0x61, 0x67}verification checksum: 0xd1f4eb9a (OK)6 bytes: 1b_yYC (OK)6 bytes: 8tGwOf (OK)6 bytes: BbjSKG (OK)6 bytes: GGhs8q (OK)6 bytes: LmucwI (OK)6 bytes: Mm4RlP (OK)6 bytes: OQ1L5M (OK)6 bytes: TJGNfn (OK)6 bytes: Y41lul (OK)6 bytes: ZxI228 (OK)6 bytes: bmYjpB (OK)6 bytes: e9si7a (OK)6 bytes: lbFZLL (OK)6 bytes: uE5FFr (OK)6 bytes: xW0IQ4 (OK)6 bytes: xvnY8x (OK)6 bytes: zJkGae (OK)

剩下的几个也是一样,每个crc32爆破后的结果都是flag的一部分,最后拼接得到完整的flag。