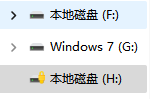

下载下来文件,解压得到镜像文件和内存文件,挂载镜像,看到有三个盘

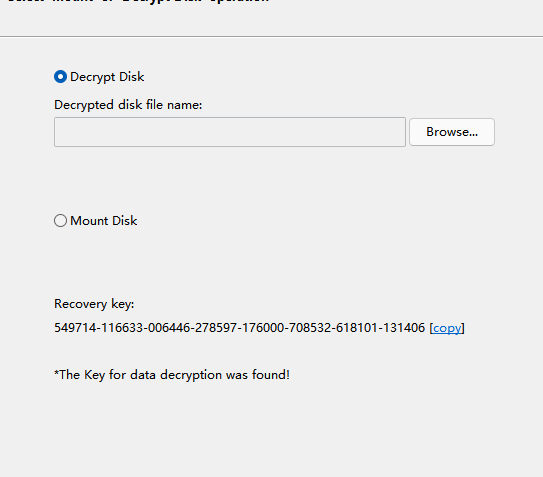

其中第三个是bitlocker加密的,Elcomsoft Forensic Disk Decryptor通过内存文件可以直接得到bitlocker密钥

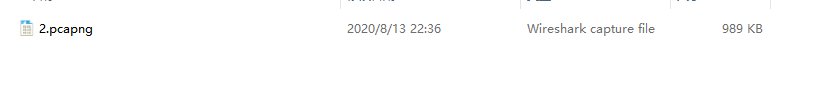

解锁后拿到一个pcapng文件

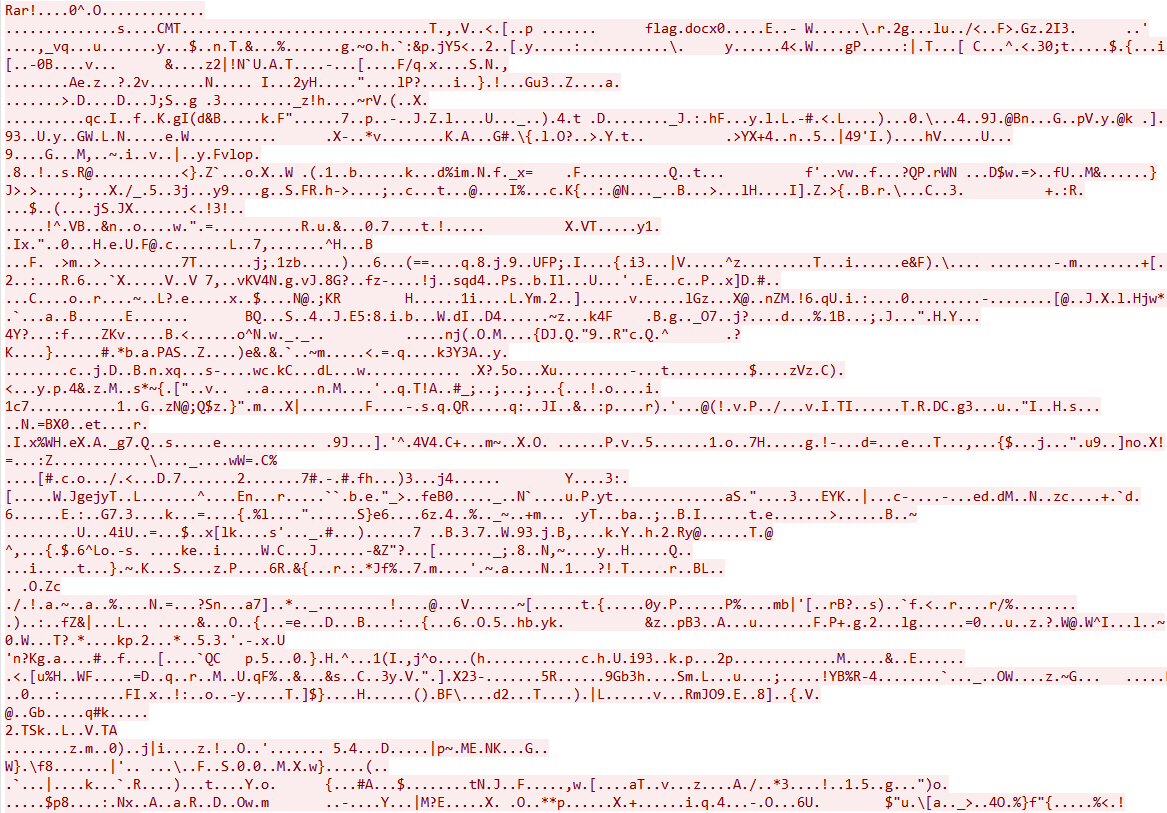

追踪udp流,发现有一个rar文件:

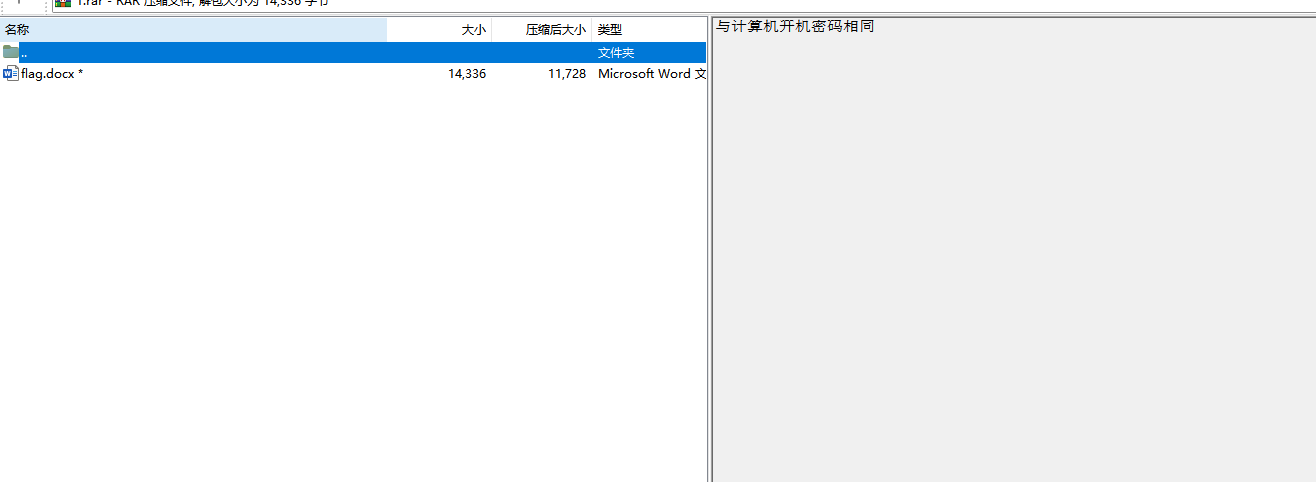

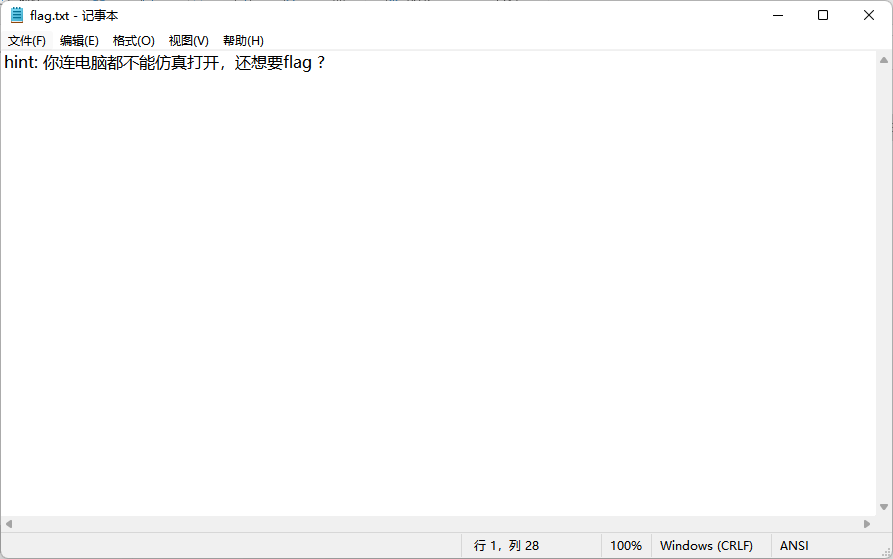

打开后提示

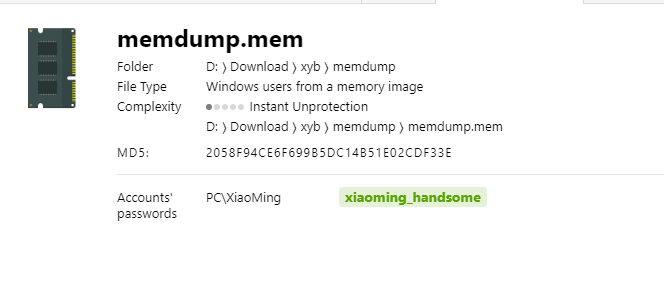

使用Passware kit,选择Memory Analysis进行解密:

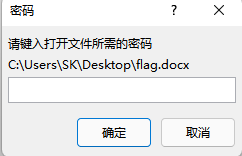

成功解压出来一个word文档,打开word文档,结果发现还是要密码:

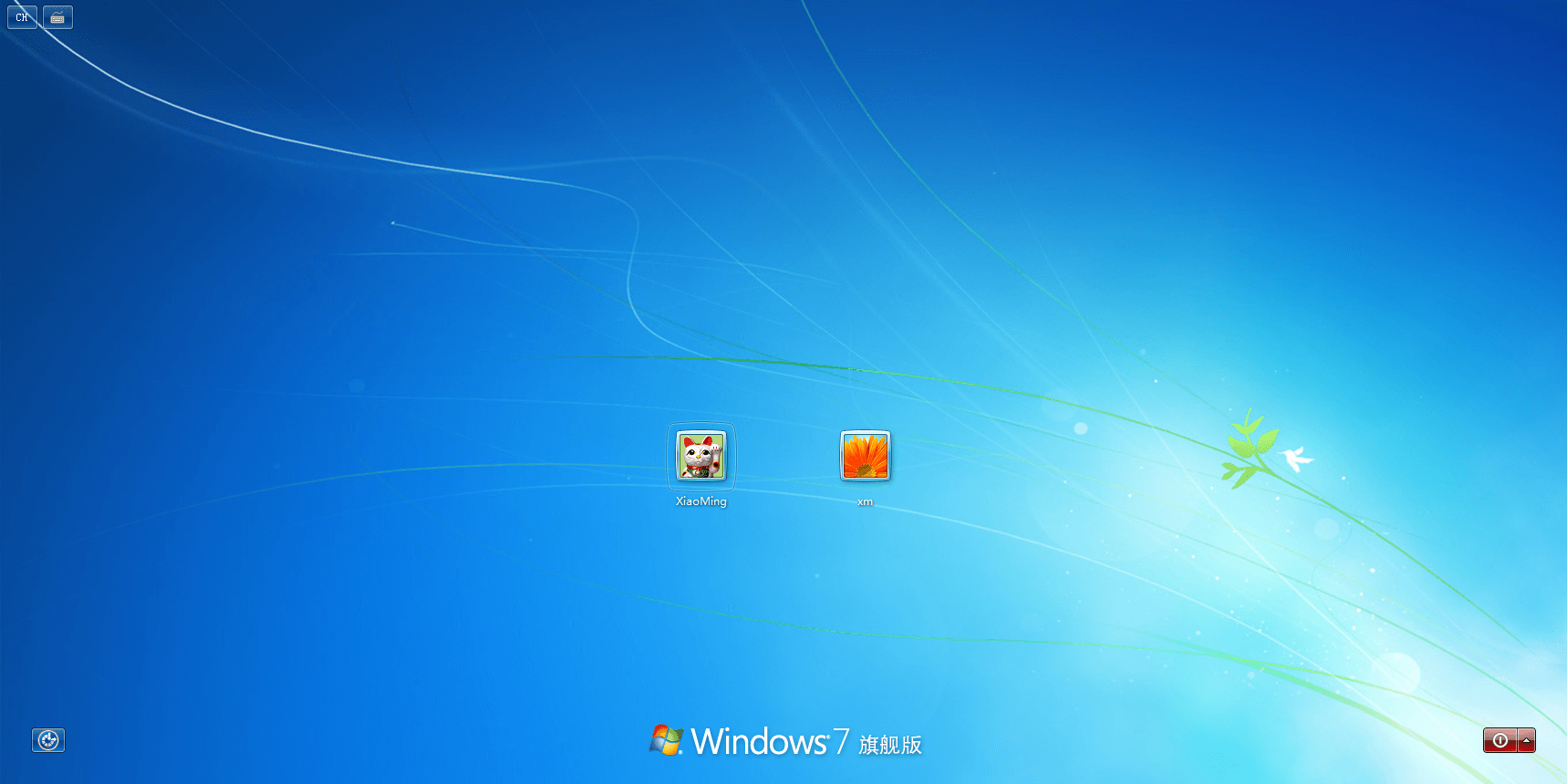

开机密码也不能使用了,于是去其他地方找找看还有没有东西

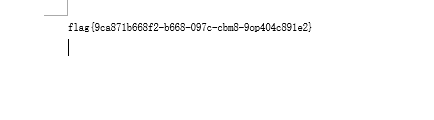

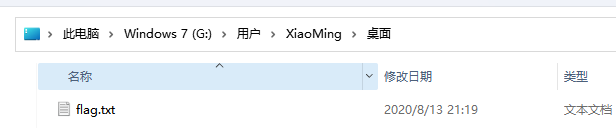

在桌面找到了一个flag.txt

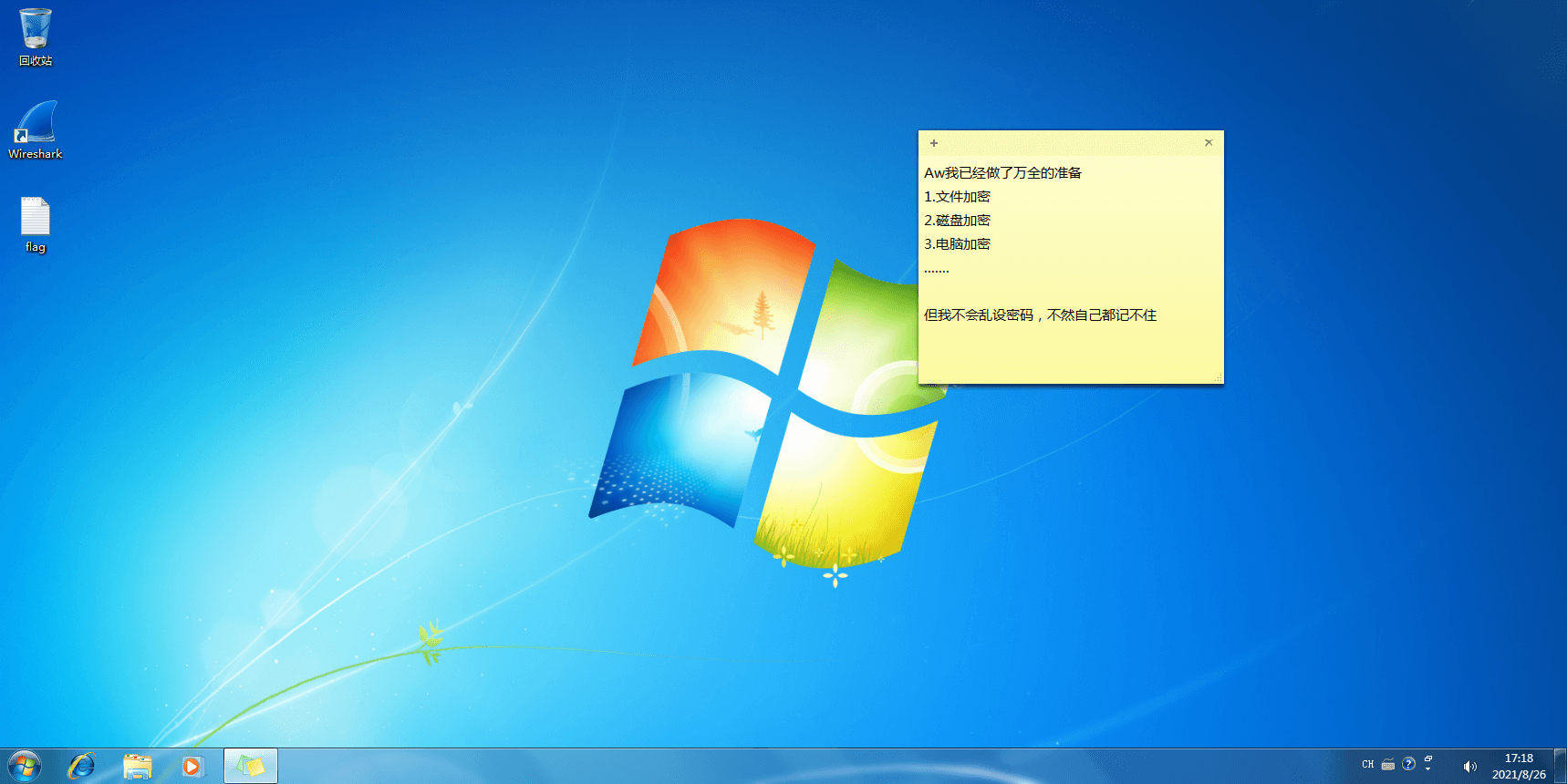

由此得知需要对镜像进行仿真操作,这里使用Arsenal Image Mounter+VMware来仿真。

首先Arsenal Image Mounter挂载镜像,选择可写,挂载完成后选择File->Save as a new image file,保存类型选择vmdk文件。

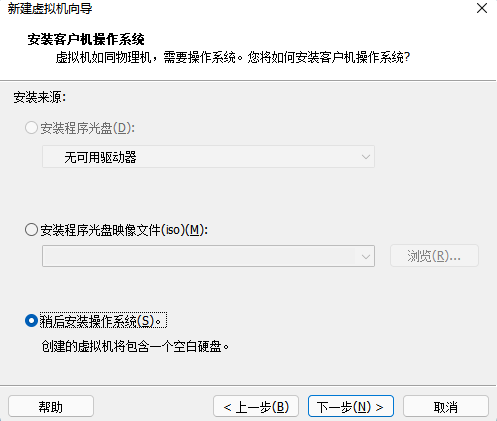

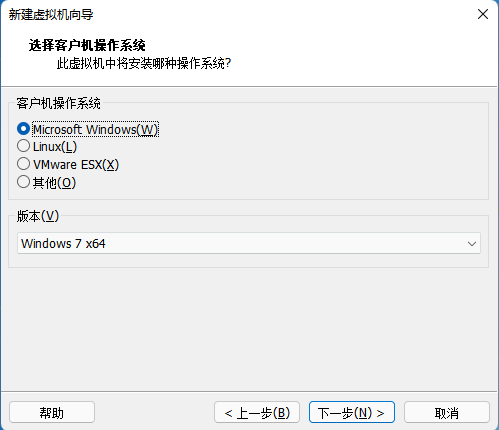

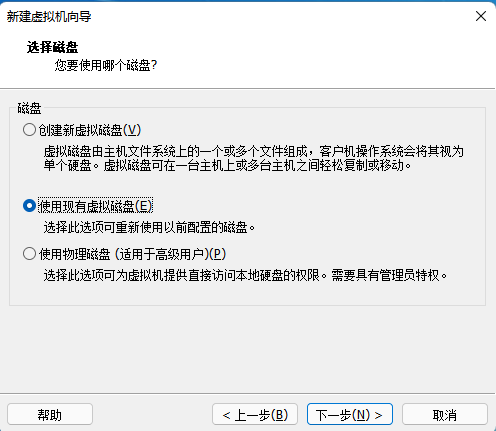

保存成功后打开VMware,新建虚拟机,放几个需要注意的图,其他选项默认即可。

选择刚才保存的vmdk文件即可。

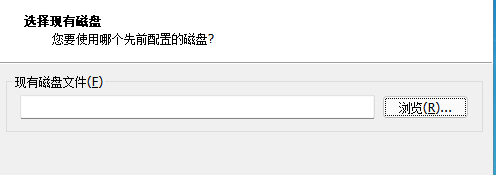

设置完毕后启动虚拟机,

需要密码,输入密码xiaoming_handsome后成功进入系统:

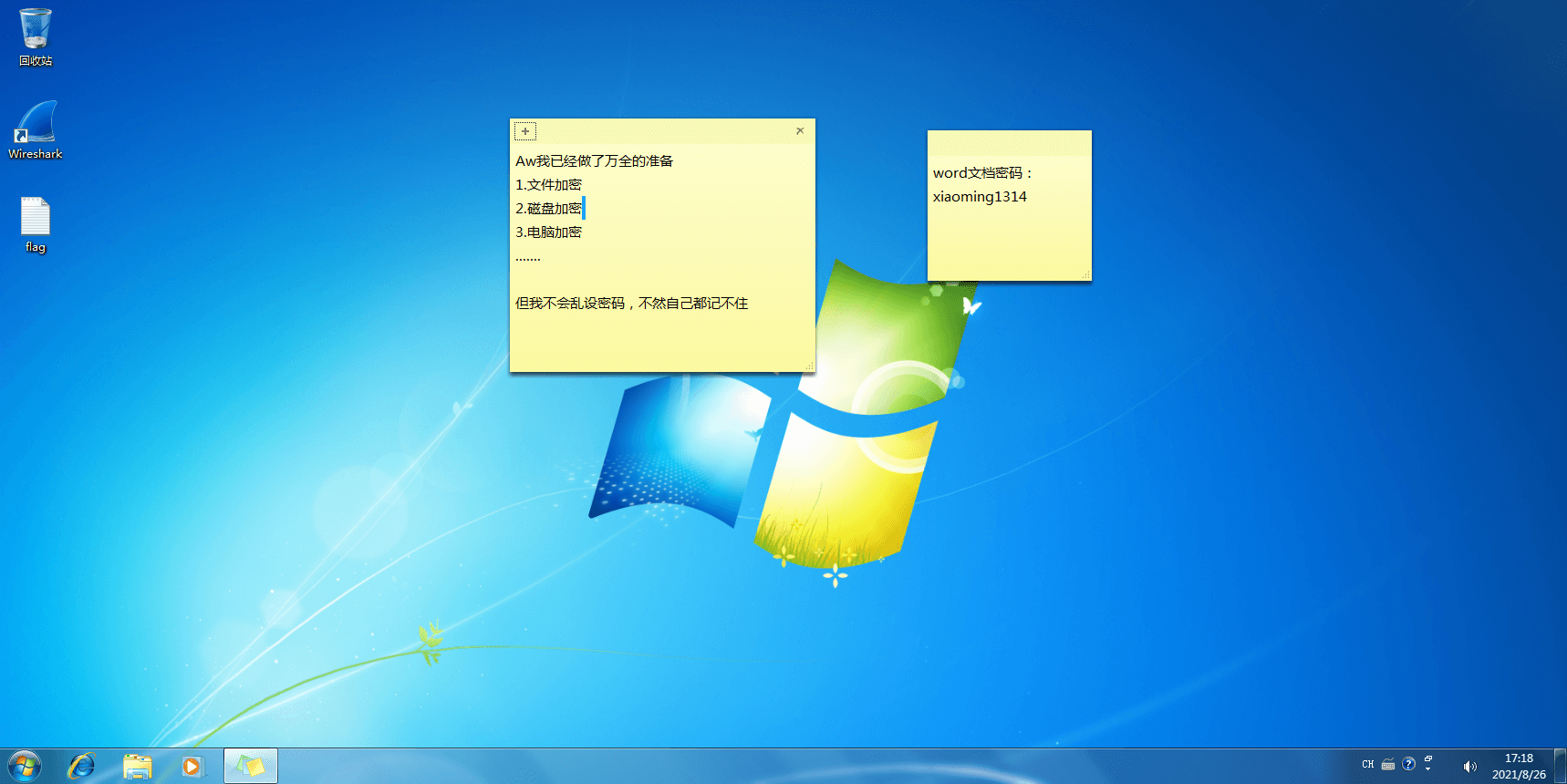

并且发现有个小便签藏在大的下面:

使用密码打开文档,得到flag