没环境了,根据大佬的wp写下

查看源码看到/hint,访问后提示

{"hint":"# hint ^_^\n\tSo~ How to get files in this server?\n\tfiles/????????????????????????????????"}

看起来是有个files目录,访问files可以得到一些json

[{"id":1,"path":"c09358adff2ebfff2ef9b4fbacc4ac0b","filename":"hint.txt","date":"5/31/2021, 9:10:29 PM"},{"id":2,"path":"1c60db40f1f992ff1b8243c1e24dd149","filename":"exp.py","date":"5/31/2021, 9:11:27 PM"},{"id":3,"path":"da2574de5ac23b656882772a625ba310","filename":"www.zip","date":"5/31/2021, 9:12:44 PM"}]

注意到上面提示中的问号数量和json中的hash值字数一致,尝试访问得到第二个提示:

Try to scan 35000-40000 ^_^.All tables are empty except for the table where the username and passwordare locatedTable: employee

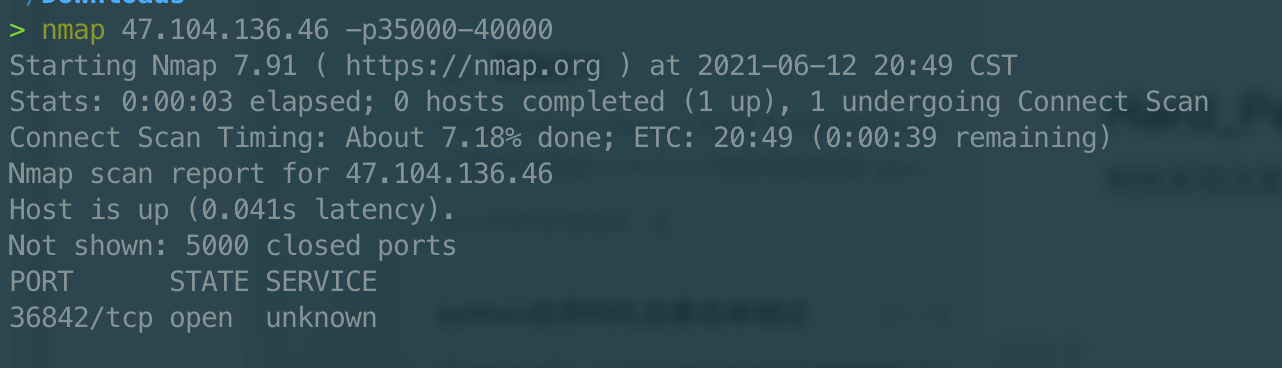

nmap扫描35000-40000端口

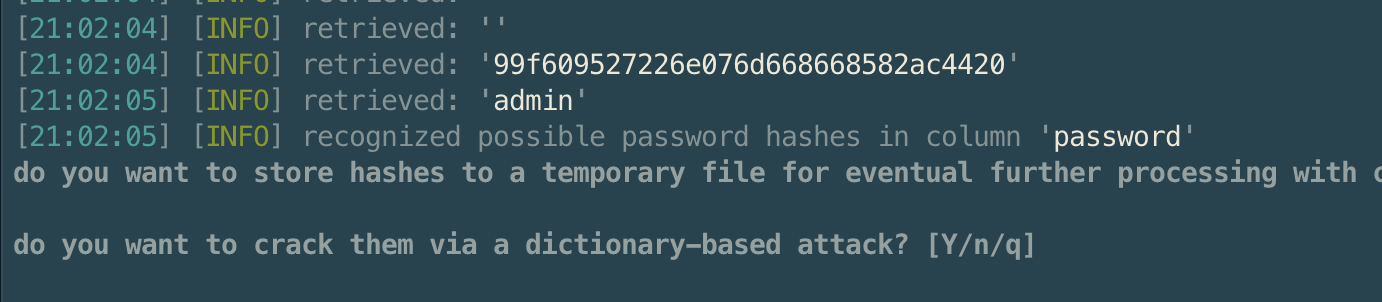

进入到一个后台,直接上sqlmap一把梭,爆出来用户名和密码

刚开始还以为密码需要md5破解,结果最后发现就是明文。

到这里就不会做了,网站提示ssrf,但除了一堆人在里面插各种奇怪的连接,也没找到其他利用的地方。

解法1:

剩下的参考wp:https://www.yuque.com/fosusec/writeup/2021qwb#xk8gK

解法2:

扫描发现存在 file 路由⽂件上传,经过测试发现⽂件采⽤⽆字符 webshell,⽂件名为 1.p<h<p,即可上传 shell,然后 jboss 部署 war 包拿 flag