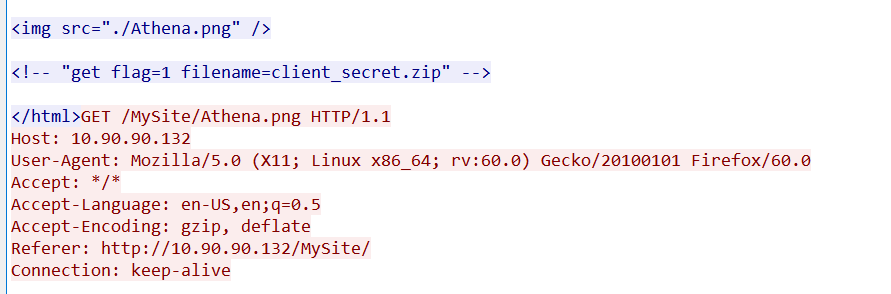

wireshark打开,追踪HTTP流,看到

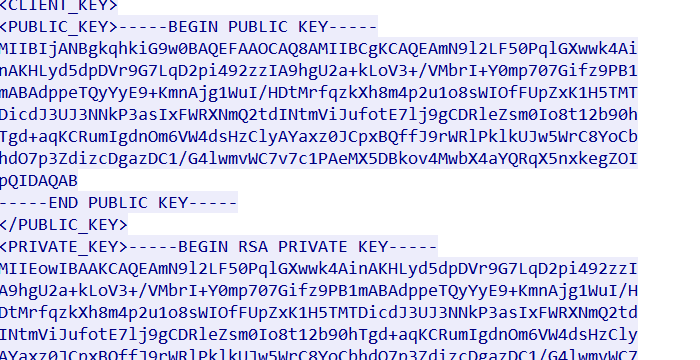

和RSA公钥和私钥

导出HTTP对象,得到一个压缩包,解压后得到client_secret.dat:

<data>6945004599188163993695415369835695903301224003136994252560594956191090963121611565339316899123749651980866032846579298200421747380583546633355992903073674181349057044030322829788264132202636849376954935277228938532451604402772829242424577058024238656161078439246537271516326863255516855631753446705292842229626286876548916801469642547513456705866784202623394305276451128865785358297012288872815722144655832856702699498675579782594166664458814522864775862036884859354259378908758433643337060342583622920263235497780709801069090899910257671959718315799533292405361650450010152269010240983236777594133358567962307235569<sign>2657375403899004421682435875591648757169751001935445937761677813563331237751296771655965799410203548200444843121899114276425174188686046977514392352233441829494629361400810323413751538449142557000621910082199277027187814332458889139635831754705831808451385798544850324418189973193940364270700678684371080465070928269782397410454121628205746311654719735981174781630012234885865191874665887323338400055601894791632973447395440378983992188376105785566869556895986983889219094640854379267584790389009829385657891279182819588524435817909919666674804622368593843455996806164859962400637898116212711639490474051288221345806

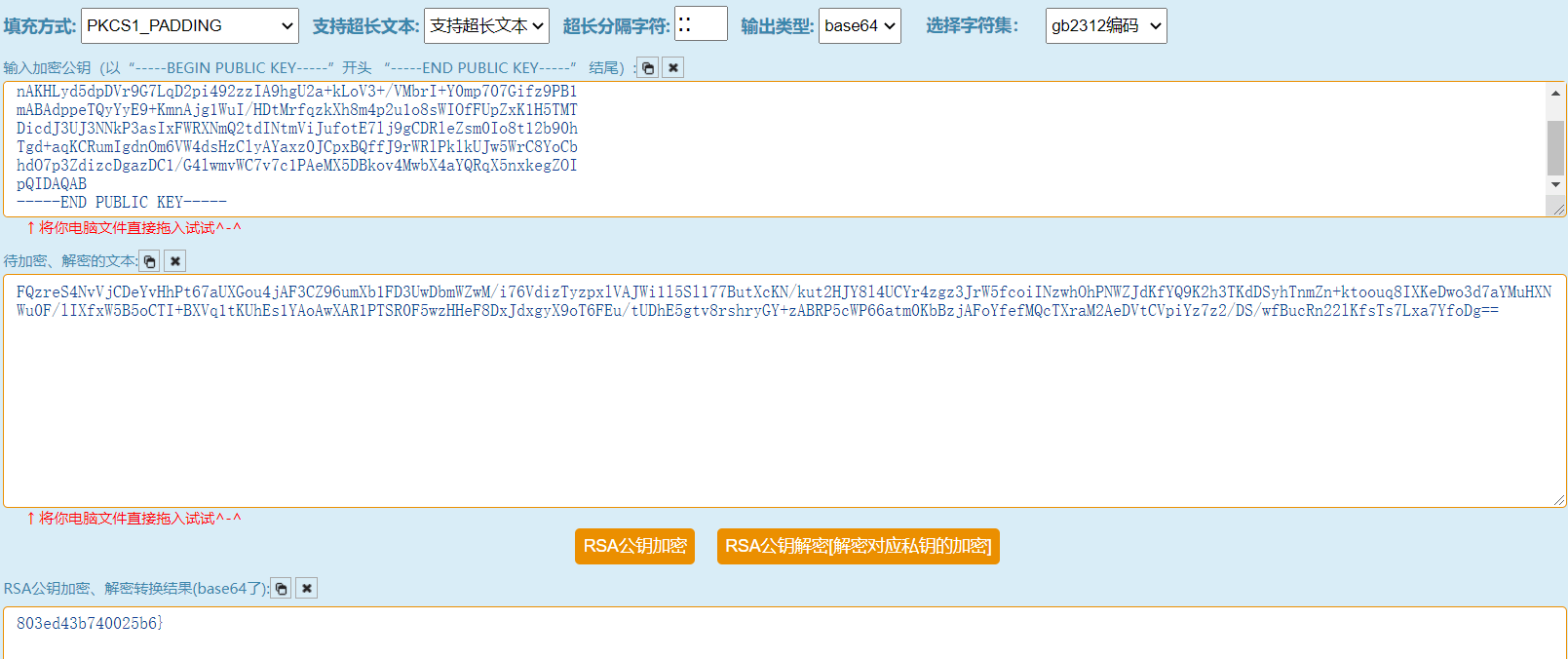

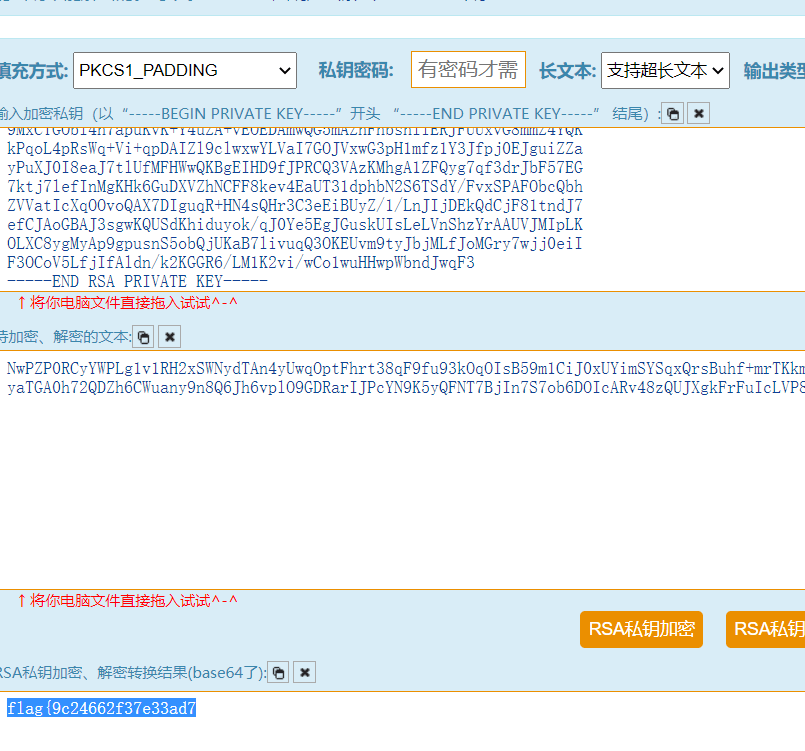

公钥解签名,私钥解密文。

但是解之前需要使用n2s转为字符,而使用from_hex不可以。

def s2n(s):r"""String to number (big endian).>>> s2n("BA") # 0x424116961>>> s2n(b'\x01\x00')256"""if isinstance(s, str):s = s.encode("utf-8")return int.from_bytes(s, "big")def n2s(n):r"""Number to string (big endian).>>> n2s(0x4241)b'BA'>>> n2s(0x100)b'\x01\x00'"""nbits = len_in_bits(n)nbytes = (nbits + 7) >> 3return n.to_bytes(nbytes, "big")

从源码可以看出来,s2n的操作就是先把字符串变成16进制,然后16进制转数字

而from_hex则是2位一组,当成ascii。

将数据n2s后,base64编码,随便找个网站解码