拿到一个scatter.txt和一个压缩包

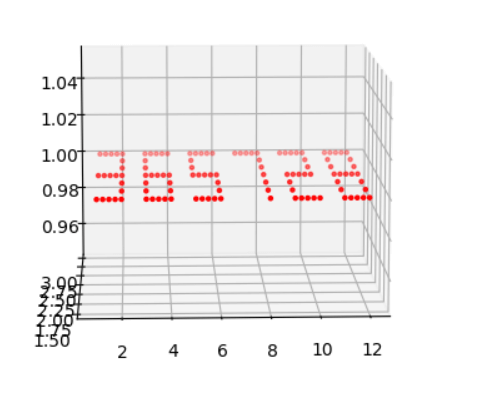

scatter.txt里面一看就是一堆函数,文件名又是scatter,直接开始画图:

from matplotlib import pyplot as pltfrom mpl_toolkits.mplot3d import Axes3Dimport stringax = plt.figure().add_subplot(111, projection='3d')x=[]y=[]z=[]with open('scatter.txt','r') as file:text=file.read().strip().split(";")for pos in text:x.append(float(pos.split(":")[0]))y.append(float(pos.split(":")[1]))z.append(float(pos.split(":")[2]))print(x)ax.scatter(x,y,z , c='r', marker='.')plt.show()

得到压缩包密码,解压后打开其中的pdf

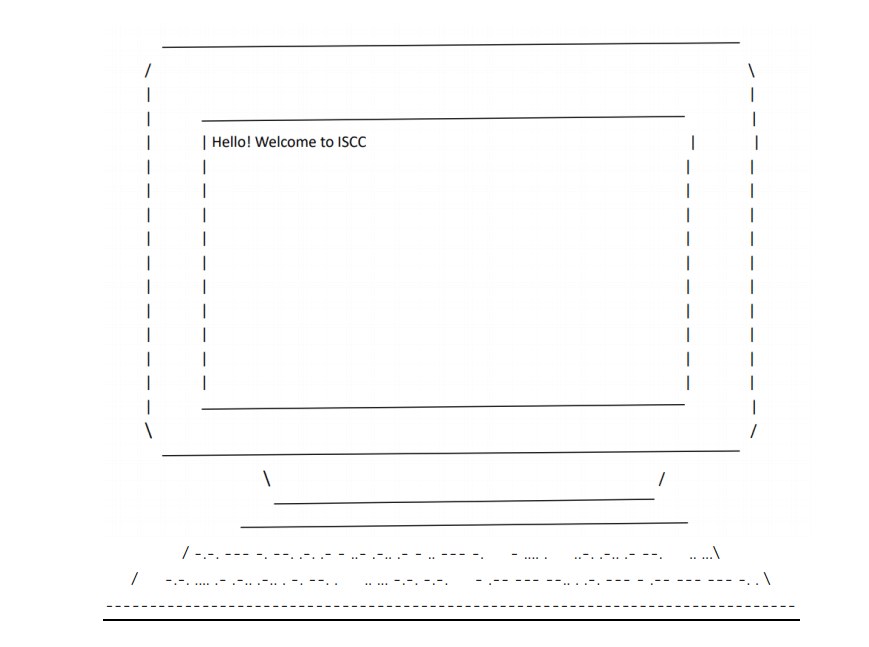

显示器下面看起来是莫斯密码,解密后得到

CONGRATULATIONTHEFLAGISCHALLENGEISCCTWOZEROTWOONE

题目说是小写,转成小写后得到flag

然而flag不是challengeiscctwozerotwoone

而是congratulationtheflagischallengeiscctwozerotwoone

笑了。