- 第八章 权限管理

- 为组tgroup2分配ACl权限。使用“g:组名:权限”格式

[root@local1 ~]# mkdir /lol [root@local1 ~]# useradd jie [root@local1 ~]# useradd gailun [root@local1 ~]# groupadd zuan [root@local1 ~]# gpasswd -a jie zuan 正在将用户“jie”加入到“zuan”组中 [root@local1 ~]# gpasswd -a gailun zuan 正在将用户“gailun”加入到“zuan”组中 [root@local1 ~]# chown root:zuan /lol [root@local1 ~]# chmod 770 /lol/ [root@local1 ~]# useradd luban [root@local1 ~]# passwd luban 更改用户 luban 的密码 。 新的 密码: 无效的密码: 密码少于 8 个字符 重新输入新的 密码: passwd:所有的身份验证令牌已经成功更新。 [root@local1 ~]# setfacl -m u:luban:rx /lol/ [root@local1 ~]# groupadd wzry [root@local1 ~]# setfacl -m g:wzry:rwx /lol/ - 删除指定用户的ACL权限

- 8.2 文件特殊权限

- 8.3 文件系统属性chattr权限

- %wheel ALL=(ALL) ALL

#%组名 被管理主机的地址=(可使用的身份) 授权命令(绝对路径)

第八章 权限管理

8.1 ACL权限

8.1.1 ACL权限简介与开启

参考博文:http://c.biancheng.net/view/863.html

ACL 是 Access Control List 的缩写,主要的目的是在提供传统的 owner,group,others 的 read,write,execute 权限之外的细部权限设定。ACL 可以针对单一使用者,单一文件或目录来进行 r,w,x 的权限规范,对于需要特殊权限的使用状况非常有帮助。

1、ACL权限简介

2、查看分区ACL权限是否开启

[root@localhost ~]# dumpe2fs -h /dev/sda3

#dumpe2fs命令是查询指定分区详细文件系统信息的命令

选项: -h 仅显示超级块中信息,而不显示磁盘块组的详细信息

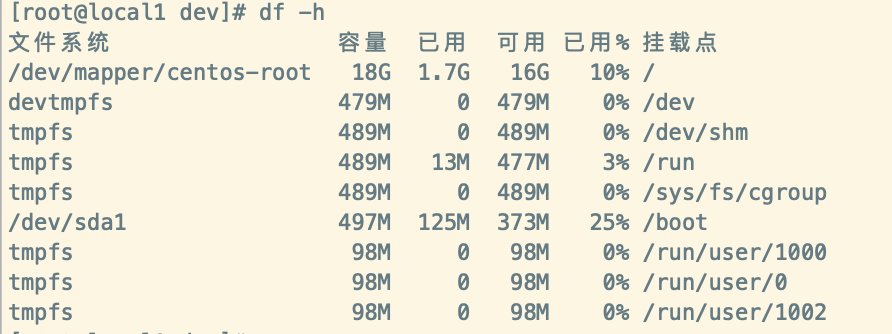

tips:先用 df -h命令查看信息,我的根是在/dev/mapper/centos-root

CentOS7不支持这个命令,用了 xfs_info也看不懂,希望大神指点

同样问题blog:https://www.cnblogs.com/gaoyuechen/p/8594204.html

3、临时开启分区ACL权限

[root@localhost ~]# mount -o remount,acl /

#重新挂载根分区,并挂载加入acl权限

- 永久开启分区ACL权限

[root@localhost ~]# vi /etc/fstab

UUID=c2ca6f57-b15c-43ea-bca0-f239083d8bd2 / ext4 defaults,acl 1 1

#加入acl

[root@localhost ~]# mount -o remount /

#重新挂载文件系统或重启动系统,使修改生效

8.1.2 查看与设定ACL权限

- 查看ACL命令

[root@localhost ~]# getfacl 文件名

#查看acl权限

- 设定ACL权限的命令

[root@localhost ~]# setfacl 选项 文件名

选项:

-m 设定ACL权限

-x 删除指定的ACL权限

-b 删除所有的ACL权限

-d 设定默认ACL权限。

-k 删除默认ACL权限

-R 递归设定ACL权限。

3、给用户设定ACL权限

[root@localhost ~]# useradd zhangsan

[root@localhost ~]# useradd lisi

[root@localhost ~]# useradd st

[root@localhost ~]# groupadd tgroup

[root@localhost ~]# mkdir /project

[root@localhost ~]# chown root:tgroup /project/

[root@localhost ~]# chmod 770 /project/

[root@localhost ~]# setfacl -m u:st:rx /project/

#给用户st赋予r-x权限,使用“u:用户名:权限”格式

4、给用户组设定ACL权限

[root@localhost /]# groupadd tgroup2

[root@localhost /]# setfacl -m g:tgroup2:rwx project/

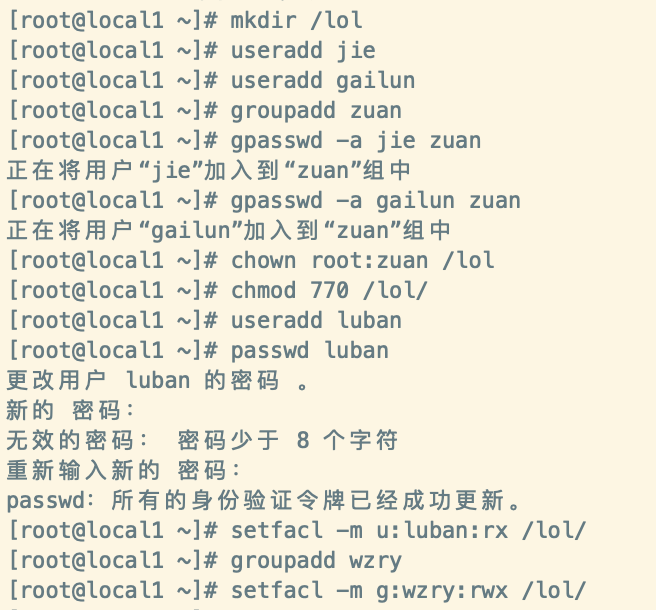

为组tgroup2分配ACl权限。使用“g:组名:权限”格式

[root@local1 ~]# mkdir /lol [root@local1 ~]# useradd jie [root@local1 ~]# useradd gailun [root@local1 ~]# groupadd zuan [root@local1 ~]# gpasswd -a jie zuan 正在将用户“jie”加入到“zuan”组中 [root@local1 ~]# gpasswd -a gailun zuan 正在将用户“gailun”加入到“zuan”组中 [root@local1 ~]# chown root:zuan /lol [root@local1 ~]# chmod 770 /lol/ [root@local1 ~]# useradd luban [root@local1 ~]# passwd luban 更改用户 luban 的密码 。 新的 密码: 无效的密码: 密码少于 8 个字符 重新输入新的 密码: passwd:所有的身份验证令牌已经成功更新。 [root@local1 ~]# setfacl -m u:luban:rx /lol/ [root@local1 ~]# groupadd wzry [root@local1 ~]# setfacl -m g:wzry:rwx /lol/

操作前后显示内容对比:

# ========前=========== [yasuo@local1 ~]$ getfacl /lol getfacl: Removing leading ‘/‘ from absolute path names # file: lol # owner: root # group: root user::rwx group::r-x other::r-x [yasuo@local1 ~]$ ll -d /lol drwxr-xr-x. 2 root root 6 4月 1 15:55 /lol # =========后=========== [yasuo@local1 ~]$ getfacl /lol getfacl: Removing leading ‘/‘ from absolute path names # file: lol # owner: root # group: zuan user::rwx #下面这行变化 user:luban:r-x group::rwx #下面这行变化 group:wzry:rwx mask::rwx other::—- # . -> + 表示有acl权限 [yasuo@local1 ~]$ ll -d /lol drwxrwx—-+ 2 root zuan 6 4月 1 15:55 /lol

8.1.3 最大有效权限与删除ACL权限

- 最大有效权限mask

- mask是用来指定最大有效权限的。如果我给用户赋予了ACL权限,是需要和mask的权限“相与”才能得到用户的真正权限

| A | B | and |

|---|---|---|

| r | r | r |

| r | - | - |

| - | r | - |

| - | - | - |

修改最大有效权限

[root@localhost /]# setfacl -m m:rx 文件名

#设定mask权限为r-x。使用“m:权限”格式

- 删除ACL权限 [root@localhost /]# setfacl -x u:用户名 文件名

删除指定用户的ACL权限

[root@localhost /]# setfacl -x g:组名 文件名

#删除指定用户组的ACL权限

[root@localhost /]# setfacl -b 文件名

#会删除文件的所有的ACL权限

8.1.4 默认ACL权限和递归ACL权限

- 递归ACL权限

- 递归是父目录在设定ACL权限时,所有的子文件和子目录也会拥有相同的ACL权限。

- setfacl -m u:用户名:权限 -R 文件名

tips:只对当前现有目录有作用 ,例如新touch的文件没有设定的权限。

- 默认ACL权限

- 默认ACL权限的作用是如果给父目录设定了默认ACL权限,那么父目录中所有新建的子文件(目录)都会继承父目录的ACL权限。

- setfacl -m d:u:用户名:权限 文件名

$ setfacl -m -d:u:timo:rx -R /lol

8.2 文件特殊权限

8.2.1 SetUID

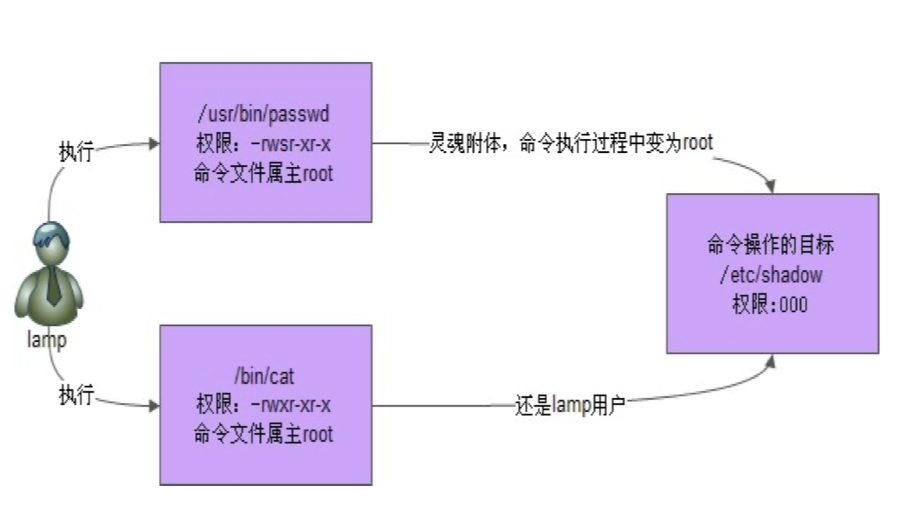

- SetUID的功能

- 只有可以执行的二进制程序才能设定SUID权限

- 命令执行者要对该程序拥有x(执行)权限

- 命令执行者在执行该程序时获得该程序文件属主的身份(在执行程序的过程中灵魂附体为文件的属主)

- SetUID权限只在该程序执行过程中有效,也就是说身份改变只在程序执行过程中有效

- passwd命令拥有SetUID权限,所以普通可以修改自己的密码

[root@localhost ~]# ll /usr/bin/passwd

-rwsr-xr-x. 1 root root 25980 2月 22 2012 /usr/bin/passwd

- cat命令没有SetUID权限,所以普通用户不能查看/etc/shadow文件内容 [root@localhost ~]# ll /bin/cat -rwxr-xr-x 1 root root 47976 6月 22 2012 /bin/cat

- 设定SetUID的方法

- 4代表SUID

- chmod 4755 文件名

- chmod u+s 文件名

- 取消SetUID的方法

- chmod 755 文件名

- chmod u-s 文件名

- 危险的SetUID

- 关键目录应严格控制写权限。比如“/”、“/usr”等

- 用户的密码设置要严格遵守密码三原则

- 对系统中默认应该具有SetUID权限的文件作一列表,定时检查有没有这之外的文件被设置了SetUID权限

tips:

1.新建gailun(盖伦)文件,赋予s权限

``` -rwsr-xr-x. 1 root root 0 4月 1 17:22 gailun

2.然后去掉s,x权限。只保留rw权限。

-rw-r—r—. 1 root root 0 4月 1 17:22 gailun

3.添加s权限(此处发现S为大写,这是报错,因为gailun文件没有x权限,对应命令执行者要对该程序拥有x(执行)权限 )

-rwSr—r—. 1 root root 0 4月 1 17:22 gailun

8.2.2 SetGID

- SetGID针对文件的作用

- 只有可执行的二进制程序才能设置SGID权限

- 命令执行者要对该程序拥有x(执行)权限

- 命令执行在执行程序的时候,组身份升级为该程序文件的属组

- SetGID权限同样只在该程序执行过程中有效,也就是说组身份改变只在程序执行过程中有效

[root@localhost ~]# ll /usr/bin/locate

-rwx—s—x 1 root slocate 35612 8月 24 2010 /usr/bin/locate

[root@localhost ~]# ll /var/lib/mlocate/mlocate.db

-rw-r——- 1 root slocate 1838850 1月 20 04:29 /var/lib/mlocate/mlocate.db

- SetGID针对目录的作用

- 普通用户必须对此目录拥有r和x权限,才能进入此目录

- 普通用户在此目录中的有效组会变成此目录的属组

- 若普通用户对此目录拥有w权限时,新建的文件的默认属组是这个目录

[root@localhost ~]# cd /tmp/

[root@localhost tmp]# mkdir dtest

[root@localhost tmp]# chmod g+s dtest

[root@localhost tmp]# ll -d dtest/

[root@localhost tmp]# chmod 777 dtest/

[root@localhost tmp]# su – lamp

[lamp@localhost ~]$ cd /tmp/dtest/

[lamp@localhost dtest]$ touch abc

[lamp@localhost dtest]$ ll

- 设定SetGID

- 2代表SGID

- chmod 2755 文件名

- chmod g+s 文件名

- 取消SetGID

- SBIT粘着位作用

- 粘着位目前只对目录有效

- 普通用户对该目录拥有w和x权限,即普通用户可以在此目录拥有写入权限

- 如果没有粘着位,因为普通用户拥有w权限,所以可以删除此目录下所有文件,包括其他用户建立的文件。一但赋予了粘着位,除了root可以删除所有文件,普通用户就算拥有w权限,也只能删除自己建立的文件,但是不能删除其他用户建立的文件

tips:只用root和文件拥有者可以修改删除某文件。其他用户无法操作。

[root@localhost ~]# ll -d /tmp/

drwxrwxrwt. 3 root root 4096 12月 13 11:22 /tmp/

- 设置与取消粘着位

- chattr命令格式

[root@localhost ~]# chattr [+-=] [选项] 文件或目录名

+: 增加权限

-: 删除权限

=: 等于某权限

- 选项

- i:如果对文件设置i属性,那么不允许对文件进行删除、改名,也不能添加和修改数据;如果对目录设置i属性,那么只能修改目录下文件的数据,但不允许建立和删除文件。

- a:如果对文件设置a属性,那么只能在文件中增加数据,但是不能删除也不能修改数据;如果对目录设置a属性,那么只允许在目录中建立和修改文件,但是不允许删除

- 查看文件系统属性

[root@localhost ~]# lsattr 选项 文件名

选项:

-a 显示所有文件和目录

-d 若目标是目录,仅列出目录本身的属 性,而不是子文件的

8.4 系统命令sudo权限

- sudo权限

- root把本来只能超级用户执行的命令赋予普通用户执行。

- sudo的操作对象是系统命令

- sudo使用

[root@localhost ~]# visudo

#实际修改的是/etc/sudoers文件

root ALL=(ALL) ALL

#用户名 被管理主机的地址=(可使用的身份) 授权命令(绝对路径)

%wheel ALL=(ALL) ALL

#%组名 被管理主机的地址=(可使用的身份) 授权命令(绝对路径)

- 授权sc用户可以重启服务器

[root@localhost ~]# visudo

sc ALL= /sbin/shutdown –r now

- 普通用户执行sudo赋予的命令

[root@localhost ~]# su – sc

[sc@localhost ~]$ sudo -l

#查看可用的sudo命令

[lamp@localhost ~]$ sudo /sbin/shutdown -r now

#普通用户执行sudo赋予的命令