- 《网络安全产业人才岗位能力要求》.pdf&filename=a1082cbbb71e422487b2e2c30526d7ea.pdf)">《网络安全产业人才岗位能力要求》.pdf&filename=a1082cbbb71e422487b2e2c30526d7ea.pdf)

标准正文内容分为六个部分,包括标准的适用范围、规范性引用文件、涉及的术语和定义、主要方向及岗位、能力要素和要求等,涵盖网络安全规划与设计、网络安全建设与实施、网络安全运行与维护、网络安全应急与防御、网络安全合规与管理等五大类 38 个岗位的通用标准和细分标准,为各相关单位开展网络安全产业人才招聘引进、培训评测、能力提升等工作提供了依据和参考。

工业和信息化部网络安全产业发展中心(工业和信息化部信息中心)作为工业和信息化重点领域人才能力评价测试机构的网络安全领域揭榜单位,将与部人才交流中心以及网络安全产业龙头企业、知名高校、科研院所等各方主体加强合作,指导研发线上线下结合、理论实践融合的课程体系,开展网络安全产业人才能力评价,促进形成网络安全人才培养、技术创新、产业发展的良性生态,为推动网络安全产业高质量发展夯实人才基础。

《网络安全产业人才岗位能力要求》.pdf&filename=a1082cbbb71e422487b2e2c30526d7ea.pdf)

😂😂😂不愧是“人才”要求😂😂😂

| 安全应急与防御 | 攻击研判分析师 *攻击研判分析工程师 |

负责在日常运行和攻防演练中,对各类系统应用安全事件进行研判分析,快速准确地进行事件确认、定级、问题定位、溯源分析,提供可靠的遏制和恢复方案。 |

|---|---|---|

| 攻击取证与溯源分析工程师 | 负责针对安全事件开展安全取证工作,并依据安全事件的特征规划设计溯源分析技术方案,完成安全事件的数据收集、日志审计、数据归类和分析等操作,形成攻击取证与溯源分析报告。 | |

| 样本分析与情报分析工程师 | 负责对攻击样本进行逆向分析,通过分析程序代码、进程反编译,发现恶意攻击程序与行为,并应用到威胁情报场景。 | |

| 威胁情报分析工程师 | 负责针对具体安全需求,规划设计网络安全威胁情报获取与分析方案,对获取的情报数据归类分析,反馈实时、准确的网络威胁情报。 | |

| 恶意样本分析工程师 | 负责应急主流病毒木马等恶意样本的研究与追踪,并对操作系统恶意样本事件进行应急处置、分析与溯源。 |

6.4.2 网络安全态势分析工程师(要求最多最高,俺不太行)

综合能力

- 了解网络安全面临的威胁风险的演化过程,跟踪并掌握网络安全态势分析最新技术;

- 掌握威胁态势概念和原理;

- 熟悉威胁情报的获取、分析和挖掘方法和流程,了解最新的攻击手法;(Yes😎)

- 能够分析复杂网络结构,理解网络环境业务逻辑,结合相关测试数据,给出合理评价及预测;

- 具备良好的网络安全态势分析报告编制能力;

-

专业知识

掌握计算机、网络、密码学、访问控制、认证技术、安全威胁等网络安全基础知识;

- 掌握主流机器学习、神经网络等算法基本原理及功能;🤔

- 掌握数据挖掘、态势评估和态势预测等方法;🤔

- 掌握各种网络结构、流量及相关设备等状态数据的结构和表示的内涵;🤔

- 熟悉C、Java、Python以及脚本语言等程序设计方法,编制程序,分析解决问题;

- 掌握网络安全态势分析的基本流程及操作规范;

- 熟悉漏洞分析、病毒木马分析、Web攻防、威胁情报挖掘、反APT攻击等方面的基础知识;

熟悉常见的溯源分析方法,具有一定的安全攻防经验,了解常见的网络攻击手段及防御方法;

技术技能

能够完成网络流量捕获、系统日志读取以及数据清洗等数据准备工作;

- 具备面向大数据,运用机器学习、神经网络等方法,进行数据挖掘、分析处理的能力;

- 熟悉TCP/IP协议,对于OSI模型及网络原理有着清晰的理解和认识,熟悉BGP等常见路由协议;

- 熟悉HTTP协议,了解HTML、JavaScript、SQL等语言,熟悉MySQL等常见数据库配置操作及原理,熟悉基本Linux系统的基本操作;

- 熟练使用Python或者Go编程语言;

- 具备面向具体网络场景的数据,进行安全态势评估及态势预测的能力;

熟悉网络安全态势分析的常用术语和规范,能够独立编制态势分析技术报告;

工程实践

熟悉渗透测试的步骤、方法、流程,熟练掌握一定量的渗透测试工具,具备独立开展大型网络渗透测试能力;

- 具备优化威胁数据生产流程、机制,以数据驱动的方式持续改进运营方法和提升安全效果能力;

- 具备布署网络数据获取软硬设备,数据获取、分析、评估、预测的工程能力;

具有独立完成数据准备、数据挖掘、态势评估、态势预测、编制技术报告的经验。

俺有话说

大部分是需要数据处理/分析的技能,还需要兼具网络安全(渗透测试,流量分析)和软件安全(逆向分析,病毒分析,漏洞分析)的技能,要求有点高了吧🤔

是搜索APT里面最接近我的工作内容的,但是技能要求有点扯6.4.5渗透测试工程师(最贴近真实招聘要求)

综合能力

掌握渗透测试流程及独立完成渗透测试工作的能力;

- 具备良好的沟通表达,团队合作能力及逻辑分析能力;

-

专业知识

掌握渗透测试各阶段的主要工作内容;

- 掌握主流的身体测试工具应用方法;

- 掌握渗透测试的各项技术能力;

- 掌握身体测试报告编写方法;

-

技术技能(好标准的渗透测试招聘要求)

熟练掌握Java或C/C++语言,具备良好的编程能力;

- 熟练掌握1-2门脚本语言,如Python、Powershell、Shell脚本等;

- 掌握常见的漏洞原理、利用以及修补方法(OWASPTOP10);

- 掌握常见渗透测试的思路及方法;

- 掌握常见渗透测试工具使用方法,如BURP、SQLMAP、NMAP、AWVS等;

- 掌握主流的网络渗透技术,如信息搜集、SQL注入、XSS跨站脚本攻击、文件上传、

- 反序列化攻击、SSRF,CSRF、横向移动、提权等

- 了解APT攻击的基本思路与常用方法;

- 了解网络安全法等国家法律及渗透测试工作必须遵守的规章制度;

-

工程实践

-

俺有话说

要求比较正常,以及必备的——懂法律,好真实,专业技能就是包括《网络安全法》😂

6.4.7 攻击取证与溯源分析工程师

综合能力

具备较强的逻辑推断和数据侦查能力,且数据敏感度高,并从中发现异常线索;

- 热爱技术,喜欢钻研,良好的沟通能力及团队合作能力,乐于分享,勇于创新;

强烈的安全研究兴趣和专注的研究能力,持续关注国内外安全动态(事件、技术、方向);

专业知识

熟悉常见的Web漏洞、系统漏洞和常见攻击利用方式等安全知识,熟悉漏洞原理及解决方案;

- 熟悉TCP/IP及常见网络协议,具备良好的协议分析及故障排查能力;

了解风控系统核心策略和关键原理,熟悉互联网黑*产链路和模式;

技术技能

能将问题主机证据固定,并根据已有线索或未知线索对主机系统进行排查,再结合获取的痕迹进行溯源扩线索;

- 熟练使用常见的应急排查工具,对痕迹取证有深入的研究;

- 掌握至少一门编程语言(C/C++、Java、Golang、Python等);

- 具备全面的网络安全经验,较强的风险溯源调查和数据侦查能力;

能独立处置线索/案件,对涉及平台的黑*产业链深入剖析,溯源人员和还原手法链路,同时发现潜在风险、漏洞等;

工程实践

具有长期一线实战溯源经验或高级威胁挖掘、追踪、溯源经验;

- 具有丰富的溯源案例及自己的独特分析、溯源思路;

-

6.4.9 威胁情报分析工程师

综合能力

掌握威胁情报的获取、归类、整合、分析等方法,掌握并跟踪威胁情报分析的新技术发展;

- 能够依据具体安全需求,正确地布署及选择软硬设备,获取数据,归类分析,反馈实时、准确的网络威胁情报;

- 熟悉威胁情报分析方法规范,具备良好的威胁情报分析技术报告的编制能力;

-

专业知识

掌握DDoS攻击、蠕虫病毒、黑客入侵、扫描渗透、暴力破解、非法访问、非法外联等网络安全事件的特征;

- 熟悉C、Python等编程语言;

- 熟悉安全事件归类和分析方法;

-

技术技能

能够依据相关安全需求,正确选择威胁情报数据源,并获得准确数据;

- 能够依据相关情报需求,正确归类、整合、提纯数据,形成即使准确的威胁情报;

- 能够编制威胁情报的数据获取、归类分析的程序,并布署执行;

-

工程实践

具备依据特定情报需求,获取数据,归类分析提纯,形成威胁情报的能力;

具有独立完成威胁情报的数据源选取、数据归类分析、快速提供准确威胁情报的经验。

6.4.10 恶意样本分析工程师(很标准)

综合能力

熟悉病毒木马等恶意代码以及软件漏洞的攻击利用技术;

- 具备优秀的逻辑分析能力、表达能力、文字撰写能力;

-

专业知识

熟悉Window相关安全机制,熟悉PE结构;

- 了解网络协议,熟悉使用WireShark等网络协议分析工具;

- 了解恶意样本的分类,以及各类样本的特性;

- 熟悉已知的恶意样本家族分类及特性;

-

技术技能

有一定的逆向分析基础,熟悉Win32汇编语言;

- 熟悉使用Windbg、Ollydbg、IDA等逆向调试分析工具;

- 熟悉Windows、Linux等主流操作系统架构及原理;

- 熟练使用一种编译语言还原恶意样本的核心代码;

-

工程实践

有恶意代码分析经验,熟悉木马病毒常用技术手段;

- 具备利用动态调整和静态分析的方式,对恶意样本进行定性和分类,以及家族区分的能力;

- 具备分析出恶意样本的完整行为,以及各行为的实现细节代码的能力;

- 具备从恶意样本中提取开发者所使用的C2域名等信息,并利用上述信息溯源分析的能力;

-

6.5.12 网络犯罪调查工程师(这么酷,不就是我吗😎😎😎)

综合能力

负责国内外主流APT情报的收集,跟踪国内外的网络安全事件动态、威胁情报、安全漏洞等;

- 负责安全事件数据的分析处理,威胁情报体系建设收集、分析相关安全信息,具备较强的数据挖掘能力,形成分析报告;

-

专业知识

有良好的文字能力和英文基础,熟练阅读英文网站文章;(说了和没说一样,用翻译插件也可以)- 熟悉网络安全犯罪事件情报的获取、分析和挖掘,跟踪了解最新的攻击手法;

扎实的编程基础,精通至少一门编程语言(Python、C、Java、汇编等);

技术技能

具有木马、病毒、漏洞、Web攻防等经验者优先;(说了和没说一样,优先就是没有也可以)具备独立大数据挖掘能力,对数据极度敏感,能够快速对数据进行关联分析;

工程实践

思路清晰,善于主动思考,有创新、能独立分析和解决问题,具备良好的沟通能力和团队合作精神;

-

俺有话说

6.5.13 安全取证工程师

综合能力

负责企业内的现场和远程计算机取证、电子证据获取、电子搜寻,确保调查符合当地法律规范和企业内部规章;

- 取证工作内容主要包含:计算机取证、手机取证、网络取证、知识产权窃取调查、异常入/离职调查、数据泄露调查、事件应急响应、数据分析、反取证技术等;🤔

研究和测试前沿的电子取证技术,以确保采用业界最新的操作标准和方法;

专业知识

熟悉主流计算机取证工具,如 EnCase, X-Ways, FTK/FTK Imager, Cellebrite UFED & 4PC & Physical Analyzer, Oxygen, CAINE, Paladin, F-Response, Magnet AXIOM(Internet Evidence Finder) 等;

具备较好信息安全相关知识和技能,持有CISSP、GCFE(GIAC Certified ForensicExaminer) 证书者优先;

技术技能

熟悉一种或多种脚本、语言、有PHP、Java白盒代码审计的能力,能够独立挖掘/分析应用程序取证;

对国内外取证技术有一定了解,熟悉常见的安全防护设备及其策略,对相关的取证手段具有一定的经验;

工程实践

具备APT经验及成功案例,有优秀的取证分析经验;

具备较强的取证技术和相关设计能力,具备应急企业项目取证分析经验。

俺有话说

根据“工程时间”要求来看,联合市面上一般没有单独取证的招聘岗位,应该还需要分析,叫“应急响应工程师/入侵检测”比较合适吧。

朋友很少愿意做,需要掌握渗透+逆向,虽然不需要很深,但是好像需要的挺广的,不然找不到入侵的痕迹,大半夜还在找,第二天又要起大早去客户现场给交代。

又或者指的是具有法律效用的电子取证(?)

👩✈️电子取证🕵️♀️论文 / 技术文章📃网络安全岗位能力提升

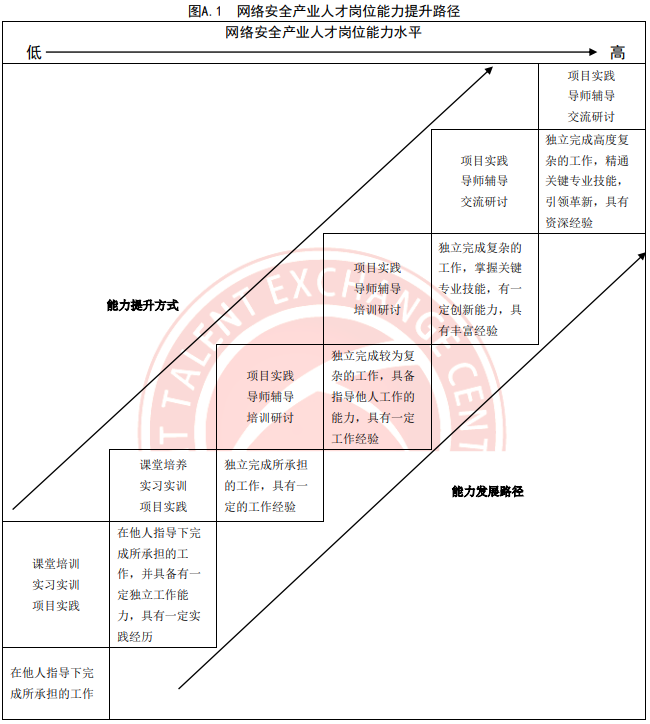

A.1 网络安全岗位能力提升内容

岗位能力提升内容应包括:

软技能等相关综合能力提升;

- 基础知识、专业知识等相关知识提升;

- 基本技能、专业技能等相关技术技能提升;

- 基于项目经验的工程实践能力提升。

A.2 网络安全岗位能力提升阶段和方式

网络安全岗位能力提升分为岗前提升和在岗提升两个阶段,构成网络安全相关岗位从业人员不同

阶段和能力水平的终身教育体系。

岗前提升方式,包括:

- 理论教学;

- 理论与实践一体化教学;

- 项目实训、企业实习等方式。

在岗提升方式,包括:

- 内部在岗培训;

- 外部脱岗培训;

-

A.3 网络安全岗位能力提升活动供给类别

网络安全岗位能力提升活动供给包括:

教育、培训机构培养:符合要求的各级教育机构(普通高校、中等和高等职业院校等)及培训机构应根据汽车资源综合利用各岗位能力要求,制定人才能力提升方案,为汽车资源综合利用产业及企业培养合格的从业人员,满足个人发展需要;

- 企业培养:企业结合业务发展需要,应根据汽车资源综合利用各岗位能力要求有针对性、有计划地实施岗位能力提升计划,满足个人发展需要,增强企业竞争力;

个人培养:从业人员根据个人发展计划,做好职业规划与岗位定位,对标汽车资源综合利用岗位能力要求,不断积累提高综合能力,积累专业知识、技术技能和工程实践经验。

网络安全产业人才岗位能力评价

B.1 网络安全产业人才岗位能力评价方法

对从业人员进行评价和定级,评价结果可以作为网络安全产业人才能力胜任、职业发展等活动的依

据。评价方式包括:综合能力主要通过笔试或答辩等方式进行评价;

- 专业知识主要通过笔试考核的方式进行评价;

- 技术技能主要通过实验考核方式进行评价;

- 工程实践主要通过成果评价方式进行评价。

B.2 网络安全产业人才岗位能力评价等级

网络安全产业人才岗位能力评价等级可以分为初、中、高级三级,能力分为9等。初级(1—3级)

在他人指导下完成所承担的工作,并具有一定独立工作能力,具有一定实践经历;中级(4—6级)

独立完成较为复杂的工作,具备指导他人工作的能力,具有一定工作经验;高级(7—9级)

独立完成高度复杂的工作,精通关键专业技能,引领革新,具有资深经验。