威胁棱镜 - BotConf 2022 议题速递

Botconf 2021/22 重新回到线下举办,并且回到了第一届的举办地——法国西海岸的南特。尽管是线下举办,但由于各国的政策要求不一,仍有部分议题的主讲人未能到场进行分享。作为一个在专业领域内比较受认可的会议,本届 Botconf 有来自世界各地的三百多名安全研究人员注册参加。此前,360 Netlab 与绿盟等国内安全公司也有议题在该会议上进行分享,本届也有一个来自阿里云的工作。

下面只挑选部分议题进行介绍,感兴趣的同学可以去官网查看全部议题进一步了解:

- 掌握高级内存分析以获得乐趣和利润

- 作者:Solomon Sonya

恶意软件的复杂性和流行程度不断提高。精心设计的恶意软件可以混淆用户、网络甚至运行基于主机的安全应用程序的操作系统。但是恶意软件无法轻易隐藏自己的一个地方是易失性计算机内存 (ram)。尽管内存分析是检测工程和漏洞利用开发的重要组成部分,但掌握内存分析并非易事。此外,当前进行内存分析的方法存在效率低下,导致时间和资源消耗更多,同时降低了分析准确性。

该研讨会解决了这个问题,提供了一种提供高级内存分析的新工具,并发布了一种彻底改变内存取证的新结构。此外,此工具提供新的关联算法、用户交互和插件聚合,以增强分析、提高准确性并完全自动化流程,从而节省数小时的分析时间。最后,该工具提供了真正的快照分析,为在恶意软件分析期间发现和提取危害指标提供了更好的机制。 Exploit 开发人员、逆向工程师、数字取证专家和事件响应者将带着一个新工具包离开,该工具包将在本次研讨会结束时彻底改变我们执行内存取证的方式。

- mwdb:用于构建恶意软件分析管道的开源工具

- 作者:Michał Praszmo, Paweł Srokosz, Paweł Pawliński

在我们近十年的 cert.pl 恶意软件分析经验中,我们尝试了许多不同的方法。他们中的大多数都失败了,但我们学到了很多关于哪些有效,哪些无效。最后,经过几年的发展,我们公开发布了一堆我们引以为豪的项目:一个完整的开源恶意软件存储库和分析平台。

研讨会将提供平台各个方面的实用实践介绍:

mwdb:基于社区的在线服务,用于分析和共享恶意软件样本。该服务可供白帽研究人员免费使用,并提供全自动恶意软件提取和僵尸网络跟踪。

mwdb 核心:样本的自托管存储库以及与恶意软件配置相关的各种技术信息。

karton:用于高度可扩展和抗故障的恶意软件分析工作流的微服务框架。我们将快速解释安装和配置,剩下的时间用于调整工作流以适应 karton 框架。

malduck 是我们用于恶意软件提取和分析的库。我们将解释如何有效地使用它以及如何创建自己的模块。

所有组件都已在我们的 github 页面上提供:https://github.com/cert-polska

- 远程威胁侦察

- 作者:Nicolas Collery, Vitaliy Kamlyuk

该研讨会旨在分享远程受感染系统的实时分类和分析知识,以协助事件响应、数字取证或恶意软件发现和就地分析。鼓励参与者自行探索这些技术和工具的许多其他应用。

尽管研讨会期间分享的知识可以独立于所提议的工具来应用,但首先要让与会者构建自己的远程威胁侦察工具包。它的特点是 bitscout,这是一个基于 Linux 的免费开源软件集合的项目,可以使用分析师想要在操作之前或操作中嵌入的任何工具集进行扩展。对实时网络攻击的事件响应需要静默导航受损资产,有时在大型分布式网络中。

流行的方法依赖于 EDR或其他基于实时代理的解决方案。但是,安全代理的激活和对实时受损系统的明显活动可能会触发高级威胁参与者的警报。一旦收到警报,就会进行清理操作和销毁证据。

此外,由于与受感染系统的物理距离或网络规模,离线系统分析可能并不容易。这就是使用“侦察软件”(用于威胁搜寻和即时系统分析的软件)进行远程隐秘威胁发现变得非常有用的地方。

用于研讨会的 Bitscout 就是这样一个工具包。除了在研讨会期间使用本地虚拟机外,与会者还将获得对 60 多个实时服务器的访问权限,以同时进行分析以模拟大规模入侵——在线访问将因此需要。

- Qbot的幕后花絮

- 作者:Berk Albayrak, Ege Balci

Rtm:Sink-Holing 僵尸网络

- 作者:Rustam Mirkasymov, Semyon Rogachev

笑死

- 作者:Rustam Mirkasymov, Semyon Rogachev

黑客私人俱乐部:私人论坛如何塑造恶意软件市场

- 作者:Olivier Beaudet-Labrecque, Luca Brunoni, David Décary-Hétu, Sandra Langel

- 监控多个 P2p 僵尸网络的见解和经验

- 作者:Leon Böck, Shankar Karuppayah, Dave Levin, Max Mühlhäuser

- TA410:Apt10的远房表弟

- 作者:Alexandre Côté Cyr, Matthieu Faou

- Operation Gamblingpuppet:针对在线赌博客户的多向量和多平台活动分析

- 作者:Jaromir Horejsi, Daniel Lunghi

- 指纹机器人商店:场地、窃取者、卖家

- 作者:Ian Gray, Bryan Oliver, Austin Turecek

- 如何使用虚拟机自省 (VMI) 在实时环境中窃听 Winnti

- 作者:Philipp Barthel, Sebastian Eydam, Werner Haas, Sebastian Manns

- Sysrv 挖*僵尸网络的演变

- 作者:György Lupták, Dorka Palotay, Albert Zsigovits

- 在预算内识别恶意软件活动

- 作者:Max ‘Libra’ Kersten, Rens Van Der Linden

See Ya Sharp:装载者的故事

- 作者:Max ‘Libra’ Kersten

See Ya Sharp好像就是C#

- 作者:Max ‘Libra’ Kersten

进入寂静的夜晚

- 作者:Yuta Sawabe, Ryuichi Tanabe

- 重新审视地下卡店生态系统

- 作者:Beatriz Pimenta Klein, Lidia López Sanz

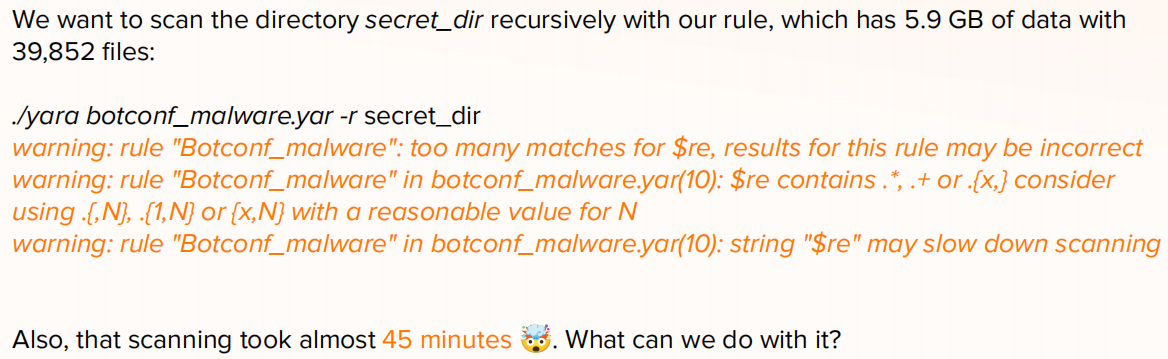

Yara:在不放慢速度的情况下顺着兔子洞走

- 作者:Dominika Regéciová

45分钟:

3秒钟:

3秒钟:

45*60/3=900,提速900倍?

45*60/3=900,提速900倍?

- 作者:Dominika Regéciová

在 VirusTotal 发现之前检测云上新兴的恶意软件

- 作者:Ali Fakeri-Tabrizi, Gan Feng, Hongliang Liu, Thanh Nguyen, Andreas Pfadler, Anastasia Poliakova, Yuriy Yuzifovich

- 警告! 僵尸网络就在你家……

- 作者:Vitaly Simonovich, Sarit Yerushalmi

- Formbook 如何成为 Xloader 并迁移到 Macos

- 作者:Alexey Bukhteyev, Raman Ladutska

- Sandyblacktail:追随中东商业攻击性恶意软件的脚步

- 作者:Vasiliy Berdnikov, Aseel Kayal, Mark Lechtik, Paul Rascagneres

- 烟雾和火灾——Smokeloader 的历史变化和趋势

- 作者:Marcos Alvares

- Pareto:流媒体模仿(赞助商技术讲座)

- 作者:Inna Vasilyeva

- 跨越空气差距:15 年的民族国家努力

- 作者:Alexis Dorais-Joncas, Facundo Munoz

- 根据通信模式检测和破坏受损设备以使 Web 服务合法化

- 作者:Yael Daihes, Hen Tzaban

- Proxychaos:Microsoft Exchange 漏洞利用年度回顾

- 作者:Mathieu Tartare

- Suricata(2023 年研讨会预览)

- 作者:Eric Leblond

- Privateloader:破坏性的按安装付费服务背后的恶意软件

- 作者:Souhail Hammou

- Qakbot 恶意软件家族演变

- 作者:Markel Picado Ortiz, Carlos Rubio Ricote

PS:Botconf 要求参与会议的人员不要录制视频,只有官方能够录制视频。并且每个主讲人都会对内容做出说明,如果表明是机密信息的情况下,请不要拍照或者对外进行相关内容的讨论。所以在遵守该要求的情况下,在公开议题中选取了部分议题进行简要介绍,完整、详细的内容请查看官网或者联系作者。

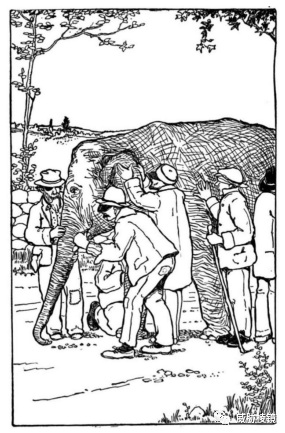

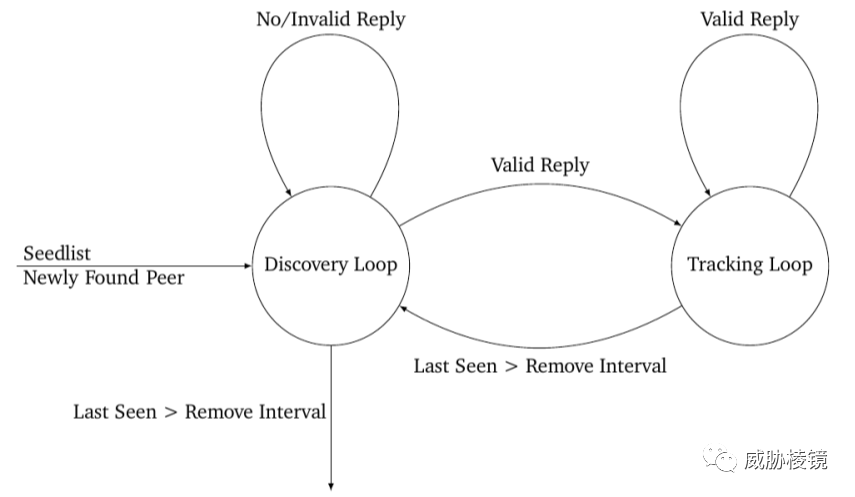

监控多个 P2P 僵尸网络的经验见解

来自德国达姆施塔特工业大学、美国马里兰大学和马来西亚理科大学关于监控僵尸网络的研究。研究人员认为监控僵尸网络就像盲人摸象:

P2P 僵尸网络的三个典型模式:非结构化、结构化、寄生。

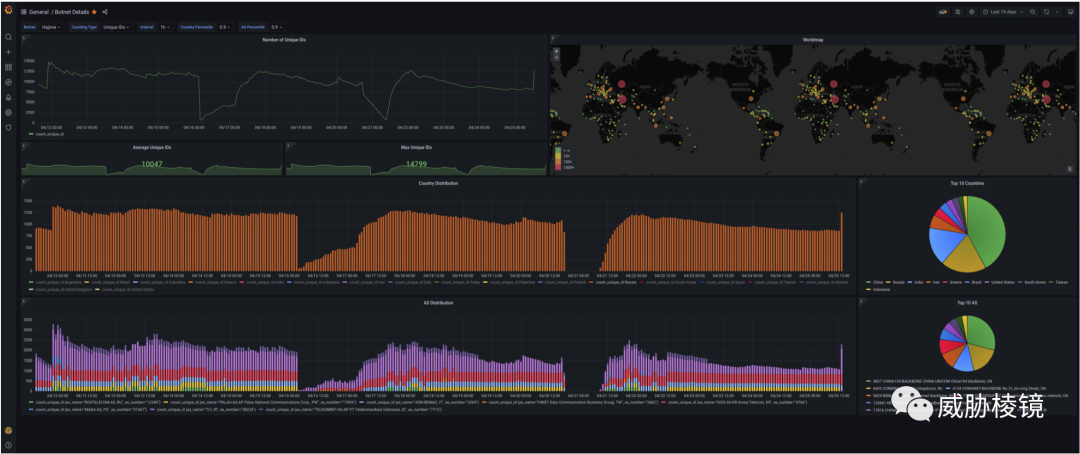

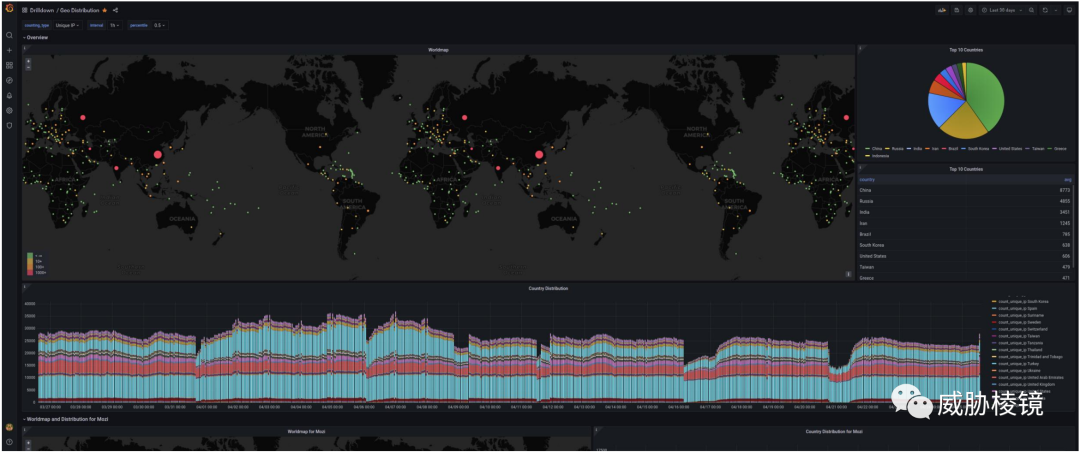

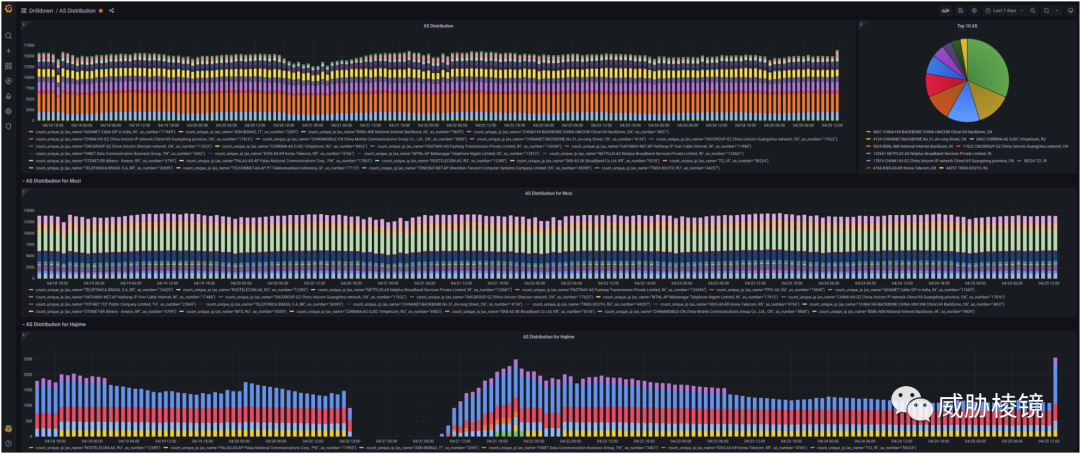

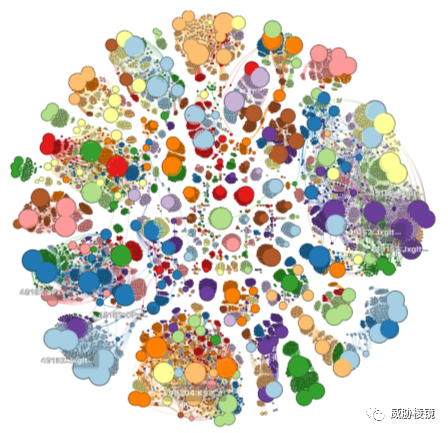

利用爬虫和传感器构建僵尸网络监控系统,以下是一些系统截图(公众号会对图片进行压缩,原图是非常清晰的):

该研究监控了 Mozi、Hajime、DDG 等比较大规模的 P2P 僵尸网络,跟踪失陷主机的相关统计信息(如国家、自治系统、地理分布等)。

研究人员通过双队列并行两万个爬虫获取信息。

后续研究人员还会增加对 Bot 生命周期的自动测量、对反监控的措施加以完善等其他功能,该项目也欢迎其他研究人员的合作。

根据通信模式检测利用合法服务进行 C&C 的失陷主机

来自 Akamai 的工作一向扎实。这次内容提到 Akamai 正在努力跟踪发现失陷痕迹,提醒相关用户存在可疑行为。因为很多犯罪分子都会使用合法的 Web 服务来进行攻击。例如 HAMMERTOSS 使用 Twitter、GitHub 和云存储服务进行 C&C 通信。

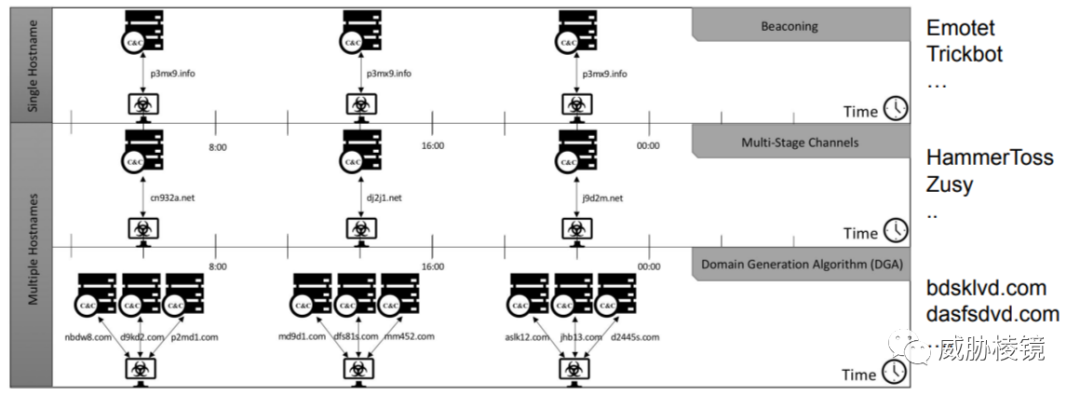

典型的三类恶意流量模式:Beacon、DGA 与多信道。

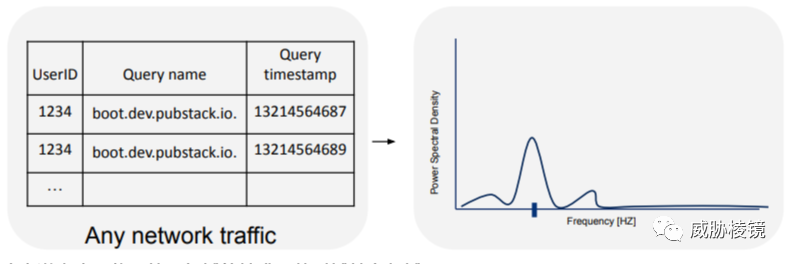

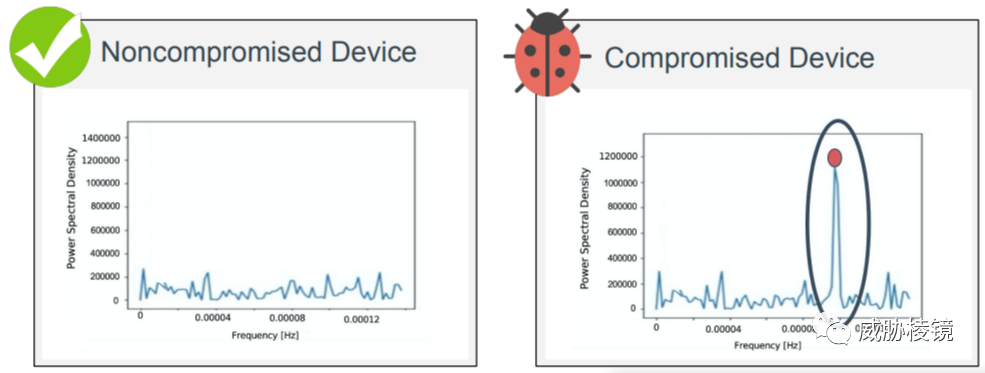

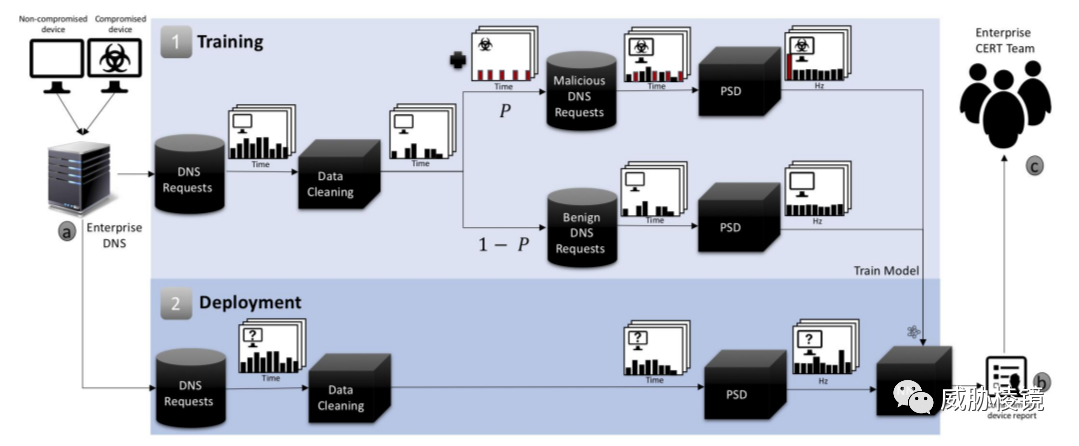

研究人员发现,使用功率谱密度(PSD)将时域数据转向频域处理,可能会很有效果。清华在 CCS 2021 上也发表了一篇利用频域分析检测恶意流量的工作《Realtime Robust Malicious Traffic Detection via Frequency Domain Analysis》,利用频域分析可能是有潜力的工作方向,感兴趣的同学可以尝试研究。

正常的设备流量模式与失陷主机的流量模式存在显著差异:

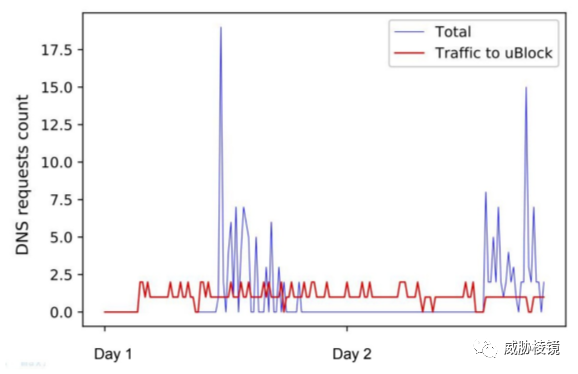

Akamai 使用 DNS 数据来进行检测:

在 Akamai 在应用中发现了许多正常情况下难以发现的恶意攻击,例如 uBlock 恶意插件(仿冒合法广告拦截插件的恶意插件):

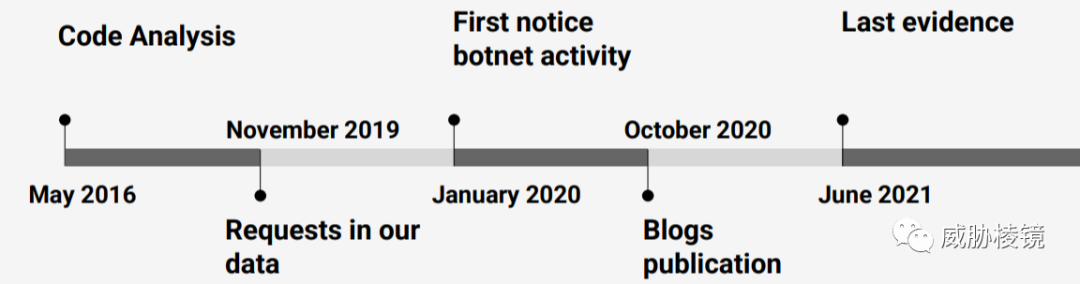

KashmirBlack 僵尸网络的来龙去脉

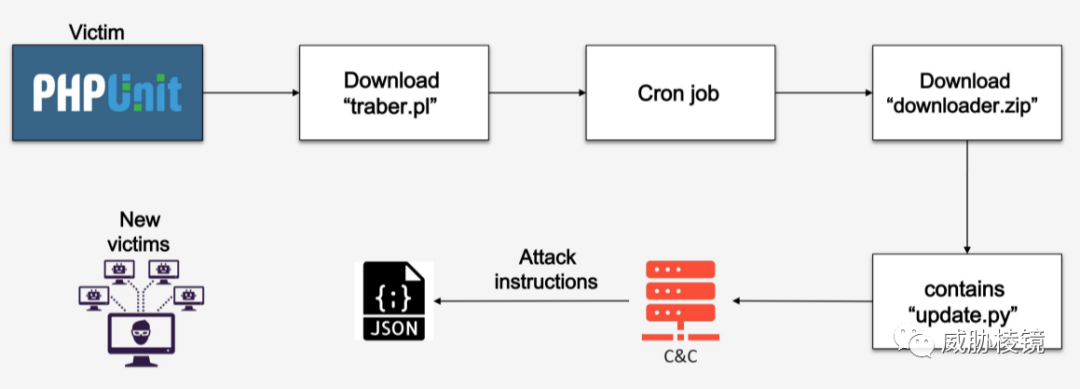

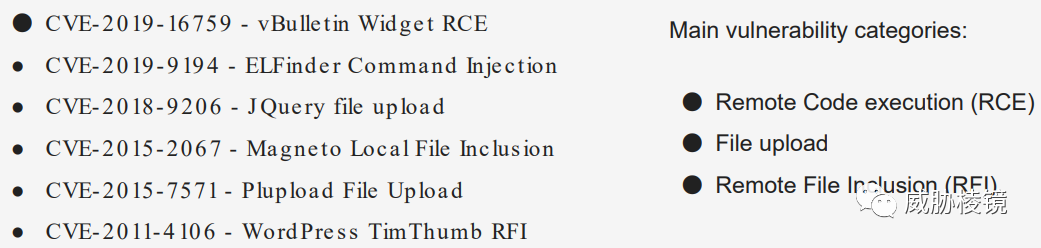

Imperva 跟踪 PHPUnit 远程代码执行(CVE-2017-9841)漏洞的在野传播,该漏洞影响波及 Drupal、WordPress、PrestaShop 与 Magento 等知名框架。

整体流程如上所示,当然攻击者也利用了很多其他漏洞:

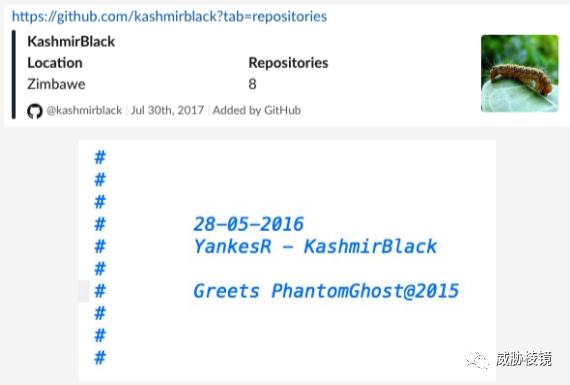

该僵尸网络是根据 GitHub 的仓库名称命名的:

最早从 2016 年该僵尸网络就开始活跃:

达摩院-早于 VirusTotal 在云上检测恶意软件

Botconf2022 - 达摩院-Detecting Emerging Malware In The Cloud Before Virustotal Can See It.pdf

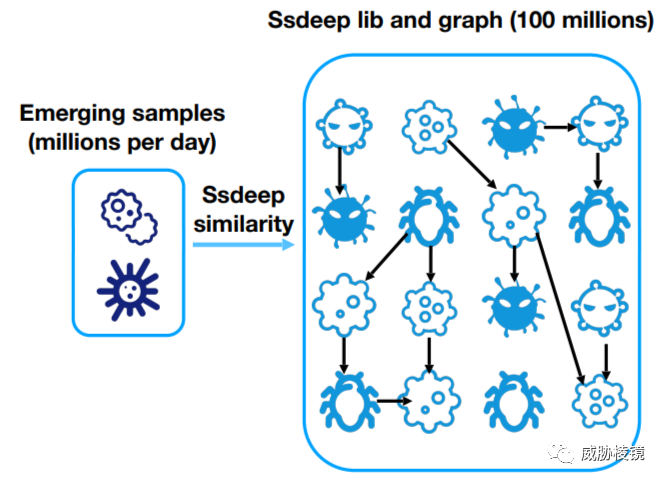

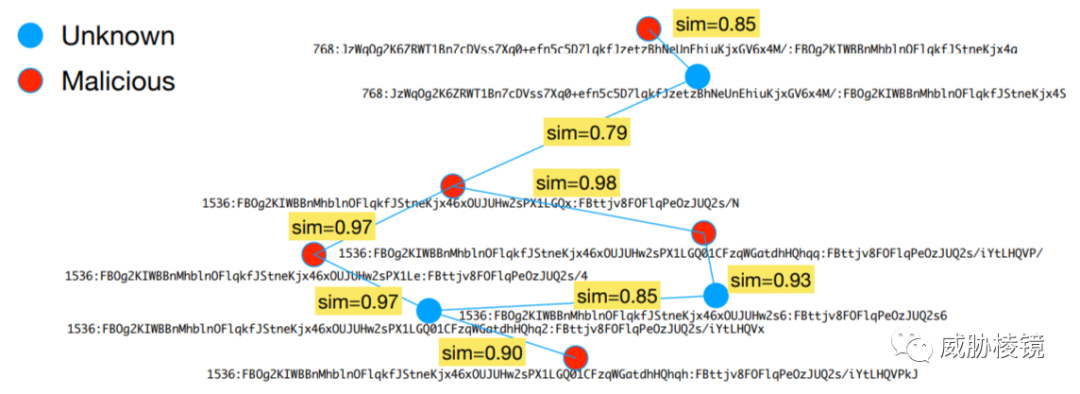

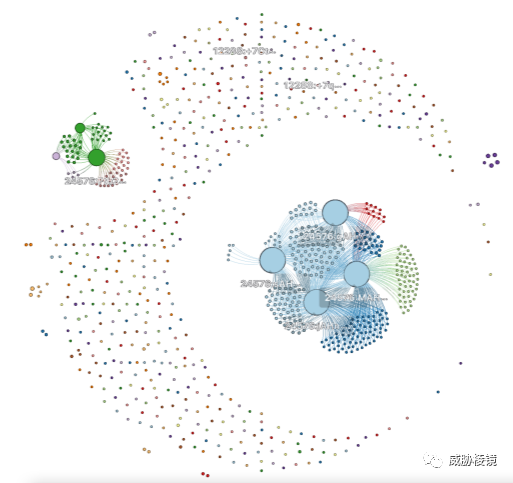

来自阿里云与达摩院的工作。依托阿里自己的云安全产品,利用 ssdeep 构建超过一亿文件的关系图。新发现的样本和已知的样本进行比对,升级得到样本标签:

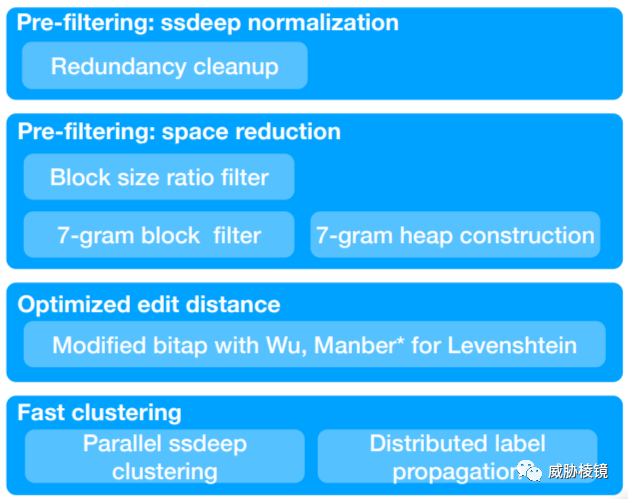

由于样本量很大,工程应用上的优化其实是核心。其中的 tips 如下所示:

方法上也很明晰,和前人做的很多工作一脉相承。例如 Brian Wallace 在 Virus Bulletin 分享过应对大规模样本场景下高性能使用 ssdeep 的方法、Intezer 也分享过类似的工作。这部分在此前的文章中也提到过,可以进一步阅读。本项工作在各处都加以优化,希望在海量样本场景下提供更好的应用性能。

狩猎样本可用的哈希函数介绍:Avenger,公众号:威胁棱镜狩猎样本的哈希游戏

有线索的情况下可以直接在图里查询,没有线索的情况下可以看聚类的情况。

例如 21.1 万个 XorDDoS 样本,Avira 引擎能够检出 15.3 万,总有一些样本在 ViursTotal 上是不能被检出的,就可以通过这种方法发现。

从大视角来看,勒索软件聚类:

挖*软件聚类:

Mirai 聚类:

Agent Tesla 聚类:

最后,研究人员指出,该方法并不局限于使用 ssdeep,其他算法也可以使用,原理是共通的。

PS:这个报告因为超时一直被催促,比较遗憾最后由于时间原因取消了提问环节。

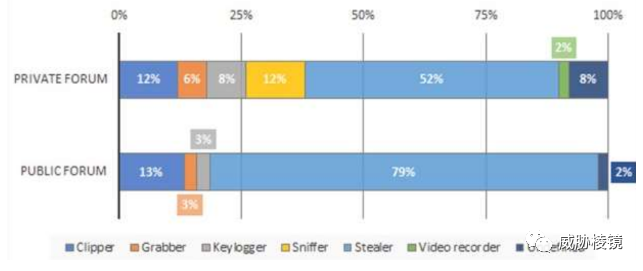

恶意软件市场中私密论坛的形态研究

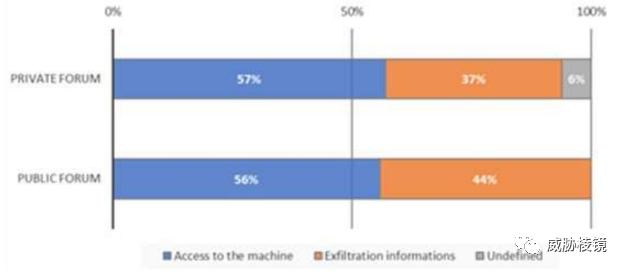

研究人员从 2020 年 6 月 1 日到 2021 年 2 月 10 日,跟踪了一个超过六万成员、100 万帖子的私密论坛和一个超过 18.5 万成员、34.5 万帖子的公开论坛。公开论坛中有 86 个恶意软件提供方、私密论坛中有 136 个恶意软件提供方。

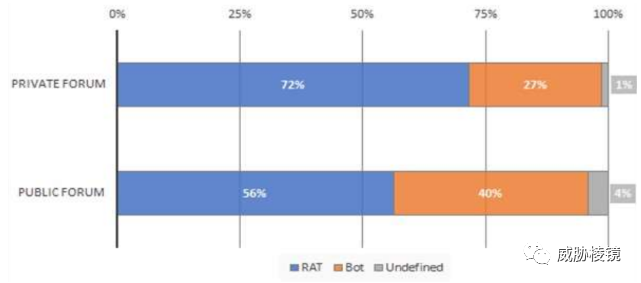

恶意软件中,控制类恶意软件占据了半壁江山。

控制类恶意软件中,私密论坛上近四分之三都是远控:

窃密类恶意软件中,私密论坛百花齐放,各种类型的窃密恶意软件都有一席之地。

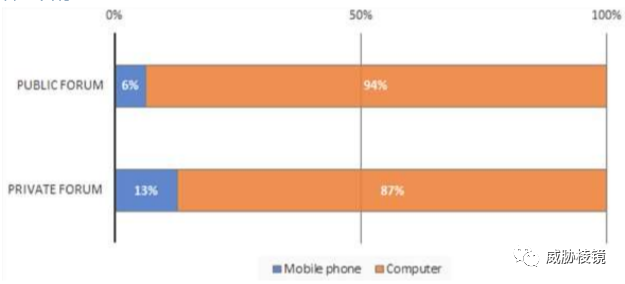

从目标上看,移动端仍然只是一小部分,计算机终端还是主流。

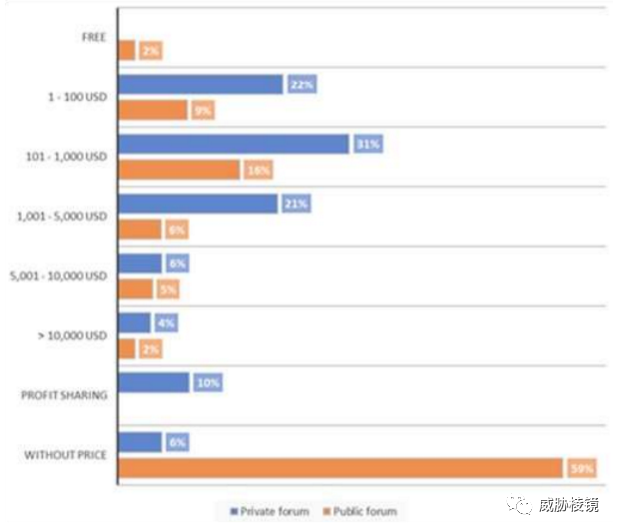

恶意软件价格跨度极大,从免费到一万美元以上都有。

Qbot 进化之路

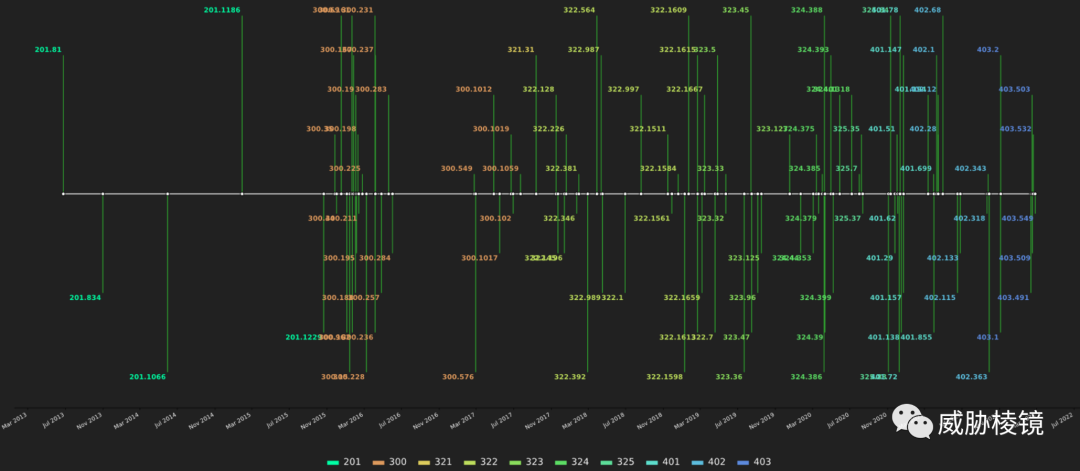

从 2007 年开始,Qbot 就持续活跃,是目前最活跃的恶意软件之一。

研究人员分析了 Qbot 近十年的进化之路。

内容十分硬核,本届 Botconf 其实还有一个议题是讲 Qbot 的《Behind The Scenes Of Qbot》,但该议题是 Amber 的,也没有对外放 PPT,就不做表述了。

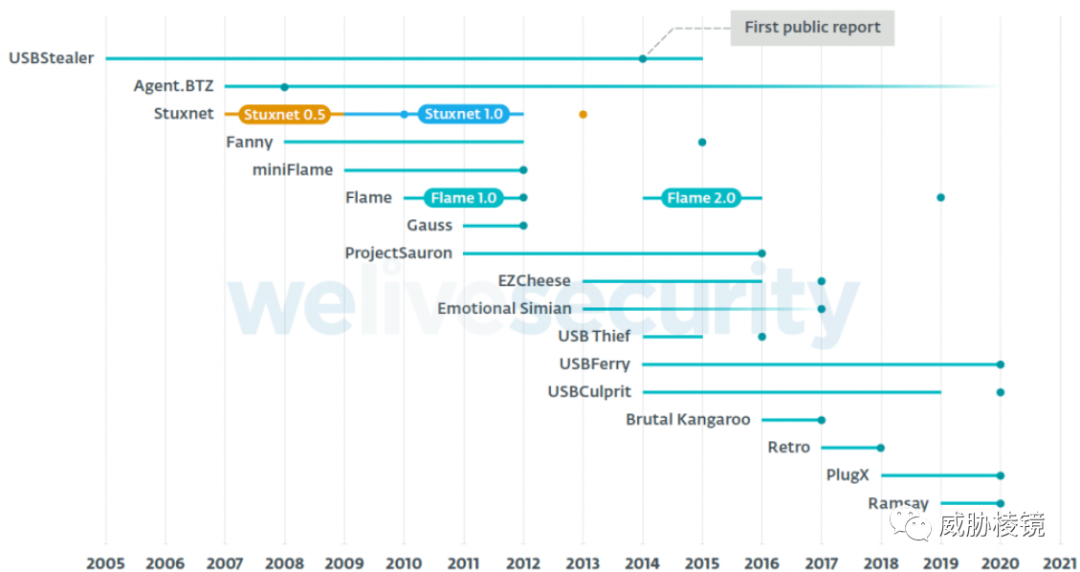

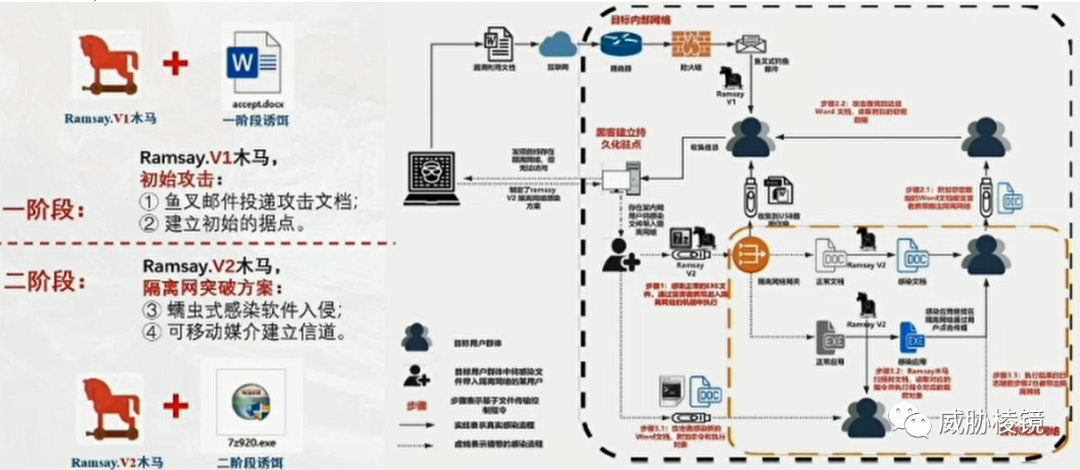

十五年来高级攻击者对气隙网络的觊觎

ESET 梳理了过往 15 年中 17 个针对气隙网络进行攻击的案例,发现攻击的一些特点,例如所有的恶意软件框架都使用 USB 设备作为物理介质将数据摆渡出目标网络中。

去年 ESET 披露的白皮书已经讲了很多,感兴趣可以参考查看。

- ESET 分析白皮书:《JUMPING THE AIR GAP: 15 years of nation-state effort》

- ESET 博客内容:《Jumping the air gap: 15 years of nation‑state effort》

安天此前也对外分享过关于《高级威胁组织渗透隔离网络能力与年度案例》,感兴趣可以自行查阅。

我只搜到《第八届安天网络安全冬训营》视频,还是带脸谱的:

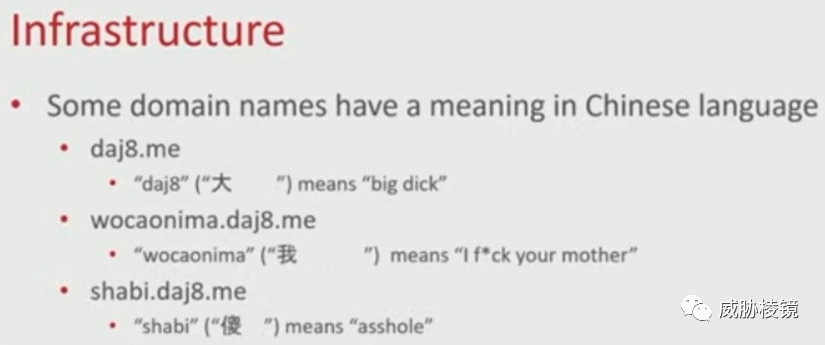

针对赌博行业攻击的犯罪团伙

Botconf2022 - Operation Gambling Puppet.pdf

趋势科技的研究人员发现了一个专门攻击赌博网站的 APT 组织 GamblingPuppet。该组织全平台通吃,Windows、Linux 和 macOS 都不放过:

可以不用翻译呢😅😅😅

他只是在发癫

该攻击组织被认为是一个说中文的团伙,使用了 PlugX、Gh0st RAT 等被认为是与中文攻击者有关的恶意软件,从很多攻击基础设施的命名中也可以发现(实在是太脏,打了码……)。(额😟)

趋势科技也在陆续披露相关研究内容,六月末在 FIRST 2022 上也要讲这一议题。

趋势科技博客内容:New APT Group Earth Berberoka Targets Gambling Websites With Old and New Malware

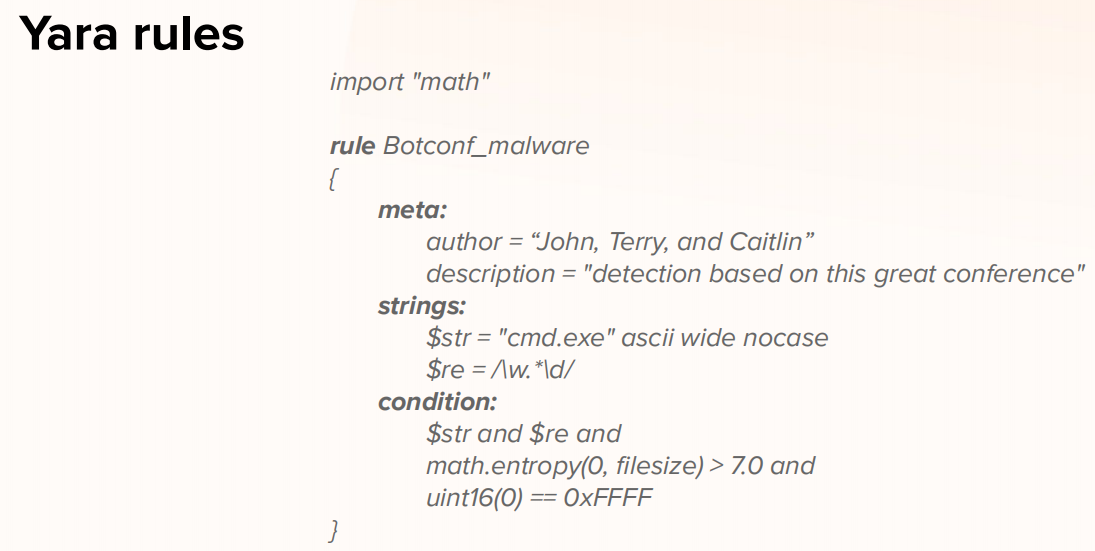

🙋♀️🙋♀️🙋♀️Yara 性能再提升🙋♀️🙋♀️🙋♀️

Botconf2022-Avast-Regeciova - Yara:在不放慢速度的情况下顺着兔子洞走.pdf

Yara 目前在分析应用中已经越来越普及,当样本量一大,性能又会变成问题。Avast 的研究人员举了一个例子,一个耗时 45 分钟的 Yara 规则优化后甚至可以提升至 3 秒钟,不好的 Yara 规则对系统资源的占用是巨大的。

Avast 在 Yara 上下了许多功夫,例如开发了将 Yara 规则解析为 AST 的工具 yaramod。还改进了字符串的模式匹配方案,比特币地址匹配可以提速十倍,普通场景下也能提升超过四分之一,这个 PR 日后应该也会被合并进来。

yaramod 开源的YARA规则很多,可以直接使用提升产品检测能力。 或者像“Avast”开发“yaramod”工具一样,自制一个转换器,把合适的YARA规则转为自己的产品规则。

为了提高效率,尽可能快地得到匹配结果,在性能上有一些需要注意的问题。例如:

- 尽量不要使用正则表达式,消耗大量内存而且拖慢性能

- 必须要使用正则表达式,避免使用贪婪匹配,且尽量确定匹配上限

- 元数据也占内存,如果内存并不宽裕,尽量缩减元数据

比较完整的表述可以查看 Neo23x0 大神的文章作为参考。笔者以前翻过旧版本的没有发,日后应该也会把更新过的版本翻出来发在公众号上,着急的同学则可以自行查看原文:《Yara 性能指南》。

PS:Twitter 上今年年初开启了一个名为 #100DaysofYARA 的话题,本来进行的如火如荼,可惜俄乌冲突后大家都无心看这个了,后续应该也会整理一下这个话题有什么值得分享的内容。

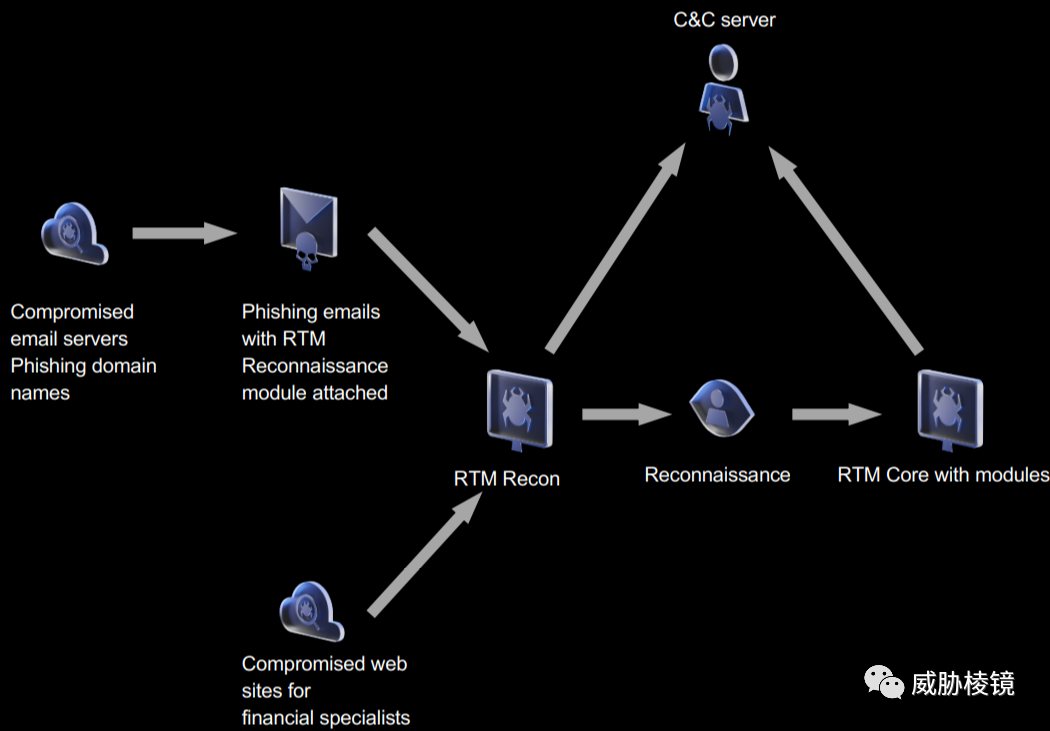

水坑 RTM 僵尸网络

Group-IB 针对 RTM 僵尸网络的分析与水坑方式的介绍。RTM 僵尸网络的攻击概览如下:

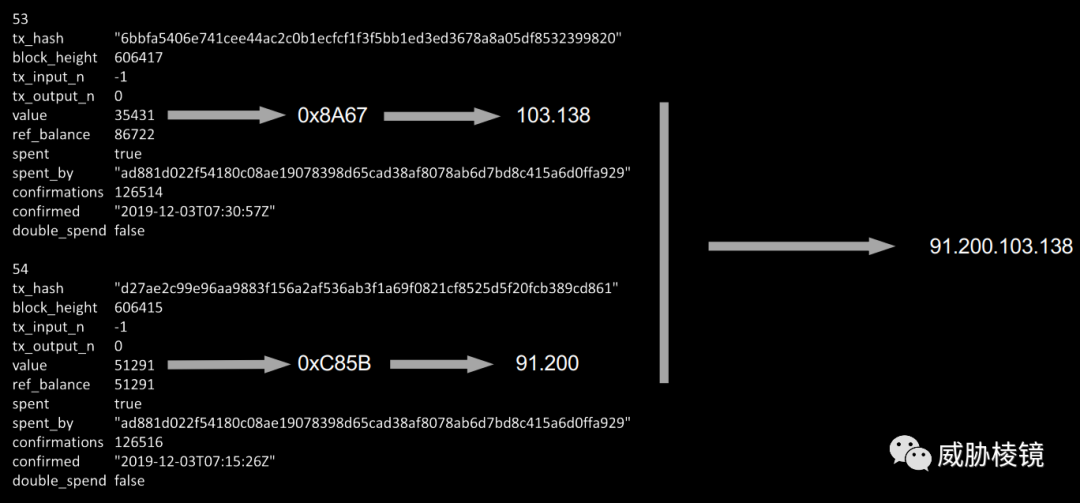

攻击者甚至把 C&C 服务器的地址藏在了比特币交易里:

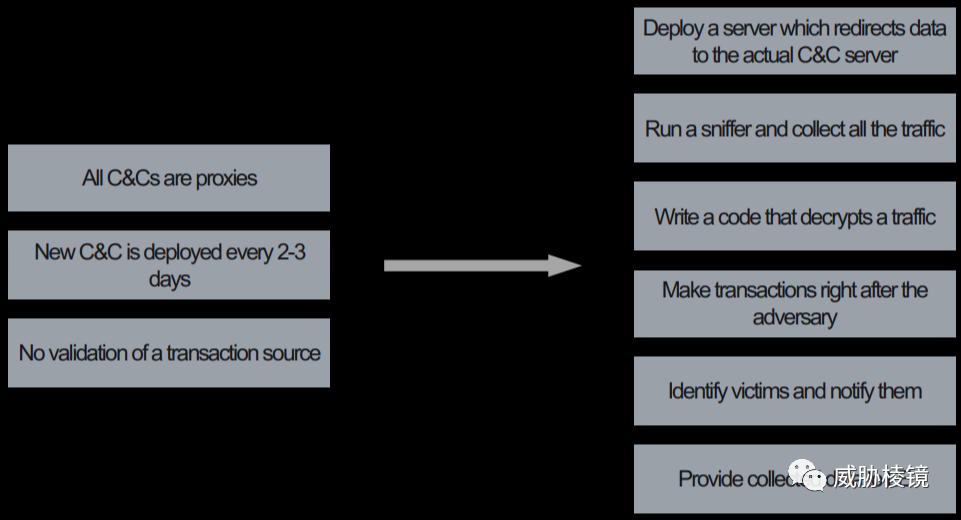

研究人员仍然通过极其精巧的方式进行了水坑:

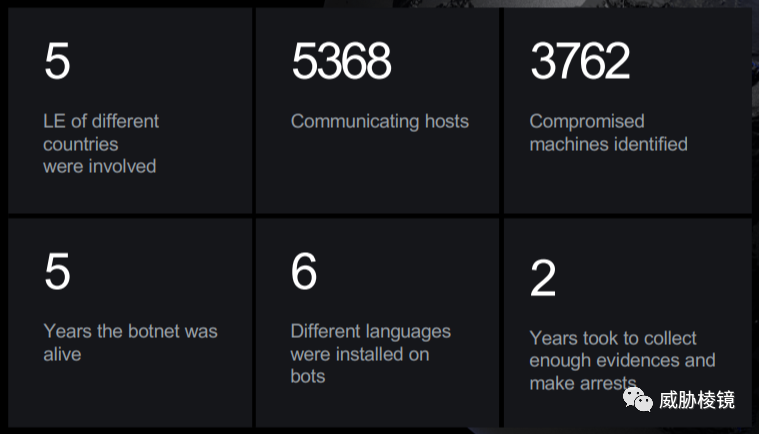

持续跟踪了受害者的情况,为执法机关的处置提供了依据: