网络加密流量识别研究进展及发展趋势

摘要

网络加密流量的快速增长正在改变威胁形势。如何实现对网络加密流量的实时准确识别,是我国网络空间安全领域的重要问题,也是目前网络行为分析、网络规划建设、网络异常检测和网络流量模型研究的重点。

文章对网络加密流量识别的基本概念、研究进展、评价指标和存在的问题进行论述,并对网络加密流量识别的发展趋势和面临的挑战进行总结与展望。文章可为进一步探索网络空间安全领域的新方法与新技术提供借鉴与参考。

0 引言

网络流量识别是网络行为分析、网络规划建设、网络异常检测和网络流量模型研究的重点,也是提升网络管理水平、改善服务质量和监测应用安全的前提和基础[1]。

近年来,随着网络技术的高速发展以及SSL、SSH、VPN和Tor等加密技术在网络中的广泛使用,网络加密流量快速增长且在改变着威胁形势。攻击者将加密作为隐藏活动的工具,加密流量给攻击者隐藏其命令与控制活动提供了可乘之机[2,3]。

在对网络加密流量进行分析之前,需要识别流量[4]。

高准确度识别与检测加密流量对保证网络信息安全和维护网络正常运行具有重要实际意义[5,6,7]。

网络流量识别是针对特定目标,通过观察特征将网络流量归类为不同的集合。

由于网络流量大多采用SSL技术来保障传输层以上的数据加密,流量被加密后负载统计特征和流统计特征都发生了改变,因此加密流量的内容不具备固定的特征字段。传统非加密流量识别方法包括基于深度报文检测[8]和基于深度流检测[9]等方法,但都不适用于加密流量。

加密和端口混淆等技术的使用,为加密网络协议和加密网络应用的精细化识别和准确实时识别带来了额外挑战[10]。

本文首先介绍网络加密流量识别的基础,即加密流量的基本概念和加密协议的交互过程、类型;然后总结网络加密流量识别研究的最新进展,概述网络加密流量识别对象和类型,给出按某种分类方法得到的6类网络加密流量识别方法,并分述各类识别方法的优缺点;接着描述加密流量识别研究中使用的数据集和评价指标;最后阐述网络加密流量识别研究的未来发展趋势和面临的挑战。

1 加密流量与加密协议

在现实网络环境中,为了保护用户的个人隐私,越来越多的网络应用协议采用加密技术提供机密性,这导致网络加密流量的激增,给流量分类领域带来新的挑战[11]。本章对网络加密流量的基本概念和网络加密协议的交互过程进行介绍。

1.1 加密流量

网络中的流量是两个主机终端之间拥有的相同五元组的连续数据包,五元组包括源IP地址、源端口号、目的IP地址、目的端口号和协议类型。流量由明文流量和密文流量组成,密文流量也称为网络协议不相关加密流量。

加密流量是由加密算法生成的流量,指在通信过程中所传送的被加密过的实际明文内容[12]。加密流量的零内容特征是由密文属性决定的,即根据密文很难获得明文和密钥信息,可以抵抗多种强力破解和密码分析攻击[6]。

加密流量快速增加的原因主要包括[5,13]:

- 特定类型的流量加密为法律强制要求;

- 个人计算机或移动设备计算能力快速增长,可运行复杂的加密解密计算;

- 用户更加关注在线安全和隐私以及各种加密技术的广泛应用;

- 越来越多的应用如P2P、即时通信和流媒体等一直试图通过加密和隧道技术来打破网络服务商的封堵和限制;

- 加密协议良好的兼容性导致采用加密技术变得简单。

1.2 加密协议

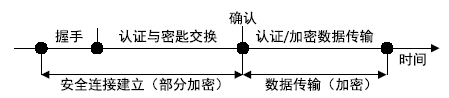

加密协议的交互过程主要分为2个阶段:安全连接的建立和加密数据的传输,如图1所示。安全连接的建立包括初始握手、认证和密匙共享,在这个过程中通信双方会交换支持的加密算法、互相进行身份验证并建立密匙。这些密钥用于第二阶段加密数据的传输。

图1 加密协议交互过程

按照加密机制所在网络协议层来划分网络流量加密协议,可以分为4类:

- 网络接口层加密协议

- 网络层加密协议

- 传输层加密协议

- 应用层加密协议[4]。

网络接口层加密、网络层加密、传输层加密是指在各自网络协议层上对上层网络流量数据包进行整体协议封装;应用层加密是指在应用层实现专用的常规加密传输协议。

实际应用中,网络流量通常会在应用层加密后被进行更进一步的整体协议封装,如通过VPN协议封装的E-mail、QQ、Youku、Facebook或Bittorrent等流量。各网络协议层通用的代表性加密协议如表1所示[12]。

| 加密协议所在协议层 | 代表性加密协议 |

|---|---|

| 网络接口层 | L2TP |

| 网络层 | IPsec |

| 传输层 | SSL/TLS |

| 应用层 | SSH、BitTorrent、Skype |

表1 各网络协议层的代表性加密协议

二层隧道协议(L2TP)通过在公共网络上建立点到点的L2TP隧道,将PPP数据帧封装后通过L2TP隧道传输,使得远端用户能够通过L2TP隧道与企业内部网络通信。IPsec是一个通过对IP协议的分组进行加密和认证来保护IP协议的网络传输协议族,以保证数据的完整性与机密性。

SSL/TLS协议为应用层和传输层之间的数据提供安全性机制,通过对数据进行加密和隐藏,确保数据在传输中不被截取与改变。SSH是创建在应用层和传输层上的安全协议,在不安全网络上提供安全远程登录及其他安全网络服务。

- BitTorrent是基于对等网络通信原理的P2P文件传输协议,用于通过网络共享大量数据

- Skype是基于第三代P2P私有通信协议的VoIP即时通信软件,提供视频、语音、即时消息和文件交换服务,采用了随机端口和各种复杂加密算法。

2 加密流量识别研究进展

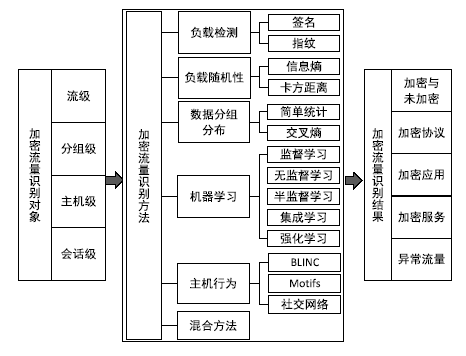

网络加密流量识别是根据识别对象的特征,针对特定的识别目标,将网络加密流量划分为不同的集合。实际网络流量识别过程中,加密流量识别和未加密流量识别的本质区别在于,流量加密后IP报文的明文内容变为密文,负载统计特征和流统计特征等流量特征都发生了改变。很多非加密流量识别方法不再适用于加密流量。各种加密协议的加密形式和封装格式具有很大差别,识别不同的加密协议需要采用有针对性或多策略集成的方法。当前网络加密流量识别研究进展如图2所示。

图2 加密流量识别研究进展2.1 加密流量识别对象

加密流量识别对象主要包括流级、分组级、主机级和会话级,其中流级和分组级识别对象的使用最为广泛。这4种加密流量识别对象的具体描述如表2所示。在实际应用和研究中,一般根据实际需求确定相应的识别对象。

| 识别对象 | 研究目标 | 主要特征 |

|---|---|---|

| 流级 | 流的特征、到达过程 | 流持续时间、流字节数等 |

| 分组级 | 数据分组的特征、到达过程 | 分组大小分布、分组到达时间间隔分布等 |

| 主机级 | 主机间的连接模式 | 连接度、端口数等 |

| 会话级 | 会话的特征及到达过程 | 会话字节数、持续时间等 |

2.2 加密流量识别类型

加密流量识别类型是指加密流量识别的输出结果。加密流量能够从协议、应用、服务、异常等方面逐层进行精细化识别,最终实现加密与非加密流量识别、加密协议识别、加密应用识别、加密服务识别和异常加密流量识别等。加密流量识别类型具体描述如表3所示:

| 识别类型 | 说明 |

|---|---|

| 加密与非加密流量识别 | 识别哪些流量是加密的,哪些是未加密的 |

| 加密协议识别 | 识别加密流量使用的具体加密协议,如SSL/TLS、Ipsec、SSH、Skype等 |

| 加密应用识别 | 识别加密流量所属的应用程序,如微信、迅雷或优酷; 也可以是更深层的精细化识别,如微信里的消息、语音、视频或文件 |

| 加密服务识别 | 识别加密流量所属的服务类型,如网页浏览、流媒体、即时通信或云存储 |

| 异常流量识别 | 识别出是DDoS、PortScan、FTP-Patator、Bot、APT等恶意流量或攻击流量[14] |

2.3 加密流量识别方法

根据实际需求确定好识别对象和识别类型后,需要选用合适的加密流量识别方法。根据文献[5]提供的分类方法,当前网络加密流量识别方法主要分为6类:基于有效负载的方法、基于分组负载随机性检测的方法、基于机器学习的方法、基于主机行为的方法、基于数据分组大小分布的方法和基于多策略融合的方法。各种加密流量识别方法的具体描述和主要研究文献如表4所示:

| 识别方法 | 说明 | 识别内容 | 研究文献 |

|---|---|---|---|

| ** | 从加密协议密匙协商过程中未加密的数据流里提取有用信息来识别协议或应用 | 部分未加密负载 | 文献[15,16,17] |

| 分组负载随机性检测 | 根据每个数据分组携带的一些相同特征字段的随机性来识别加密流量 | 负载随机性 | 文献[6]、 文献[18,19] |

| ** | 加密技术不处理流统计特征,基于流统计特征的机器学习识别方法受加密影响相对较小 | 流统计特征 | 文献[3]、 文献[20,21,22,23,24,25,26,27,28,29,30,31,32] |

| 主机行为 | 从主机的角度粗粒度地分析不同应用的行为特征 | 主机行为 | 文献[33,34,35,36,37] |

| 数据分组大小分布 | 根据数据分组大小分布的差异来识别,该方法受加密影响较小 | 数据分组大小 | 文献[38,39] |

| 多策略融合 | 大部分方法只对指定加密协议有效,将多种识别方法结合,实现高效识别 | 多种特征 | 文献[40,41,42] |

表4 加密流量识别方法

上述6类加密流量识别方法中,很难借助某一种方法识别所有流量,方法各有优缺点,并适用于特定的协议或应用。

- 基于有效负载的识别方法准确性高,实时性较差;

- 基于分组负载随机性检测的识别方法兼容性强,实时性较差;基于机器学习的识别方法识别速度较快、实时性较高,但兼容性和稳健性较差;

- 基于主机行为的识别方法识别速度较快、识别粒度高,但兼容性较差;

- 基于数据分组大小分布的识别方法识别速度较快、实时性和识别粒度较高,但兼容性较差;

- 基于多策略融合的识别方法识别粒度、准确性和兼容性高,但实时性较差[5]。

3 加密流量识别数据集与评价指标

加密流量识别算法的评估与比较,需要具有代表性的当前最新的加密流量数据集和公平有效的加密流量识别评价指标。3.1 加密流量识别数据集

加密流量识别的研究过程中产生了一些加密流量数据集,如P6-2004 &P6-2006 数据集用于识别SSL和非SSL协议,UMass数据集用于识别SSL协议加密的应用,Campus数据集用于识别加密与未加密流量以及不同的加密算法[43]。

2016年Draper-Gil[44]等人开放了一个ISCX VPN- nonVPN数据集,包括时间流特征数据和原始流量数据。该数据集标记后有12种原始流量数据,包括6种常规加密流量和6种VPN协议封装流量。各类流量数据包含的内容如表5所示。因为种类多样且都是当前主流网络应用,该数据集成为当前研究的常用数据集:

| 流量类别 | 流量内容 |

|---|---|

| E-mail, G-mail(SMPT, POP3, IMAP) | |

| VPN-E-mail | |

| Chat | ICQ, AIM, Skype, Facebook, Hangouts |

| VPN-Chat | |

| Streaming | Vimeo, Youtube, Netfix, Spotify |

| VPN-Streaming | |

| File transfer | Skype, FTPS, SFTP |

| VPN-File transfer | |

| VoIP | Facebook, Skype, Hangouts, Voipbuster |

| VPN-VoIP | |

| P2P | uTorrent, Bittorrent |

| VPN-P2P |

表5 VPN-nonVPN流量类别及内容

无论是建立机器学习分类模型,还是验证分类模型性能,都需要标记数据集。ISCX VPN-nonVPN数据集没有攻击标签。目前还没有可以同时适用于研究加密流量识别、异常加密流量识别和加密攻击流量识别的公开数据集,也没有普遍接受的数据收集和标记方法[10]。

很多研究人员采用私有自生成数据集进行验证,自生成数据集虽然相对容易获取标记信息,但各自采用自生成数据集会造成不同算法间无法对比的问题。

3.2 加密流量识别评价指标

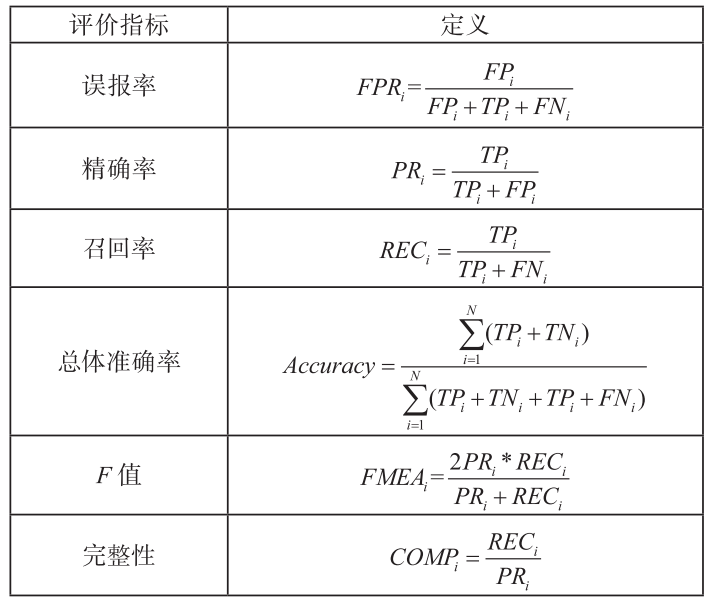

当前,网络加密流量识别方法大多使用准确性相关指标进行评估。准确性相关指标主要包括误报率(False Positive Rate,FPR),精确率(Precision,PR),召回率(Recall,REC)和总体准确率(Accuracy)[5,39,45],也有使用F值(F-Measure,FMEA)和完整性(COMP)指标。

加密流量识别评价中常用指标变量如表6所示:

| 指标变量 | 说明 |

|---|---|

| 真正 (True Positive,TP) |

将属于某分类的加密流量识别为该分类 |

| 假正 (False Positive,FP) |

将不属于某分类的加密流量识别为该分类 |

| 真负 (True Negative,TN) |

将不属于某分类的加密流量识别为非该分类 |

| 假负 (False Negative,FN) |

将属于某分类的加密流量识别为其他分类 |

表6 常用指标变量

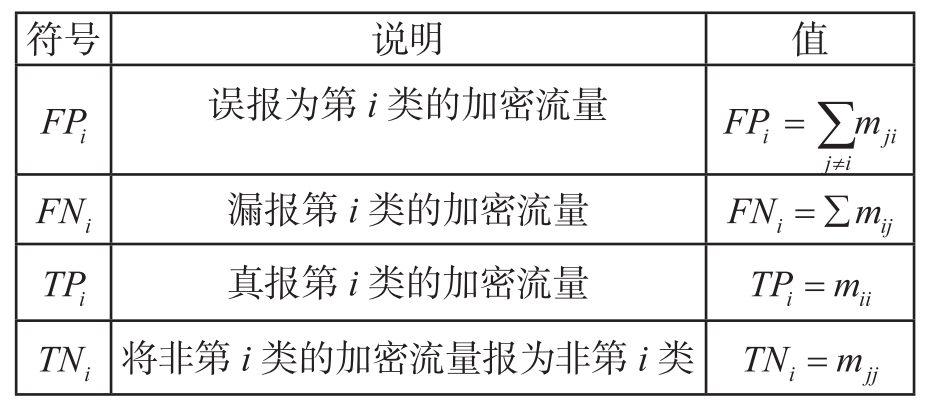

假设N为加密流量分类类型数,即加密流量由N类流量构成;表示实际类型为i的应用被识别为类型j的样本数。则加密流量识别评价指标定义中所用到的符号含义如表7所示:

表7 加密流量识别评价指标定义中所用到的符号含义

按照表7,第i类加密流量识别的误报率、精确率、召回率、F值、完整性以及总体准确率等评价指标的定义如表8所示:

表8 加密流量识别评价指标定义

误报率、精确率和召回率反映了网络加密流量识别方法在每类流量数据上的识别效果;

总体准确率是网络加密流量识别方法的总体识别性能评价指标;

F值是均衡精确率和召回率获得的综合评价指标;

完整性体现了网络加密流量识别方法的识别覆盖率。

好的网络加密流量识别方法应该同时具有较低的误报率,较高的总体准确率、精确率、召回率、F值和完整性。

4 加密流量识别研究趋势与挑战

关于加密流量识别主要存在以下几个方面的问题:可用于加密流量识别研究的相关数据集非常少,缺少可同时适用于研究加密流量识别、异常加密流量识别和加密攻击流量识别的公开数据集,无法满足加密流量精细化识别算法评估和比较的需要;当前加密流量识别研究大都基于小规模流量的测试,算法的可扩展能力有限,无法满足网络加密流量爆发式增长与识别的需要。

展望加密流量识别研究趋势和未来发展方向,网络加密流量识别面临的挑战主要表现在以下几个方面:

- 如何在不侵犯隐私和知识产权的前提下,建立大规模具备细粒度标记的加密流量数据集,并选择合适的数据标记方法。

- 大数据环境下,如何在不影响识别准确度的前提下,实现对大规模网络加密流量数据集的粗粒度筛选和对不同加密协议和加密应用程序流量的细粒度识别。

- 已有的加密流量识别方法主要从加密协议握手特征出发,仅能够对特定加密协议的特定版本有效,也只在某个特定场景下表现良好,无法实现普适识别。如何通过分析加密流量区别于非加密流量的特征,实现加密流量的在线普适识别,并能自适应新的应用协议及流量分布变化。

- 已有的网络加密流量识别研究成果主要集中在特定加密协议和加密应用的识别。如何对加密网络应用和协议进一步精细化识别以满足流量分析和网络管理的需要,还存在一定的难度。目前已知采用多种方法集成的多层分级框架以多阶段逐步精细化识别是较好的解决思路。

- 高速网络环境下实现网络加密流量的实时识别是一项挑战,好的加密流量识别方法要能准确识别出具体的应用或服务,同时具有好的实时性。

- 网络攻击者利用加密技术绕过入侵检测系统,威胁国家网络空间安全。要能准确及时地在加密流量中发现异常与攻击,并研究更有效的流量识别技术应对流量伪装等反监测措施。

5 结束语

本文对网络加密流量识别的基本概念、研究进展和发展趋势进行论述、总结和展望。面对新问题研究新方法,进一步探索网络加密流量识别的理论与技术,对于网络管理规划以及我国网络空间安全的研究发展具有重要意义。参考文献

[1] ROUGHAN M,SEN S,SPATSCHENC O, et al.

Class-of-service Mapping for QoS : A Statistical Signature-based Approach to IP Traffic Classification

[C]//ACM. The 4th ACM SIGCOMM Conference on Internet Measurement, October 25 - 27, 2004, Taormina, Sicily, Italy.New York: ACM, 2004: 135-148.

[2] Cisco.

Encrypted Traffic Analytics White Paper

[EB/OL]. , 2018-12-31.

[3] ANDERSON B, MCGREW D.

Identifying Encrypted Malware Traffic with Contextual Flow Data

[C]//ACM. The 2016 ACM Workshop on Artificial Intelligence and Security, October 28, 2016, Vienna, Austria. New York: ACM, 2016:35-46.

[4] VELAN P, CERMAK M, CELEDA P, et al.

A Survey of Methods for Encrypted Traffic Classification and Analysis

[J]. International Journal of Network Management, 2015,25(5):355-374.

[5] PAN Wubin, CHENG Guang, GUO Xiaojun, et al.

Review and Perspective on Encrypted Traffic Identification Research

[J]. Journal on Communications, 2016, 37(9):154-167.

潘吴斌, 程光, 郭晓军,等.

网络加密流量识别研究综述及展望

[J]. 通信学报, 2016, 37(9):154-167.

[6] ZHAO Bo, GUO Hong, LIU Qinrang, et al.

Protocol Independent Identification of Encrypted Traffic Based on Weighted Cumulative Sum Test

[J]. Journal of Software, 2013,24(6):1334-1345.

赵博,郭虹,刘勤让,等.

基于加权累积和检验的加密流量盲识别算法

[J].软件学报,2013,24(6):1334-1345.

[7] CHENG Guang, CHEN Yuxiang.

Identification Method of Encrypted Traffic Based on Support Vector machine

[J]. Journal of Southeast University (Natural Science Edition), 2017(4):655-659.

程光, 陈玉祥.

基于支持向量机的加密流量识别方法

[J].东南大学学报(自然科学版), 2017(4):655-659.

[8] YU Qiang, HUO Hongwei.

Algorithms Improving the Storage Efficiency of Deep Packet Inspection

[J]. Journal of Software, 2011,22(1):149-163.

于强,霍红卫.

一组提高存储效率的深度包检测算法

[J].软件学报,2011,22(1):149-163.

[9] XU Peng, LIN Sen.

Internet Traffic Classification Using C4.5 Decision Tree

[J]. Journal of Software, 2009,20(10):2692-2704.

徐鹏,林森.

基于C4.5决策树的流量分类方法

[J].软件学报, 2009, 20(10):2692-2704

[10] SHAHBAZ R, XIN Liu.

Deep Learning for Encrypted Traffic Classification: An Overview

[EB/OL]. , 2018-12-31.

[11] WEI Shuning, CHEN Xingru, TANG Yong, et al.

Research on the Application of AR-HELM Algorithm in Network Traffic Classification

[J].Netinfo Security, 2018,18(1):9-14.

魏书宁,陈幸如,唐勇,等.

AR-HELM算法在网络流量分类中的应用研究

[J]. 信息网络安全,2018,18(1):9-14.

[12] WANG Wei.

Research on Identification of Encrypted Network Application Traffic[D]

. Zhengzhou: PLA Information Engineering University,2014.

王炜.

网络应用层加密流量识别技术研究[D]

. 郑州:解放军信息工程大学,2014.

[13] CAO Zigang, XIONG Gang, ZHAO Yong, et al.

A Survey on Encrypted Traffic Classification

[M]// Springer. Applications and Techniques in Information Security. Heidelberg: Springer Berlin Heidelberg, 2014:73-81.

[14] LU Gang, GUO Ronghua, ZHOU Ying, et al.

Review of Malicious Traffic Feature Extraction

[J]. Netinfo Security, 2018,18(9):1-9.

鲁刚,郭荣华,周颖,等.

恶意流量特征提取综述

[J]. 信息网络安全,2018,18(9):1-9.

[15] MA Ruolong.

Research and Implementation of Unknown and Encrypted Traffic Identification Based on Convolutional Neural Network[D]

.Beijing: Beijing University of Posts and Telecommunications,2018.

马若龙.

基于卷积神经网络的未知和加密流量识别的研究与实现[D]

. 北京:北京邮电大学,2018.

[16] BONFIGLIO D, MELLIA M, MEO M, et al.

Revealing skype Traffic: When Randomness Plays with You

[J]. ACM SIGCOMM Computer Communication Review, 2007, 37(4):37-48.

[17] KORCZYNSKI M, DUDA A.

Markov Chain Fingerprinting to Classify Encrypted Traffic

[C]//IEEE. IEEE Conference on Computer Communications, April 27- May 2 ,2014, Toronto, ON, Canada.NJ:IEEE, 2014:781-789.

[18] WANG Wei, CHENG Dongnian.

M-serial Test-based Encrypted Traffic Identification

[J]. Computer Engineering and Design, 2014, 35(11):3712-3716.王炜, 程东年.

基于M-序列检验的加密流量识别

[J]. 计算机工程与设计, 2014, 35(11):3712-3716.

[19] KHAKPOUR A R, LIU A X.

An Information-Theoretical Approach to High-Speed Flow Nature Identification

[J]. IEEE/ACM Transactions on Networking, 2013, 21(4):1076-1089.

[20] ZHANG Bo.

Research on Technology of Encrypted Traffic Identification Based on Traffic Features[D]

. Harbin :Harbin Institute of Technology,2012.

张波.

基于流特征的加密流量识别技术研究[D]

.哈尔滨:哈尔滨工业大学, 2012.

[21] CHEN Wei,HU Lei, YANG Long .

Fast Identification Method of Encrypted Traffic Based on Payload Signatures

[J]. Computer Engineering, 2012, 38(12):22-25.

陈伟, 胡磊, 杨龙.

基于载荷特征的加密流量快速识别方法

[J]. 计算机工程, 2012, 38(12):22-25.

[22] CHEN Wei, YU Le, YANG Geng.

Detecting Encrypted Botnet Traffic Using Spatial-Temporal Correlation

[J].China Communications, 2012(10): 49-59.

陈伟, 于乐, 杨庚.

使用时空相关性分析检测加密僵尸网络流量

[J]. 中国通信, 2012(10): 49-59.

[23] WANG Pan,CHEN Xuejiao.

SAE-based Encrypted Traffic Identification Method

[J].Computer Engineering,2018,44( 11) : 140-147,153.

王攀,陈雪娇.

基于堆栈式自动编码器的加密流量识别方法

[J].计算机工程,2018,44(11):140-147,153.

[24] MENG Juan, YANG Longqi, ZHOU Yuhuan, et al.

Encrypted Traffic Identification Based on Sparse Logistical Regression and Extreme Learning Machine

[M]// Springer. Proceedings of ELM-2014 . Cham :Springer, Cham, 2015:61-70.

[25] ZHANG Meng, ZHANG Hongli, ZHANG Bo, et al.

Encrypted Traffic Classification Based on an Improved Clustering Algorithm

[M] // Springer .Trustworthy Computing and Services. Heidelberg: Springer Berlin Heidelberg, 2013: 124-131.

[26] CHEN Xuejiao,WANG Pan,YU Jiahui .

CNN-based Entrypted Traffic Identification Method

[J]. Journal of Nanjing University of Posts and Telecommunications( Natural Science Edition), 2018,38(6):36-41.

陈雪娇,王攀,俞家辉.

基于卷积神经网络的加密流量识别方法

[J].南京邮电大学学报(自然科学版),2018,38(6):36-41.

[27] NGUYEN T T T, ARMITAGE G J.

A Survey of Techniques for Internet Traffic Classification Using Machine Learning

[J]. IEEE Communications Surveys & Tutorials, 2008, 10(3):56-76.

[28] ALSHAMMARI R, ZINCIR-HEYWOOD A N.

Machine Learning-based Encrypted Traffic Classification: Identifying SSH and Skype

[C]//IEEE. 2009 IEEE Symposium on Computational Intelligence for Security and Defense Applications, July 8-10, 2009, Ottawa, ON, Canada.NJ:IEEE,2009:1-8.

[29] ALSHAMMARI R, ZINCIR-HEYWOOD A N .

An Investigation on the Identification of VoIP Traffic: Case Study on Gtalk and Skype

[C]//IEEE.2010 International Conference on Network & Service Management, October 25-29, 2010, Niagara Falls, ON, Canada.NJ:IEEE, 2010:310-313.

[30] OKADA Y, ATA S, NAKAMURA N, et al.

Comparisons of Machine Learning Algorithms for Application Identification of Encrypted Traffic

[C] //IEEE.2011 10th International Conference on Machine Learning & Applications & Workshops, December 18-21, 2011, Honolulu, HI, USA.NJ:IEEE,2011: 358-361.

[31] ALSHAMMARI R, ZINCIRHEYWOOD A N .

Can Encrypted Traffic Be Identified without Port Numbers, IP Addresses and Payload Inspection?

[J]. Computer Networks, 2011, 55(6):1326-1350.

[32] HAFFNER P, SEN S, SPATSCHECK O, et al.

ACAS: Automated Construction of Application Signatures

[C]//ACM. ACM SIGCOMM Workshop on Mining Network Data, August 26 , 2005, Philadelphia, Pennsylvania, USA. New York: ACM, 2005:197-202.

[33] KARAGIANNIS T .

BLINC: Multilevel Traffic Classification in the Dark

[J]. Acm Sigcomm Computer Communication Review, 2005, 35(4):229-240.

[34] WRIGHT C V, MONROSE F, MASSON G M.

Using Visual Motifs to Classify Encrypted Traffic

[C]//ACM.The 3rd International Workshop on Visualization for Computer Security, November 3, 2006, Alexandria, Virginia, USA . New York: ACM, 2006: 41-50.

[35] SCHATZMANN D, MÜhlbauer W,SPYROPOULOS T,et al.

Digging into HTTPS: Flow-based Classification of Webmail Traffic

[C]//ACM. ACM SIGCOMM Conference on Internet Measurement, November 1 - 30, 2010, Melbourne, Australia . New York: ACM, 2010: 322-327.

[36] BERMOLEN P, MELLIA M, MEO M, et al.

Abacus: Accurate Behavioral Classification of P2P-TV Traffic

[J]. Computer Networks, 2011, 55(6):1394-1411.

[37] XIONG Gang, HUANG Wenting, ZHAO Yong, et al.

Real-Time Detection of Encrypted Thunder Traffic Based on Trustworthy Behavior Association

[M]// Springer .Trustworthy Computing and Services. Heidelberg :Springer, Berlin, Heidelberg, 2012: 132-139.

[38] QIN Tao, WANG Lei, LIU Zhaoli, et al.

Robust Application Identification Methods for P2P and VoIP Traffic Classification in Backbone Networks

[J].Knowledge-based Systems, 2015, 82:152-162.

[39] GAO Changxi, WU Yabiao, WANG Cong.

Encrypted Traffic Classification Based on Packet Length Distribution of Sampling Sequence

[J]. Journal on Communications, 2015, 36(9):65-75.

高长喜, 吴亚飚, 王枞.

基于抽样分组长度分布的加密流量应用识别

[J]. 通信学报, 2015, 36(9):65-75.

[40] SUN Guanglu, XUE Yibo, DONG Yingfei, et al.

An Novel Hybrid Method for Effectively Classifying Encrypted Traffic

[C]//IEEE. 2010 IEEE Global Telecommunications Conference GLOBECOM 2010, December 6-10, 2010, Miami, FL, USA.NJ:IEEE, 2010: 1-5.

[41] HE Jie, YANG Yuexiang, QIAO Yong, et al.

Fine-grained P2P Traffic Classification by Simply Counting Flows

[J]. Frontiers of Information Technology & Electronic Engineering, 2016, 16(5):391-403.

[42] CALLADO A, KELNER J, SADOK D, et al.

Better Network Traffic Identification through the Independent Combination of Techniques

[J]. Journal of Network and Computer Applications, 2010, 33(4):433-446.

[43] BERNAILLE L, TEIXEIRA R .

Early Recognition of Encrypted Applications

[C]//PAM. International Conference on Passive and Active Network Measurement, April 5-6, 2007, Louvain-la-Neuve, Belgium. Heidelberg :Springer, Berlin, Heidelberg, 2007:165-175.

[44] DRAPER-GIL G ,LASHKARI A H , MAMUN M S I , et al.

Characterization of Encrypted and VPN Traffic Using Time-Related Features

[EB/OL]. .

[45] DING Rusheng.

Classification of Encrypted Traffic Application Service Based on Spark Platform[D]

. Beijing:Beijing University of Posts and Telecommunications,2017.

丁汝盛.

基于Spark平台的加密流量应用服务分类[D]

.北京:北京邮电大学, 2017.