Olaf Hartong - Endpoint detection Superpowers on the cheap — Part 1

在这个博客系列中,我将讨论我的端点检测堆栈,专注于 Windows 环境,主要基于Sysmon。

我觉得我需要发出某种形式的免责声明;

这一系列帖子不是灵丹妙药。它需要调整和实际工作才能在您的环境中真正有效。

也就是说,这也是你最大的好处,工作将在各种优势上得到回报,稍后将讨论。

ATT&CK

我必须从强调MITRE ATT&CK框架中积累的伟大工作开始这篇文章。你们中的大多数人现在都熟悉它,如果熟悉或不熟悉,请安排一些专门的时间来正确地完成它。无论您站在哪一边,这确实是安全人员的宝库。他们将其描述为;

“ 描述在企业网络中运行的网络对手行为的框架。”

简单地说,归结为一个综合的“寻找什么”的图书馆。它们以通用方式捕获攻击者工具和技术,指导和鼓励您学习自己采用它们。他们没有给出细节,这将(希望)让你在尝试检测这些技术时免受隧道视觉的影响。

Sysmon

已经有很多很棒的资源解释了关于 sysmon 的各种事情,我从Roberto Rodriguez和SwiftOnSecurity那里学到了很多东西,所以请查看它们。

我想强调的关于 sysmon 最重要的部分是它的感知能力。根据您提供的配置,它能够记录以下事件;

- 进程创建(使用完整的命令行和哈希)

- 进程终止

- 网络连接

- 各种文件事件

- 驱动程序/图像加载

- 创建远程线程

- 原始磁盘访问

- 进程内存访问

- 注册表访问(创建、修改、删除)

- 命名管道

- WMI 事件

这些事件将存储在 Microsoft-Windows-Sysmon/Operational 内的 Windows 事件日志中。

配置

由于这个原因,但最近我仍然决定创建自己的库sysmon-modular,互联网上已经有相当不错的配置可用。

首先,我想创建一些模块化的东西,这样可以轻松维护、切换小型构建块或添加特定于您或我的一个客户的东西。正如我在本博客开头提到的,您需要进行调整。某些对我和我的客户运行良好的驱动程序、流程或其他事件在您的环境中可能会非常嘈杂。

除此之外,我想将我可以解释的每一个功能映射到 MITRE ATT&CK 框架并跟踪我的覆盖范围。

可以在这里找到最新的模型。

我开发的是使用基本模板配置,复数上是一个可用于任何配置模块的空缺。

接下来,我为每个 EventID 类型创建了由 Sysmon 生成的子文件夹。在这些文件夹中,通常有 2 种类型的配置 XML 文件,包括和排除某些事件类型。

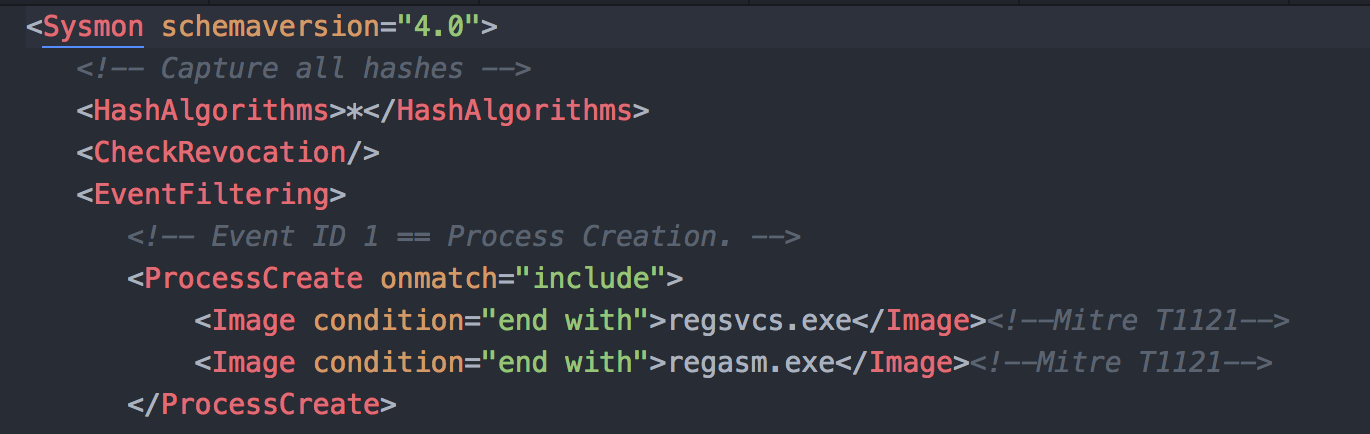

T1121 Regsvcs/Regasm

每当 Image(启动的进程)分别以 regsvcs.exe 或 regasm.exe 结束时,上面的示例将生成一个日志事件。相应的 MITRE 技术作为注释添加到每个映射项的后面。目前不支持日志扩充,但我的添加功能请求已被确认在添加列表中。

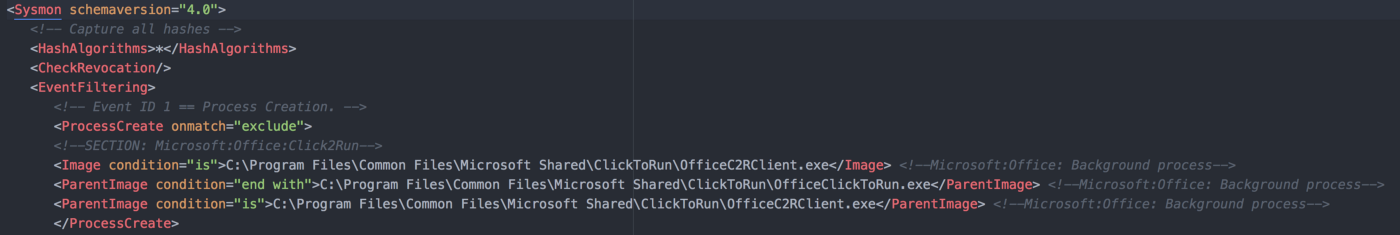

排除 Microsoft Office Click2Run

每当(父)画面时,会阻止 Sysmon这些会产生大量的记录,而真正的结果显示会很少。

显然,这始终是可见性和噪音之间的权衡,最终它应该是决定是否接受错过它的风险的一个因素。

如果我们更深入地研究配置选项,就会发现一些值得注意的事情。最重要的事情之一是每个规则都被视为单个配置,无法将例如进程的选项与特定的命令行堆叠在一起。每一行都会自己处理,这需要你仔细考虑。

要了解您,您可以在此处使用 -s 启动此属性,将向您提供当前支持的模式、选项和可用选项。(过滤的架构可见)

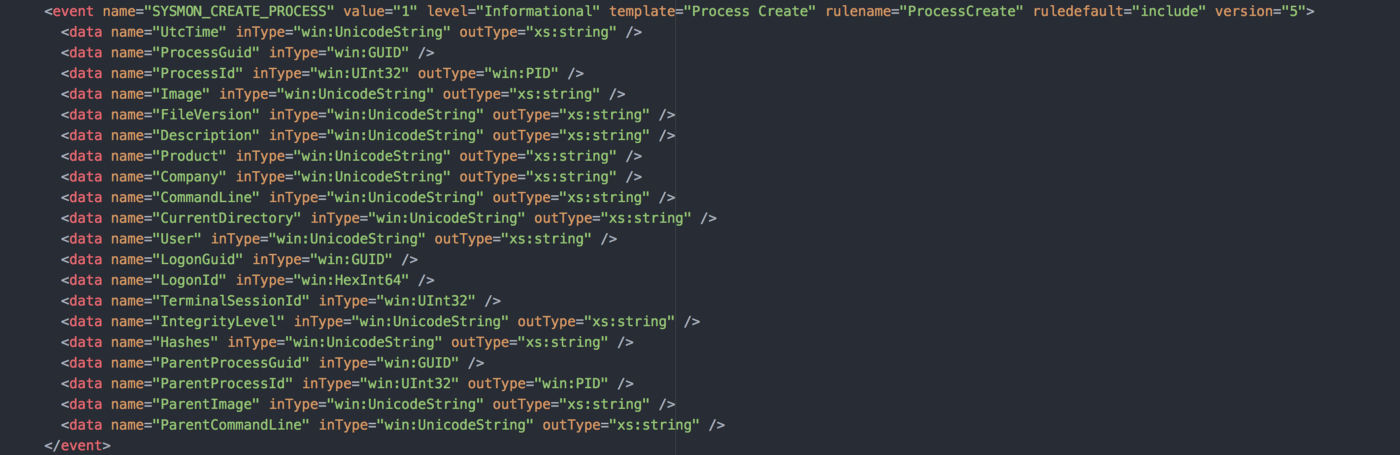

EventID 1,流程创建的配置选项

上图显示了可用于指定配置规则的所有配置选项。根据您的检测结果,您还可以根据需要为某些技术创建多个指标。

要指定每个条件,允许使用以下选项;是,不是,包含,排除,开始,结束,小于,超过,图像

所有这些模块都可以通过Matt Graeber 创建的 PowerShell 模块合并到您的配置中,我的git repo中提到了如何做到这一点。

我强烈建议您先在网络中设置可以表示的机器上运行此生成的配置,然后再在企业范围内部署它。

你可能有一些进程驱动程序,不会被淹没。正面的主动驱动程序认为使用 Windows 开发代言人作为我行动的主旨,例如,相信所有行动的人都支持。 …. :)

Numbers

我和我的同事(除了派生/克隆它的其他 ppl 之外)在几个客户中使用这个存储库,从几百到几千个系统不等。由于其特定需求,有些将具有一些量身定制的配置。通常,当前运行的配置确实平均每天生成 5-25 兆字节。这显然取决于系统的本地活动以及它是工作站还是服务器。

无论如何,这些数量在任何 SIEM/Logger/您喜欢使用的任何东西中都是完全可消化的。

结束

这篇文章主要关注 Sysmon 及其配置,下一个主题将涵盖;

- 第 2 部分 —部署和维护

- 如何开始解释日志记录以帮助您调整配置

- 我的基于 ATT&CK 的 Splunk 威胁搜寻应用程序

- 更多的