Joe Sandbox

介绍

深度分析

厌倦了高级恶意软件分析?从静态到动态、从动态到混合、从混合到图形分析,执行最深入的分析之一(全自动或手动)。

与其专注于一项,不如使用多种技术中的佼佼者,包括混合分析、仪器、挂钩、硬件虚拟化、仿真和机器学习/人工智能。查看我们的报告以了解差异。

实时交互和实时数据

通过实时交互与沙箱交互 - 直接从您的浏览器。点击复杂的网络钓鱼活动或恶意软件安装程序。针对后门、信息泄漏和漏洞利用(SAST 和 DAST)测试您的软件。获取实时 Yara、Sigma、行为特征和 IOC 结果。

分析报告

Windows

Windows Evasive

Windows Config

深度恶意软件分析

自动深入分析恶意软件,这在以前是不可能的!

Joe Sandbox 是一个多技术平台,它使用仪器、模拟、硬件虚拟化、混合和图形 - 静态和动态分析。Joe Sandbox 并没有专注于一种技术,而是结合了多种技术的最佳部分。这可以实现深度分析、出色的检测和大的规避阻力。

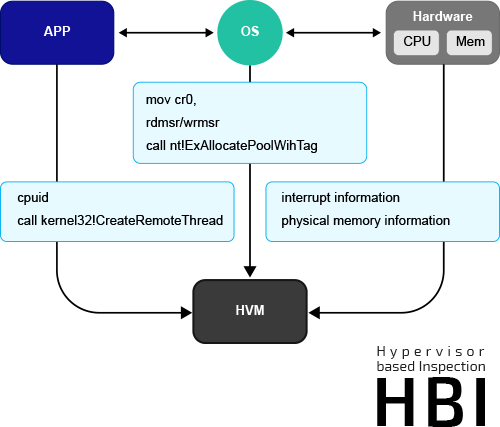

基于管理程序的检查

基于管理程序的检查 (HBI)使用现代 CPU 的最新硬件虚拟化技术,在操作系统或恶意软件代码的任何位置放置隐形断点。隐形断点捕获有关任何被调用的 API 的信息,无论它是处于用户模式还是内核模式。进一步的HBI使安全专家能够跟踪任何跨模块调用并跟踪其他敏感事件,如调试寄存器修改、cpuid 指令执行等。HBI是完全隐身的,恶意软件无法检测到它的存在。HBI不依赖于特定的管理程序,例如 KVM 或 XEN,甚至可以在裸机上运行。HBI完全由我们的客户配置。

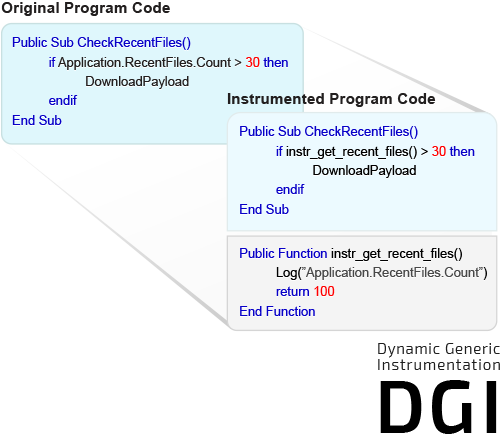

动态通用仪器

Dynamic Generic Instrumentation (DGI)修改代码以记录和更改运行时信息。DGI允许用户控制 API、方法和函数调用,包括复杂的参数、返回值以及对象值。除了对运行时数据进行深度检查之外,DGI还是一种出色的技术来对抗睡眠、逻辑炸弹或环境检查等逃避行为。DGI使分析人员能够完全修改或伪造参数、返回值以及对象的状态。此外, DGI是隐蔽的,并且很难被恶意软件检测到。仅次于指令跟踪,DGI可以捕获最细粒度的动态信息。DGI使网络安全专业人员能够提供他们自己的自定义仪器挂钩。

查看使用基于 DEX 的仪器的Joe Sandbox Mobile或利用 VBA 和 Javascript 仪器的Joe Sandbox Ultimate :Microsoft Office 文档的通用 VBA 仪器/通用 Javascript 仪器/ Loapi - 从静态到动态仪器。

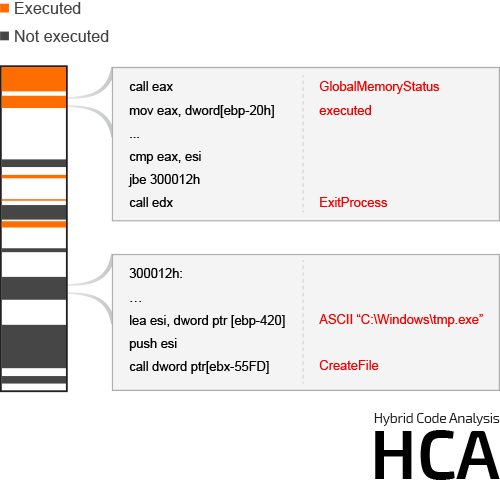

混合代码分析

混合代码分析 (HCA)结合了动态和静态程序分析,同时保留了这两种技术的主要优点:一方面是上下文感知、对代码混淆(例如打包和自修改代码)的弹性,另一方面是代码分析完成。它可以理解对恶意软件分析系统的规避,包括睡眠、逻辑炸弹和系统指纹识别。此外,它允许发现隐藏的行为——仅在极少数情况下执行的休眠功能。混合代码分析使安全专业人员能够了解完整的恶意软件行为,而不仅仅是安装。

查看最新的恶意软件分析报告以查看工作中的混合代码分析,并从我们的博客文章中了解有关这项强大技术的更多信息:新的沙盒规避技巧现场、在不到一分钟的时间内找到 DGA和Joe 沙盒感知恶意软件?当然不是!但肯定!.

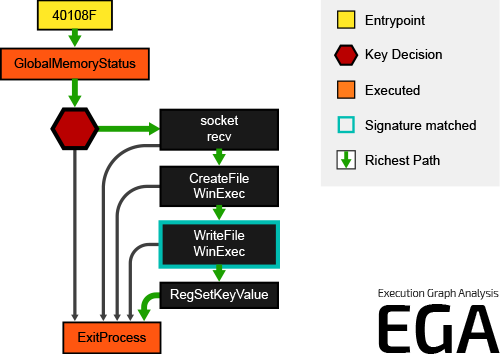

执行图分析

执行图分析 (EGA)生成高度浓缩的控制流图,即所谓的执行图,以可视化混合代码分析检测到的代码。执行图突出显示恶意软件的完整逻辑行为,并包括其他运行时信息,例如执行状态、签名匹配、关键决策、解包代码和最丰富的路径。执行图分析完全自动化地检测对恶意软件分析系统的规避,无需任何人工干预。此外,EGA 通过查看 API 链、执行覆盖率和循环来评估行为。

查看最新的恶意软件分析报告以查看执行图分析在工作中并在我们的博客文章中了解有关其功能的更多信息:执行图的力量。

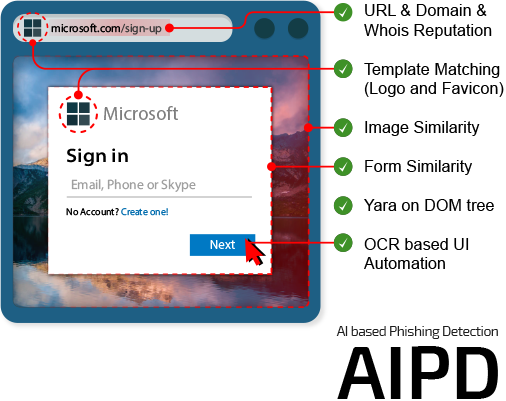

基于人工智能的网络钓鱼检测

基于 AI 的网络钓鱼检测 (AIPD)通过在真实浏览器(Internet Explorer 或 Chrome)中浏览 URL 来检测基于 URL 的网络钓鱼攻击。AIPD利用模板匹配、部分哈希和 ORB 特征检测来检测网站上对合法品牌的恶意使用。AIPD还受益于外部 URL、域和基于 Whois 的信誉检查。DOM 树上的图像和表单相似性以及静态签名扩展了AIPD的核心。为了通过多个链接和文档访问网络钓鱼页面,AIPD使用基于 OCR 的点击引擎。AIPD使任何组织都能够以极高的准确性检测网络钓鱼页面。

查看 Cloud Basic 上 AIPD 的最新网络钓鱼检测:HTMLPhisher。

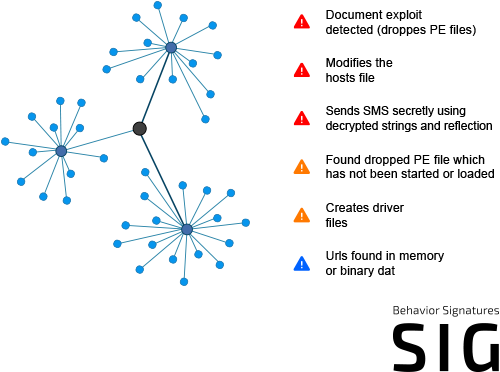

广泛的行为特征集

Joe Security 拥有最广泛的通用行为签名集之一。该集合包含超过2311+ 个行为、1495+ 个 Yara和103+ 个 Sigma 签名,涵盖多个平台,包括Windows、Android、macOS、iOS 和 Linux。行为签名有助于检测、分类和总结恶意行为、危险代码和规避。Joe Sandbox 将每个签名应用于大量捕获的数据,范围从操作系统到网络、浏览器、内存、文件、二进制和屏幕数据。

查看我们最新的恶意软件分析报告,了解行为签名结果。

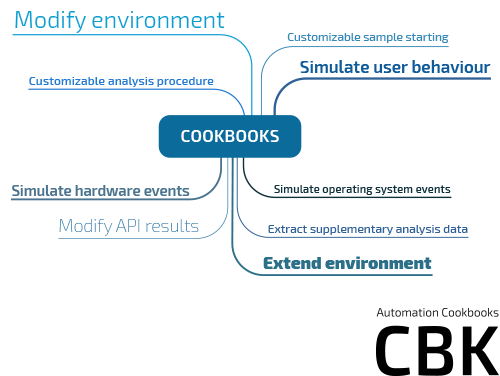

Cookbooks

混合代码分析和行为签名检测规避威胁时, Cookbooks使用户能够轻松地自动影响和更改恶意软件的行为。借助Cookbooks,安全专家可以改变环境、模拟操作系统事件或修改操作系统行为。Cookbook提供了完全自定义分析过程的机会,包括恶意软件启动、分析持续时间和多个系统上的分析链接。

Cookbook技术使 Joe Sandbox 成为业内最灵活和可定制的恶意软件分析系统。

查看我们的博客文章,了解实用的食谱:Nymaim - 通过 API 锤击和Joe Sandbox 感知恶意软件来逃避沙箱?当然不是!但肯