ThreatHunting

这是一个Splunk应用程序,包含几个仪表板和130多个报告,有助于初步搜寻指标进行调查。

显然,您需要将Sysmon数据接收到Splunk中,可以找到一个好的配置这里

注意:这个应用程序不是灵丹妙药,它需要调优和真正的调查工作才能在您的环境中真正有效。试着和你的系统管理员成为最好的朋友。他们将能够解释许多最初发现的迹象。

很大程度上归功于MITRE创建了ATT&CK框架!

拉请求/发行门票和新的补充将不胜感激!

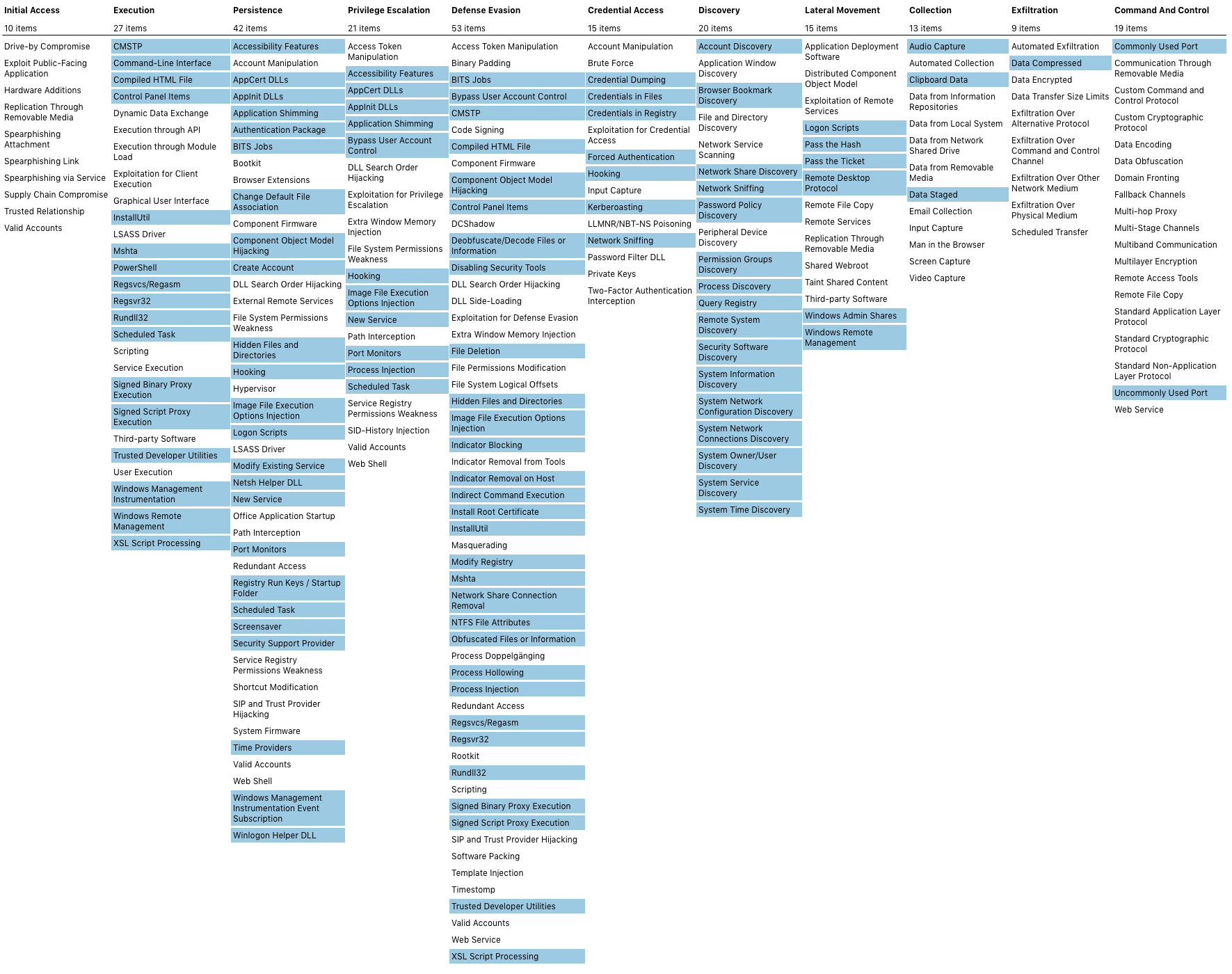

MITRE ATT&CK

我努力将所有搜索映射到ATT&CK框架。找到所有链接配置的当前ATT&CK导航器导出这里并且可以被查看这里

部署后所需的操作

- 遵循应用程序中“关于”页面上的所有步骤,确保满足所有要求。

- 确保您的索引器上有threathunting索引

- 编辑宏以适应您的环境>https://yours plunk/en-US/manager/threat hunting/admin/macros (请确保源类型正确)

- 该应用程序没有白名单查找文件,你需要自己创建它们。这样你就不会在升级应用程序时不小心覆盖了它们。

- 安装查找csv或自己创建,空csv这里

可以找到Kirtar Oza写的一步一步的指导这里