攻击检测情报

攻击检测情报是描述攻击者的攻击过程和使用技术的一种情报,通过该情报可以实时阻断攻击、还原攻击场景、推断攻击目的,与失陷检测情报相比,攻击检测情报具备发现未知攻击的能力。

What are Indicators of Attack (IoAs)?

攻击指标 (IoA) 展示了网络攻击背后的意图以及威胁行为者为实现其目标而使用的技术。

在分析 IoA 时,引发攻击的特定网络威胁(如恶意软件、勒索软件或高级威胁)并不重要。相反,此网络安全策略仅考虑导致部署网络威胁的事件顺序。

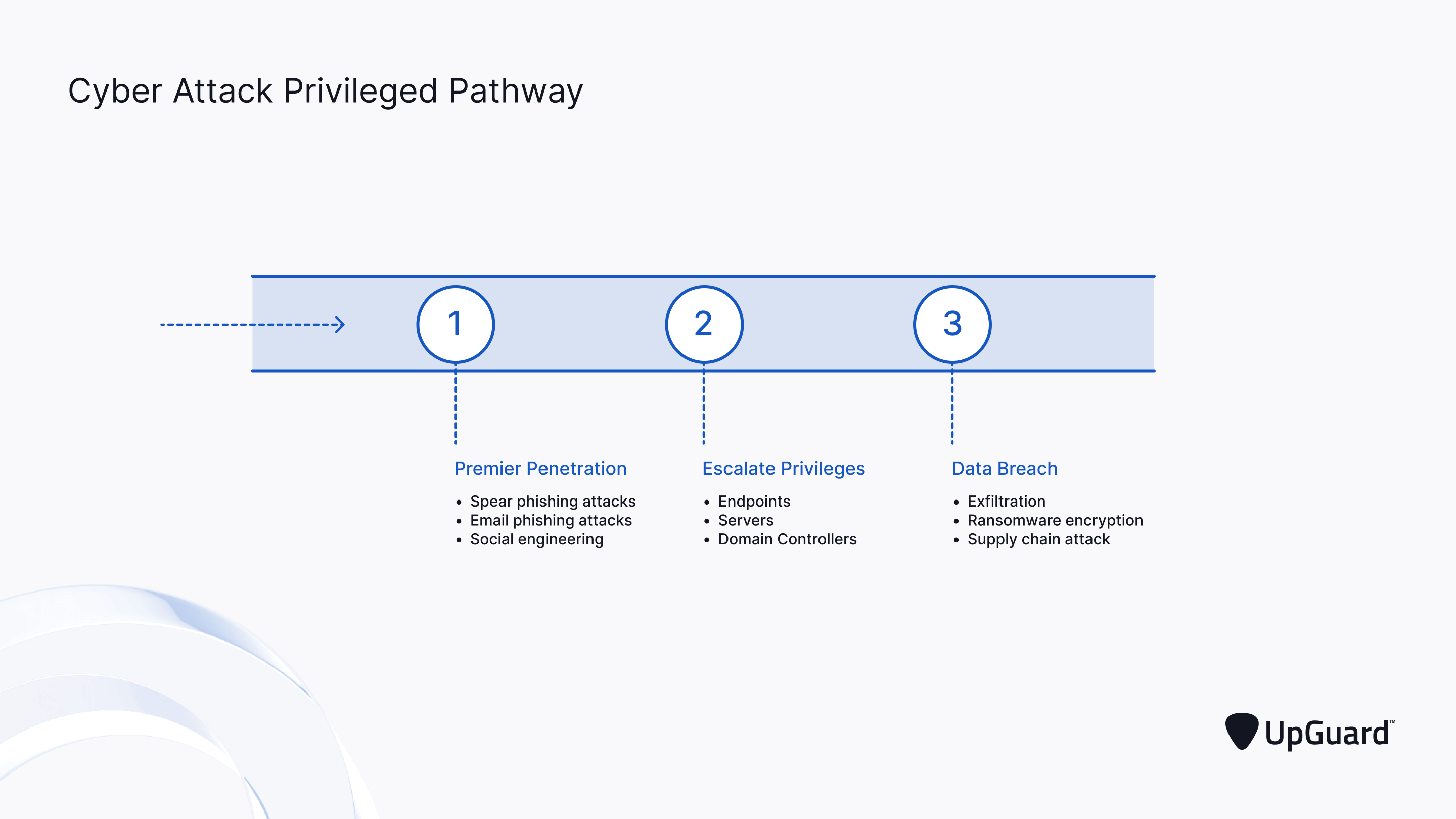

IoA 最好在网络攻击的背景下理解,网络攻击可以简化为三个主要阶段。

网络攻击特权途径

攻击通常始于网络钓鱼活动——员工被诱骗泄露其内部凭据。有了这些信息,IT 边界就被攻破了。

接下来,攻击者在网络中横向移动,寻找有助于访问高度敏感资源的特权凭证。一旦这些凭据被泄露,就会发生数据泄露。

在此过程中造成的所有损害——对内存磁盘的修改、与命令和控制服务器的后门连接等——都表明系统已受到威胁,但它们无助于安全团队了解攻击者的未来动向或他们的目标。主要反对意见是。

IoA 揭示了攻击者的动机,每个过程中使用的具体工具并不重要。

IoA 关注每个网络攻击阶段背后的“原因”,而 IoC 关注“如何”。

攻击指标示例

以下 10 个 IoA 示例基于常见的网络犯罪行为:

- 公共服务器与内部主机通信。这可能表明来自犯罪服务器的数据泄露和远程通信。

- 通过非标准端口而不是端口 80 或端口 443进行连接。

- 内部主机与业务范围之外的国家/地区进行通信。

- 短时间内的主机间通信。这可能表明网络犯罪横向移动或内部威胁活动(参见图 1 中的第 2 阶段)。

- 来自单个主机的多个Honeytoken警报(尤其是在工作时间之外)。

- 过多的SMTP 流量。可能是用于发起DDoS 攻击的受损系统的证据。

- 删除后几分钟内再次感染恶意软件。这可能表明存在高级持续威胁。链接到 APT 博客

-

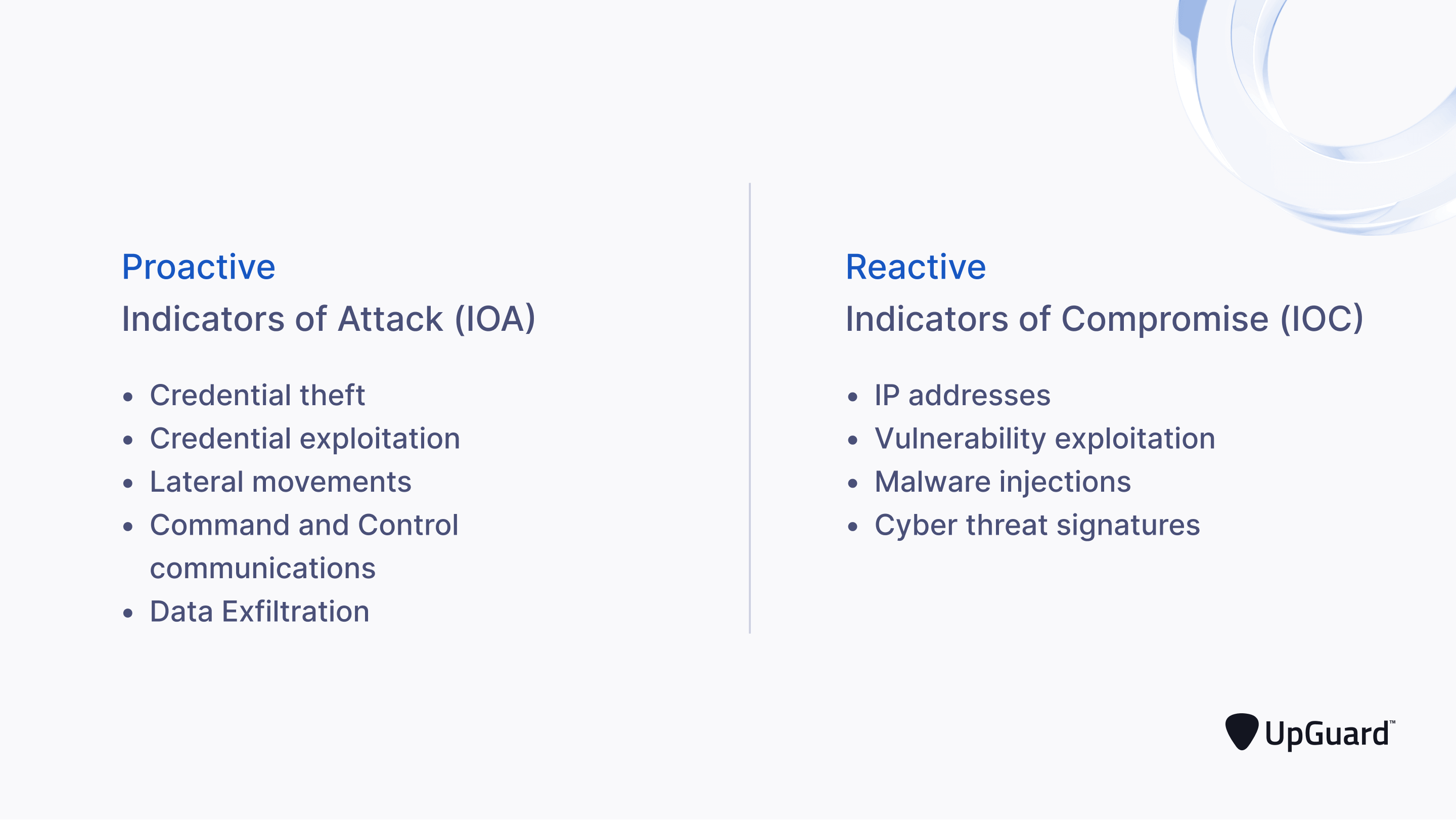

How they Differ from IoCs

妥协指标 (IoC) 是网络事件发生的数字证据。这些情报由安全团队收集,以响应对网络漏洞的推测或在计划的安全审计期间。

另一方面,攻击指标 (IoA) 是网络攻击可能发生的任何数字或物理证据。

下面讨论其他一些差异。在数据泄露之前检测到 IoA

两者之间的主要区别在于它们在网络攻击时间表上的位置。由于 IoA 发生在数据泄露之前,因此如果及时激活事件响应,则可以拦截和防止安全事件。

IoC 是静态的,但 IoA 是动态的

网络攻击足迹不会随着时间而改变。网络攻击的所有组成部分——后门、C&C 连接、IP 地址、事件日志、哈希等——保持不变,并提供必要的威胁情报来帮助安全团队抵御未来的攻击。

这就是为什么基于 IoC 的检测方法被归类为静态的原因。

另一方面,IoA 数据是动态的,因为网络犯罪活动是动态的。在发生数据泄露之前,黑客需要经历多个攻击阶段并在多种攻击技术之间进行转换。

网络攻击有 14 个阶段,每个阶段都包含一组不同的技术。请参阅ATTCK&CK矩阵。

IoA 检测方法旨在检测这种活动,因为它正在发展。实时监控 IoA 数据

由于 IoA 数据随着攻击者在网络攻击生命周期中的进展而变化,因此需要实时监控数据。

IoA 数据可以指示网络是如何被破坏的、建立的后门以及被泄露的特权凭证——这些信息可以帮助安全团队在网络攻击的发展过程中拦截它,从而减少攻击者的停留时间。

因此,IoA 支持积极主动的网络安全方法,而 IoC 则用于被动取证驱动的响应。

基于 IoC 的检测机制的局限性

IoC 检测方法无法拦截不以静态签名为特征的网络威胁。

新兴的网络威胁,例如零日攻击,没有机会被分配签名,因此将通过依赖签名检测的安全控制。

基于静态签名的网络安全控制的一个示例是防病毒软件。

一些恶意软件不会写入磁盘以避免触发防病毒扫描。防病毒安全解决方案可能发现此类威胁的唯一方法是使用威胁的更新签名扫描系统内存。

即使有更新的签名可用(当 0 天被积极利用时,这种情况极不可能发生),内存扫描也需要每周进行多次才能有任何检测机会。

并非所有 AV 供应商都能够执行内存扫描,即使他们能够,端点性能也会在此过程中受到影响。因此,IoC 驱动的解决方案(如防病毒软件)不能可靠地防御新兴威胁。

IoC 驱动解决方案的另一个限制是其可预测的攻击面扫描计划。

高级持续性威胁 (APT) 等复杂威胁能够在信息安全扫描期间暂停攻击者活动,并在每次扫描完成后继续进行。网络安全的未来:IoC 和 IoA 驱动策略的结合

如果单独实施,IoC 和 IoA 战略都会在网络安全计划中造成缺陷。

IoC 无法帮助安全条款拦截网络攻击企图。国际奥委会还经常触发误报,产生大量误报。

- 在网络事件发生后,IoA 提供的法医情报不足。

但是,当结合起来时,一种策略的优势可以方便地解决另一种策略的不足。

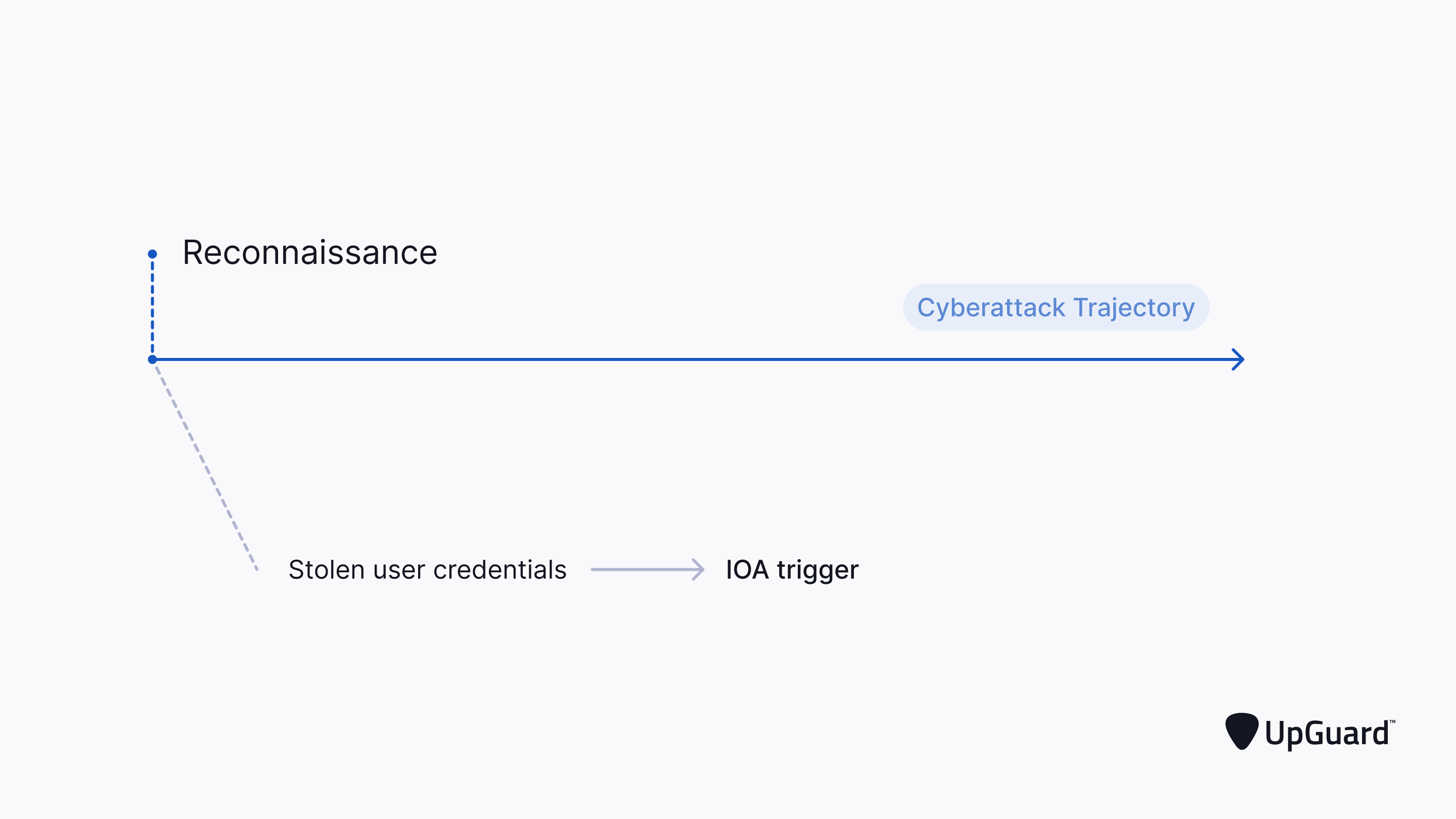

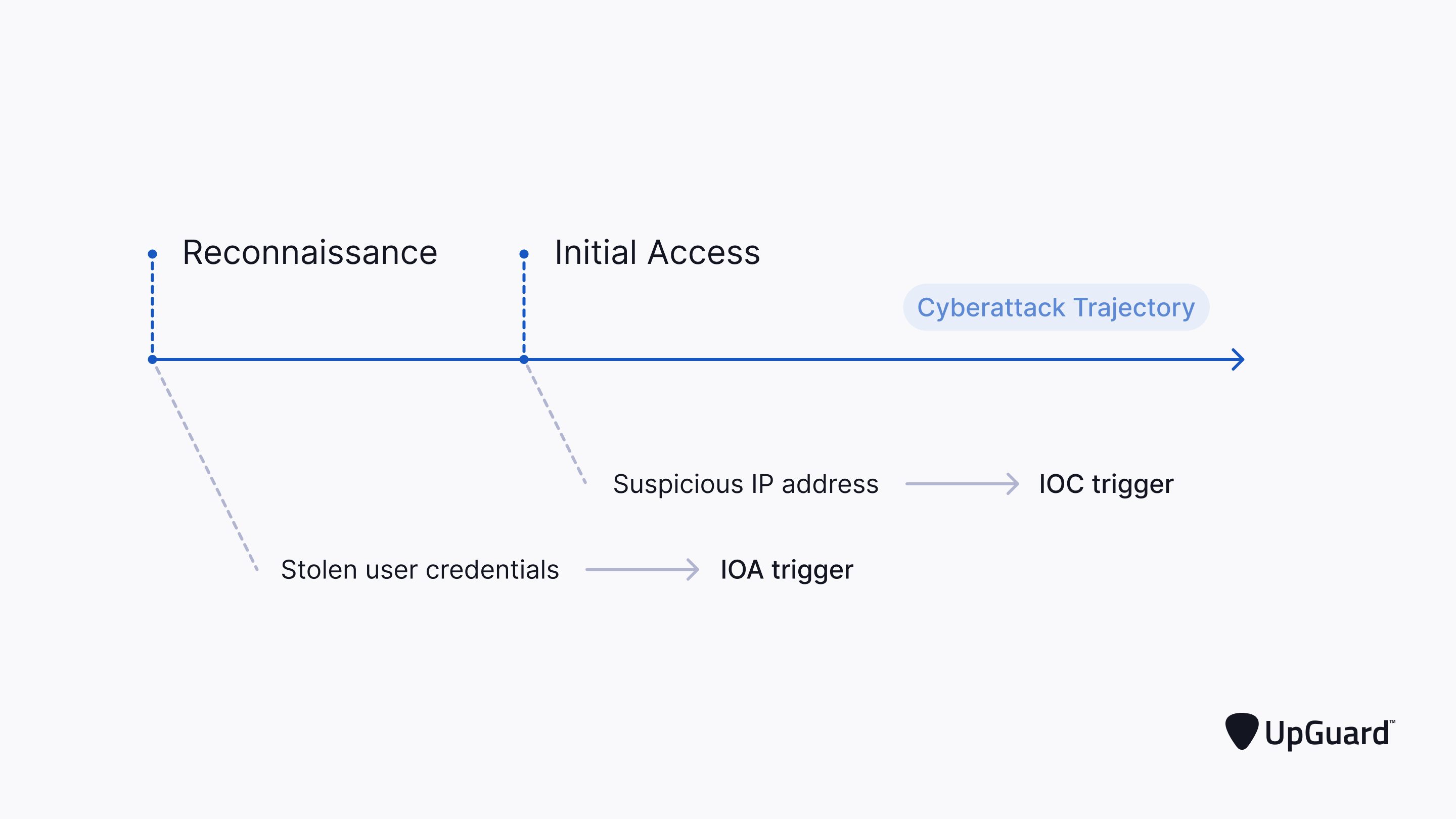

为了说明这种互补关系,请考虑通过Mitre Att&ck阶段推进的威胁参与者。

在攻击的侦察阶段,用户帐户是从发布在暗网上的被盗数据库中获取的。这个过程是一个 TTP 指标(战术、技术和程序),也是一个 IoA。

然后,网络攻击者使用这些凭据突破目标网络的外围,进入攻击的初始访问阶段。

在通过 IoA 驱动的工具了解此活动后,安全研究团队开始调查。

他们了解到,被盗的凭据被用来从一个以发起勒索软件攻击而闻名的俄罗斯地点的 IP 地址登录网络。此类情报将被归类为 IoC,其中该 IoC 的威胁指示器类型是 IP 地址。

既然网络攻击的动机很明确,安全团队就可以保护此类攻击中通常利用的攻击向量,并部署针对勒索软件操作的响应工作。

IoC 和 IoA 的结合为威胁追踪人员提供了更大的背景,帮助他们了解攻击的主要目标,从而减轻每个网络事件造成的损害。