绿盟 - 威胁建模模型ATT&CK

绿盟科技建模研究实践

从建模的层次来看

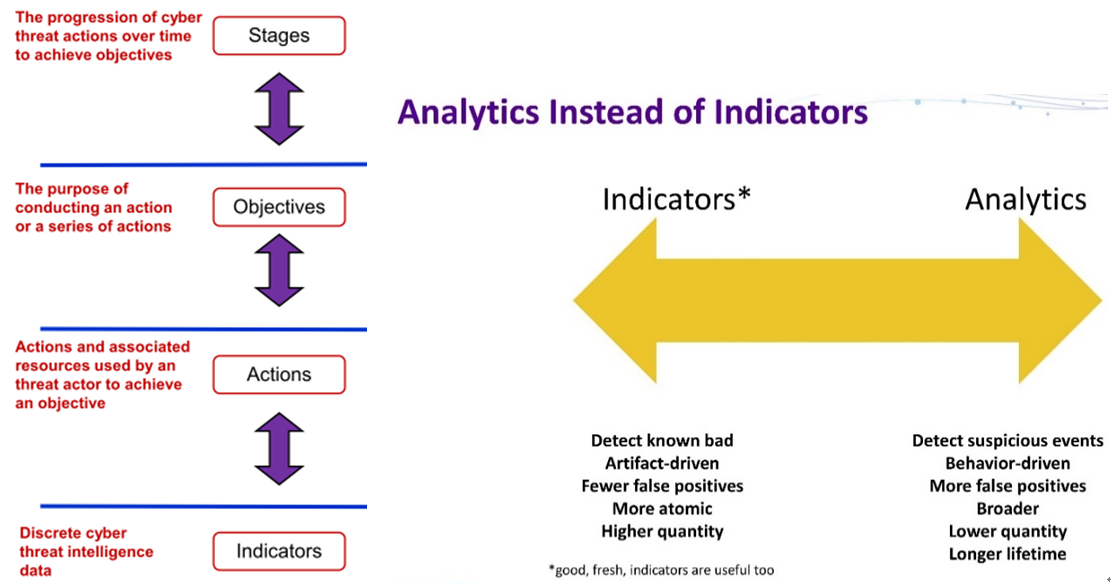

传统防护设备的告警则属于指示器层

指示器层能够检测已知的恶意数据,由人为特征进行驱动,误报少,粒度小所以对应告警数量庞大。

ATT&CK模型的建模主要集中于行为层

行为层的分析针对可疑的事件进行检测,由行为进行驱动,误报相对较多,粒度大所以事件数量少,生命周期更长。

ATT&CK在行为层进行建模,一方面能够充分利用威胁情报的TTP进行知识共享,另一方面能够在更宏观的程度对攻击者进行画像,能够从具体的技术手段和指示器规则中解脱出来。

绿盟科技在威胁建模方面也是集中于行为层的抽象建模。

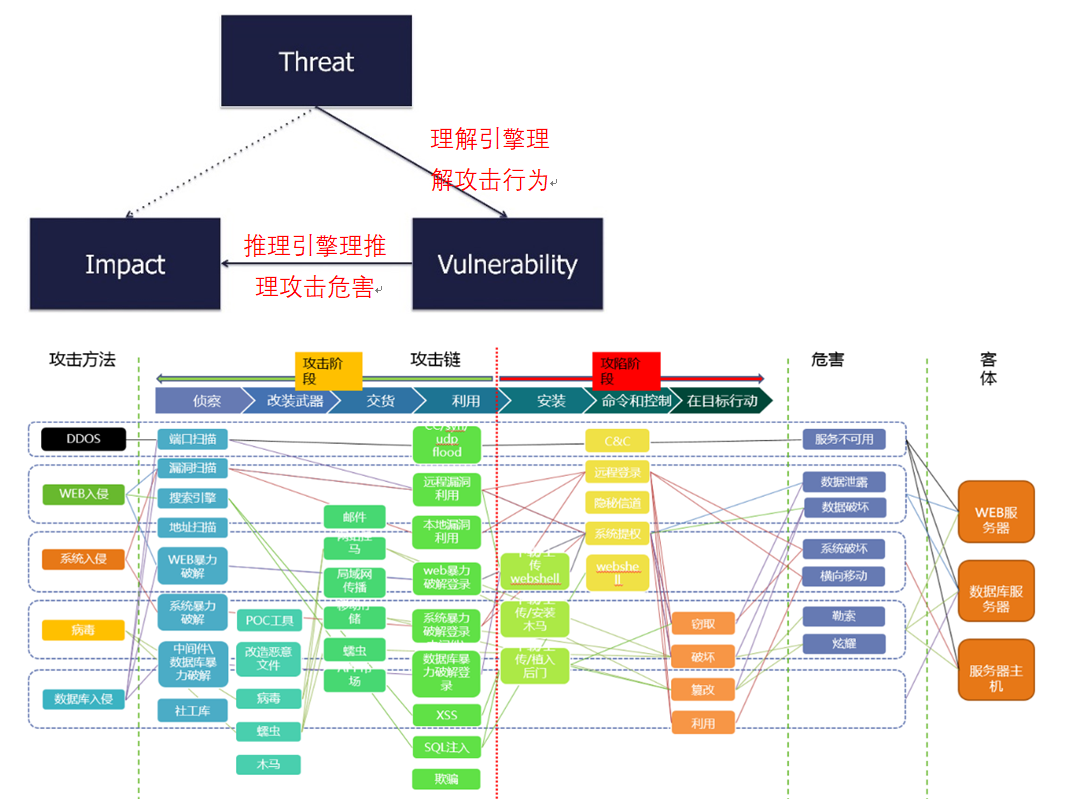

针对防护设备产生的大量告警,绿盟科技使用理解引擎将海量告警理解为相应的攻击行为,对应为风险模型的威胁主体利用目标漏洞进行攻击。使用推理引擎推理攻击造成的危害,对应为风险模型的漏洞造成影响,并结合攻击链模型进行攻陷研判。

鉴于实际网络环境的复杂性,只对攻击行为进行建模来分析问题是远远不够的。因此绿盟科技结合知识图谱,设计了多个本体对整个网络威胁进行建模分析,并兼容MITRE组织的CAPEC、MAEC和ATT&CK等模型的接入和使用,能够从多方威胁情报中提取关键信息并作为知识对知识图谱进行扩展。

在能力提升方面,绿盟科技也使用还原真实攻击场景和模拟实际攻防演练的方式进行产品的测试,同时组织多次内部红蓝对抗对自身防御能力进行检验。

小结

Freddy和Rich在《ATT&CK in Practice A Primer to Improve Your Cyber Defense》的分享侧重于对ATT&CK模型的实际应用落地,从威胁建模开始分析问题,先明确要抵御的攻击者和需要保护的关键资产,再介绍利用ATT&CK模型建立自己的分析防御体系的具体步骤,以及后续对自身的防御能力进行提升的方法,也介绍了不少有用的工具和资源。

Jared在《How to Evolve Threat Hunting by Using the MITRE ATT&CK Framework》的分享则侧重于利用ATT&CK模型进行威胁捕获,介绍如何在建立防御体系之后对未知威胁进行挖掘,也分享了不少具体的研究思路。

经过研究和比较,绿盟科技在建模思路上与ATT&CK模型基本处于同一层面,能力提升的思路也是一致,由于支撑业务的不同导致实现的功能有所区别,但其研究思路上还是具有很高的参考价值。

相关资料

ATT&CK

SIGMA

Sigma 是一种通用且开放的签名格式,可让您以直接的方式描述相关的日志事件。规则格式非常灵活,易于编写,适用于任何类型的日志文件。该项目的主要目的是提供一种结构化的形式,研究人员或分析师可以在其中描述他们曾经开发的检测方法,并使其与他人共享。

Sigma 用于日志文件,Snort用于网络流量,YARA用于文件。

为什么选择Sigma

今天,大家收集日志数据进行分析。人们开始自己工作,处理大量白皮书、博客文章和日志分析指南,提取必要的信息并构建自己的搜索和仪表板。他们的一些搜索和相关性非常好并且非常有用,但是他们缺乏可以与他人分享他们的工作的标准化格式。

其他提供了出色的分析,包括 IOC 和 YARA 规则来检测恶意文件和网络连接,但无法在日志事件中描述特定或通用的检测方法。Sigma 旨在成为一个开放标准,可以在其中定义、共享和收集此类检测机制,以提高每个人的检测能力。