- 威胁情报平台 | 公众号 | 个人号(偏APT方向)

- 国内

- 国外

- 概念性科普

- 情报共享

- 《绿盟 - 如何建立基于情报和威胁狩猎能力的实战化运营体系》">《绿盟 - 如何建立基于情报和威胁狩猎能力的实战化运营体系》

- 《Michael Daniel(Cyber Threat Alliance的CEO) - Faulty Assumptions: Why Intelligence Sharing Fails》">《Michael Daniel(Cyber Threat Alliance的CEO) - Faulty Assumptions: Why Intelligence Sharing Fails》

- 《360政企安全 - 从“向前防御”探究情报共享必要性》">《360政企安全 - 从“向前防御”探究情报共享必要性》

- 《小强说 - 威胁情报共享之野望》">《小强说 - 威胁情报共享之野望》

- 《福韵数据 - 网络威胁情报共享:调查与研究方向》">《福韵数据 - 网络威胁情报共享:调查与研究方向》

- 情报共享

- 威胁情报相关文章/书籍

- 工具

- 黑*产 / 风控

- 合集

威胁情报平台 | 公众号 | 个人号(偏APT方向)

国内

启明星辰VenusEye威胁情报中心

安天

安天威胁情报中心

刚搞起来,但是看得出设计很好

安天威胁情报中心

国家网络威胁情报共享开放平台

微步

官网

公众号:微步在线研究响应中心

微步在线云API

*适合查阅数据类型和结构

安恒

- 威胁中心:给客户看的全球威胁情报

- 公众号:一般发自己研究/发现的,会比较少,应该叫安全研究比较合适。还是看官网更比较符合威胁情报这个主题

腾讯

腾讯安全威胁情报中心

腾讯玄武实验室

每日,没有重点和分类,像个爬虫结果,作为筛选的数据源比较合适

奇安信

奇安信威胁情报中心

#每周威胁情报

每周五发布,有分类:攻击团伙情报、攻击行动或事件情报、恶意代码情报、漏洞情报

360

白泽安全实验室

天际友盟

*作为国内第一本正式出版的、普及威胁情报技术的专业书籍,由天际友盟的技术团队共同编写的《网络威胁情报技术指南》

- 官网:以前每个工作日都会有全球的威胁情报(《每日重点情报推荐》),现在找不到了,可能没做了

- 公众号:周更,一周重点情报摘要,以日期排序就有点不太专业,一般按类型分类吧😅

- RedQueen:安全情报列表部分没有分类,目前暂不支持搜索,需要企业账号才能访问IoCs的详细信息

黑*产

永安在线情报平台:黑*产(电诈,博彩,洗钱,薅羊毛(……😂)等)

GEETEST极验个人号

丁爸 情报分析师的工具箱

《【资料】使用变化模型生成虚假网络威胁情报》

【微信公众号话题】开源情报技术资料

【微信公众号话题】美国情报资料威胁情报

黑鸟:微博(肯定会有个人社交的一些和情报无关的内容),公众号

熊猫正正

丁爸 情报分析师的工具箱

二道情报贩子

ThreatPage全球威胁情报逆向分析安全研究员

p1ut0

等等国外

VT

VT API 2.0

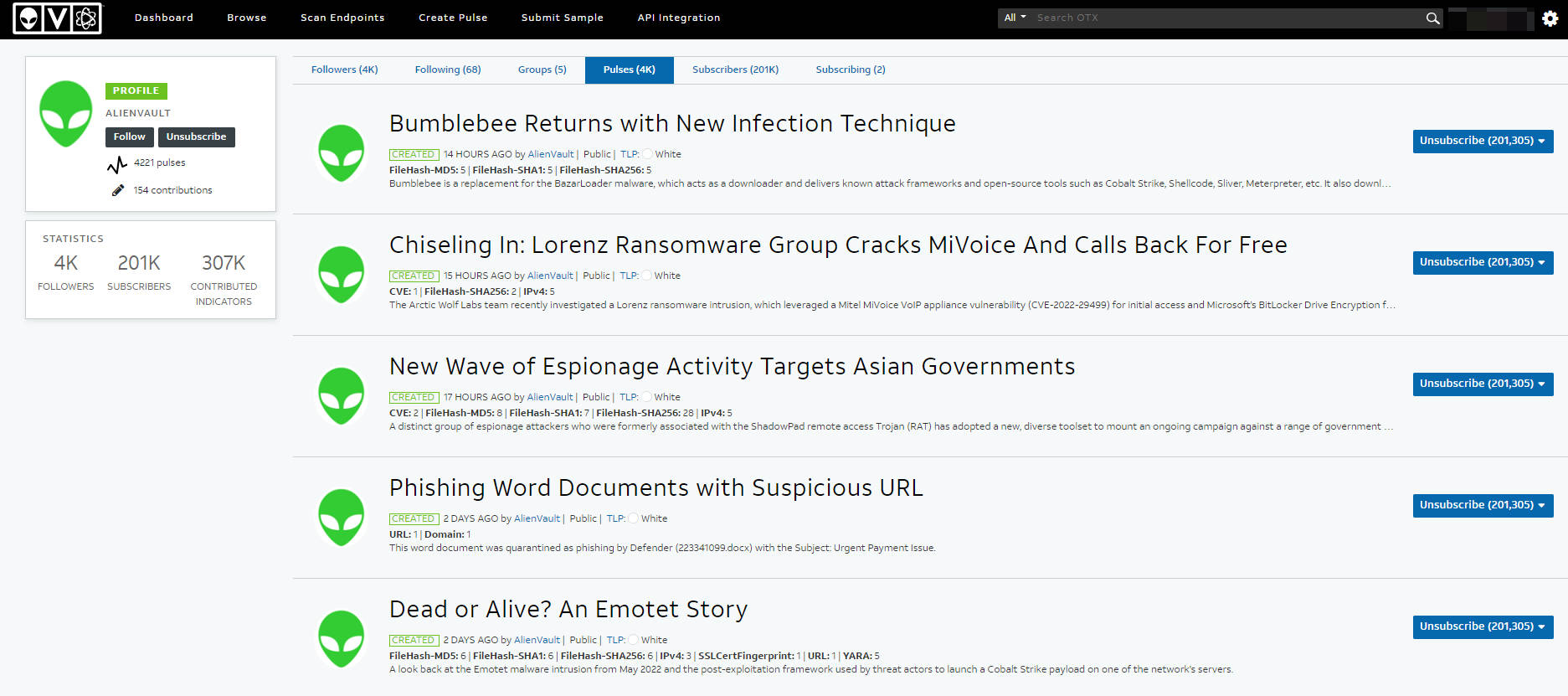

VT API 3.0AlienVault OTX

可以在网页上查看:

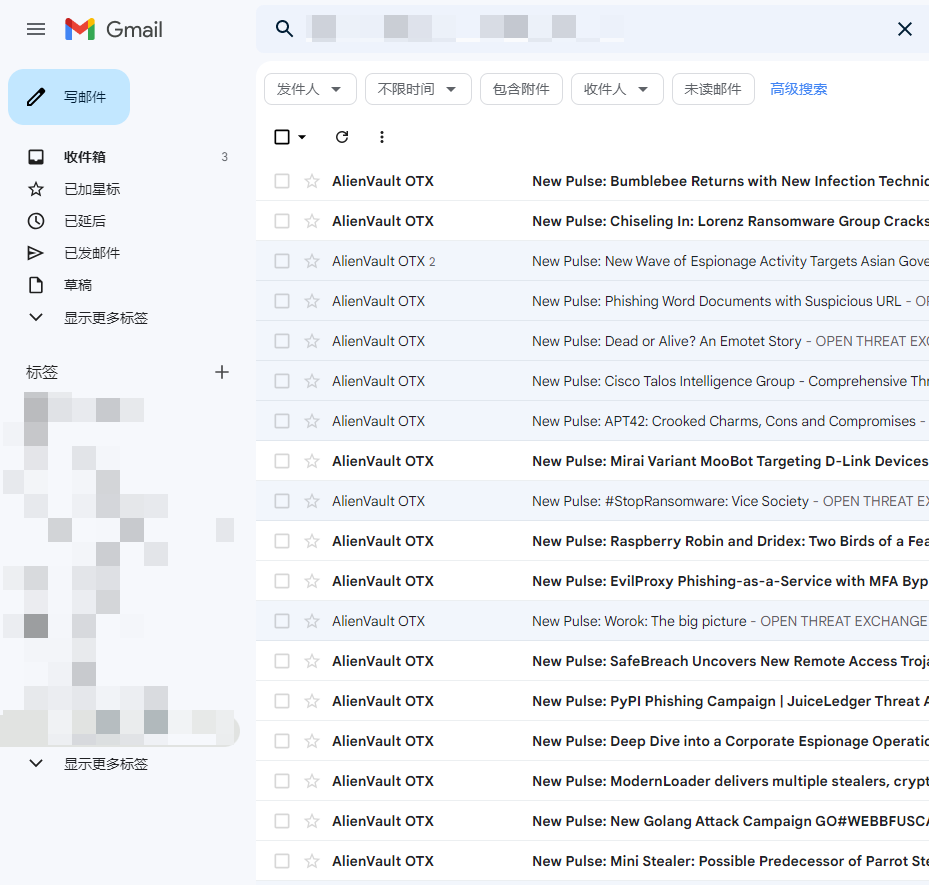

还可以订阅到邮箱:

Google-Mail - 过滤器《乌雲安全 - 国外威胁情报网站汇总》

概念性科普

《天际友盟威胁情报小讲堂(19):洋葱式信息安全观察:情报系统中的情报生命周期》

《【微步在线报告】当我们谈到情报,我们在谈论什么》

《微步 - 蓝队的自我修养之事后溯源(归因)》

《网络安全应急技术国家工程实验室 - 基于开源信息平台的开源威胁情报挖掘简述》情报共享

美国:国家:CTIIC网络威胁与情报整合中心;安全厂商:网络威胁联盟CTA;

中国:国家威胁情报共享平台CNTIC

非盈利情报共享机构:网络威胁联盟Cyber Threat Alliance(CTA)《绿盟 - 如何建立基于情报和威胁狩猎能力的实战化运营体系》

威胁狩猎分为结构化狩猎和非结构化狩猎。 结构化狩猎主要是基于IoA(攻击信标)以及TTPs进行,而非结构化狩猎则基于情报的数据驱动狩猎相对于结构化狩猎宽松得多,即使是低置信度的IoC也可以作为一个狩猎规则。

《Michael Daniel(Cyber Threat Alliance的CEO) - Faulty Assumptions: Why Intelligence Sharing Fails》

三个信息共享时候的错误假设:

- 认为所有的威胁情报(CTI)都是技术数据

- 所有的组织都应该进行相关技术数据分享

- 一旦进行共享渠道,那么分享就是一件非常容易的事情

提出了一些提高效率的假定以及如何落地: 减少共享的组织以降低CTI的噪音; 标准的分享形式可以提高情报分享的效率,往往能够提供更好的情报;

《360政企安全 - 从“向前防御”探究情报共享必要性》

《小强说 - 威胁情报共享之野望》

共享场景

目前主要是IOC Feeds的共享和下发,对于参与共享的安全厂商而言,我共享的是我的核心IOC数据,但是获取到的IOC Feeds信息的准确性和及时性,却难以判断,甚至是没有用的,导致参与共享的厂商都认为自己共享的多,获得的收益少,进而陷入恶性循环。

这是因为,对于安全厂商生产的IOC,本质上是基于自身业务在网络环境中的观测,结合自身的安全检测和分析能力进行生产和沉淀的,自己认为是“高价值的”;但是不同厂商在整个网络环境中的观测都是片面的、重合度少的,A厂商基于自己业务观测和分析生产出来的“高价值”IOC情报,在B厂商看来是“难以确认的”,并不敢直接用于自身的安全检测和阻断业务中,最多只是当作另一类“观测数据”,需要进行二次分析和确认才能进行使用。这导致在A厂商和B厂商看来,都是“不值当的”。更别说个别安全厂商为了避免自身的威胁情报被二次使用和出售,故意在情报数据中参杂了一些“标记假数据”。

共享内容

目前共享的内容以IOC情报、样本为主,缺失攻击相关的上下文信息,对于参与威胁情报共享成员,看到的共享情报信息都是知其然但不知其所以然,并且目前尚缺乏中立的威胁情报质量的评估机构和较准确的评估体系,就更不敢在产品中直接使用共享的威胁情报了。

《福韵数据 - 网络威胁情报共享:调查与研究方向》

2.网络威胁情报共享 2.1 计算机集成技术的自动共享 2.2 CTI共享协作 2.3 CTI指标 2.4 工业部门共享 2.5 CTI共享的好处 2.6 共享CTI的风险 2.7 人在CTI共享中的作用 2.8 文化和语言障碍 3.可操作的网络威胁情报 3.1 共享CTI的及时性 3.2 CTI共享的信任建立 3.3 利益相关者声誉 3.4 CTI的相关性 3.5 隐私和匿名 3.6 数据互操作性

2.3 CTI指标

CTI包含各种特征,这些特征使它成为真正的情报。恶意的IP地址或散列本身不被认为是CTI,而可能是CTI的一个部分。这些特征可能包括可以与受信任的利益相关者共享的威胁行为者、活动、动机和妥协指标(IoC)的描述。IoCs是最容易操作的CTI特征之一,也是大多数工具的焦点

威胁情报相关文章/书籍

《以色列的威胁情报公司Cybersixgill - 2021年威胁情报发展报告:近半公司被不准确或过时的威胁情报困扰》

Cybersixgill&Dark Reading - 2021 年威胁情报发展报告.pdf

天际友盟 - 《网络威胁情报技术指南》

工具

丁爸 情报分析师的工具箱

威胁狩猎

熊猫正正微信公众号话题-威胁情报

《关于威胁猎捕的那些事》

通过平台和工具可以帮助专业的安全专家发现威胁,同时专业的安全专家会将自己的能力赋能给这些平台和工具,这是一个长期相互运营的过程,威胁在升级,平台和工具也会升级。 安全最重要的还是运营,任何一款平台、产品、工具,只要不运营,就是一个空框架,没啥用,也发现不了任何安全威胁。 安全就是一个持续运营的过程,所以笔者说安全永远在路上,没有结果,只要黑客组织不停止攻击,安全问题就会一直出现,而且会越来越多。

《威胁棱镜 - 如何使用VirusTotal狩猎恶意软件?》

如何利用 VirusTotal 提供的 VirusTotal Intelligence、VirusTotal Grep、VirusTotal Yara 与 VirusTotal Graph 服务进行高效的威胁狩猎。

黑*产 / 风控

流量经济新观察之银行篇:数字化转型四十载

流量经济新观察之银行篇:数字化转型四十载(下)

最高法点名电商黑*产,电商圈如何借好东风

流量经济新观察之电商篇:二十年购物车之争(上篇)

流量经济新观察之电商篇:二十年购物车之争(下篇)

合集

洞见网安

整合微信公众号的信息流

2022-9-14 10:07:58:访问发现502了