- 五十年跌宕起伏,恶意软件进化路">五十年跌宕起伏,恶意软件进化路

- 1971 年,概念原型问世

- 1982 年,首个 MAC 病毒

- 1986 年,首个 PC 病毒

- 1988 年,莫里斯蠕虫诞生

- 1989 年,勒索软件横空出世

- 1992 年,米开朗基罗定时炸弹

- 1994 年,网络钓鱼

- 1999 年,千年虫危机

- 2000 年,僵尸网络的时代

- 2000 年,I LOVE YOU

- 2003 年,冲击波(Blaster)横扫全球

- 2005 年,网络犯罪的前夜

- 2005 年,劫持搜索结果

- 2010-2012 年,国家级黑客浮出水面

- 2012 年,勒索时代来临

- 2013 年,勒索软件试水数字货币

- 2016 年,物联网僵尸网络时代

- 2017 年,0day 凶猛

- 2017 年,挖*纪元

- 2019 年,勒索软件狂潮

- 2020 年,供应链攻击引爆

- 总结

五十年跌宕起伏,恶意软件进化路

现在,手机、电脑、路由器等电子设备已经无处不在,网络攻击也如影随形、相伴相生。从人类历史上发现的第一个计算机病毒到现在已经过去了整整五十年。立足现在回望过去,让我们一起回顾那些恶意软件为历史带来的“巅峰时刻”。

1971 年,概念原型问世

ARPANET 在 1967 年开始将计算机远程连接起来,两年后正式组网。并且为了使数据能够在计算机间通过网络进行传输,在 1970 年开发了 NPC(TCP/IP 的前身)。1971 年世界上出现了第一个微处理器 Intel 4004,开创了计算机的新时代。

1971 年,世界上第一个概念上的病毒 Creeper 诞生。工程师 Bob Thomas 基于冯诺依曼在 1940 年提出的概念开发了该病毒,通过 ARPANET 计算机发布消息 “I”m the creeper, catch me if you can!”。但该病毒实际上并没有表现出蠕虫的行为,其目的也并非恶意。

1982 年,首个 MAC 病毒

业界流传着“Mac 设备不容易感染病毒”的传言,但实际上在野发现的第一个计算机病毒就是针对 Apple Ⅱ 计算机的 Elk Cloner。

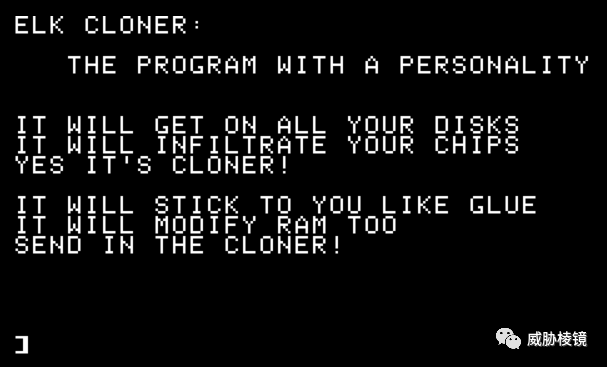

该病毒由一个 15 岁的孩子开发,主要目的是为了捉弄朋友。每当运行受感染的磁盘时,该引导区病毒就会进行传播。病毒驻留在内存中会感染其他干净的软盘并且显示如下消息:

On the fiftieth boot, Elk Cloner would display a poem to the user:Elk Cloner: The programwith a personalityIt willgetonall your disksIt will infiltrate your chipsYes, it’s Cloner!It will stickto youlike glueIt willmodify RAM tooSendin the Cloner!

1986 年,首个 PC 病毒

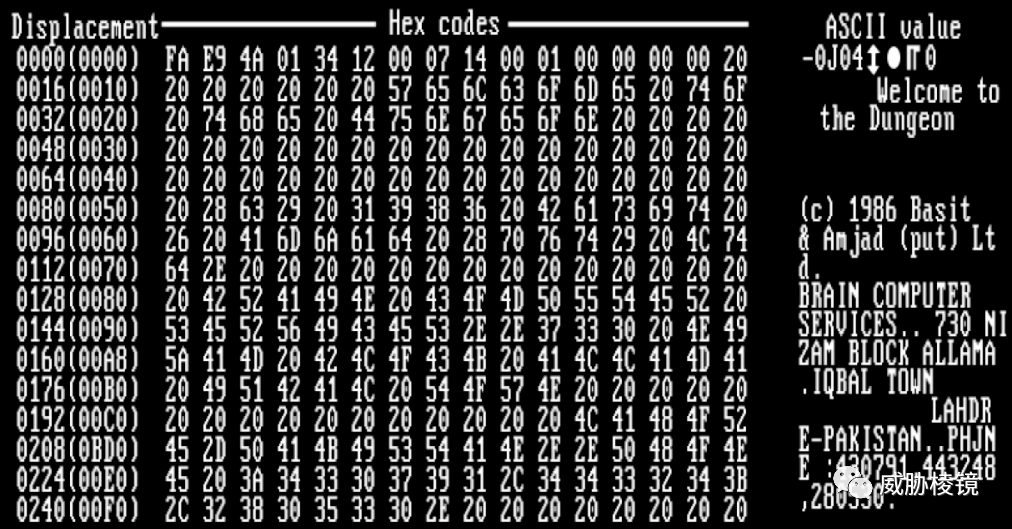

1986 年出现了第一个 PC 上的病毒,被称为 Brain。该病毒起源于巴基斯坦,但很快在世界范围内进行传播。

该病毒由来自巴基斯坦的两兄弟 Amjad Farooq Alvi 和 Basit Farooq Alvi 开发,借盗版医疗软件进行传播。那时还没有互联网,通过软盘拷贝传播这种引导区病毒,随着盗版软件传播到全世界。

幸运的是,该病毒并不具备极大的破坏性,只是隐藏了一个特定的扇区导致机器无法启动。病毒会弹出提示信息:

Welcome to the Dungeon (c) 1986 Amjads (pvt) Ltd VIRUS_SHOE RECORD V9.0 Dedicated to the dynamic memories of millions of viruses who are no longer with us today - Thanks GOODNESS!!! BEWARE OF THE er..VIRUS : this program is catching program follows after these messages….$#@%$@!!Welcometo the Dungeon ©1986 Basit & Amjads (pvt). BRAIN COMPUTER SERVICES730 NIZAMLBOCK ALLAMA IQBAL TOWN LAHORE-PAKISTAN PHONE:430791,443248,280530. Bewareof this VIRUS…. Contact usfor vaccination…

提示中让受害者联系进行处理,开发者声称他们只是希望让大家能够合法地获取软件。

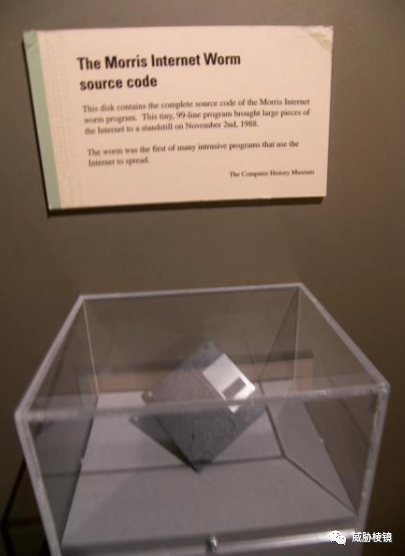

1988 年,莫里斯蠕虫诞生

Robert Morris 以自己的名字命名了 Morris 蠕虫,也是为了概念原型开发的。该蠕虫是第一个利用应用程序漏洞进行传播、第一个检查是否已经存在感染的恶意软件,它还引领了一些其他的现代恶意软件行为。例如,Robert Morris 为防止管理员清除蠕虫,还实现了持久化功能。

Morris 蠕虫自己没有办法停止疯狂的自我复制,会将设备负荷拉满,使其无法运行。并且,其在网络中的疯狂传播也导致了拒绝服务(DoS)。

Robert Morris 是第一个根据美国的《计算机欺诈与滥用法》被定罪的人,后来他成为了一名杰出的企业家并且获得了麻省理工学院(MIT)的终身教职。

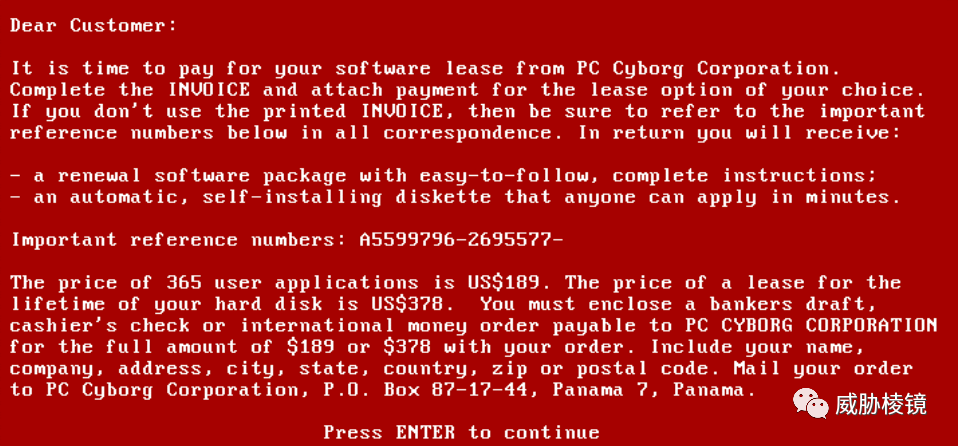

1989 年,勒索软件横空出世

那个时代艾滋病是全球关注的医疗焦点,世界上第一个勒索软件是 AIDS 木马(Acquired Immune Deficiency Syndrome,AIDS 获得性免疫缺陷综合征即艾滋病)。

该木马利用两万张携带病毒的软盘通过信件发送给全世界的艾滋病研究人员,其中包含一份关于艾滋病的调查问卷。但是在第 90 次启动时,木马将会把文件名更改为加密字符串并使用户不可见。屏幕提示用户可以以每年 189 美元或者终身 385 美元的价格进行解密,赎金需要发送到巴拿马的邮政信箱,并且只接收银行汇票或者银行本票。

通过研究人员对该木马的分析,加密的密钥为 Dr. Joseph Lewis Andrew Popp Jr.。该木马被认为是 Joseph Popp 博士开发的,他声称他这么做是为了将资金捐给艾滋病研究。Joseph Popp 在英国被逮捕并指控犯罪,但后被宣布精神失常遣返回美国。有趣的是,Joseph Popp 并未将软盘寄给任何美国的研究人员。

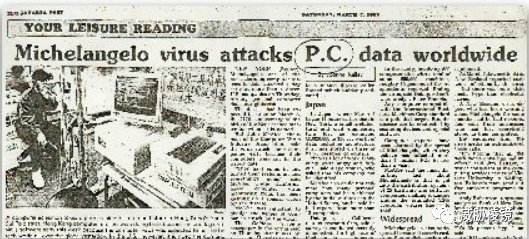

1992 年,米开朗基罗定时炸弹

Michelangelo 只一种针对 DOS 分区的引导区病毒,通过汇编语言编写,也通过软盘进行传播。

被称为 Michelangelo(米开朗基罗)的原因是该病毒会在 3 月 6 日米开朗基罗诞辰这天被唤醒。被披露后,媒体引导用户可以在当天不使用计算机或者将日期修改为其他日期即可绕过感染。这也是计算机病毒第一次在主流媒体上被给予如此力度的关注,间接助推了杀毒软件的销售。

1994 年,网络钓鱼

互联网开始强势崛起,但拨号上网仍然十分昂贵,所以攻击者对窃取账户凭据非常感兴趣。

攻击者首次使用网络钓鱼的方式发起攻击,攻击者通过虚假的 AOL(美国在线)消息机器人像目标发送即时消息,称用户的计费存在问题要求用户验证账户凭据。攻击者收集了这些凭据信息,使用或者将其出售。

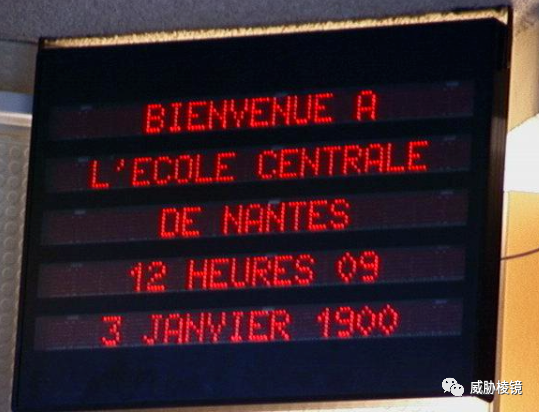

1999 年,千年虫危机

1999 年,全球都陷入了对千年虫的恐慌中。大家担心计算机会在 2000 年 1 月 1 日启动时回到 1900 年 1 月 1 日,从而导致各种问题。但事实上问题并没有大家想的这么严重,但是对千年虫的恐慌仍然是头号新闻。

2000 年,僵尸网络的时代

最早的僵尸网络实际上 1999 年的 GTbot,但是其非常简单。GTbot 通过 IRC 进行命令控制,主要用于发起 DDoS 攻击。

首个规模很大的僵尸网络是 EarthLink Spam,其任务也相对简单,只是发送大量的垃圾邮件。最高峰时期,EarthLink Spam 能够占到全世界所有垃圾邮件的四分之一,超过 12.5 亿封。其背后的运营者 Khan C. Smith 也遭到了史无前例的 2500 万美元的处罚。

2000 年,I LOVE YOU

I LOVE YOU 蠕虫病毒由菲律宾的一名大学生 Onel De Guzman 开发,使用多种方式进行传播。

蠕虫通过 Outlook 通讯录发送电子邮件将自身作为附件(LOVE-LETTER-FOR-YOU.vbs.txt)发送出去,这种滥用信任关系的攻击方式导致短短数日就攻陷了数百万台计算机。

2003 年,冲击波(Blaster)横扫全球

2003 年 8 月 11 日,Blaster(又叫 MSBlast、lovesan)出现。Blaster 针对 Windows 2003 操作系统的 RPC 漏洞攻陷电脑,并且针对 windowsupdate.com 发起 SYN 洪水攻击。但幸运的是,机器更新升级并不使用该域名而是使用 windowsupdate.microsoft.com。

并且,由于该蠕虫本身存在缓冲区溢出漏洞,会导致蓝屏死机(BSOD)并重新启动。然而重新启动时,该蠕虫又会触发蓝屏死机,周而复始地蓝屏再重启计算机。

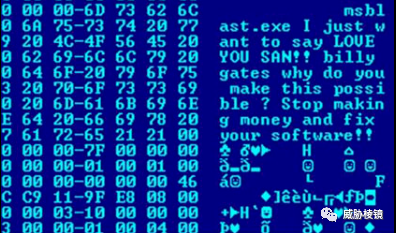

作者在样本文件中写道:

I just want to say LOVE YOU SAN!!billy gates whydo you makethis possible ? Stop making moneyand fix your software!!

该漏洞是通过对微软的补丁程序进行逆向确定的,所以在 8 月 11 日之前就打了 MS03-026 补丁的计算机并不会受到该蠕虫的感染。

2005 年,网络犯罪的前夜

恶意软件 Mytob/Zotob 结合了蠕虫、后门和僵尸网络的功能,一出世就改变了这个世界的游戏规则。作为传播速度最快的电子邮件蠕虫 MyDoom 的一个变种,Mytob 可以通过电子邮件进行传播,也可以利用 MS04-011 漏洞或 MS04-012 漏洞进行传播。

Mytob 是最早阻止失陷主机进行更新来对抗反病毒软件的一批恶意软件之一,它会将已知厂商的 URI 重定向到 127.0.0.1 拦截更新。并且 Mytob 的变种非常多,以至于安全常识将整个字母表都用上了还不够。

Zotob 利用了 Mytob 的部分源码,并且扩展了 MS05-039 漏洞。Zotob 破坏力惊人,摧毁了包括纽约时报在内的一百多个组织的正常运营。

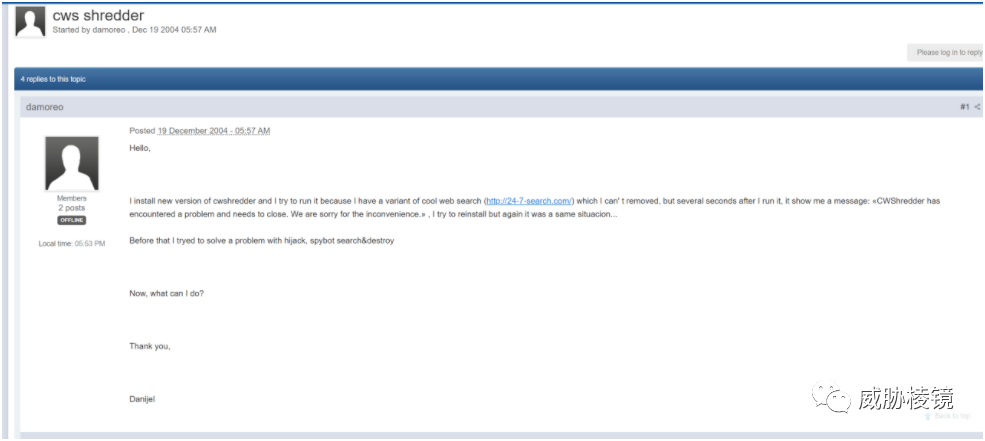

2005 年,劫持搜索结果

CoolWebSearch 是第一个劫持谷歌搜索结果的网络犯罪行动,攻击者劫持 Google 点击次数。

后续出现了各种各样的模仿攻击,俄亥俄州的一名女子以几千美元在 eBay 上购买了一辆汽车后很久都没有到货。后来确认该车从未出售过,计算机已经被安装了恶意软件 BayRob。该恶意软件注入了虚假的商品列表欺骗了用户,直到 2016 年美国联邦调查局(FBI)才逮捕了犯罪分子。

2010-2012 年,国家级黑客浮出水面

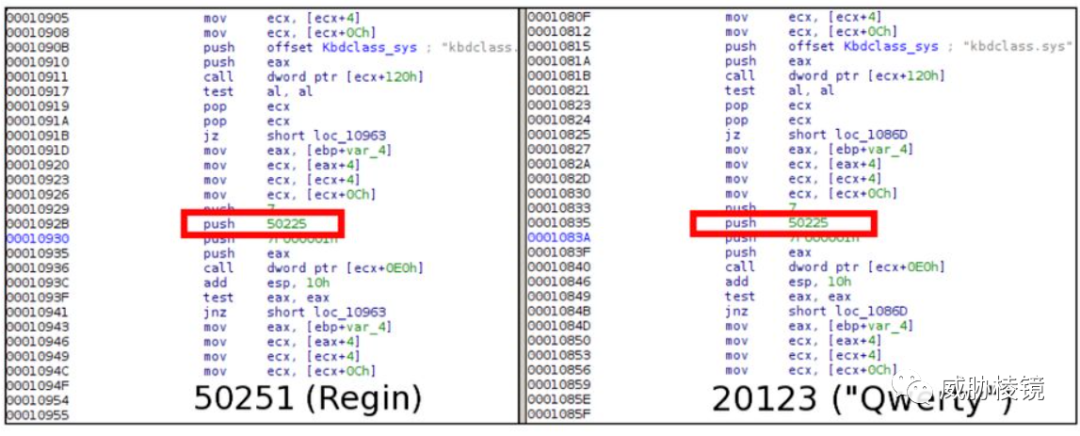

2010 年,首次发现国家级黑客入侵工控设备。Stuxnet(震网)是第一个针对关键基础设施(核离心机)攻击的恶意软件,能够使设备高速旋转导致崩溃。伊朗核计划也因此遭到重挫。2012 年,纽约时报披露 Stuxnet(震网)是由美国与以色列开发的。

Regin 是一个模块化的远控木马,根据媒体披露信息为美国国家安全局(NSA)开发,主要目标是监控欧盟公民。2011 年,世人得以知道该恶意软件也是由于斯诺登提供的机密信息。

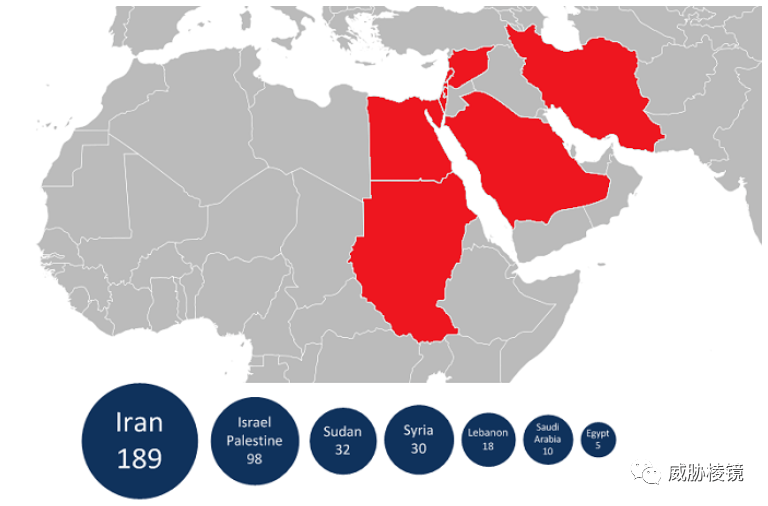

2012 年,Flame 在被发现时被认为是世界上最先进的恶意软件,没有之一。Flame 几乎可以说无所不能,主要针对中东地区发起攻击。

2012 年,勒索时代来临

Reveton 是现代勒索软件的教父,确定了勒索软件的基本形态。Reveton 具备所有专业网络犯罪组织运营的所有特征,通过各种模板详细为受害者介绍了发生了什么、如何支付赎金、如何解密文件等信息。

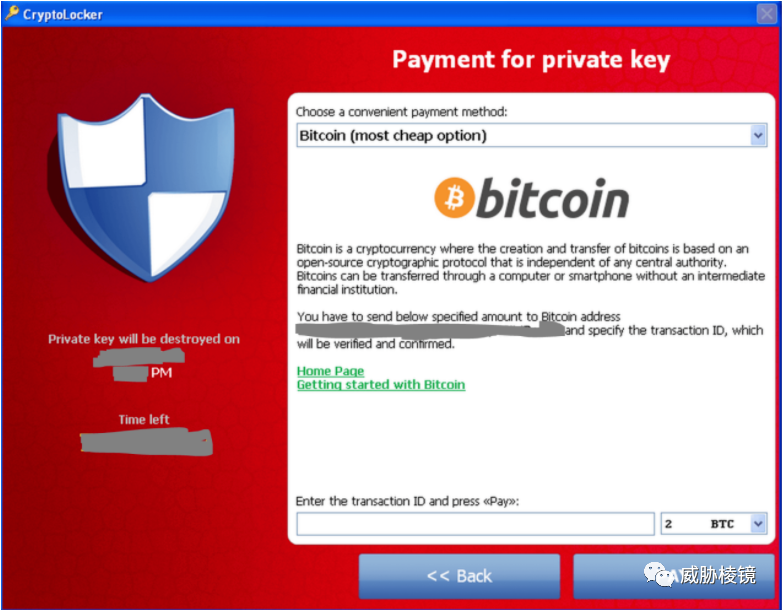

2013 年,勒索软件试水数字货币

CryptoLocker 是世界上第一个要求通过比特币进行支付赎金的勒索软件,价格为 2 比特币(2013 年的价格在 13 美元与 1100 美元之间)。

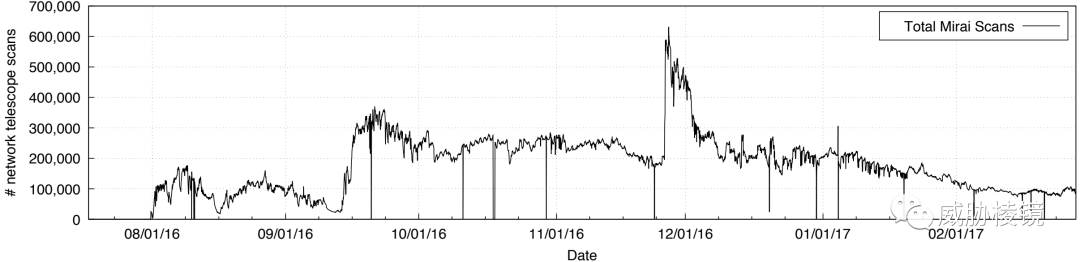

2016 年,物联网僵尸网络时代

这一年 Mirai 降临,创纪录的 DDoS 攻击令世界震动。由于物联网设备缺乏安全防护手段、一般不会更新升级等固有弱点,物联网僵尸网络在肆无忌惮地传播。

后来,Mirai 的源码公开在了互联网上,这也被各种犯罪分子广泛使用。

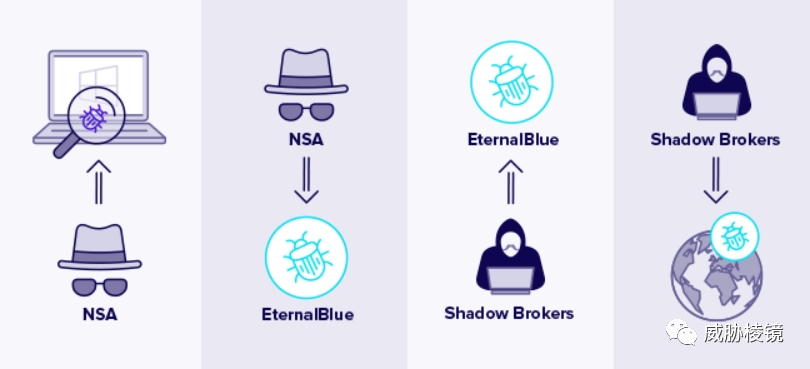

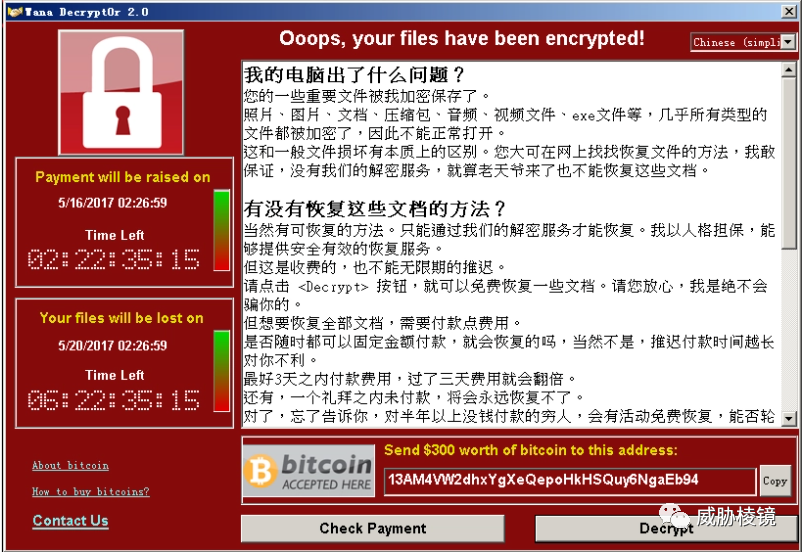

2017 年,0day 凶猛

ShadowBrokers 史无前例地公开了美国国家安全局(NSA)的大量机密信息,其中包括各种恶意软件以及漏洞利用工具。其中最为著名的应为 EternalBlue(永恒之蓝)漏洞,针对 Windows 的 SMB 服务全版本通杀(CVE-2017-0444)。除永恒之蓝外还有大量的漏洞利用工具和相关文档被泄露,展示了美国在网络安全领域的深厚功底。

永恒之蓝后来被用于 WannaCry、Petya/NotPetya 等恶意软件,全球各国的多个组织都受到的影响和波及,造成了不可估量的损失。

2017 年,挖*纪元

随着加密货币的水涨船高,攻击团伙也开始利用失陷主机通过 XMRig 大肆挖掘门罗币,进一步榨取受害者的利用价值。

最初,攻击者通常利用 Apache Struts、Oracle Weblogic 和 Jenkins 等服务的已知漏洞发起攻击。后来,针对移动平台、Docker 容器、NPM 包管理器等供应链攻击也涌现出来。

2019 年,勒索软件狂潮

GandCrab 开创了勒索软件即服务(RaaS)的商业模式,通过与其他犯罪分子勾结,勒索软件攻击推向新高潮。截至 2019 年 6 月,GandCrab 宣布退休时已经净赚 20 亿美元。

后来开创的另一个商业模式“双重勒索”,勒索攻击也在事实上达到了无以复加的地步。各行各业都遭到了勒索软件的沉重打击,政府也成立专门应对小组进行处置与预防。

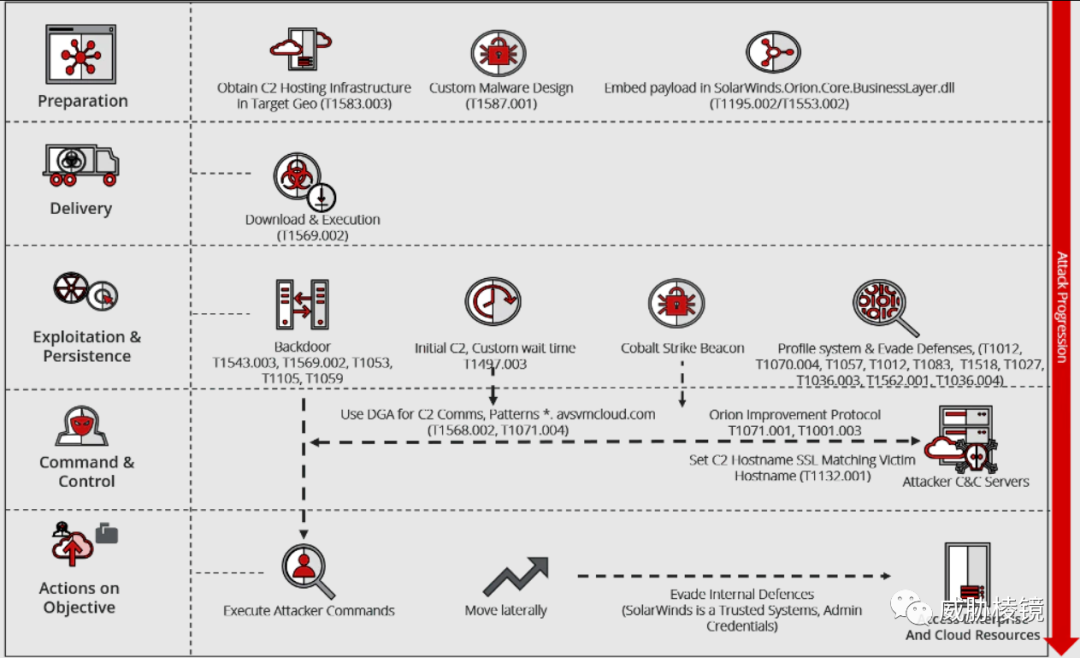

2020 年,供应链攻击引爆

2020 年,SolarWinds 被发现存在攻击入侵,攻击者通过供应链已经深入到美国数十个重要机构中潜伏已久,包括政府、军队甚至还有国家核安全局。

随后,供应链攻击成为了安全行业最炙手可热的概念,因为其影响范围广、检测发现困难而被广为讨论。

总结

恶意软件已经迎来了属于自己的第一个五十年,可以预见的未来里,恶意软件可能会迎来二世、三世、直至千世、万世,安全研究人员与恶意软件的“猫鼠游戏”也永远不会停止。