CSRF

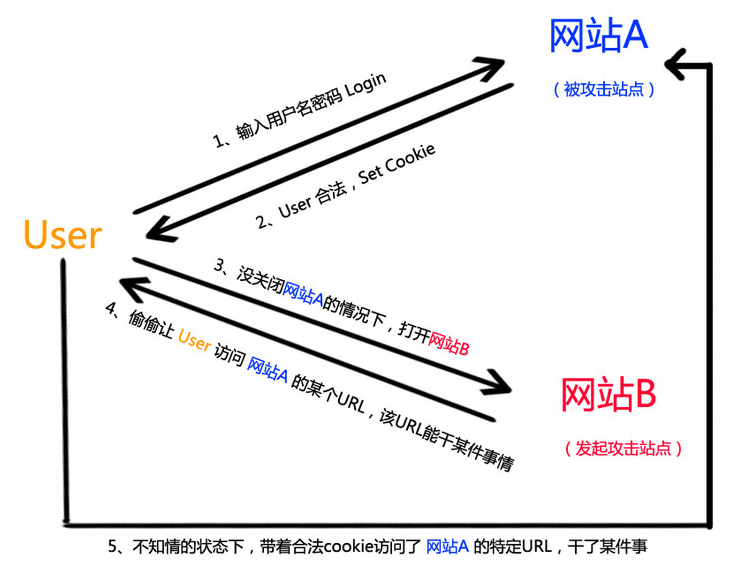

跨站请求伪造(英语:Cross-site request forgery),也被称为 one-click attack 或者 session riding,通常缩写为 CSRF 或者 XSRF, 是一种挟制用户在当前已登录的Web应用程序上执行非本意的操作的攻击方法。

CSRF跨站点请求伪造(Cross—Site Request Forgery) 产生原因在于服务器并未识别请求数据包来源是否属于合法用户,仅判断cookie值等合法便响应请求数据包。

与XSS攻击相比,两者攻击维度不同,CSRF攻击不攻击服务器端而攻击正常访问网站的用户。

攻击者可通过CSRF漏洞盗用用户身份,以用户的名义发送恶意请求。

修复方案

验证 HTTP Referer 字段:HTTP头中的Referer字段记录了该 HTTP 请求的来源地址

//主要原理为:比对HTTP请求发送的网站(referer字段)和当前网站(request.getScheme())+”://”+request.getServerName())是不是一个网站。HttpServletRequest request= (HttpServletRequest) request;String referer = request.getHeader("referer");StringBuffer stringBuffer = new StringBuffer();stringBuffer.append(request.getScheme()).append("://").append(request.getServerName());if(referer != null && !referer.equals("") ){if(referer.lastIndexOf(String.valueOf(stringBuffer)) != 0){return false; //验证失败}}

在请求地址中添加token并验证

可以在 HTTP 请求中以参数的形式加入一个随机产生的 token,并在服务器端建立一个拦截器来验证这个 token。

如果请求中没有token或者 token 内容不正确,则认为可能是 CSRF 攻击而拒绝该请求。

- 在HTTP 头中自定义属性并验证

增加自定义属性,属性值要求也是token随机值,与上述修复方案不同的是,该token值放置在http头中。

通过 XMLHttpRequest 这个类,可以一次性给所有该类请求加上 csrftoken 这个 HTTP 头属性,并把 token 值放入其中。

spring-security中csrf防御原理

在web应用中增加前置过滤器,对需要验证的请求验证是否包含csrf的token信息,如果不包含,则报错。这样攻击网站无法获取到token信息,则跨域提交的信息都无法通过过滤器的校验。

#关闭CSRF token验证功能(打包前切记注释掉此配置)security.enable-csrf =false

XSS

跨站脚本(英语:Cross-site scripting,通常简称为:XSS)是一种网站应用程序的安全漏洞攻击,是代码注入的一种。它允许恶意用户将代码注入到网页上,其他用户在观看网页时就会受到影响。这类攻击通常包含了HTML以及用户端脚本语言。

反射型 XSS

反射型跨站脚本(Reflected Cross-site Script)又称非持久型、参数型跨站脚本。主要用户将恶意脚本附加到URL,http header中。

反射型 XSS 的攻击步骤:

- 攻击者构造出特殊的 URL,其中包含恶意代码。

- 用户打开带有恶意代码的 URL 时,网站服务端将恶意代码从 URL 中取出,拼接在 HTML 中返回给浏览器。

- 用户浏览器接收到响应后解析执行,混在其中的恶意代码也被执行。

- 恶意代码窃取用户数据并发送到攻击者的网站,或者冒充用户的行为,调用目标网站接口执行攻击者指定的操作。

存储型 XSS

存储型跨站脚本(Stored Cross-site Scripting)也称持久型跨站脚本。此类XSS不需要诱使受害者打开恶意URL就能执行跨站脚本,攻击者只需要将包含js代码的攻击脚本上传或者存储到服务器中,当受害者浏览包含此js脚本的页面时就能触发脚本执行。

存储型 XSS 的攻击步骤:

- 攻击者将恶意代码提交到目标网站的数据库中。

- 用户打开目标网站时,网站服务端将恶意代码从数据库取出,拼接在 HTML 中返回给浏览器。

- 用户浏览器接收到响应后解析执行,混在其中的恶意代码也被执行。

- 恶意代码窃取用户数据并发送到攻击者的网站,或者冒充用户的行为,调用目标网站接口执行攻击者指定的操作。

这种攻击常见于带有用户保存数据的网站功能,如论坛发帖、商品评论、用户私信等。

反射型 XSS 跟存储型 XSS 的区别是:存储型 XSS 的恶意代码存在数据库里,反射型 XSS 的恶意代码存在 URL 里。

DOM 型 XSS

DOM 型 XSS 的攻击步骤:

- 攻击者构造出特殊的 URL,其中包含恶意代码。

- 用户打开带有恶意代码的 URL。

- 用户浏览器接收到响应后解析执行,前端 JavaScript 取出 URL 中的恶意代码并执行。

- 恶意代码窃取用户数据并发送到攻击者的网站,或者冒充用户的行为,调用目标网站接口执行攻击者指定的操作。

DOM 型 XSS 跟前两种 XSS 的区别:DOM 型 XSS 攻击中,取出和执行恶意代码由浏览器端完成,属于前端 JavaScript 自身的安全漏洞,而其他两种 XSS 都属于服务端的安全漏洞。

XSS 攻击的预防

预防存储型和反射型 XSS 攻击

预防这两种漏洞,有两种常见做法:

- 改成纯前端渲染,把代码和数据分隔开。

- 对 HTML 做充分转义

预防 DOM 型 XSS 攻击

DOM 型 XSS 攻击,实际上就是网站前端 JavaScript 代码本身不够严谨,把不可信的数据当作代码执行了。

在使用 .innerHTML、.outerHTML、document.write() 时要特别小心,不要把不可信的数据作为 HTML 插到页面上,而应尽量使用 .textContent、.setAttribute() 等。

如果用 Vue/React 技术栈,并且不使用 v-html/dangerouslySetInnerHTML 功能,就在前端 render 阶段避免 innerHTML、outerHTML 的 XSS 隐患。

DOM 中的内联事件监听器,如 location、onclick、onerror、onload、onmouseover 等, 标签的 href 属性,JavaScript 的 eval()、setTimeout()、setInterval() 等,都能把字符串作为代码运行。如果不可信的数据拼接到字符串中传递给这些 API,很容易产生安全隐患,请务必避免。

https://tech.meituan.com/2018/09/27/fe-security.html

https://tech.meituan.com/2018/10/11/fe-security-csrf.html