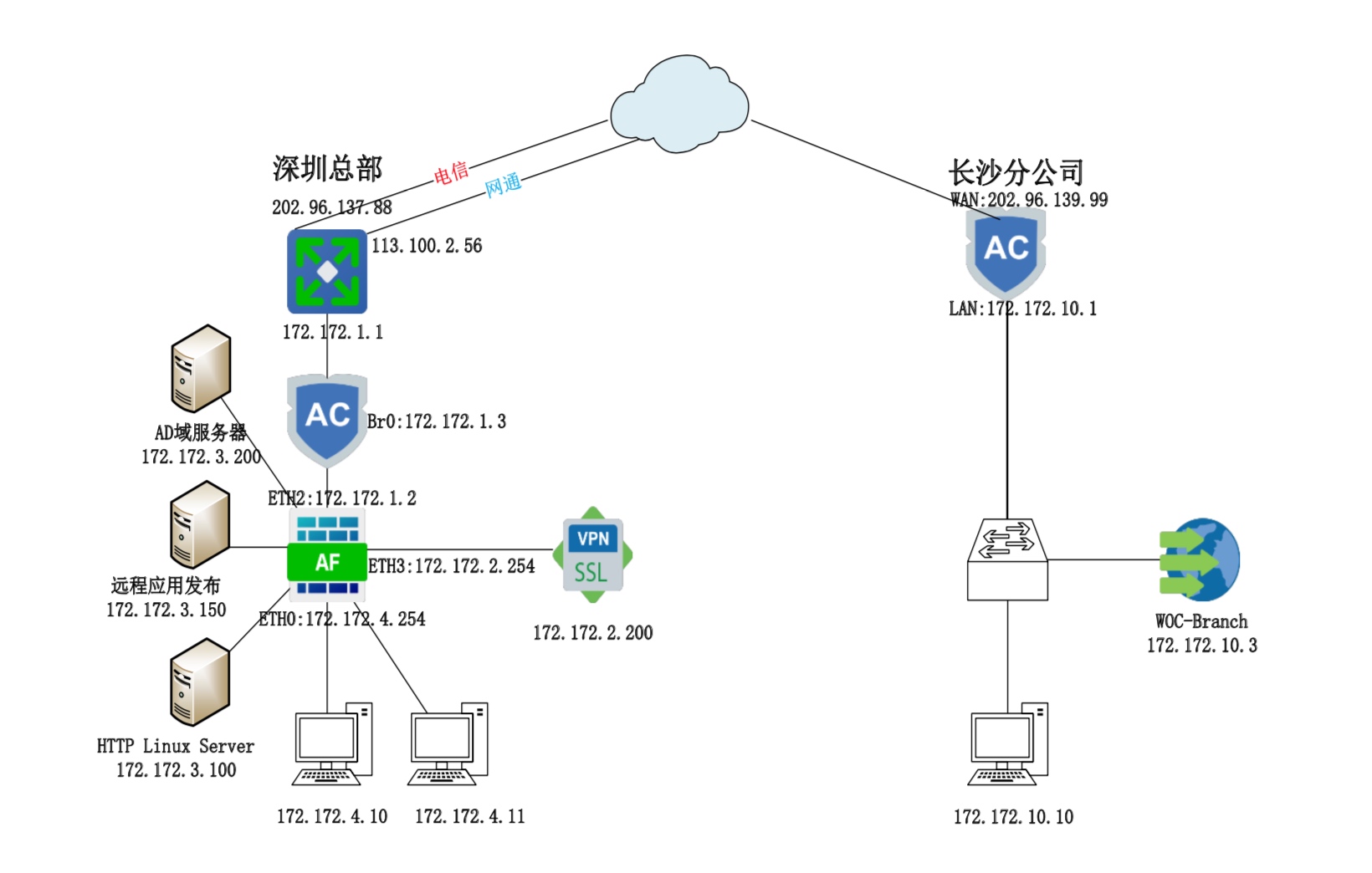

实验拓扑

图 1-1

实验需求

- 深圳总部在内网中旁挂 SSL VPN 作为 VPN 设备,长沙分公司在内网中旁挂 WOC 作为 VPN 设备

- 配置 Sangfor VPN,深圳总部作为服务端,长沙分公司作为客户端分支,实现分支机构之间互通

实验解法

在深圳总部的公网出口设备上配置端口映射,使 Sangfor VPN 设备公网可见

分析:由于深圳总部的 VPN 设备旁挂在内网中,所以需要在公网出口设备上配置端口映射。Sangfor VPN 可工作在 TCP 模式或 UDP 模式,可根据实际需求选择。这里我们选择 TCP,所以只需要映射 TCP4009 端口;如需要 UDP 模式,则还需要映射 UDP4009 端口

深圳总部公网具有双线路接入互联网,可根据需求分别配置电信和联通的端口映射,这里只映射电信线路的端口

由于 Sangfor VPN 采取 C/S 架构,这里规划深圳总部作为服务端,长沙分公司作为客户端,所以长沙分公司不需要映射端口

步骤 1:登录深圳总部的 AD 设备,映射 TCP4009 端口到 SSL VPN 设备,如图 1-2 所示

图 1-2在深圳总部的 SSL VPN 设备上配置为 Sangfor VPN 的服务端

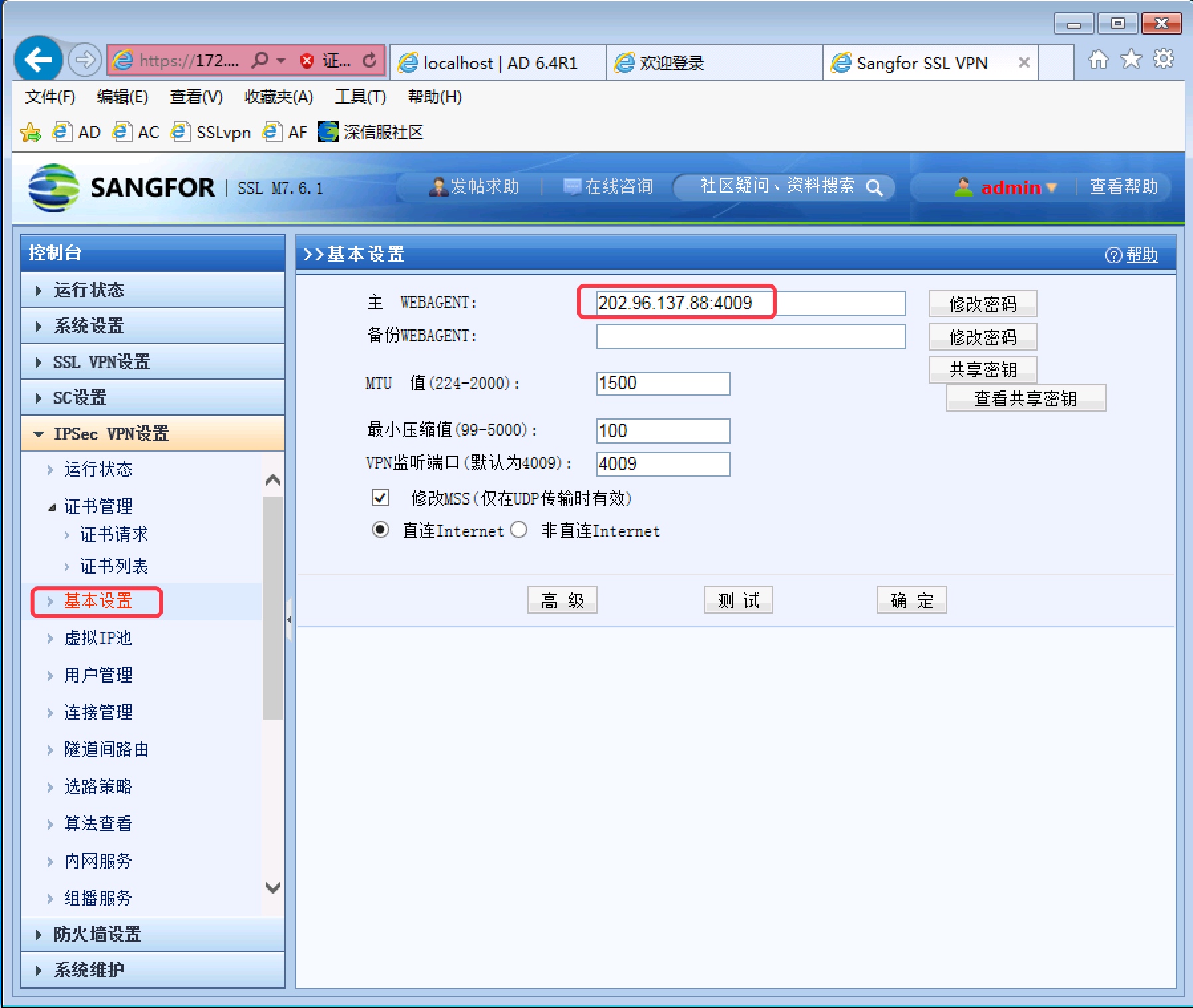

步骤 1:登录 SSL VPN 设备,进入IPsec VPN 设置-基本设置,使用当前 IP 地址 + 端口的格式作为 Sangfor VPN 的 WebAgent 地址,如图 1-3 所示

图 1-3

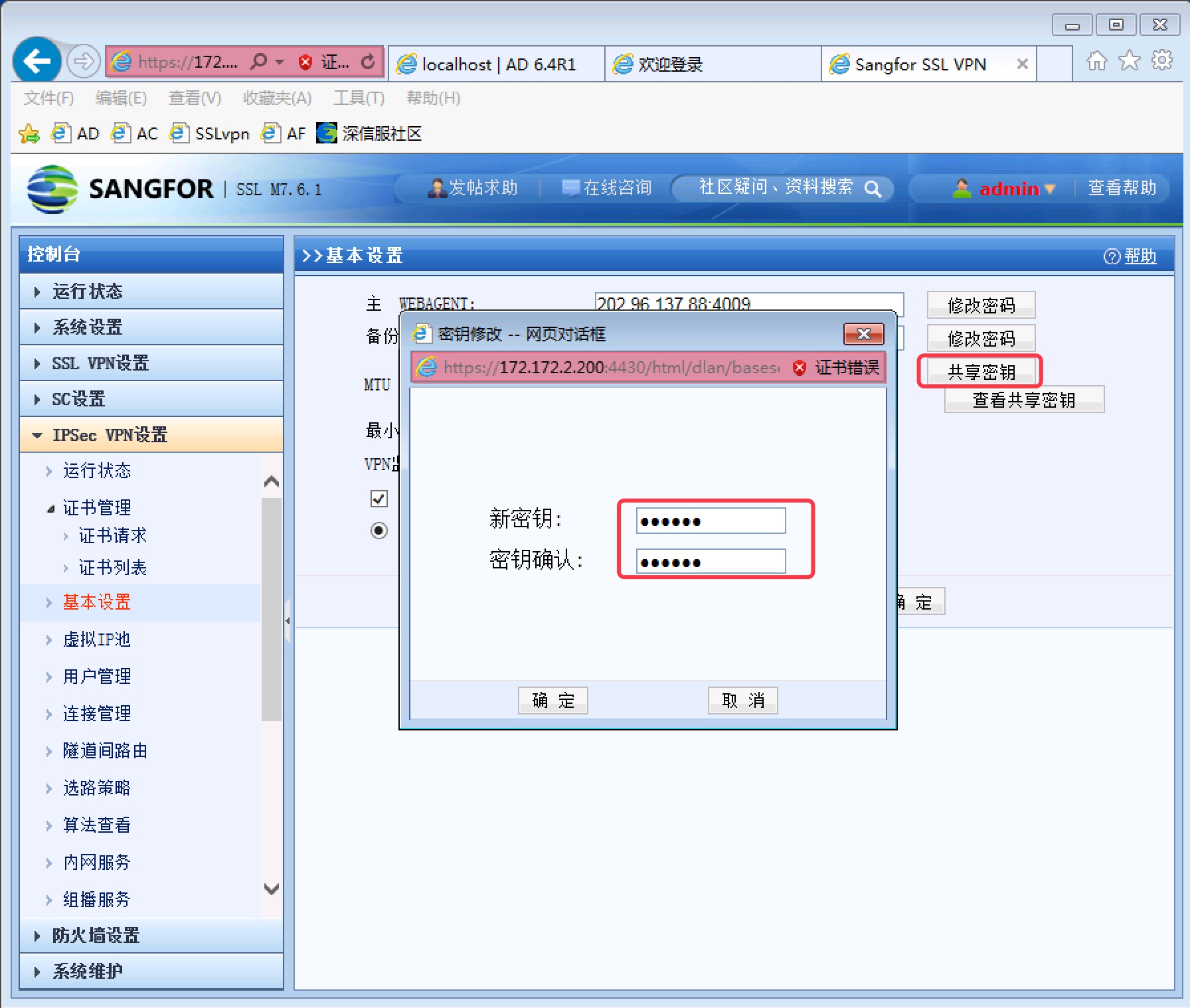

步骤 2:在上一步的页面中点击共享密钥,设置 Sangfor VPN 的隧道预共享密钥,如图 1-4 所示

图 1-4

步骤 3:完成上述配置后,点击确认,设备会自动重启 VPN 服务使配置生效在 SSL VPN 设备上创建用户,用于 VPN 客户端接入时的身份验证

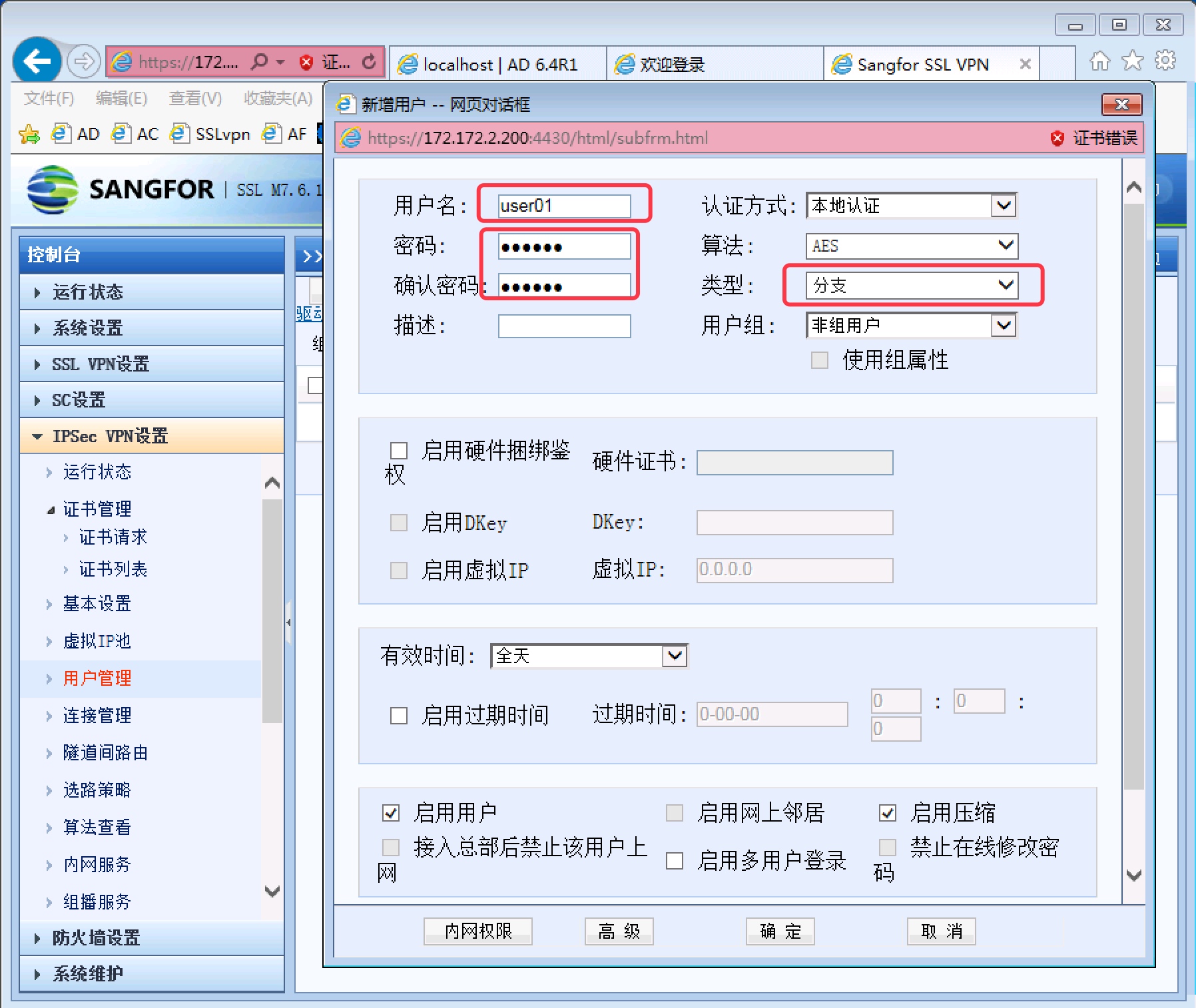

步骤 1:在 SSL VPN 设备上点击IPsec VPN 设置-用户管理,点击新增用户,如图 1-5 所示

图 1-5

步骤 2:在新增用户界面,填写要创建的用户名、密码,用户类型选择为分支,如图 1-6 所示

图 1-6

步骤 3:确定后,深圳总部的 Sangfor VPN 服务端配置完成在长沙分公司的 WOC 设备上配置为 Sangfor VPN 的客户端

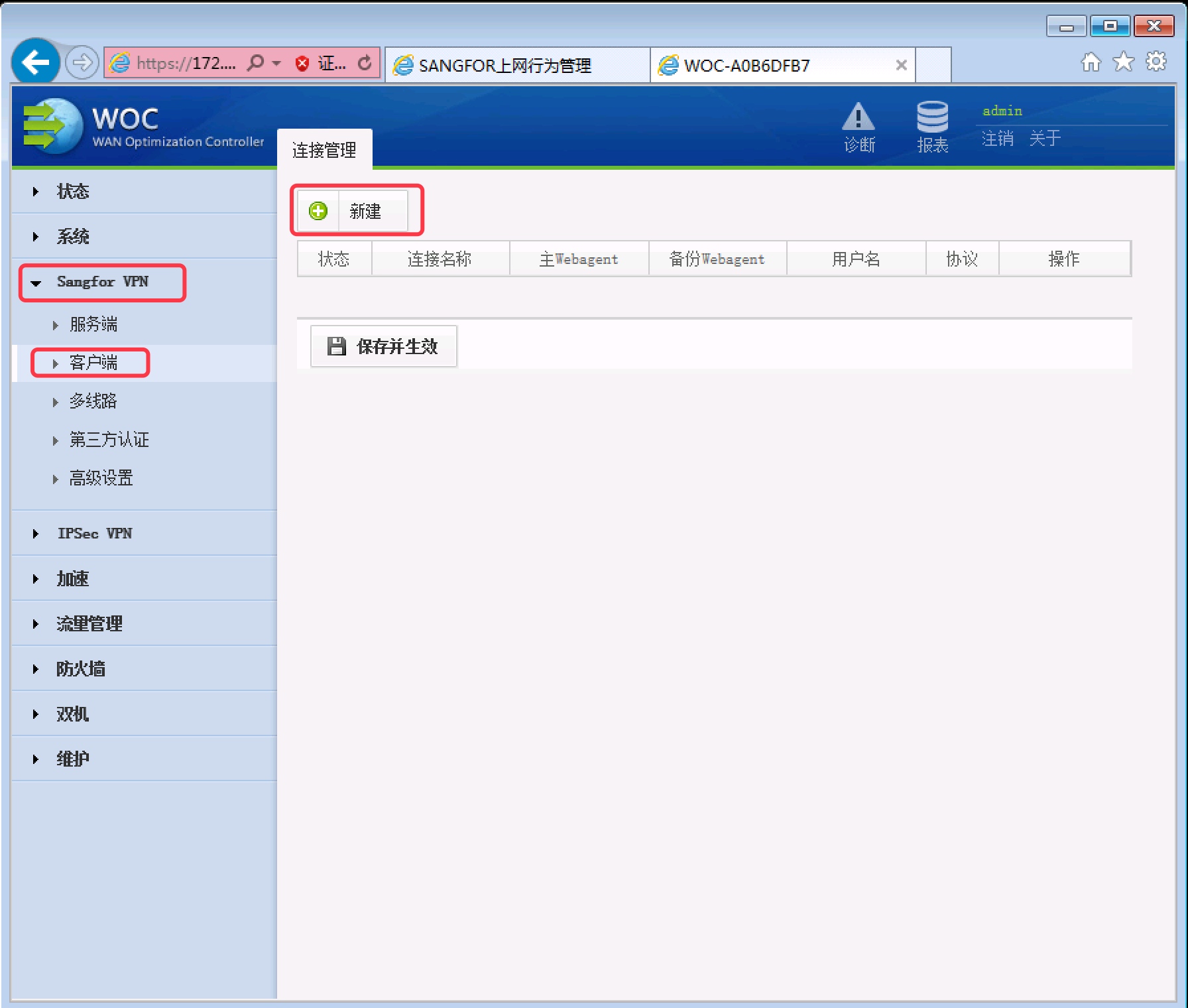

步骤 1:登录长沙分公司的 WOC 设备,点击Sangfor VPN-客户端,点击新建,创建 VPN 连接,如图 1-7 所示

图 1-7

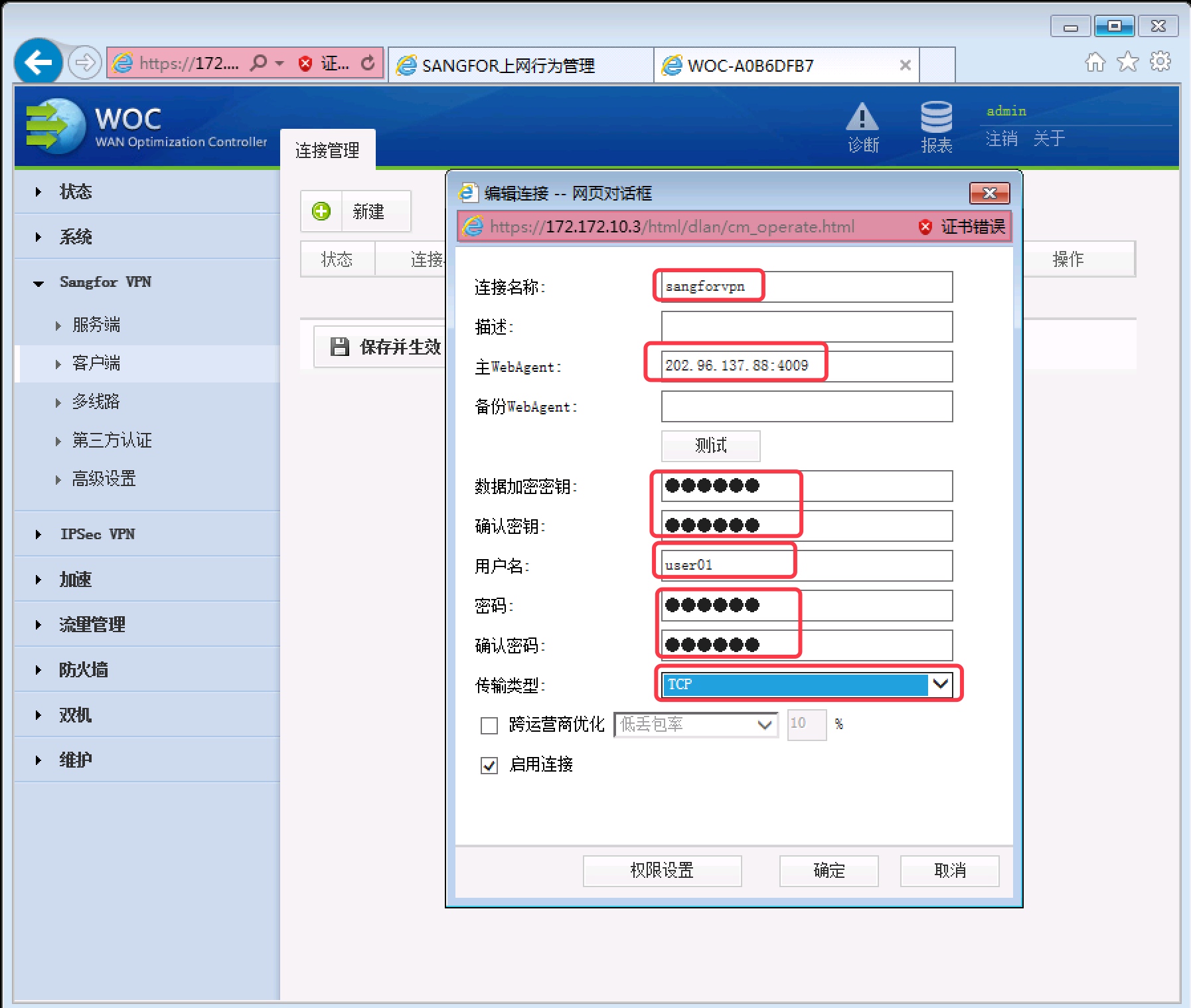

步骤 2:在新建连接的界面中,填写深圳总部的 WebAgent 名称,共享密钥,以及用于身份验证的用户名和密码,由于之前总部映射的 4009 端口是 TCP,所以选择传输类型为 TCP,如图 1-8 所示

图 1-8

步骤 3:点击保存并生效,设备自动重启 VPN 服务

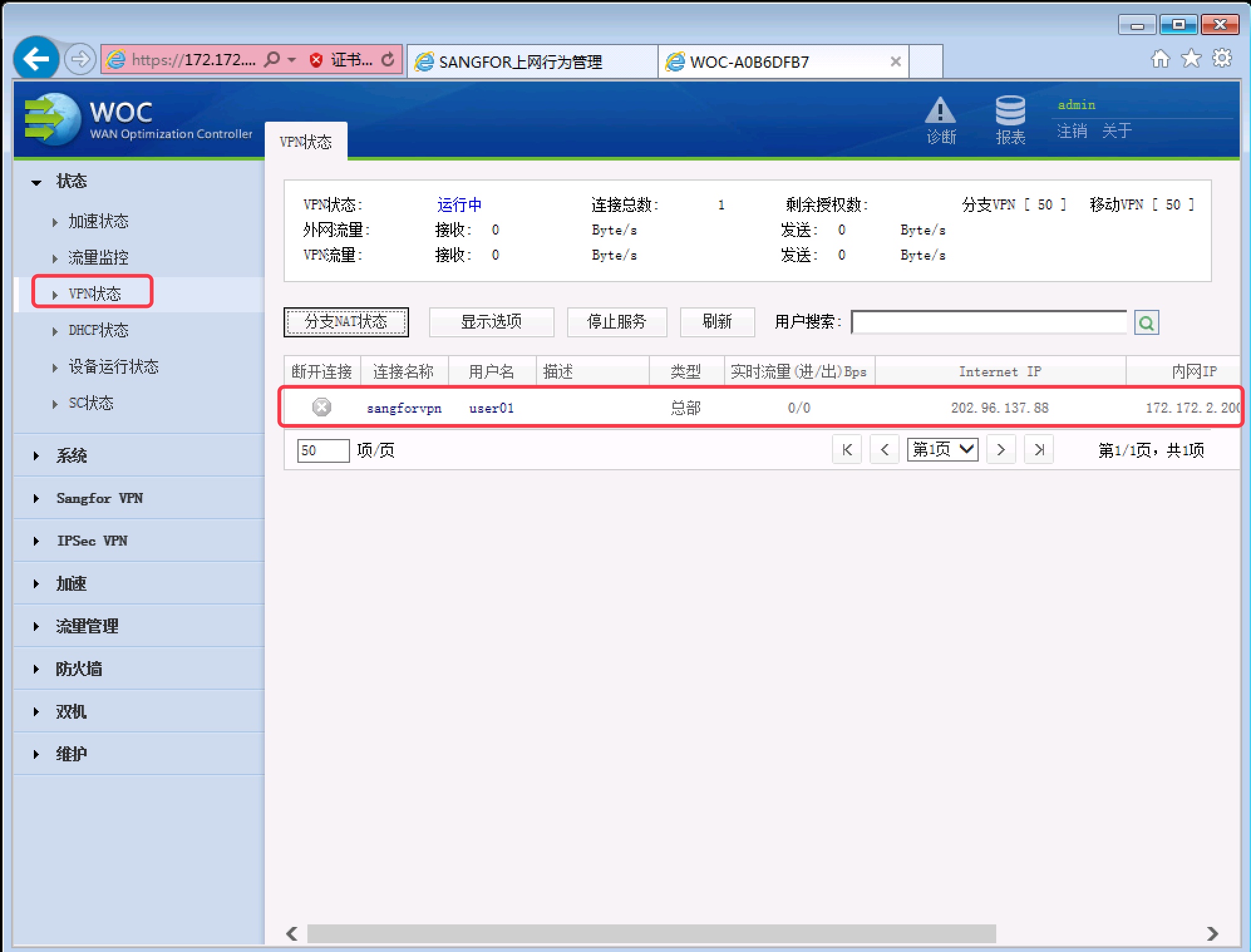

在深圳总部或长沙分公司的 VPN 设备上查看 VPN 状态,发现 VPN 连接已建立,如图 1-9 所示

图 1-9在 VPN 设备上配置本地子网

分析:Sangfor VPN 与 标准 IPsec VPN 不同,没有感兴趣流的概念,所以需要 VPN 设备上具有到达对端私网的路由。Sangfor VPN 采取宣告本地子网的方式来传递本地路由至对端私网

VPN 设备的直连网段会自动宣告,这里只需要手动配置宣告与 VPN 设备非直连的网段即可

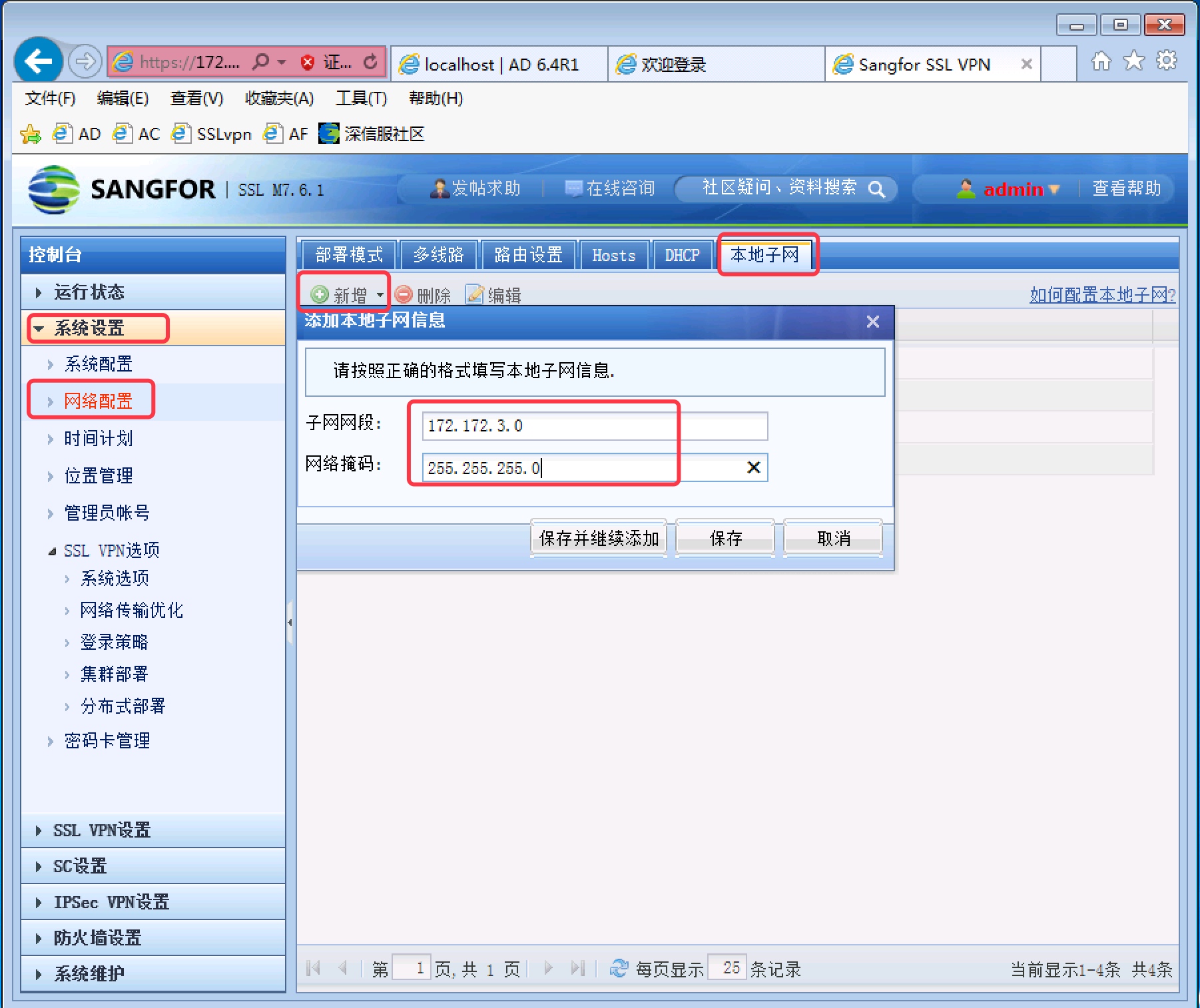

根据网络结构,深圳总部的172.172.3.0/24网段与172.172.4.0/24网段与 SSL VPN 设备都非直连,如果需要开通该网段的远程访问权限,即需要宣告这两个网段

另外,由于长沙分公司内部只有一个网段,所以无需手动配置宣告

步骤 1:在深圳总部的 SSL VPN 设备上,点击系统配置-网络配置,点击本地子网标签,点击新增,添加172.172.3.0/24网段与172.172.4.0/24网段,如图 1-10 所示

图 1-10在终端的网关设备上配置私网路由

分析:因为本环境中,VPN 设备旁挂在网络中,需要在网关设备上配置到达对端私网的路由,下一跳指向 VPN 设备,使私网报文可以正确发往 VPN 设备进行公网封装

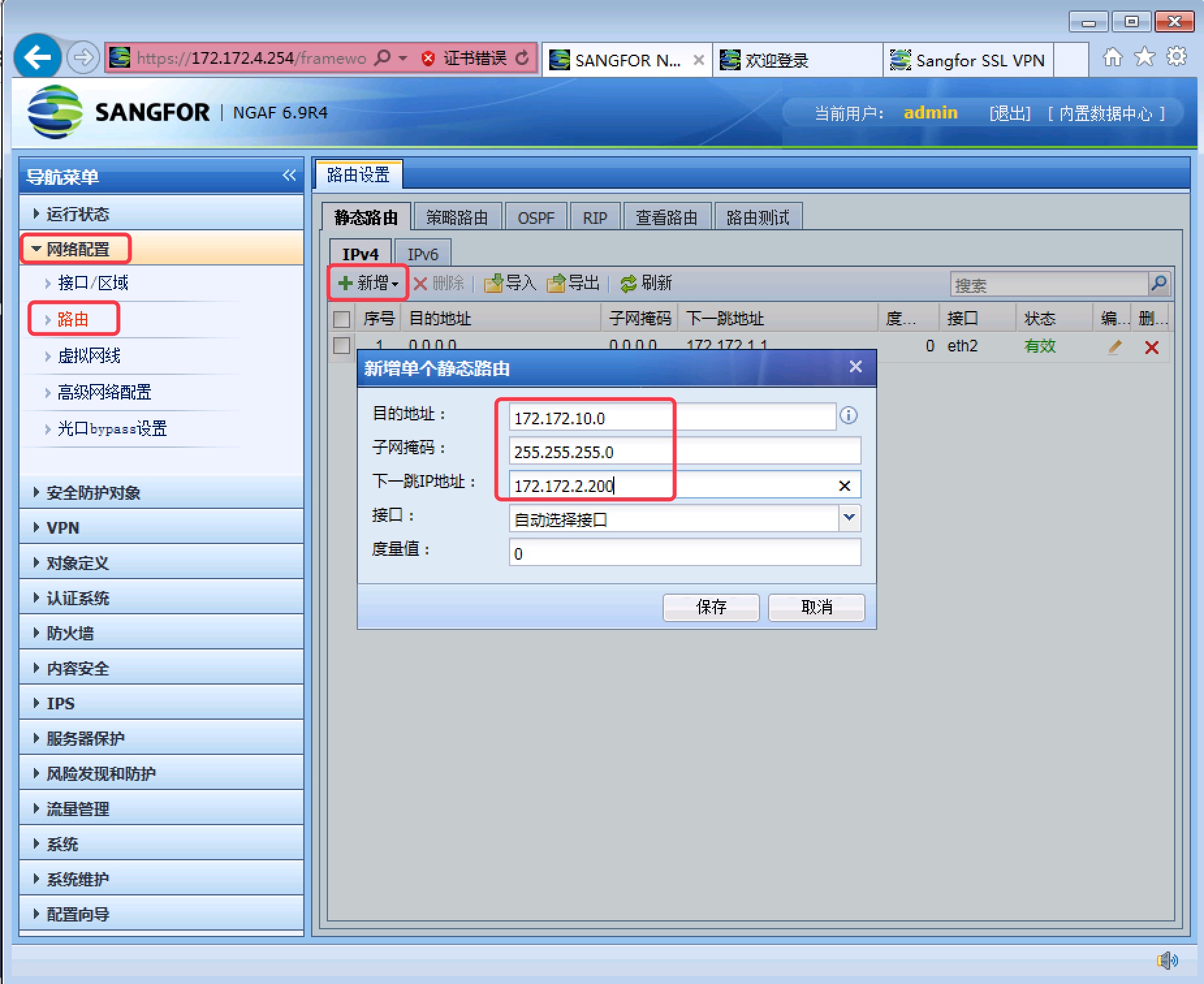

步骤 1:在深圳总公司登录 AF 设备,配置到达长沙私网网段的静态路由,下一跳指向 VPN 设备,如图 1-11 所示

图 1-11

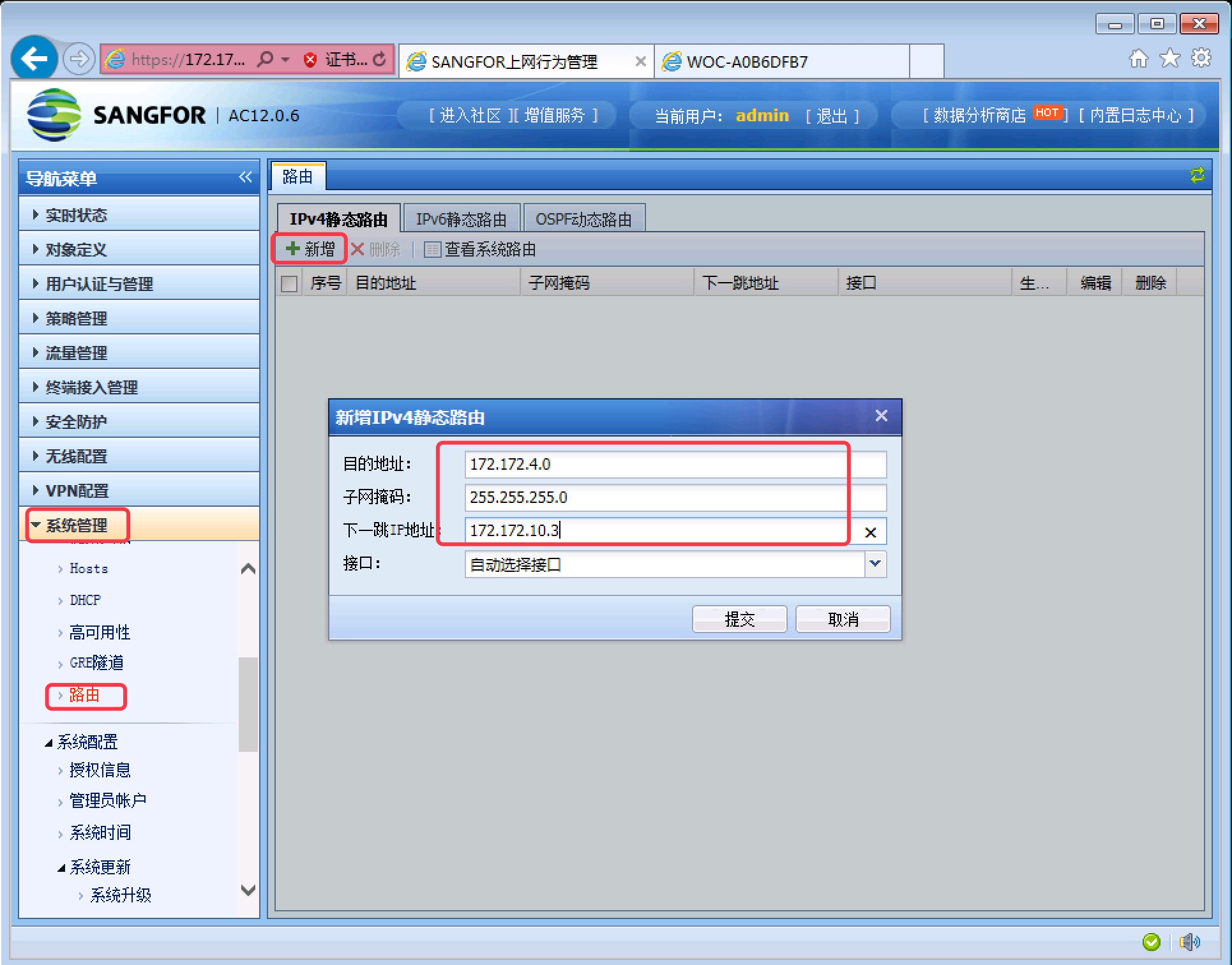

步骤 2:在长沙分公司登录 AC 设备,配置到达深圳私网网段的静态路由,下一跳指向 VPN 设备,如图 1-12 所示

图 1-12效果测试

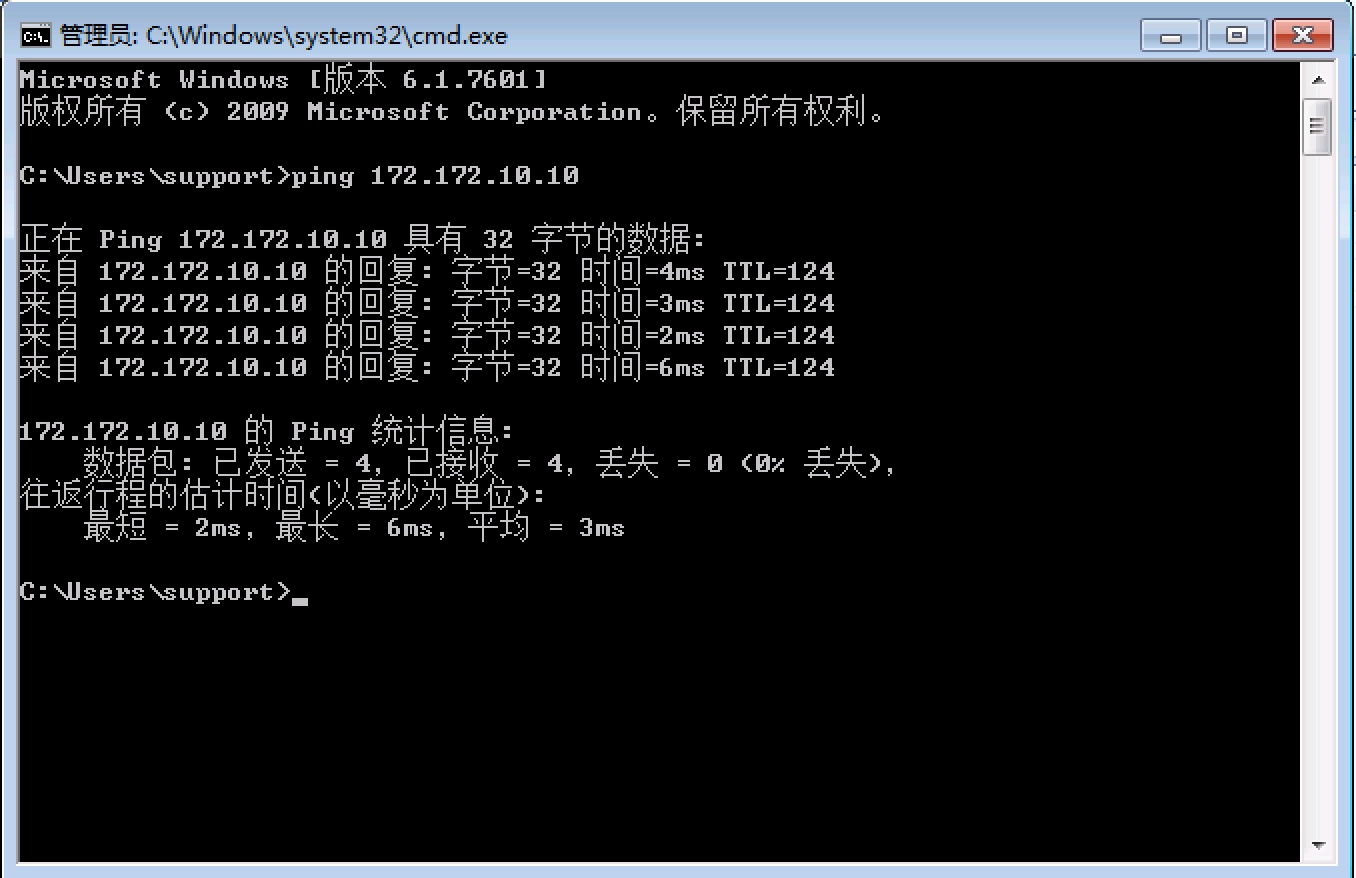

在深圳总部的 PC 上测试,可以 Ping 通 长沙分公司的内网 PC,如图 1-13 所示

图 1-13

http://www.dengfm.com/15290641902128.html