一、Eth-Trunk

1.1 需求

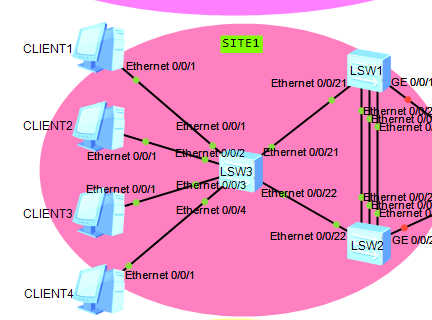

- LSW1-LSW2之间的所有链路要求做Eth-Trunk的捆绑,并且此Eth-Trunk要求做Src-Dst-IP的负载。

1.2 解法

1.2.1 SW1/SW2的负载方式错误

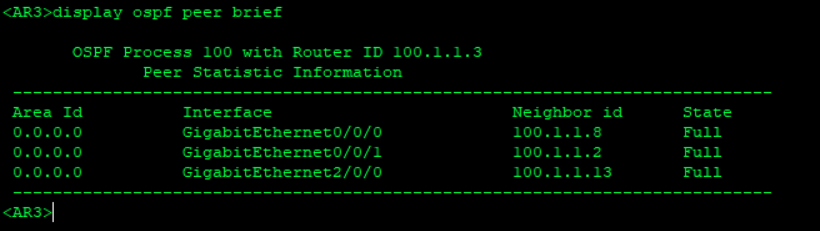

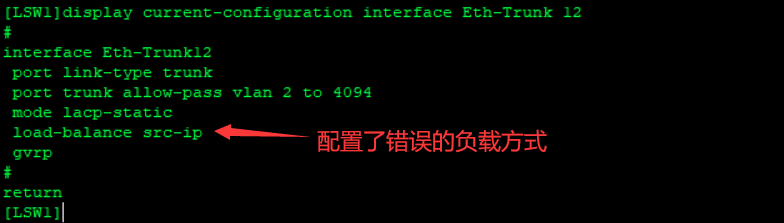

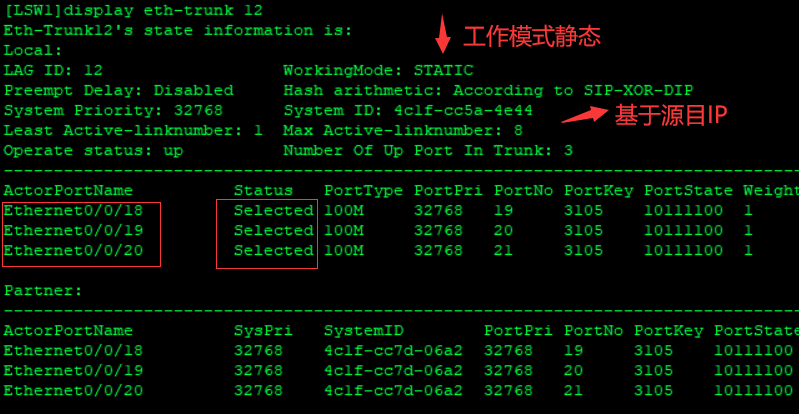

在SW1/SW2上使用以下命令检查Eth-Trunk配置是否错误

根据以上输出结果发现,SW1/SW2交换机上关于Eth-Trunk 12的负载分担方式错误,需要修改

SW1/SW2修改:将Eth-Trunk 12的负载分担方式修改为基于源目IP

[LSW1]int Eth-Trunk 12[LSW1-Eth-Trunk12]load-balance src-dst-ip------------------------------------------------------------------------------------------[LSW2]int Eth-Trunk 12[LSW2-Eth-Trunk12]load-balance src-dst-ip

1.2.2 SW1/SW2部分接口没有加入到Eth-Trunk中

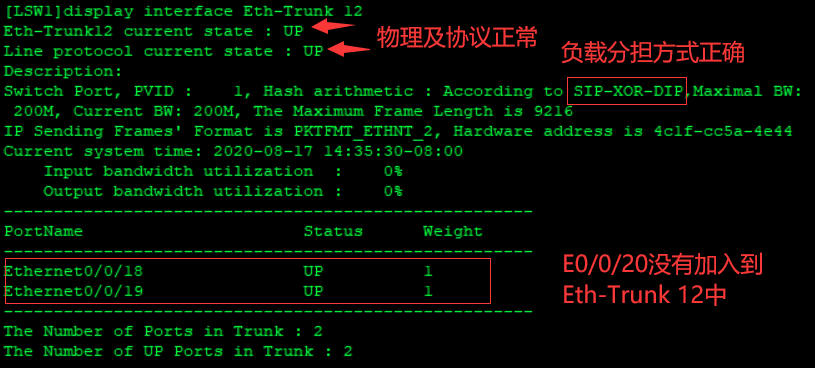

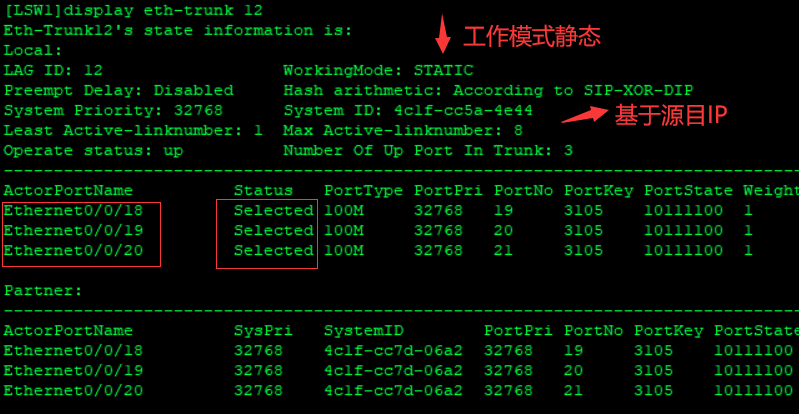

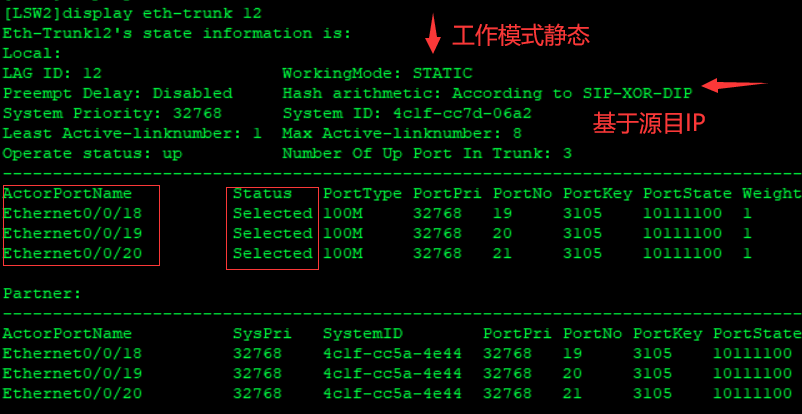

SW1/SW2上使用以下命令检查Eth-Trunk 12状态是否正常及接口是否加入到Eth-Trunk 12中

根据以上输出结果可知,SW1/SW2上Eth-Trunk 12物理及协议正常,经过上面的修改负载分担方式也正确,但是有接口E0/0/20没有加入到Eth-Trunk 12中,所以需要执行以下配置。

SW1/SW2配置:将E0/0/20接口加入到Eth-Trunk 12中

[LSW1]int Ethernet0/0/20[LSW1-Ethernet0/0/20]eth-trunk 12------------------------------------------------------------------------------------------[LSW2]int Ethernet0/0/20[LSW2-Ethernet0/0/20]eth-trunk 12

1.3 最终效果

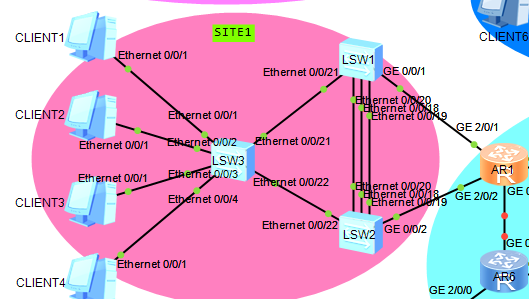

二、MSTP

2.1 需求

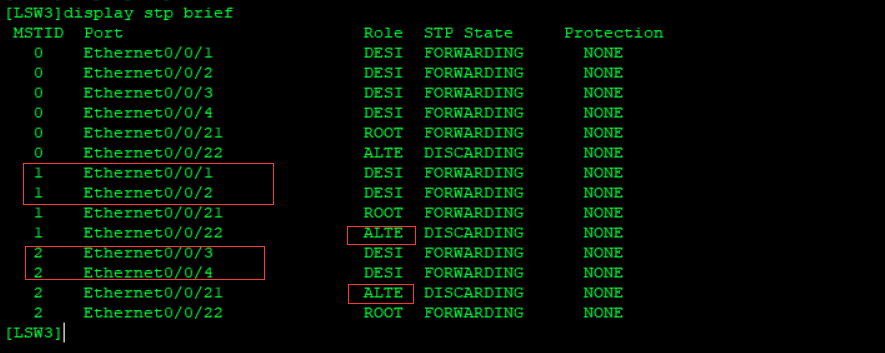

Client1/2属于VLAN 12,Client3/4属于VLAN34,MSTP中的VLAN12属于Instance 1,VLAN34属于Instance 2,两个Instance的主备根桥分别在SW1和SW2上,并且要求Client 1访问R1时经过的路径是SW3-SW1-R1,同时要求Client2访问R1时经过的路径是SW3-SW2-R1。

2.2 解法

2.2.1 LSW2的MST Instance VLAN对应关系配置颠倒

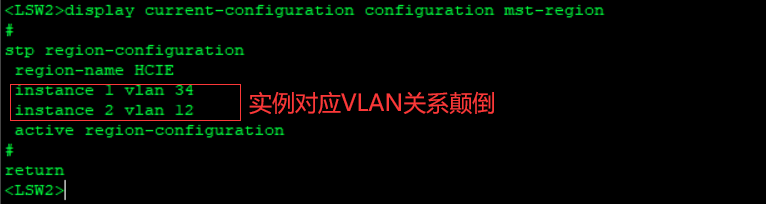

使用以下命令查看MST域配置是否正确

通过以上输出结果发现LSW2的MST配置实例与VLAN对应关系颠倒,需要执行以下修改

LSW2配置:修改MST配置,将实例与VLAN的对应关系修改正确

[LSW2]stp region-configuration[LSW2-mst-region]instance 1 vlan 12[LSW2-mst-region]instance 2 vlan 34[LSW2-mst-region]active region-configuration

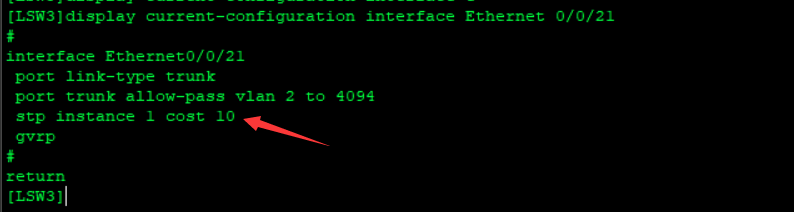

2.2.2 删除LSW3的E0/0/21中关于Instance 1的开销

LSW3配置:将接口E0/0/21中关于实例1的开销删除

[LSW3]int Ethernet0/0/21[LSW3-Ethernet0/0/21]undo stp instance 1 cost

2.2.3 删除LSW3的E0/0/22中关于Instance 2的开销

LSW3配置:将接口E0/0/22中关于实例2的开销删除

[LSW3]int Ethernet0/0/22[LSW3-Ethernet0/0/22]undo stp instance 2 cost

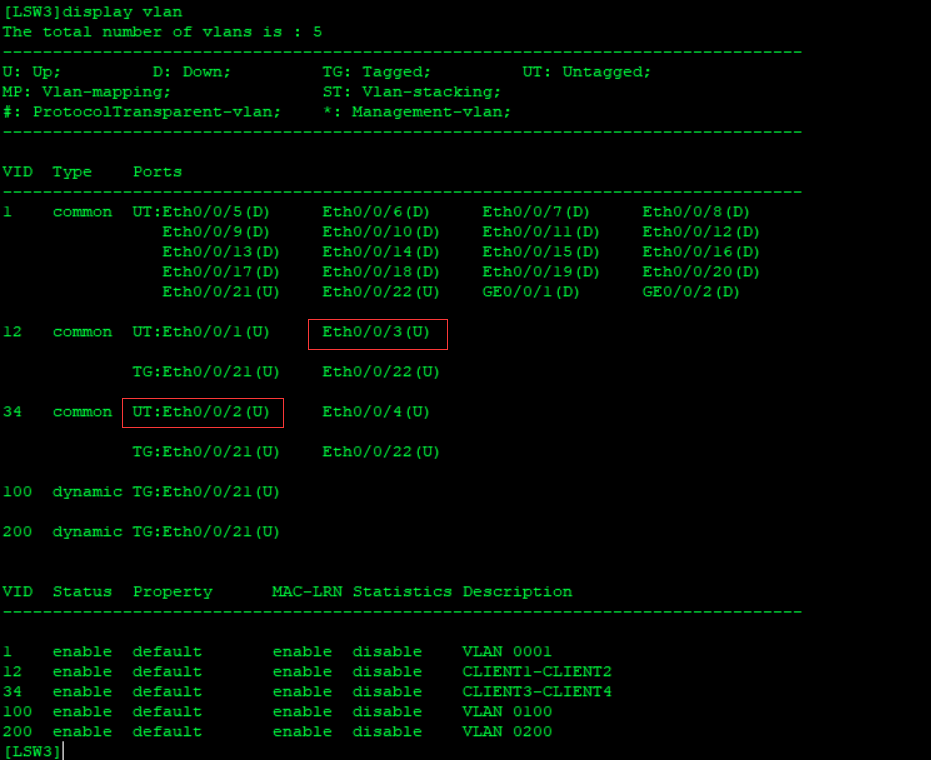

2.2.4 LSW3的E0/0/2/E0/0/3 VLAN划分错误

LSW3修改:将接口划分进正确的VLAN中

[LSW3]int Ethernet0/0/2[LSW3-Ethernet0/0/2]port default vlan 12------------------------------------------------------------------------------------------[LSW3]int Ethernet0/0/3[LSW3-Ethernet0/0/3]port default vlan 34

2.3 最终效果

三、BGP选路

3.1 需求

要求R1访问VLAN 12下一跳为LSW1,访问VLAN34下一跳为LSW2

3.2 解法

3.2.1 AR1连接SW1的接口没有加入到VPN实例中

通过以上输出结果可知,AR1创建的VPN实例名为“1”,AR1连接LSW1的接口没有加入到VPN实例1中

AR1配置:将连接LSW1的接口G2/0/1加入到VPN实例1中

[AR1]int GigabitEthernet 2/0/1[AR1-GigabitEthernet2/0/1]ip binding vpn-instance 1[AR1-GigabitEthernet2/0/1]ip address 10.1.100.1 24

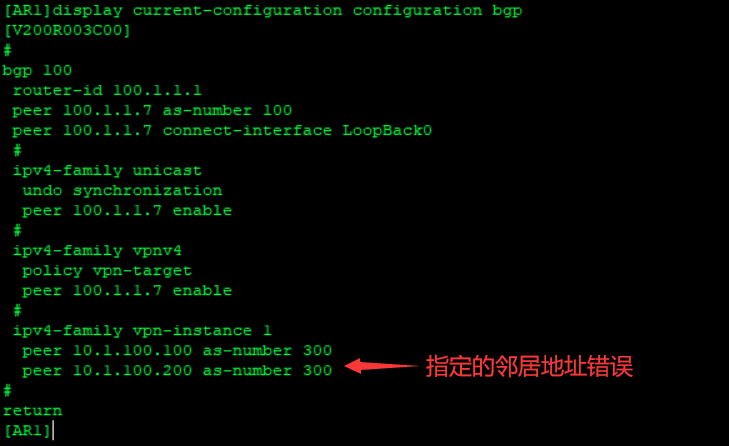

3.2.2 AR1指定的邻居地址错误

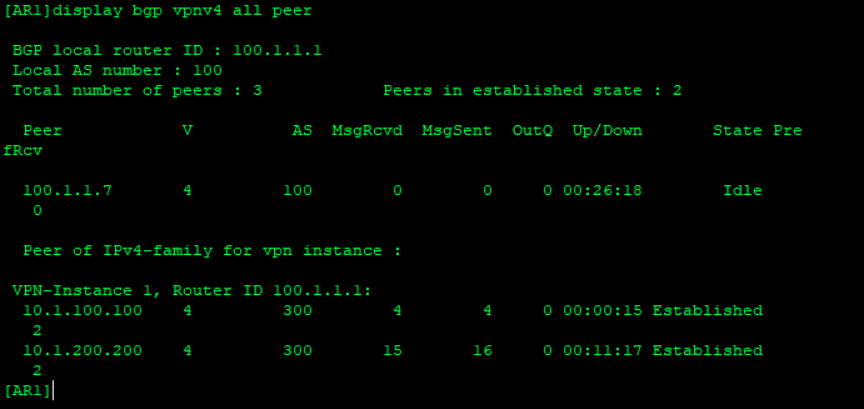

通过以上输出结果可知,AR1指定与LSW2建立邻居的地址错误。

AR1配置:

[AR1]bgp 100[AR1-bgp]ipv4-family vpn-instance 1[AR1-bgp-1]undo peer 10.1.100.200[AR1-bgp-1]peer 10.1.200.200 as-number 300

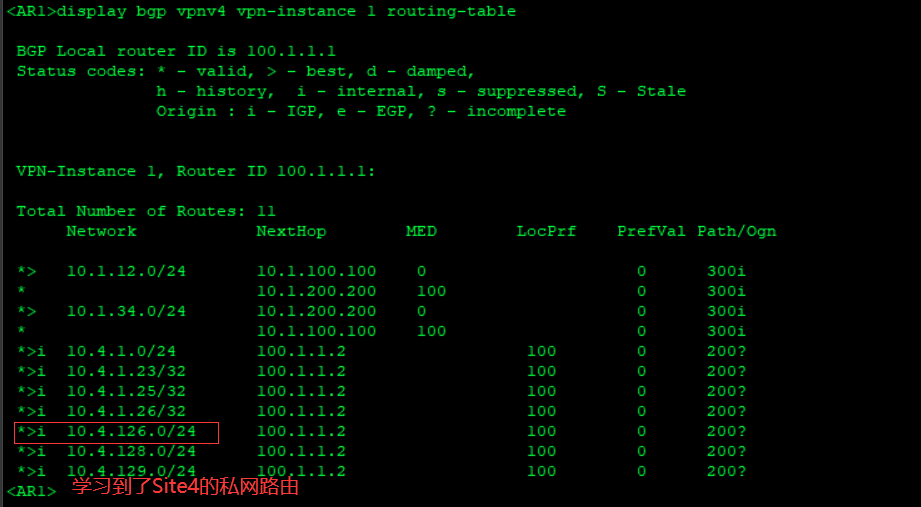

3.3 最终效果

AR1与LSW1/LSW2建立VPNv4邻居关系,LSW1/LSW2与AR1建立EBGP邻居

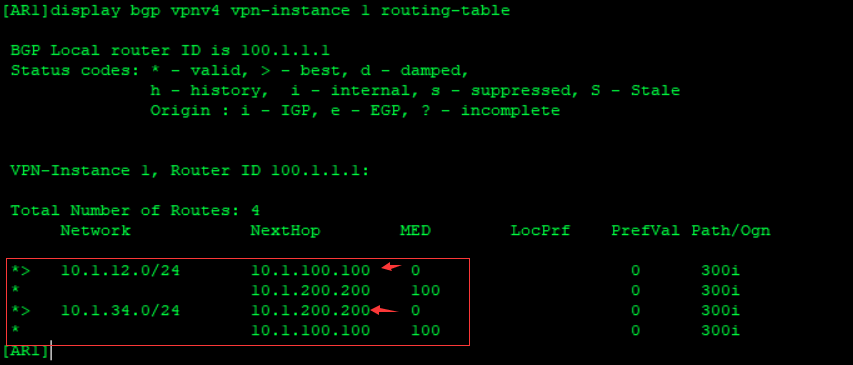

AR1与LSW1/LSW2建立VPNv4邻居关系,LSW1/LSW2与AR1建立EBGP邻居 AR1的VPNv4路由10.1.12.0/24(VLAN12)的网段优选LSW1为下一跳,10.1.34.0/24(VLAN34)网段优选LSW2为下一跳。

AR1的VPNv4路由10.1.12.0/24(VLAN12)的网段优选LSW1为下一跳,10.1.34.0/24(VLAN34)网段优选LSW2为下一跳。

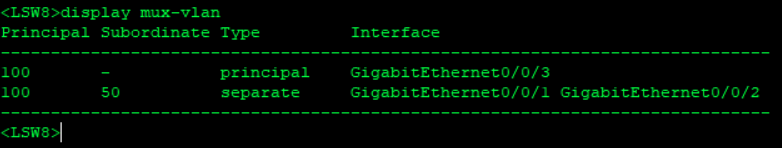

四、MUX VLAN

4.1 需求

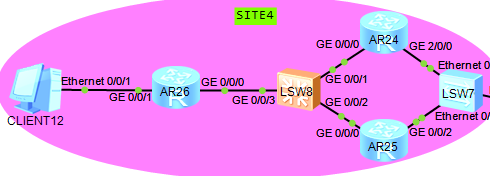

Site4中,AR24、AR25、AR26在一个网段中,同时都运行了ISIS协议,要求AR26能和AR24、AR25都能形成邻居关系,但是AR24与AR25不能形成邻居关系,从LSW8的二层VLAN技术以及其它设备排除错误点来实现此要求,注意,配置过程中不能在LSW8上删除和增加新的VLAN。

4.2 解法

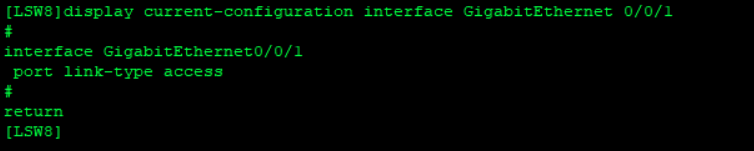

4.2.1 SW8接口划分错误,导致导致无法通信

SW8配置:将接口G0/0/1划分到VLAN50中,并开启Mux-VLAN功能

[LSW8]int GigabitEthernet 0/0/1[LSW8-GigabitEthernet0/0/1]port default vlan 50[LSW8-GigabitEthernet0/0/1]port mux-vlan enable

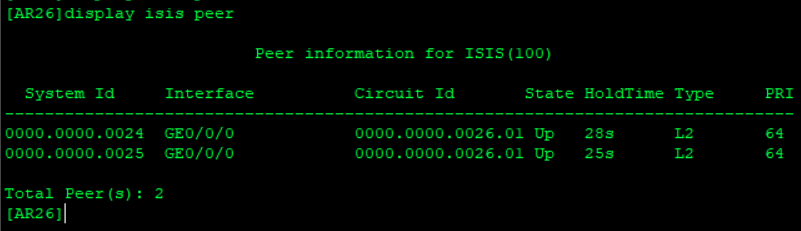

4.2.2 AR26接口错误的配置成P2P导致邻居建立不成功

- 实验拓扑无此故障

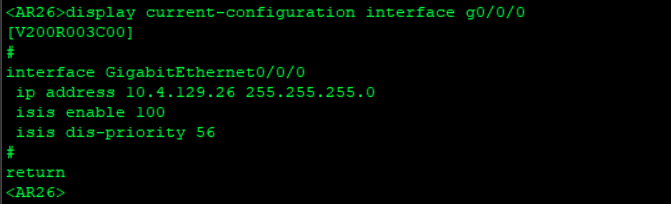

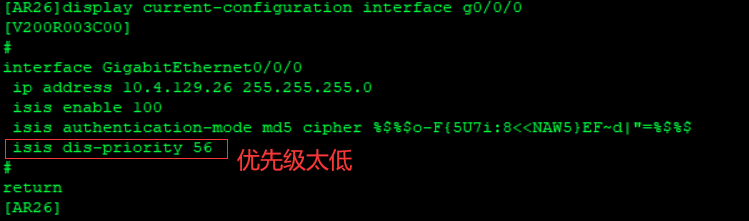

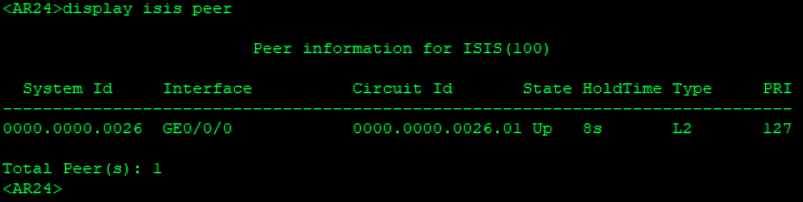

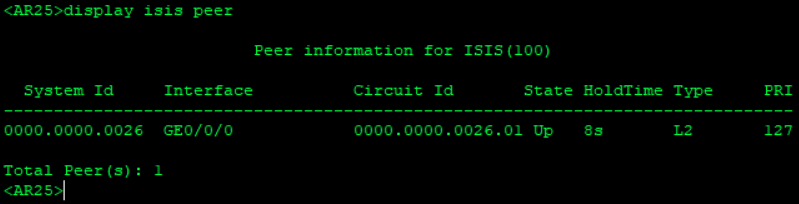

4.2.3 AR26接口没有开启认证

通过以上输出结果发现AR26用于与AR24/AR25建立ISIS邻居关系的接口没有配置ISIS认证,从而导致无法与AR24/AR25建立邻居关系。

AR26配置:在G0/0/0接口配置ISIS认证

[AR26]int GigabitEthernet 0/0/0[AR26-GigabitEthernet0/0/0]isis authentication-mode md5 cipher hcie

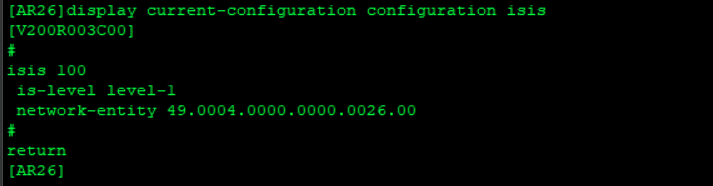

4.2.4 AR26路由类型错误

通过以上输出结果可知,AR26的ISIS路由类型配置错误,正确应该为Level-2。

AR26配置:将AR26的ISIS路由类型修改为Level-2

[AR26]isis 100[AR26-isis-100]is-level level-2

4.2.5 AR26的G0/0/0口有预配Dis优先级,但是太低,需要高于64(缺省64)

AR26配置:修改G0/0/0接口的ISIS Dis优先级高于64

[AR26]int GigabitEthernet 0/0/0[AR26-GigabitEthernet0/0/0]isis dis-priority 127 //将接口ISIS Dis优先级设置为最高

4.2.6 AR24/25/26接口类型错误的配置成P2P

- 实验拓扑中无此错误

4.3 最终效果

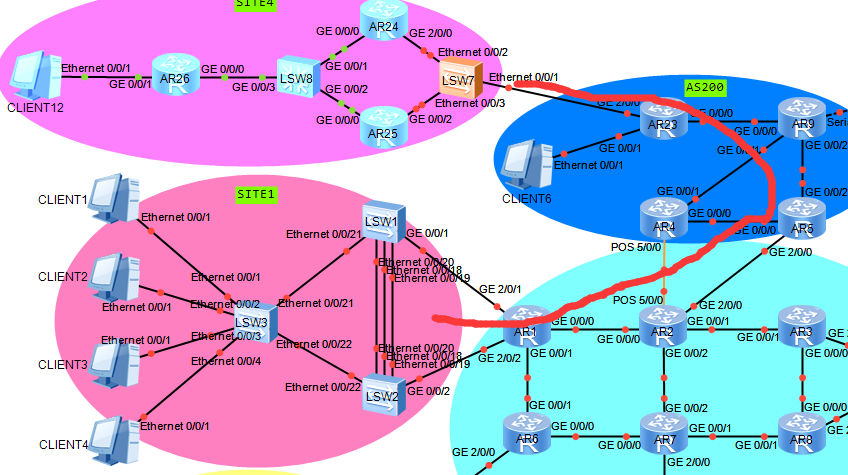

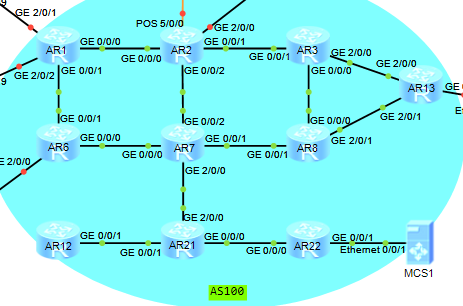

五、MPLS VPN跨域A

5.1 需求

Site1和Site4要跨域AS100、AS200互通,其中AR1和AR23为PE,AR2、AR4和AR5作为ASBR,采用Option A实现跨域通信。现在站点之间无法通信,请解决。

5.2 解法

5.2.1 AR2的BGP中没有在VPN实例中指定AR4和AR5为邻居

通过以上输出结果发现AR2没有在VPN实例中指定AR4和AR5为邻居

AR2配置:

[AR2]bgp 100[AR2-bgp]ipv4-family vpn-instance 1[AR2-bgp-1]peer 200.100.24.4 as-number 200[AR2-bgp-1]peer 200.100.25.5 as-number 200

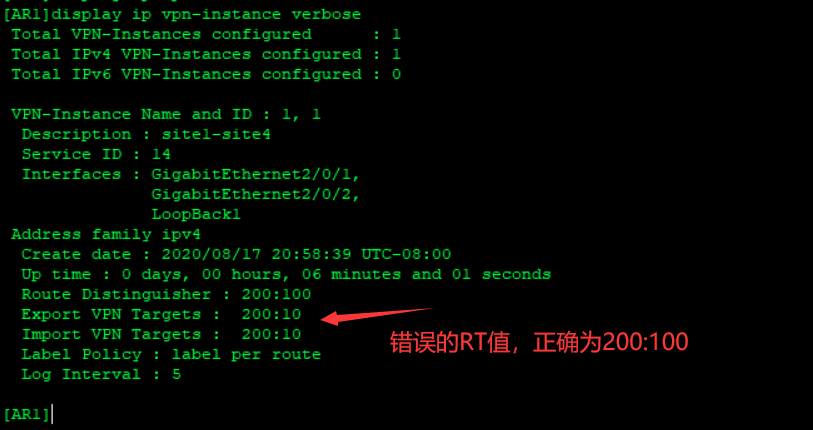

5.2.2 AR1的VPN实例中没有配置正确的RT

AR1配置:将VPN实例1的RT值修改为200:100

[AR1]ip vpn-instance 1[AR1-vpn-instance-1]vpn-target 200:100

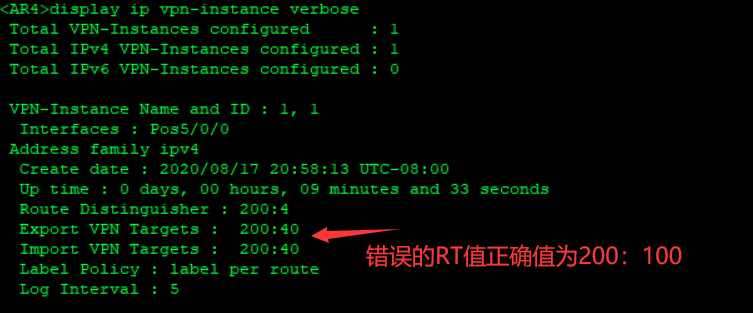

5.2.3 AR4的VPN实例中没有配置正确的RT

AR4配置:将VPN实例1的RT值修改为200:100

[AR4]ip vpn-instance 1[AR4-vpn-instance-1]vpn-target 200:100

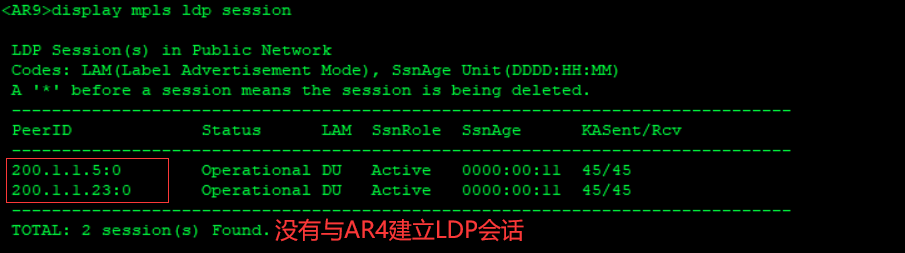

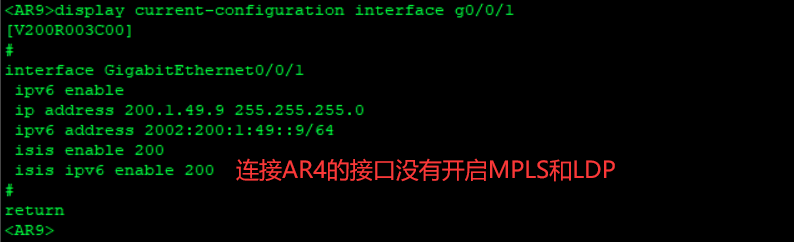

5.2.4 AR9的G0/0/1接口没有开启MPLS和LDP

AR9配置:将连接AR4的接口开启MPLS与LDP

[AR9]interface GigabitEthernet 0/0/1[AR9-GigabitEthernet0/0/1]mpls[AR9-GigabitEthernet0/0/1]mpls ldp

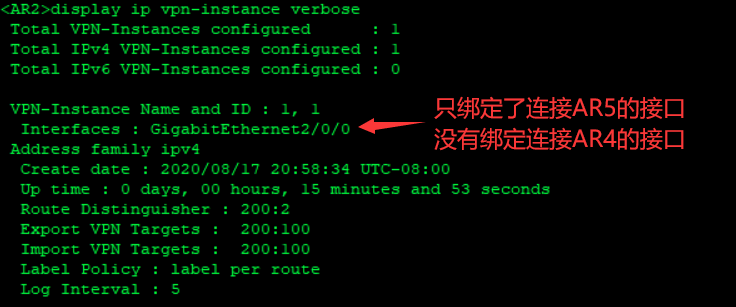

5.2.5 AR2的POS5/0/0没有绑定VPN实例

AR2配置:将连接AR4的接口绑定VPN实例1

[AR2]int Pos 5/0/0[AR2-Pos5/0/0]ip binding vpn-instance 1[AR2-Pos5/0/0]ip address 200.100.24.2 24

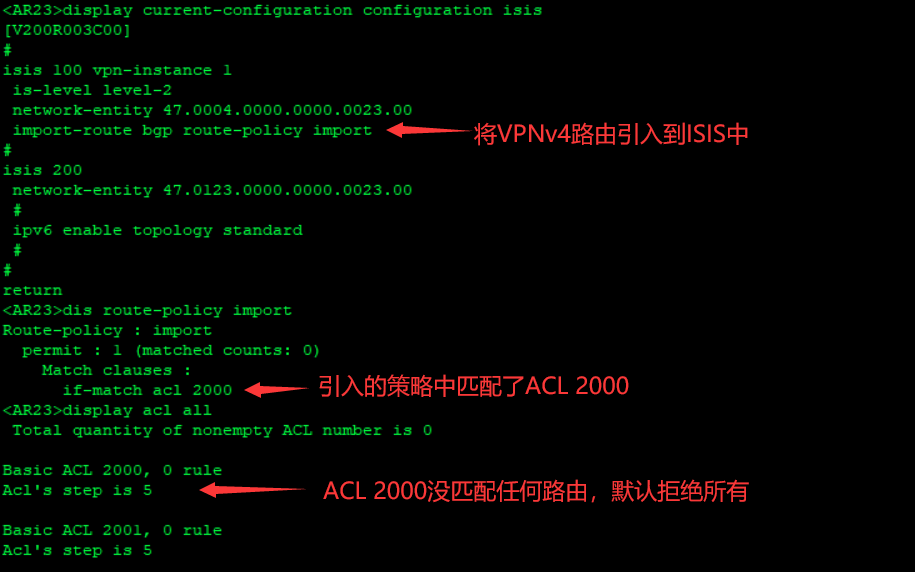

5.2.6 AR23的BGP引入进ISIS中import Route-Policy,ACL2000是空的

AR23配置:

[AR23]acl 2000[AR23-acl-basic-2000]rule permit source any

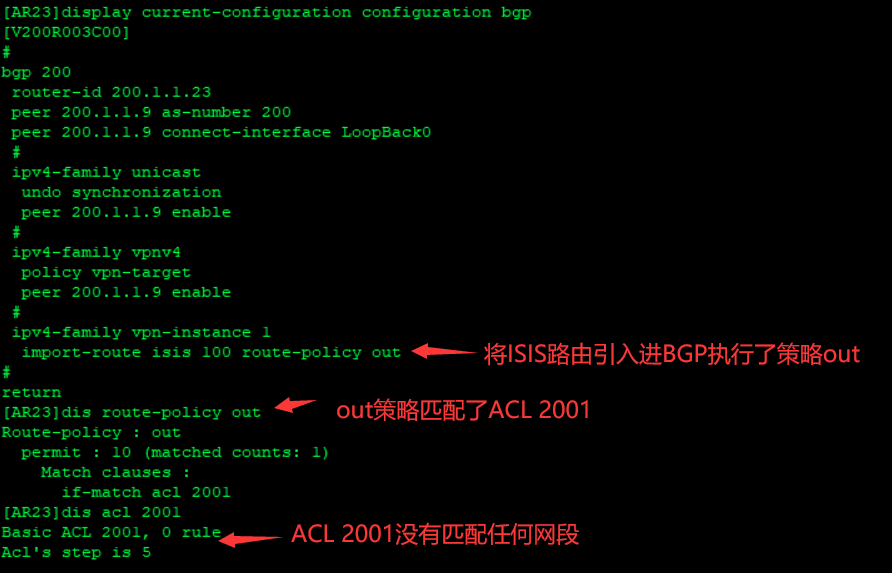

5.2.7 AR23做ISIS 100引入BGP时调用了Route-Policy匹配ACL2001(空的)

AR23配置:

[AR23]acl 2001[AR23-acl-basic-2001]rule permit source any

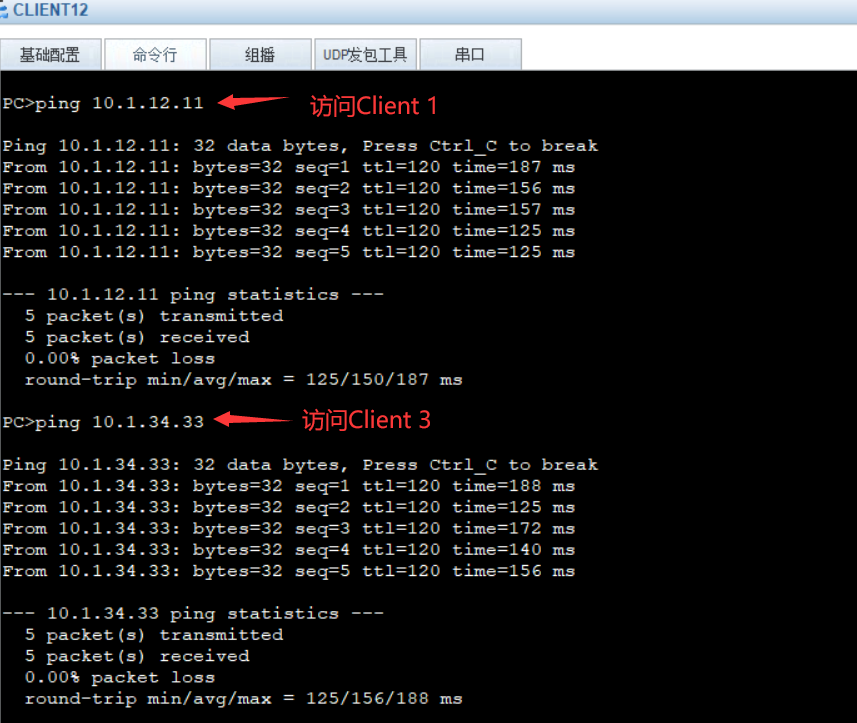

5.3 最终效果

AR1与CE设备LSW1/LSW2建立Established的EBGP(VPNv4)邻居关系

AR23的VPNv4路由表中存在Site1的私网路由

AR1的VPNv4路由表中存在Site4的私网路由

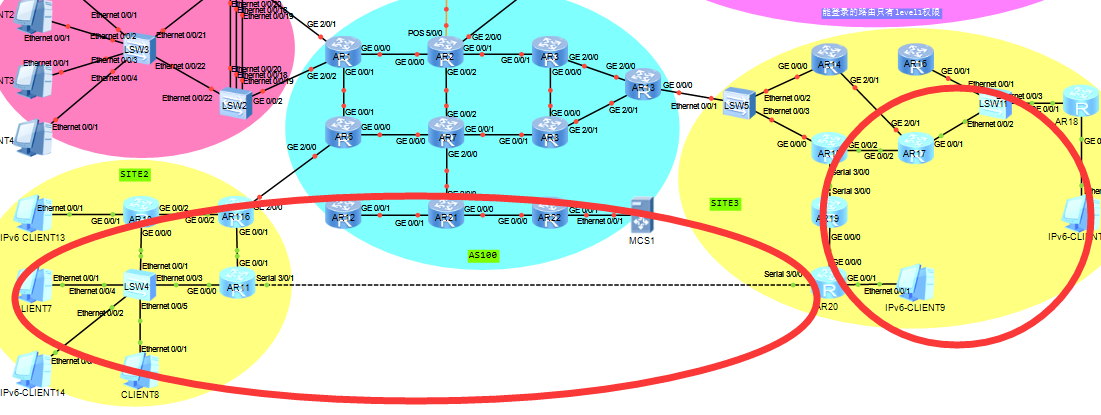

六、Sham-Link

6.1 需求

Site2与Site3为同一个VPN客户的两个站点,现在AR10与AR20上面的客户(loopback0模拟)都能互通,请解决此问题,并且要求当AS100连接正常的时候,两个客户的数据包通信必须经过AS100,但是AS100出现问题的时候,两个站点可以通过备份链路进行通信。

6.2 解法

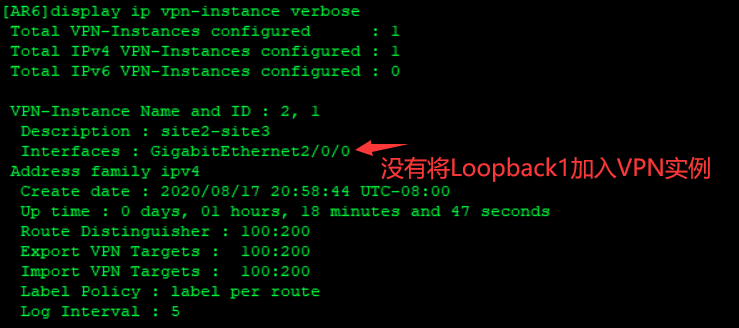

6.2.1 AR5环回口没有绑定到VPN实例2中

AR6配置:将Loopback0接口绑定VPN实例2

[AR6]int LoopBack 1[AR6-LoopBack1]ip binding vpn-instance 2[AR6-LoopBack1]ip address 100.1.136.6 32

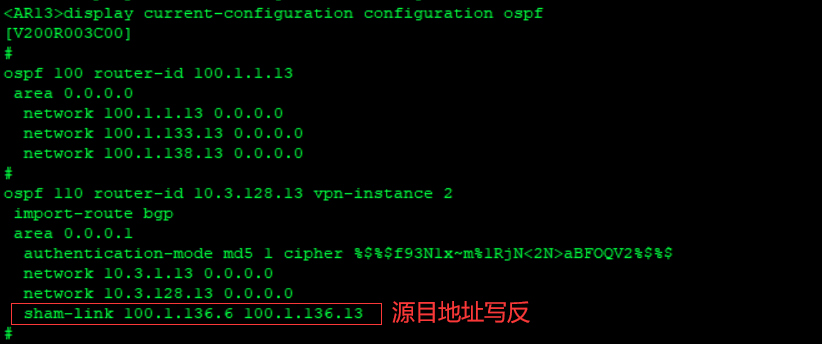

6.2.2 AR13上Sham-Link配置源目地址写反

AR13配置:将Sham-Link配置正确

[AR13]ospf 110[AR13-ospf-110]area 1[AR13-ospf-110-area-0.0.0.1]undo sham-link 100.1.136.6 100.1.136.13[AR13-ospf-110-area-0.0.0.1]sham-link 100.1.136.13 100.1.136.6

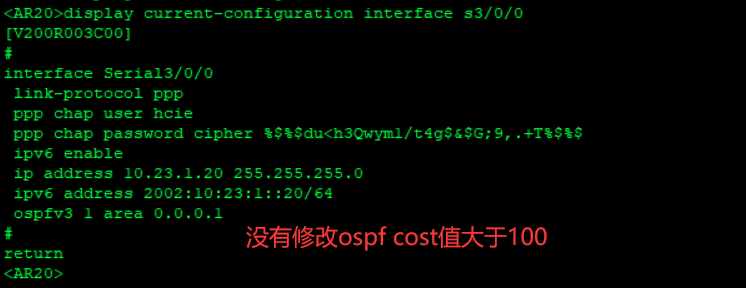

6.2.3 AR20的S3/0/0口没将cost值改大到100以上,导致从AR20去往AR10的时候,走备份线路

AR20配置:将备份链路的OSPF开销值调大,使其公网正常时走公网

[AR20]int Serial 3/0/0[AR20-Serial3/0/0]ospf cost 200

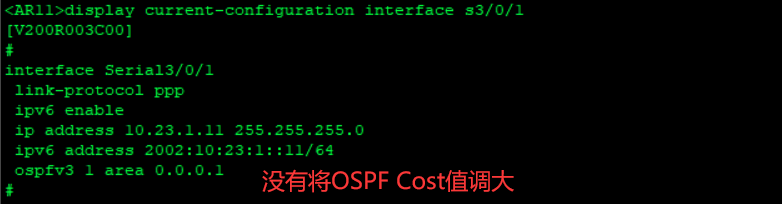

6.2.4 AR11的S3/0/1的接口没有将cost值改大到100以上,导致从AR10去往AR20的时候,走备份线路

AR11配置:将备份链路的OSPF开销值调大,使其公网正常时走公网

[AR11]int Serial 3/0/1[AR11-Serial3/0/1]ospf cost 200

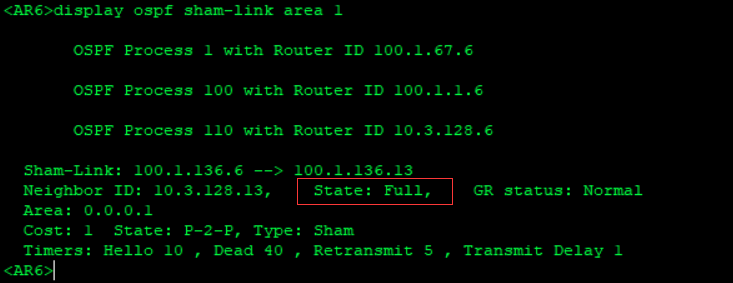

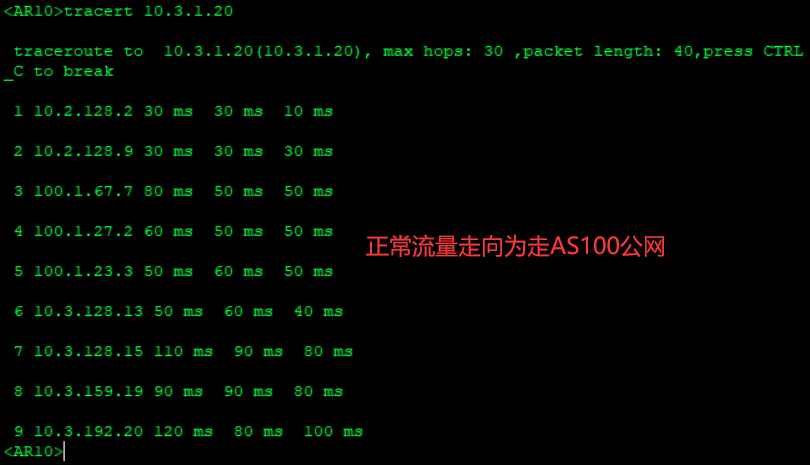

6.3 最终效果

- Sham-Link状态为Full

- 公网正常时,流量走AS100

- 当出现故障时,流量走备份链路

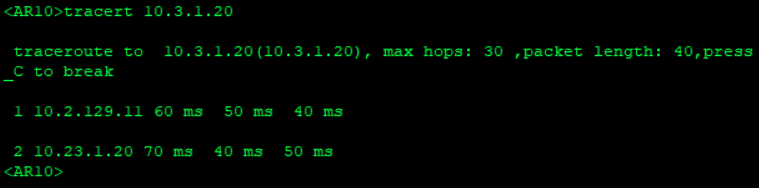

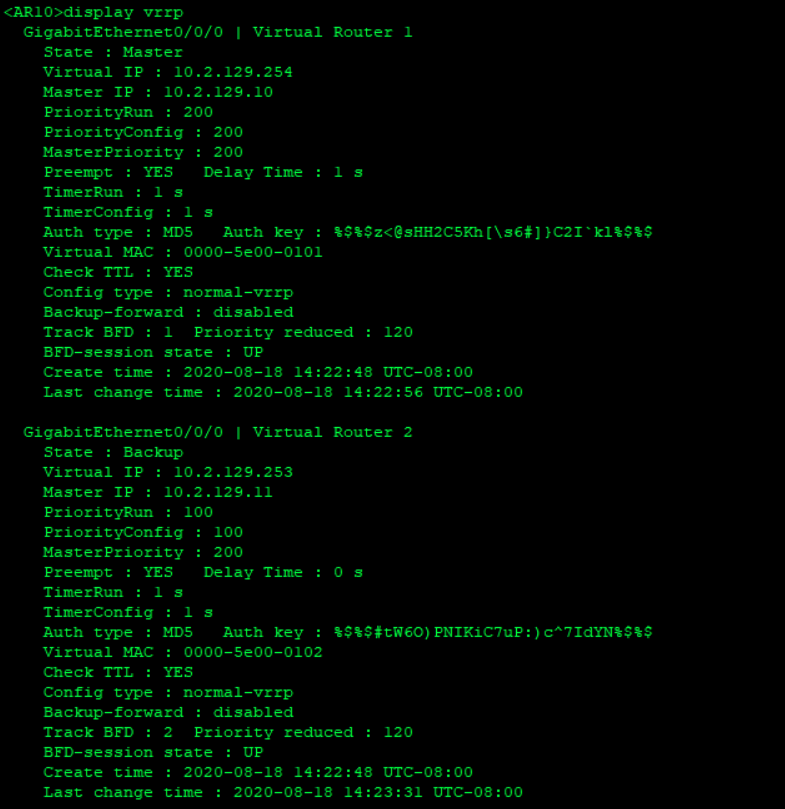

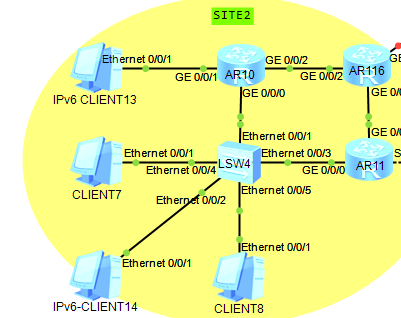

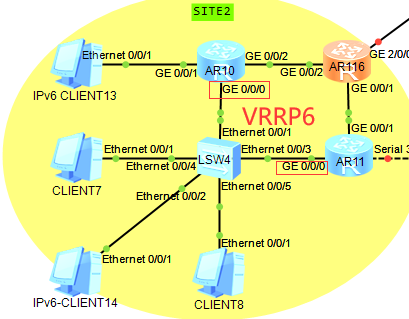

七、VRRP

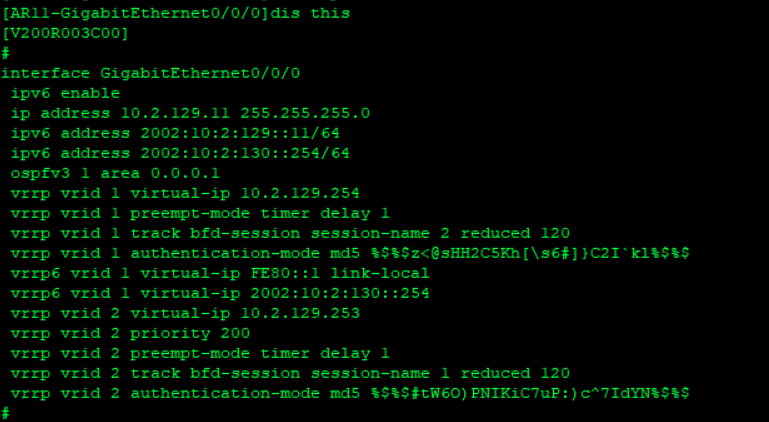

7.1 需求

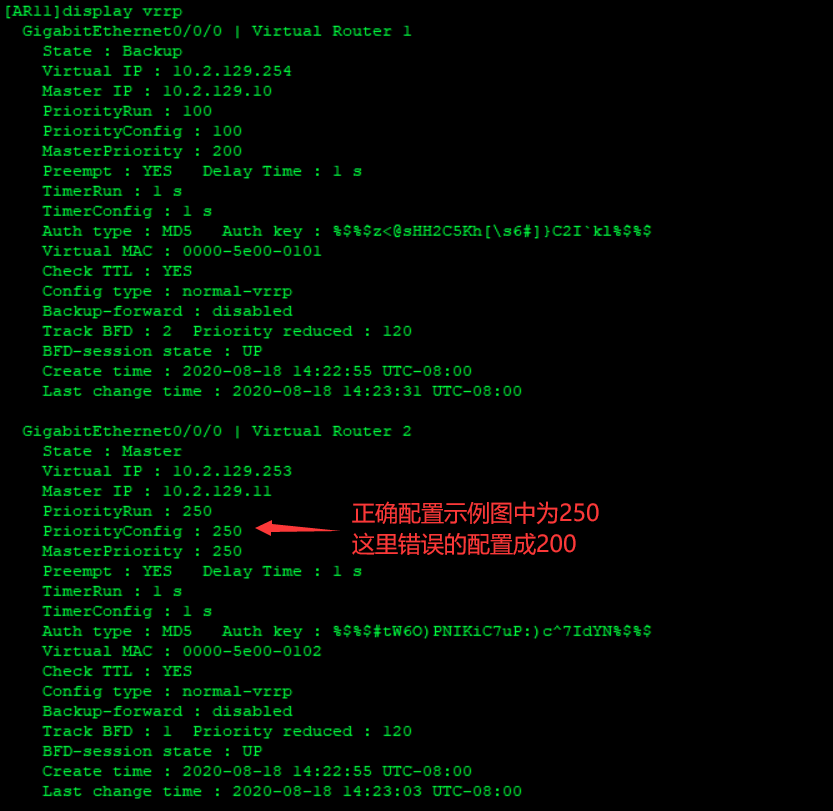

Site2中AR10与AR11要为SW4上的Client7,Client8提供第一跳网关冗余服务,AR10和AR11运行了Vrrp协议,虚拟网关地址为10.2.129.254和10.2.129.253,认证密码为hcie,在配置正确的情况下,Vrrp的状态信息如下:

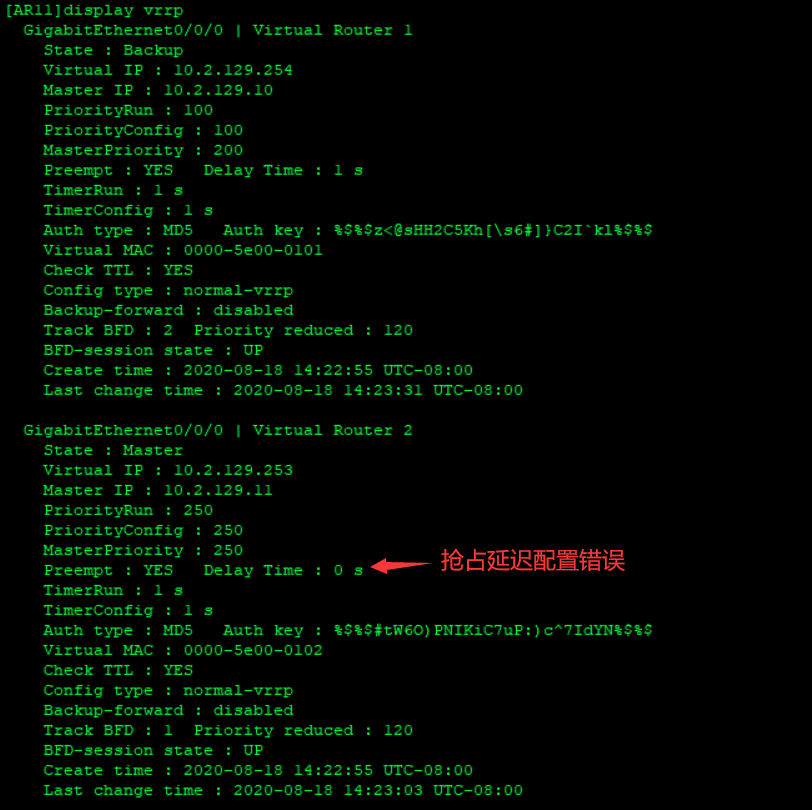

7.2 解法

7.2.1 AR11没有配置Vrrp 2的抢占延迟为1s

AR11配置:将Vrrp-2的抢占延迟修改为1s

[AR11]int GigabitEthernet 0/0/0[AR11-GigabitEthernet0/0/0]vrrp vrid 2 preempt-mode timer delay 1

7.2.2 AR11的Vrrp-2的优先级错误的配置成25

AR11配置:将Vrrp-2的优先级修改为200

[AR11]int GigabitEthernet 0/0/0[AR11-GigabitEthernet0/0/0]vrrp vrid 2 priority 200

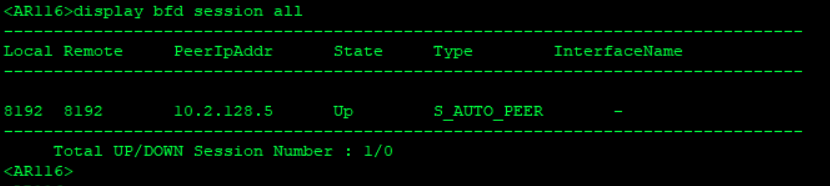

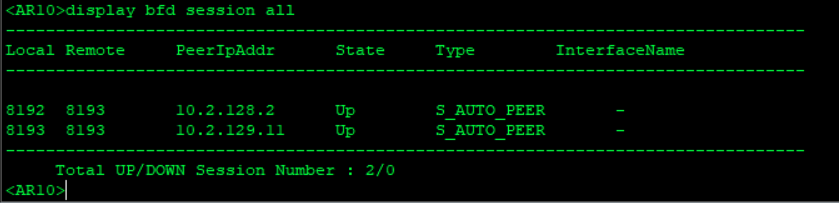

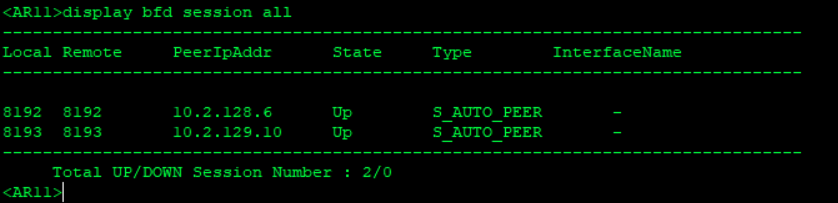

7.2.3 AR116的BFD没有配置,导致AR10的BFD检测失败(双向BFD检测)

通过以上输出结果发现AR10与AR116之间的BFD会话状态为Donw,而在AR116上查看BFD会话只有一个进程,说明AR116没有配置与AR10的BFD会话。

AR116配置:配置与AR10之间的双向BFD检测

[AR116]bfd 1 bind peer-ip 10.2.128.1 source-ip 10.2.128.2 auto

7.3 最终效果

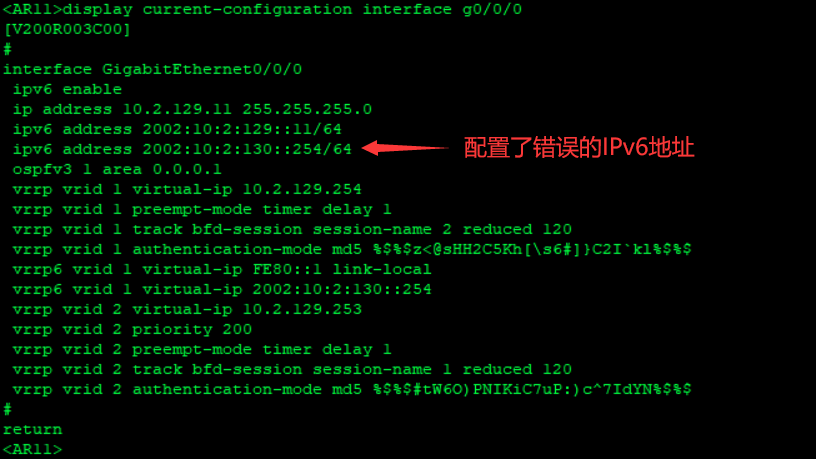

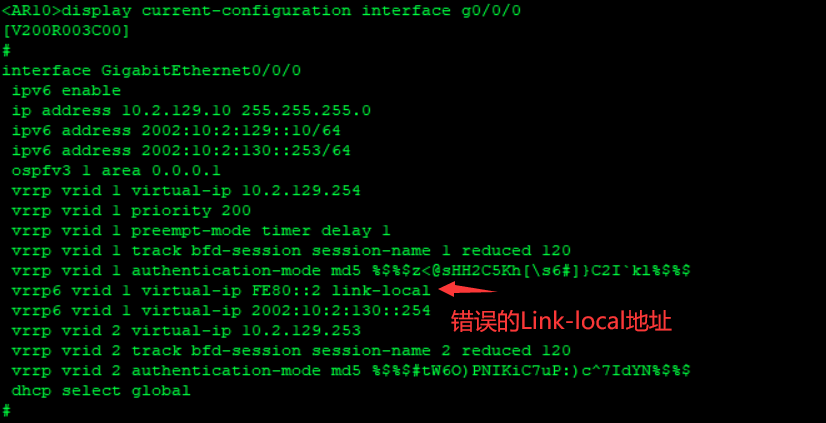

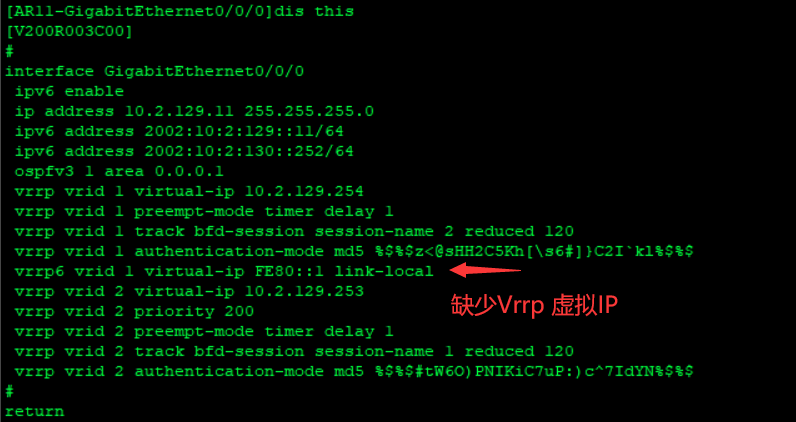

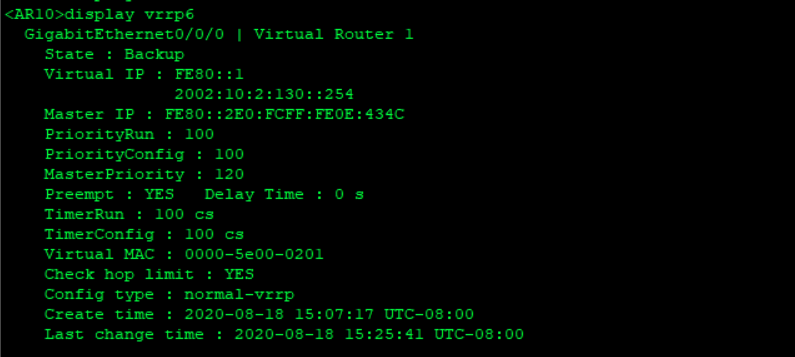

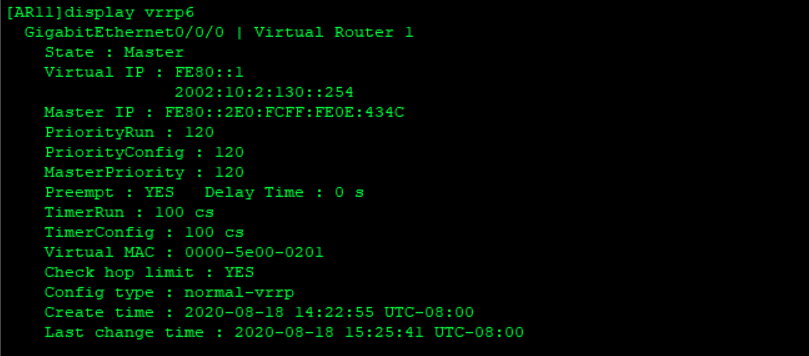

八、VRRP6负载

8.1 需求

Vrrp6,实现主备负载均衡,要求AR11做为主,并且要求虚拟地址为130.254(注意审题,考场题目有2中变化,分别时AR11做主,或者AR10做为主)

8.2 解法

在练习的过程中,undo vrrp 6配置的时候,先将之前的预配导出来,undo vrrp 6 vrid 1后,所有的vrrp6的配置都会被清空。

8.2.1 AR11上配置了错误的IPv6地址

AR11配置:删除错误的IPv6地址,修改为正确的IPv6地址

[AR11]int GigabitEthernet 0/0/0[AR11-GigabitEthernet0/0/0]undo ipv6 address 2002:10:2:130::254/64[AR11-GigabitEthernet0/0/0]ipv6 address 2002:10:2:130::252 64

8.2.2 AR10配置了错误的Local地址

AR10配置:删除错误的Link-local地址

[AR10]int GigabitEthernet 0/0/0[AR10-GigabitEthernet0/0/0]undo vrrp6 vrid 1[AR10-GigabitEthernet0/0/0]vrrp6 vrid 1 virtual-ip FE80::1 link-local[AR10-GigabitEthernet0/0/0] vrrp6 vrid 1 virtual-ip 2002:10:2:130::254

8.2.3 AR11没有配置VRRP6 Vrid 1的虚拟IP

AR11配置:配置VRRP6 Vrid 1的虚拟IP

[AR11]int GigabitEthernet 0/0/0[AR11-GigabitEthernet0/0/0]vrrp6 vrid 1 virtual-ip 2002:10:2:130::254

8.2.3 AR11需要配置优先级

AR11配置:vrrp6 vrid 1的优先级未设置更高

[AR11]int GigabitEthernet 0/0/0[AR11-GigabitEthernet0/0/0]vrrp6 vrid 1 priority 120

8.3 最终效果

九、OSPFv3

9.1 需求

Site2与Site3配置了IPv6,并且运行OSPFv3协议,参与的设备有AR10、AR11、AR116、AR18、AR20;AR18与AR20之间通过Tunnel相通,现在环境中的IPv6 Client 13、IPv6 Client 14、IPv6 Client 9、IPv6 Client 10无法实现互相通信,请解决。

9.2 解法

9.2.1 AR20上Tunnel0/0/100中密码错误,修改成与AR18一致

AR20配置:将Tunnel0/0/100接口中密码修改成与AR18一致

[AR20]int Tunnel 0/0/100[AR20-Tunnel0/0/100]gre key 123

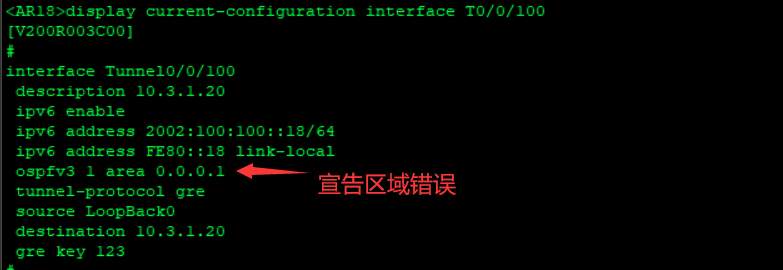

9.2.2 AR18与AR20隧道接口宣告区域不一致

AR18配置:将Tunnel0/0/100宣告进正确的OSPFv3区域

[AR18]int Tunnel 0/0/100[AR18-Tunnel0/0/100]undo ospfv3 1 area 1[AR18-Tunnel0/0/100]ospfv3 1 area 0

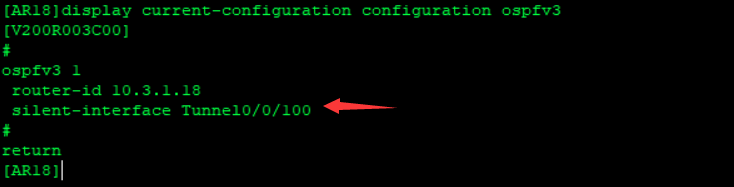

9.2.3 AR18的OSPFv3进程下,错误配置了静默接口,需要删除

AR18配置:删除OSPFv3进程下的将Tunnel0/0/100成为静默接口

[AR18]ospfv3 1[AR18-ospfv3-1]undo silent-interface Tunnel 0/0/100

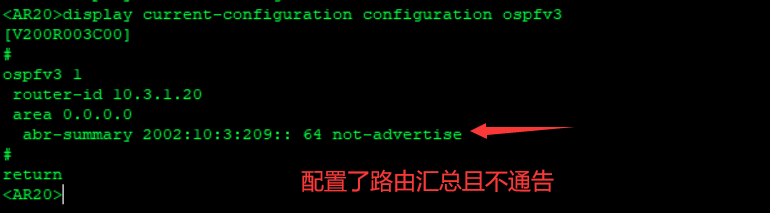

9.2.4 AR20上面进行了路由汇总,且不通告出去

AR20配置:重新配置汇总

[AR20]ospfv3 1[AR20-ospfv3-1]area 0[AR20-ospfv3-1-area-0.0.0.0]abr-summary 2002:10:3:209:: 64

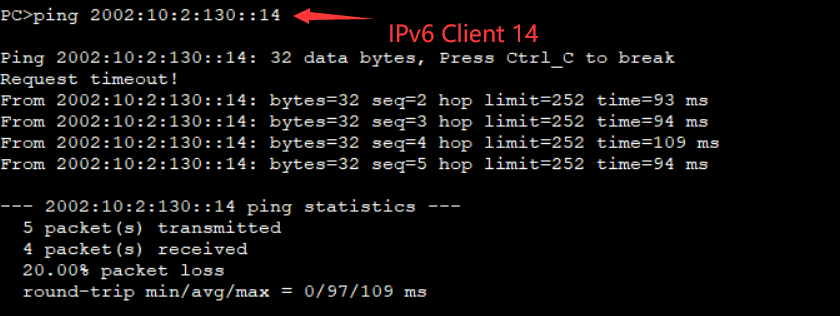

9.3 最终效果

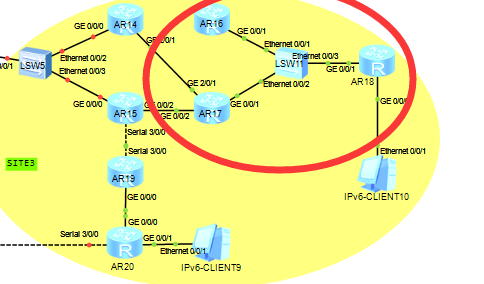

十、Telnet

10.1 需求

Site3中,AR16、AR17和AR18间运行OSPF。需求AR18能通过Telnet远程管理AR16和AR17,密码均为hcie,现在AR18无法远程管理AR16、AR17。

AR18能远程Telnet到AR16,AR16的Telnet验证方式为AAA,本地用户认证,AR16上有两个用户,admin级别为15,Guest级别为1。

AR18能远程Telnet到AR17,AR17的Telnet验证方式为密码模式,所有Telnet到AR17的客户端级别都为Level0。

10.2 解法

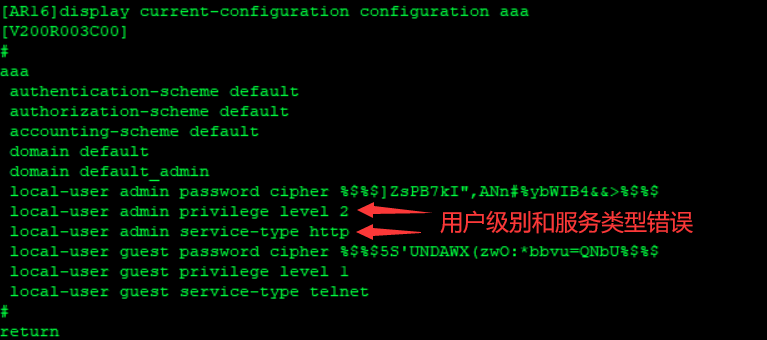

10.2.1 AR16的AAA的权限和服务类型设置错误

AR16配置:将AAA配置中的admin用户级别和服务类型进行修改

[AR16]aaa[AR16-aaa]local-user admin privilege level 15[AR16-aaa]local-user admin service-type telnet

10.2.2 AR16的密码配置错误

AR16配置:修改admin用户的密码为hcie

[AR16]aaa[AR16-aaa]local-user admin password cipher hcie

10.2.3 AR17接口下配置ACL导致不能访问,在ACL里新增允许AR16、AR18的环回口地址即可

AR17配置:将ACL2000匹配AR16和AR18的地址

[AR17]acl 2000[AR17-acl-basic-2000]rule permit source 10.3.1.16 0[AR17-acl-basic-2000]rule permit source 10.3.1.18 0

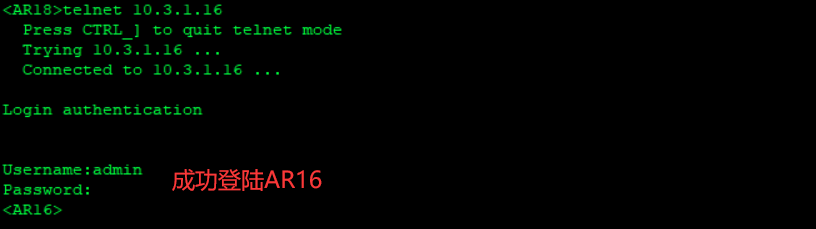

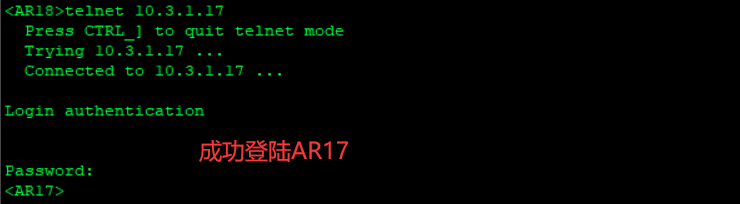

10.3 最终效果

十一、NAT

11.1 需求

Site5中通过安全接入AS,Client 11现在无法通过网关AR27访问到公网AS100、AR200

11.2 解法

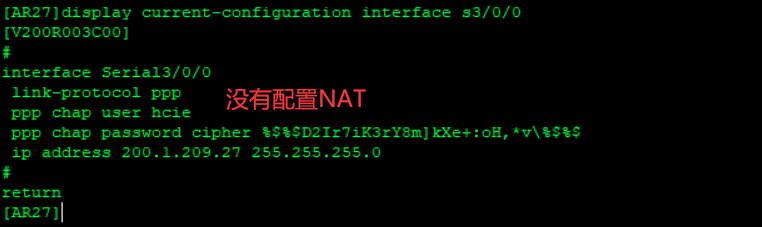

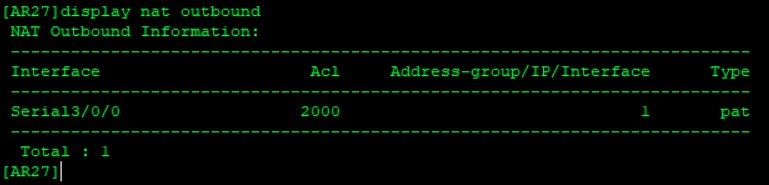

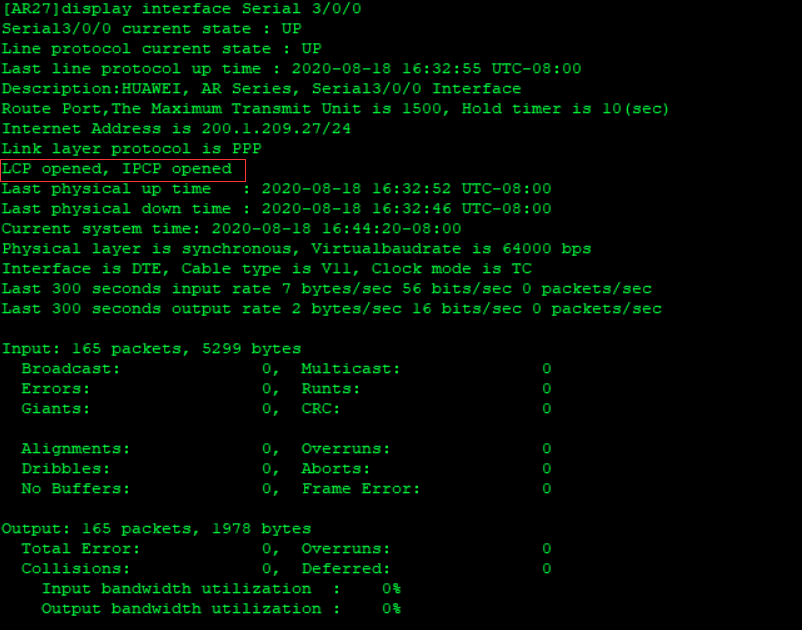

11.2.1 AR27接口S3/0/0下没有配置NAT outbound关联ACL和address-group

AR27配置:

[AR27]int Serial 3/0/0[AR27-Serial3/0/0]nat outbound 2000 address-group 1

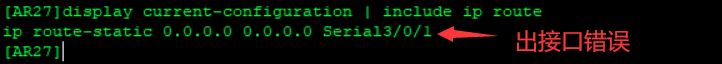

11.2.2 AR27配置错误的缺省路由

AR27配置:修改默认路由

[AR27]undo ip route-static 0.0.0.0 0 Serial 3/0/1[AR27]ip route-static 0.0.0.0 0 Serial 3/0/0

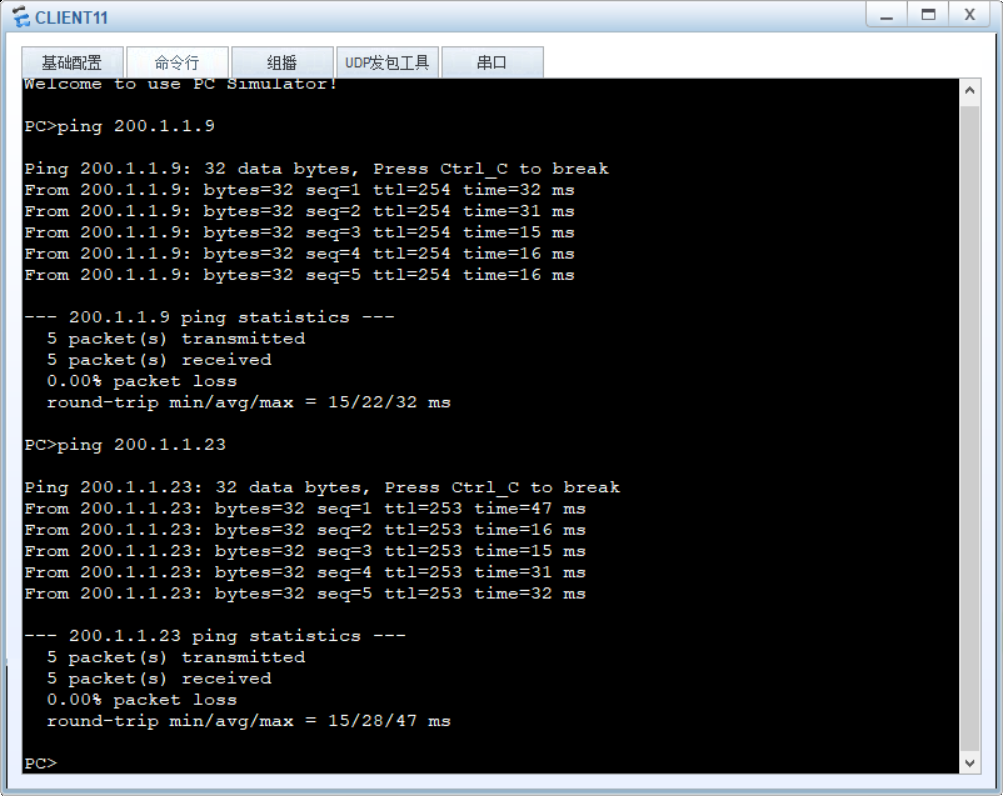

11.3 最终效果

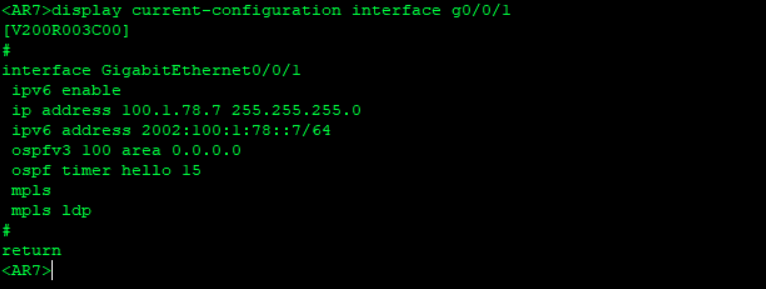

十二、OSPF

12.1 需求

AS100中所有设备都运行了OSPF,但是部分的邻居关系有问题,解决此问题

12.2 解法

12.2.1 AR7接口G0/0/1错误修改了OSPF Hello时间为15

AR7修改:将OSPF Hello时间修改为与邻居一致

[AR7]int GigabitEthernet 0/0/1[AR7-GigabitEthernet0/0/1]ospf timer hello 10

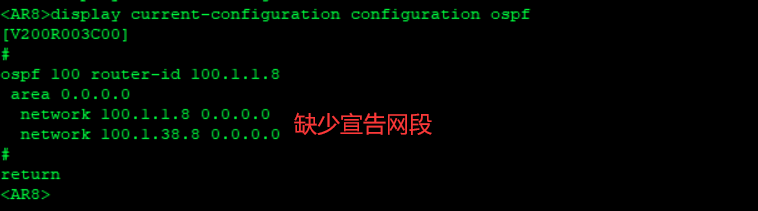

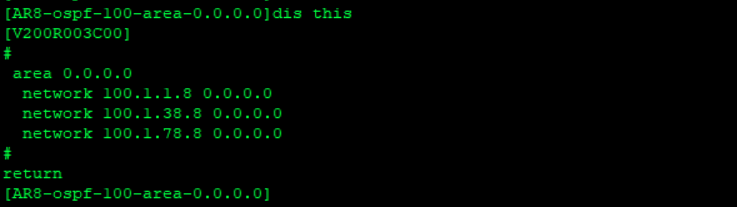

12.2.2 AR8没有宣告G0/0/1接口IP地址

AR8配置:宣告G0/0/1接口IP地址

[AR8]ospf 100[AR8-ospf-100]area 0[AR8-ospf-100-area-0.0.0.0]network 100.1.78.8 0.0.0.0

12.2.3 AR8与AR13无法建立OSPF邻居,AR8的接口没有宣告进OSPF

AR8配置:宣告G2/0/1接口IP地址

[AR8]ospf 100[AR8-ospf-100]area 0[AR8-ospf-100-area-0.0.0.0]network 100.1.138.8 0.0.0.0

12.3 最终效果