一、登录方式介绍

用户对设备的管理方式有命令行方式(即CLI方式)和Web网管方式两种。

- 命令行方式

- 通过Console口(也称串口)、MiniUSB口、Telnet或STelnet方式登录设备的命令行界面后,使用设备提供的命令行对设备进行管理和配置。此种方式需要配置相应登录方式的用户界面。

- Web网管方式

- 设备通过内置的Web服务器提供图形化的操作界面,以方便用户直观方便地管理和维护设备。此方式仅可实现对设备部分功能的管理与维护,如果需要对设备进行较复杂或精细的管理,仍然需要使用命令行方式。

| 登录设备方式 | 优点 | 缺点 | 应用场景 | 说明 |

| —- | —- | —- | —- | —- |

| 通过Console口登录 | 使用专门的Console通信线缆(也称串口线)连接,保证可以对设备有效控制。 | 不能远程登录维护设备。 |

- 当对设备进行第一次配置时,可以通过Console口登录设备进行配置。

- 当用户无法进行远程登录设备时,可通过Console口进行本地登录。

| 通过Console口进行本地登录是登录设备最基本的方式,也是其他登录方式的基础。

缺省情况下,用户可以直接通过Console口本地登录设备,用户级别是15。 | | 通过MiniUSB口登录 | 使用MiniUSB线缆将PC的USB口连接到设备的MiniUSB口登录,保证可以对设备有效控制。 | 不能远程登录维护设备。 | 当用户终端PC没有可用Console口,但是需要对设备进行第一次配置时,可以通过MiniUSB口登录设备进行配置。 | 通过MiniUSB口登录与通过Console口登录仅设备的连接方式不同,登录时的通讯参数和登录配置是一致的。 | | 通过Telnet登录 |

- 便于对设备进行远程管理和维护。

- 不需要为每一台设备都连接一个终端,方便用户的操作。

| 传输过程采用TCP协议进行明文传输,存在安全隐患。 | 终端连接到网络上,使用Telnet方式登录设备,进行远程的配置。应用在对安全性要求不高的网络。 | 缺省情况下,用户不能通过Telnet方式直接登录设备。如果需要通过Telnet方式登录设备,可以先通过Console口或MiniUSB口本地登录设备。 | | 通过STelnet登录 | SSH(Secure Shell)协议实现在不安全网络上提供安全的远程登录,保证了数据的完整性和可靠性,保证了数据的安全传输。 | 配置较复杂。 | 如果网络对于安全性要求较高,可以通过STelnet方式登录设备。STelnet基于SSH协议,提供安全的信息保障和强大认证功能,保护设备不受IP欺骗等攻击。 | 缺省情况下,用户不能通过STelnet方式直接登录设备。如果需要通过STelnet方式登录设备,可以先通过Console口或MiniUSB口本地登录或Telnet远程登录设备。 |

- 设备通过内置的Web服务器提供图形化的操作界面,以方便用户直观方便地管理和维护设备。此方式仅可实现对设备部分功能的管理与维护,如果需要对设备进行较复杂或精细的管理,仍然需要使用命令行方式。

| 登录设备方式 | 优点 | 缺点 | 应用场景 | 说明 |

| —- | —- | —- | —- | —- |

| 通过Console口登录 | 使用专门的Console通信线缆(也称串口线)连接,保证可以对设备有效控制。 | 不能远程登录维护设备。 |

二、用户界面介绍

当用户登录设备命令行界面时,系统会分配一个用户界面用来管理、监控设备和用户间的当前会话。每个用户界面有对应的用户界面视图(User-interface view),在用户界面视图下网络管理员可以配置一系列参数,比如认证模式、用户级别等,当用户使用该用户界面登录的时候,将受到这些参数的约束,从而达到统一管理各种用户会话连接的目的。

设备支持两种类型的用户界面进行配置:

- Console用户界面:用来管理和监控通过Console口登录的用户。设备提供Console口,端口类型为EIA/TIA-232 DCE。用户终端的串行口可以与设备Console口直接连接,实现对设备的本地访问。通过MiniUSB口登录设备使用的也是Console界面。

虚拟类型终端VTY(Virtual Type Terminal)用户界面:用来管理和监控通过VTY方式登录的用户。用户通过终端与设备建立Telnet或STelnet连接后,即建立了一条VTY通道。目前每台设备最多支持15个VTY用户同时访问。 :::warning

说明

说明LTT用户界面:集群场景下,从非主交换机Console口登录设备的用户界面类型,不支持配置。

WEB用户界面:通过Web网管方式登录设备的用户界面类型,不支持配置。 ::: 用户与用户界面的关系

用户界面与用户并没有固定的对应关系。用户界面的管理和监控对象是使用某种方式登录的用户,虽然单个用户界面某一时刻只有一个用户使用,但它并不针对某个用户。

用户登录时,系统会根据用户的登录方式,自动给用户分配一个当前空闲的、编号最小的某类型的用户界面,整个登录过程将受该用户界面视图下配置的约束。比如用户A使用Console口登录设备时,将受到Console用户界面视图下配置的约束,当使用VTY 1登录设备时,将受到VTY 1用户界面视图下配置的约束。同一用户登录的方式不同,分配的用户界面不同;同一用户登录的时间不同,分配的用户界面可能不同。 :::warning 说明

说明当配置VTY用户界面最大个数为0时,任何用户(Telnet、SSH用户)都无法通过VTY登录到设备,Web用户也无法通过Web网管登录设备。

- 当配置的VTY类型用户界面的最大个数小于当前在线用户的数量,系统会将目前未通过认证且占用VTY通道时间超过15秒的用户下线,新用户此时可以通过VTY登录到设备。

- 当配置的VTY类型用户界面的最大个数大于当前最多可以登录用户的数量,就必须为新增加的用户界面配置验证方式。

- 使用VTY通道登录设备时,为防止VTY连接数量超限导致用户无法接入,用户可执行如下操作查看并配置允许通过VTY通道登录的用户数。

- 执行命令display user-interface maximum-vty查看设备允许通过VTY连接登录设备的最大用户数

- 执行命令display user-interface查看用户界面信息。其中,“+”表示被占用的通道。如果通道被占满,会导致后续用户无法登录,如果已登录用户登出后,可能会因为通道被其他用户占用而无法再次登录成功。此时,执行命令user-interface maximum-vtynumber设置允许登录的最大用户数目

如果某VTY用户界面两次出现设备长时间不响应的情况,该VTY用户界面将被锁定,用户可以通过其他VTY用户界面登录,设备重启后可恢复。 ::: 用户界面的编号

用户界面的编号包括以下两种方式:相对编号

- 相对编号方式的形式是:用户界面类型+编号。

- 此种编号方式只能唯一指定某种类型的用户界面中的一个或一组。相对编号方式遵守的规则如下:

- Console用户界面的编号:CON 0。集群场景下,从非主交换机串口登录时,显示LTT 0。

- VTY用户界面的编号:第一个为VTY 0,第二个为VTY 1,依此类推。

- 绝对编号

- 使用绝对编号方式,可以唯一的指定一个用户界面或一组用户界面。使用命令display user-interface可查看到设备当前支持的用户界面以及它们的绝对编号。

- 对于一块主控板,Console口用户界面只有一个,但VTY类型的用户界面有20个,可以在系统视图下使用user-interface maximum-vty命令设置最大用户界面个数,其缺省值为5。VTY 16~VTY 20一直存在于系统中,不受user-interface maximum-vty命令的控制。缺省情况下,Console、VTY用户界面在系统中的绝对编号,如下表所示。

| 用户界面 | 说明 | 绝对编号 | 相对编号 |

| —- | —- | —- | —- |

| Console用户界面 | 用来管理和监控通过Console口或MiniUSB口登录的用户。 | 0 | 0 |

| VTY用户界面 | 用来管理和监控通过Telnet或STelnet方式登录的用户。 | 34~48

50~54。

其中49保留,50~54为网管预留编号。 | 第一个为VTY 0,第二个为VTY 1,依此类推。缺省存在VTY 0~4通道。

- 绝对编号34~48对应相对编号VTY 0~VTY 14

- 绝对编号50~54对应相对编号VTY 16~VTY 20

其中VTY 15保留,VTY 16~VTY 20为网管预留编号

只有当VTY0~VTY14全部被占用,且用户配置了AAA认证的情况下才可以使用VTY16~VTY20。 |

三、用户认证方式和用户级别介绍

3.1 用户界面的认证方式

Console、MiniUSB、Telnet登录用户的认证方式直接由用户界面中配置的认证方式决定。用户界面的认证方式有以下三种:

- AAA认证:登录时需输入用户名和密码。设备根据配置的AAA用户名和密码验证用户输入的信息是否正确,如果正确,允许登录,否则拒绝登录。

- Password认证:也称密码认证,登录时需输入正确的认证密码。如果用户输入的密码与设备配置的认证密码相同,允许登录,否则拒绝登录。

None认证:也称不认证,登录时不需要输入任何认证信息,可直接登录设备。 :::warning

说明

说明如果配置认证方式为不认证,任何用户不需要输入用户名和密码就会认证成功。因此,为保护设备或网络安全,建议不要使用None认证方式,如需使用,需要安装空口令认证插件。

- 您可以通过华为官网(企业、运营商)搜索“插件使用指南”,请根据交换机型号及软件版本选择相应的《插件使用指南》。如无权限,请联系技术支持人员。

- 无论何种验证方式,当用户登录设备失败时,系统会启动延时登录机制。首次登录失败后,延时5秒才可再次登录,后续登录失败次数每增加一次,延时时间增加5秒,即第2次登录失败延时10秒,第3次登录失败延时15秒。

:::

3.2 SSH用户的认证方式

通过STelnet登录设备需配置用户界面支持的协议是SSH,必须设置用户界面认证方式为AAA认证。但SSH用户的认证方式由SSH支持的认证方式决定,SSH支持Password、RSA、DSA、ECC、Password-RSA、Password-DSA、Password-ECC和ALL,8种认证方式。- Password认证:是一种基于“用户名+口令”的认证方式。通过AAA为每个SSH用户配置相应的密码,在通过SSH登录时,输入正确的用户名和密码就可以实现登录。

:::info

RSA(Revest-Shamir-Adleman Algorithm)认证:是一种基于客户端私钥的认证方式。RSA是一种公开密钥加密体系,基于非对称加密算法。RSA密钥也是由公钥和私钥两部分组成,在配置时需要将客户端生成的RSA密钥中的公钥部分拷贝输入至服务器中,服务器用此公钥对数据进行加密。 ::: :::success

DSA(Digital Signature Algorithm)认证:是一种类似于RSA的认证方式,DSA认证采用数字签名算法进行加密。 :::

- ECC(Elliptic Curve Cryptography)认证:是一种椭圆曲线算法,与RSA相比,在相同安全性能下密钥长度短、计算量小、处理速度快、存储空间小、带宽要求低。

Password-RSA认证:SSH服务器对登录的用户同时进行密码认证和RSA认证,只有当两者同时满足情况下,才能认证通过。

Password-DSA认证:SSH服务器对登录的用户同时进行密码认证和DSA认证,只有当两者同时满足情况下,才能认证通过。

Password-ECC认证:SSH服务器对登录的用户同时进行密码认证和ECC认证,只有当两者同时满足情况下,才能认证通过。

:::warning

- ALL认证:SSH服务器对登录的用户进行公钥认证或密码认证,只要满足其中任何一个,就能认证通过。 :::

3.3 用户级别

系统支持对登录用户进行分级管理,用户所能访问命令的级别由用户的级别决定。用户级别由用户界面或AAA本地用户的认证方式决定,具体细节如下表所示。

| 登录设备方式 | 用户接入的认证方式 | 用户级别决定因素 | 配置命令 |

|---|---|---|---|

| 通过Console口登录 通过MiniUSB口登录 通过Telnet登录 |

用户界面: - AAA认证 |

AAA本地用户级别 | local-useruser-name privilege level level |

| 用户界面: - Password认证 |

用户界面级别 | user privilegelevel level | |

| 通过STelnet登录 | SSH用户的认证方式 - Password认证 |

AAA本地用户级别 | local-user user-name privilege level level |

| SSH用户的认证方式 - RSA认证、DSA认证、ECC认证 |

用户界面级别 | user privilegelevel level | |

| SSH用户的认证方式:password-rsa认证、password-dsa认证和password-ecc认证 | AAA本地用户级别 | local-user user-name privilege level level | |

| SSH用户的认证方式 - All认证 |

根据需要进行部署。 说明: 如果SSH用户认证方式为all认证,且存在一个同名AAA用户,那通过Password认证、RSA认证、DSA认证或者ECC认证接入时用户优先级可能不同,由登录时的实际认证情况决定。 |

- |

3.4 用户级别与命令级别的关系

命令的级别由低到高分为参观级、监控级、配置级和管理级四种,分别对应级别值0、1、2、3,用户级别与命令级别的对应关系如下表所示。

| 用户级别 | 命令级别 | 级别名称 | 说明 |

|---|---|---|---|

| 0 | 0 | 参观级 | 网络诊断工具命令(ping、tracert)、从本设备出发访问外部设备的命令(Telnet客户端)等。 |

| 1 | 0、1 | 监控级 | 用于系统维护,包括display等命令。 说明: 并不是所有display命令都是监控级,比如display current-configuration命令和display saved-configuration命令是3级管理级。 |

| 2 | 0、1、2 | 配置级 | 业务配置命令。 |

| 3~15 | 0、1、2、3 | 管理级 | 用于系统基本运行的命令,对业务提供支撑作用,包括文件系统、FTP、TFTP下载、用户管理命令、命令级别设置命令、用于业务故障诊断的debugging命令等。 |

四、配置通过Console/MiniUSB口登录设备

Console/MiniUSB口本地登录设备是一种权限很高的管理设备方式,当用户无法进行远程登录设备时,可通过电脑直连Console/MiniUSB口进行本地登录。

:::warning

说明

说明

通过MiniUSB口登录与通过Console口登录仅设备的连接方式不同,登录时的通讯参数和登录配置是一致的,以下以Console口为例进行描述。

:::

4.1 通过Console口登录设备的常用功能配置

缺省情况下,用户可以直接通过首次登录的用户名和修改后的密码登录设备,而无需做额外配置。如果需要增加新的Console用户或修改用户信息,配置步骤如下:

- 配置Console用户界面的认证方式。

- 配置Console用户的认证信息及用户级别。

- 配置Console用户界面的认证方式。

- 配置Console用户界面的认证方式为AAA:

# 选择AAA认证,需要配置AAA用户的认证信息、接入类型和用户级别。<HUAWEI> system-view[HUAWEI] user-interface console 0 //进入Console用户界面[HUAWEI-console0] authentication-mode aaa //配置认证方式为AAA[HUAWEI-console0] quit

:::warning# 选择password认证,直接配置VTY用户界面的级别和登录密码。<HUAWEI> system-view[HUAWEI] user-interface console 0 //进入Console用户界面[HUAWEI-console0] authentication-mode password //配置Console用户界面的认证方式为Password

说明

说明

- 配置Console用户界面的认证方式为AAA:

- 实际场景中建议使用AAA认证。

- 如果用户通过Console口登录设备再进行Console用户界面配置,所配置的属性需退出当前登录,再次通过Console口登录才会生效。

- 为充分保证设备安全,请定期修改密码。 :::

配置Console用户的认证信息及用户级别。

配置Console用户的认证方式为AAA:

# 选择AAA认证,需要配置AAA用户的认证信息、接入类型和用户级别。[HUAWEI] aaa[HUAWEI-aaa] local-user admin123 password irreversible-cipher abcd@123 //创建本地用户admin123,登录密码为abcd@123[HUAWEI-aaa] local-user admin123 privilege level 15 //配置本地用户admin123的级别为15Warning: This operation may affect online users, are you sure to change the user privilege level ?[Y/N]y[HUAWEI-aaa] local-user admin123 service-type terminal //配置本地用户admin123的接入类型为终端用户,即Console用户

配置Console用户的认证方式为Password:

# 选择password认证,直接配置VTY用户界面的级别和登录密码。[HUAWEI-console0] set authentication password cipher abcd@123 //配置登录密码为abcd@123。缺省情况下,Console口用户界面下用户的级别是15。

通过Console口连接设备,输入Enter键后,在登录窗口输入AAA验证方式配置的登录用户名和密码,实现Console口登录设备。(本举例配置的用户名为admin123,密码为abcd@123) ```python Login authentication

Username:admin123 Password:

<a name="elsfe"></a>## 4.2 检查配置结果:::success- 执行**display users** [ **all** ]命令,查看用户界面的用户登录信息。- 执行**display user-interfaceconsole 0**命令,查看用户界面信息。- 执行**display local-user**命令,查看本地用户的属性信息。- 执行**display access-user**命令,查看在线连接的用户信息。:::<a name="HM12a"></a>## 4.3 命令行功能说明| 功能 | 配置命令 | 说明 || --- | --- | --- || Console用户界面的认证方式 | **authentication-mode** { **aaa** | **password** } | 缺省为Password认证。<br />如果选择**aaa**,需要配置AAA本地用户相关信息,包括:<br />- **local-user**_user-name_ { **password** { **cipher** | **irreversible-cipher** } _password_,创建本地用户,并配置本地用户的密码。<br />- **local-user**_user-name_ { **privilege level**_level_ },配置本地用户的级别。<br />- **local-user**_user-name_**service-type** { **http** | **ssh** | **telnet** | **terminal** } *,配置本地用户的接入类型。<br /> || 配置Console用户界面的登录密码 | **set authentication password** [ **cipher**_password_ ] | 如果认证方式选择**password**,则需要使用该命令设置认证密码。 || 配置Console用户界面的用户级别 | **user privilegelevel**<br />_level_ | 缺省为15。<br />该命令设置的级别对AAA用户无效,AAA用户由AAA配置信息中本地用户的级别决定。 || 功能 | 配置命令 | 说明 || --- | --- | --- || Console用户界面的流控方式 | **flow-control** { **hardware** | **none** | **software** } | 缺省为none,即不进行流控 || Console用户界面的数据位 | **databits** {**5** | **6** |**7** | **8** } | 缺省为8位。 || Console用户界面的校验位 | **parity** { **even** | **mark** | **none** | **odd** | **space** } | 缺省为none,即不进行校验 || Console用户界面的停止位 | **stopbits** { **1** | **1.5** | **2** } | 缺省为1位。 || Console用户界面的传输速率 | **speed**_speed-value_ | 缺省为9600bit/s。 || Console用户界面的登录连接超时时间 | **idle-timeout **_minutes_ [ _seconds_ ] | 缺省为10分钟。 || Console用户界面的终端屏显的行数 | **screen-length **_screen-length_ | 缺省为24行。 || Console用户界面的终端屏显的列数 | **screen-width **_screen-width_ | 缺省为80列。 || Console用户界面的历史命令缓冲区的大小 | **history-command max-size **_size-value_ | 缺省为10条。 |<a name="JhgRL"></a># 五、配置通过Telnet登录设备使用Telnet方式,管理员可以简单方便地远程管理交换机。配置通过Telnet登录设备前,需要确保终端PC和设备之间路由可达。:::warning **说明**<br />使用Telnet协议存在安全风险,建议使用STelnet V2登录设备。:::缺省情况下,设备未配置任何Telnet相关功能,如果需要使用该功能,需要配置Telnet服务及用户信息。配置步骤如下:1. 使能Telnet服务器功能。1. 配置VTY用户界面的支持协议类型。1. 配置VTY用户界面的认证方式及用户级别。1. 使能服务器功能。```python<HUAWEI> system-view[HUAWEI] telnet server-source -i Vlanif 10 //假设客户端使用IP地址10.10.10.20连接服务器,该地址对应的接口为Vlanif 10。该命令仅在V200R020C00及之后版本使用。[HUAWEI] telnet server enable

配置VTY用户界面的支持协议类型。

[HUAWEI] user-interface vty 0 4[HUAWEI-ui-vty0-4] protocol inbound telnet //指定VTY用户界面所支持的协议为Telnet

配置VTY用户界面的认证方式和用户级别。

配置VTY用户界面的认证方式为AAA

# 选择AAA认证,需要配置AAA用户的认证信息、接入类型和用户级别。[HUAWEI-ui-vty0-4] authentication-mode aaa //配置认证方式为AAA[HUAWEI-ui-vty0-4] quit[HUAWEI] aaa[HUAWEI-aaa] local-user admin123 password irreversible-cipher abcd@123 //创建本地用户admin123,登录密码为abcd@123[HUAWEI-aaa] local-user admin123 service-type telnet //配置本地用户admin123的接入类型为Telnet方式[HUAWEI-aaa] local-user admin123 privilege level 15 //配置本地用户admin123的级别为15Warning: This operation may affect online users, are you sure to change the user privilege level ?[Y/N]y

配置VTY用户界面的认证方式为Password:

# 选择password认证,直接配置VTY用户界面的级别和登录密码。[HUAWEI-ui-vty0-4] authentication-mode password //配置认证方式为password[HUAWEI-ui-vty0-4] set authentication password cipher abcd@123 //配置登录密码为abcd@123[HUAWEI-ui-vty0-4] user privilege level 15 //配置VTY用户界面的级别为15

客户端Telnet登录设备。

# 进入管理员PC的Windows的命令行提示符,执行相关命令,通过Telnet方式登录设备。C:\Documents and Settings\Administrator> telnet 10.10.10.20 23

输入Enter键后,在登录窗口输入AAA验证方式配置的登录用户名和密码,验证通过后,出现用户视图的命令行提示符,至此用户成功登录设备。(以下显示信息仅为示意) ```python Login authentication

Username:admin123 Password: Info: The max number of VTY users is 15, and the number of current VTY users on line is 2. The current login time is 2018-12-22 18:33:18+00:00.

:::success **检查配置结果**- 执行**display users** [ **all** ]命令,查看用户界面的用户登录信息。- 执行**display tcp status**命令,查看当前建立的所有TCP连接情况。- 执行**display telnet server status**命令,查看Telnet服务器的当前连接信息。:::**命令行功能说明**| 功能 | 配置命令 | 说明 || --- | --- | --- || 开启Telnet服务器功能 | **telnet server enable** | 缺省情况为未使能状态。 || VTY用户界面的认证方式 | **authentication-mode** <br />{ **aaa** | **password }** | 缺省未配置认证方式。<br />如果选择**aaa**认证,需要配置AAA本地用户相关信息,包括:<br />- **local-user **_user-name_ { **password** { **cipher** | **irreversible-cipher** } _password_,创建本地用户,并配置本地用户的密码。<br />- **local-user **_user-name_ { **privilege level**_level_ },配置本地用户的级别。<br />- **local-user **_user-name _**service-type** { **http** | **ssh** | **telnet** | **terminal** } *,配置本地用户的接入类型。<br /> || VTY用户界面的登录密码 | **set authentication password** <br />[ **cipher **_password_ ] | 如果认证方式选择**password**,则需要使用该命令设置认证密码。 || VTY用户界面所支持的协议 | **protocol inbound** <br />{ **all** | **telnet** | **ssh** } | 缺省为SSH认证。<br />执行此命令后,配置结果待下次登录请求时生效。 || VTY用户界面的用户级别 | **user privilegelevel **_level_ | 缺省为0。<br />该命令设置的级别对AAA用户无效,AAA用户由AAA配置信息中本地用户的级别决定。 || 功能 | 配置命令 | 说明 || --- | --- | --- || 开启VTY终端服务 | **shell** | 所有VTY终端服务缺省开启。 || VTY用户界面的最大个数 | **user-interface maximum-vty **_number_ | VTY用户界面的最大个数为15个。 || VTY用户界面的登录连接超时时间 | **idle-timeout**_minutes_ [ _seconds_ ] | 缺省为10分钟。 || VTY用户界面的终端屏显的行数 | **screen-length **_screen-length_ | 缺省为24行。 || VTY用户界面的终端屏显的列数 | **screen-width **_screen-width_ | 缺省为80列。 || VTY用户界面的历史命令缓冲区的大小 | **history-command max-size**<br />_size-value_ | 缺省为10条。 || Telnet服务器的协议端口号 | **telnet server port **_port-number_ | 缺省为23。<br />更改Telnet服务器的端口号,可有效防止攻击者通过缺省端口号登录Telnet服务器 || Telnet服务器的源接口 | <br />- **telnet server-source-i **_interface-type interface-number_<br />- **telnet ipv6 server-source-a**_ipv6_address_ [ **-vpn-instance**_vpn_name_ ]<br /> | 缺省情况,未指定Telnet服务器的源接口 || 指定Telnet客户端的源地址或源接口 | **telnet client-source** { **-a**_source-ip-address_ | **-i**_interface-typeinterface-number_ }, | 缺省情况下,Telnet客户端的源地址为0.0.0.0。<br />若**telnet**登录命令不指定源地址或源接口,则使用该命令配置的源地址或源接口。 |<a name="i9Xxa"></a># 六、配置通过STelnet登录设备---Telnet协议存在安全风险,推荐使用STelnet登录设备。登录设备前,需要确保终端PC和设备之间路由可达。:::warning **说明**<br />使用STelnet V1协议存在安全风险,建议使用STelnet V2登录设备。:::<a name="CVCS9"></a>## 6.1 通过STelnet登录设备的常用功能配置缺省情况下,设备未配置任何STelnet相关功能,如果需要使用该功能,需要配置STelnet服务及用户信息。配置步骤如下::::success1. 配置VTY用户界面的支持协议类型、认证方式和用户级别。1. 开启STelnet服务器功能并创建SSH用户。1. 配置SSH用户认证方式。1. 在SSH服务器端生成本地密钥对,实现在服务器端和客户端进行安全地数据交互。:::1. 配置VTY用户界面的支持协议类型、认证方式和用户级别。```python[HUAWEI] user-interface vty 0 4[HUAWEI-ui-vty0-4] authentication-mode aaa //配置VTY用户界面认证方式为AAA认证[HUAWEI-ui-vty0-4] protocol inbound ssh //配置VTY用户界面支持的协议为SSH,默认情况下即SSH[HUAWEI-ui-vty0-4] user privilege level 15 //配置VTY用户界面的级别为15[HUAWEI-ui-vty0-4] quit

:::warning

说明

说明

通过STelnet登录设备需配置用户界面支持的协议是SSH,必须设置VTY用户界面认证方式为AAA认证。

:::

开启STelnet服务器功能并创建SSH用户。

[HUAWEI] ssh server-source -i Vlanif 10 //假设客户端使用IP地址10.10.10.20连接服务器,该地址对应的接口为Vlanif 10。该命令仅在V200R020C00及之后版本使用。[HUAWEI] stelnet server enable //使能设备的STelnet服务器功能[HUAWEI] ssh user admin123 //创建SSH用户admin123[HUAWEI] ssh user admin123 service-type stelnet //配置SSH用户的服务方式为STelnet

配置SSH用户认证方式。

- 配置SSH用户认证方式为Password

配置SSH用户认证方式为RSA、DSA或ECC(以ECC认证方式为例,RSA、DSA认证方式步骤类似)使用RSA、DSA或ECC认证方式时,需要在SSH服务器上输入SSH客户端生成的密钥中的公钥部分。这样当客户端登录服务器时,自己的私钥如果与输入的公钥匹配成功,则认证通过。客户端公钥的生成请参见相应的SSH客户端软件的帮助文档。# 使用Password认证方式时,需要在AAA视图下配置与SSH用户同名的本地用户。[HUAWEI] ssh user admin123 authentication-type password //配置SSH用户认证方式为password[HUAWEI] aaa[HUAWEI-aaa] local-user admin123 password irreversible-cipher abcd@123 //创建与SSH用户同名的本地用户和对应的登录密码[HUAWEI-aaa] local-user admin123 privilege level 15 //配置本地用户级别为15Warning: This operation may affect online users, are you sure to change the user privilege level ?[Y/N]y[HUAWEI-aaa] local-user admin123 service-type ssh //配置本地用户的服务方式为SSH[HUAWEI-aaa] quit

:::warning[HUAWEI] ssh user admin123 authentication-type ecc //配置SSH用户认证方式为ecc[HUAWEI] ecc peer-public-key key01 encoding-type pem //配置ECC公共密钥编码格式,并进入ECC公共密钥视图,key01为公共密钥名称Enter "ECC public key" view, return system view with "peer-public-key end".[HUAWEI-ecc-public-key] public-key-code begin //进入公共密钥编辑视图Enter "ECC key code" view, return last view with "public-key-code end".[HUAWEI-dsa-key-code] 308188 //拷贝复制客户端的公钥,必须为十六进制字符串,如果是其他进制,请提前转换[HUAWEI-dsa-key-code] 028180[HUAWEI-dsa-key-code] B21315DD 859AD7E4 A6D0D9B8 121F23F0 006BB1BB[HUAWEI-dsa-key-code] A443130F 7CDB95D8 4A4AE2F3 D94A73D7 36FDFD5F[HUAWEI-dsa-key-code] 411B8B73 3CDD494A 236F35AB 9BBFE19A 7336150B[HUAWEI-dsa-key-code] 40A35DE6 2C6A82D7 5C5F2C36 67FBC275 2DF7E4C5[HUAWEI-dsa-key-code] 1987178B 8C364D57 DD0AA24A A0C2F87F 474C7931[HUAWEI-ecc-key-code] A9F7E8FE E0D5A1B5 092F7112 660BD153 7FB7D5B2[HUAWEI-ecc-key-code] 171896FB 1FFC38CD[HUAWEI-ecc-key-code] 0203[HUAWEI-ecc-key-code] 010001[HUAWEI-ecc-key-code] public-key-code end //退回到公共密钥视图[HUAWEI-ecc-public-key] peer-public-key end //退回到系统视图[HUAWEI] ssh user admin123 assign ecc-key key01 //为用户admin123分配一个已经存在的公钥key01

说明

说明

- 配置SSH用户认证方式为Password

- 使用Password-RSA认证、Password-DSA认证或Password-ECC认证时,需同时配置AAA用户信息和输入客户端公钥,即上述两种方式都需要进行。

- 使用ALL认证方式时,对于配置AAA用户信息和输入客户端公钥,可以随意选择上述两种方式其中一种方式,也可以两种方式都选择。

- 为充分保证设备安全,请定期修改密码。 :::

在服务器端生成本地密钥对。

[HUAWEI] ecc local-key-pair createInfo: The key name will be: HUAWEI_Host_ECC.Info: The key modulus can be any one of the following: 256, 384, 521.Info: If the key modulus is greater than 512, it may take a few minutes.Please input the modulus [default=521]:521Info: Generating keys..........Info: Succeeded in creating the ECC host keys.

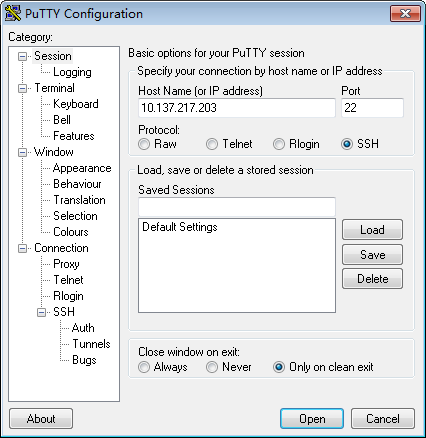

客户端STelnet登录设备。

点击“Open”,出现如下界面,输入用户名和密码,并按Enter键,至此已登录到SSH服务器。(以下显示信息仅为示意)

login as: admin123Sent username "admin123"admin123@10.10.10.20's password:Info: The max number of VTY users is 8, and the numberof current VTY users on line is 5.The current login time is 2018-12-22 09:35:28+00:00.<HUAWEI>

6.2 检查配置结果

:::success

- 执行display ssh user-information [ username ]命令,在SSH服务器端查看SSH用户信息。如果不指定SSH用户,则可以查看SSH服务器端所有的SSH用户信息。

- 执行display ssh serverstatus命令,查看SSH服务器的全局配置信息。

- 执行display ssh serversession命令,在SSH服务器端查看与SSH客户端连接的会话信息。 :::

6.3 命令行功能说明

| 功能 | 配置命令 | 说明 |

|---|---|---|

| 生成本地主机密钥对 | rsa local-key-pair create、dsa local-key-pair create或ecc local-key-pair create | 缺省情况,未配置任何主机密钥对。 |

| 开启STelnet服务器功能 | stelnet server enable | 缺省为去使能状态。 |

| VTY用户界面的认证方式 | authentication-mode { aaa } | 缺省情况下,通过Console口登录设备时,默认认证方式为Password。 如果选择aaa认证,需要配置AAA本地用户相关信息 |

| VTY用户界面所支持的协议 | protocol inbound { all | ssh } | 缺省为SSH协议。 执行此命令后,配置结果待下次登录请求时生效。 |

| VTY用户界面的用户级别 | user privilegelevel level | 缺省为0。 用户使用RSA、DSA或ECC认证方式时,用户的优先级由用户接入时所采用的VTY界面的优先级决定。 如果用户界面下配置的命令级别访问权限与用户名本身对应的操作权限冲突,以用户名本身对应的命令级别为准。 |

| 新建SSH用户 | ssh user user-name | 缺省情况,没有创建SSH用户。 |

| SSH用户的服务方式 | ssh user user-name service-type { stelnet | all } | 缺省为空,不支持任何服务方式。 |

| SSH用户的认证方式 | ssh user user-name authentication-type { password | rsa | password-rsa | dsa | password-dsa | ecc | password-ecc | all } |

- SSH用户认证方式为Password时,需要在AAA视图下配置与SSH用户同名的本地用户、登录密码、服务方式和用户级别。包括: - local-user user-name { password { cipher | irreversible-cipher } password,创建本地用户,并配置本地用户的密码。 - local-useruser-name { privilege levellevel },配置本地用户的级别。 - local-useruser-name service-type { http | ssh | telnet | terminal } ,配置本地用户的接入类型。 - SSH用户认证方式为RSA、DSA或ECC时,需要在SSH服务器上输入SSH客户端生成的密钥中的公钥部分。 - SSH用户认证方式为Password-RSA、Password-DSA或Password-ECC时,需要同时配置AAA用户信息和输入客户端公钥。 - SSH用户认证方式为*ALL时,配置AAA用户信息和输入客户端公钥,可以随意选择其中一种,也可以两种方式都选择。 |

| 功能 | 配置命令 | 说明 |

|---|---|---|

| 开启VTY终端服务 | shell | 所有VTY终端服务缺省开启。 |

| VTY用户界面的最大个数 | user-interface maximum-vty number |

VTY用户界面的最大个数为15个。 |

| VTY用户界面的登录连接超时时间 | idle-timeoutminutes [ seconds ] | 缺省为10分钟。 |

| VTY用户界面的终端屏显的行数 | screen-length screen-length | 缺省为24行。 |

| VTY用户界面的终端屏显的列数 | screen-width screen-width | 缺省为80列。 |

| VTY用户界面的历史命令缓冲区的大小 | history-command max-size size-value | 缺省为10条。 |

| SSH服务器支持的密钥交换算法 | ssh server key-exchange { dh_group14_sha256 | dh_group15_sha512 | dh_group16_sha512 | dh_group_exchange_sha256 }* | 缺省为支持所有密钥交换算法。 系统软件中不包含dh_group_exchange_sha1、dh_group14_sha1和dh_group1_sha1参数,如需使用,需要安装WEAKEA插件,但是该算法安全性低。为了保证更好的安全性,建议使用其它算法。 |

| SSH服务器支持的加密算法 | ssh server cipher { aes128_ctr | aes256_ctr } * | 缺省情况下,SSH服务器支持所有加密算法。 系统软件中不包含aes256_cbc、aes128_cbc、3des_cbc和des_cbc参数,如需使用,需要安装WEAKEA插件,但是该算法安全性低。为了保证更好的安全性,建议配置aes256_ctr或aes128_ctr参数。 |

| SSH服务器支持的校验算法 | ssh server hmacsha2_256 | 缺省情况下,SSH服务器支持所有的校验算法。 系统软件中不包含sha2_256_96、sha1、sha1_96、md5和md5_96参数,如需使用,需要安装WEAKEA插件,但是该算法安全性低。为了保证更好的安全性,建议配置sha2_256参数。 |

| SSH服务器端口号 | ssh [ ipv4 | ipv6 ] server port port-number | 缺省为22。 SSH服务器配置新的端口号,可以有效防止攻击者对SSH服务标准端口的恶意访问,确保安全性。 |

| SSH服务器的公钥算法 | ssh server publickey { dsa | ecc | rsa | rsa_sha2_256 | rsa_sha2_512 } * | 缺省为DSA、ECC、RSA、RSA_SHA2_256、RSA_SHA2_512公钥算法都开启。 使用指定的公钥算法登录服务器,同时拒绝使用其他公钥算法,从而提升设备安全性。推荐使用ECC公钥算法。 |

| SSH服务器的源接口 | - ssh server-source-i interface-type interface-number - ssh ipv6 server-source-aipv6_address [ -vpn-instancevpn_name ] |

缺省情况下,未指定SSH服务器端的源接口。 |

| SSH服务器密钥对更新时间 | ssh server rekey-intervalhours | 缺省为0,永不更新。 |

| SSH服务端密钥重协商的时间间隔 | ssh server rekey time rekey-time |

缺省为60分钟。 |

| SSH认证超时时间 | ssh server timeout seconds |

缺省为60秒。 |

| SSH认证重试次数 | ssh server authentication-retries times | 缺省为3次。 |

| 使能兼容低版本SSH协议 | ssh server compatible-ssh1x enable | 缺省为未使能状态。 |

七、命令行配置设备登录后的常用操作

7.1 查看在线用户

:::success

用户登录系统后可以查看每个用户界面的用户登录信息。

执行命令display users [ all ],查看用户界面的使用信息。

:::

7.2 清除在线用户

:::success 当用户需要将某个登录用户与设备连接断开时,可以清除指定的在线用户。

- 执行命令kill user-interface { ui-number | ui-typeui-number1 },清除在线用户。

执行命令display users,查看当前设备上的用户登录信息。 :::

7.3 锁定用户配置权限

:::success 在多用户同时登录系统进行配置时,有可能会出现配置冲突的情况。为了避免业务出现异常,可以配置权限互斥功能,保证同一时间只有一个用户可以进行配置。 :::

执行命令configuration exclusive,锁定配置权限给当前操作用户。

- 锁定用户配置权限后,可以显式地获取独享的配置权限,其他用户无法再获取到配置权限。

- 如果配置权限已经被锁定,则再次锁定会返回提示信息。

- 此命令可用于所有视图。

:::warning

说明

说明

可以执行display configuration-occupied user命令,查看当前锁定配置集用户的信息。 :::

执行命令system-view,进入系统视图。

- (可选)执行命令configuration-occupied timeouttimeout-value,设置自行解锁时间间隔。

- 设置锁定配置集权限用户在无配置命令下发的情况下,允许锁定的最长时间间隔,超过这个时间间隔系统就自行解锁,其他用户可以正常配置。

- 缺省情况下,锁定间隔为30秒。

7.4 发送消息给其他用户界面

:::success 用户可以在当前的用户界面发送消息给其他用户界面,实现用户界面间的消息传递。

- 执行命令send { all | ui-number | ui-typeui-number1 },设置在用户界面间传递消息。

- 根据系统提示,输入要传递的信息。输入“Ctrl+Z”或“Enter”键结束输入,使用“Ctrl+C”终止本次操作。

- 根据系统提示,选择是否需要发送消息。选择“Y”发送消息,选择“N”取消发送。 :::

7.5 锁定用户界面

当用户需要暂时离开操作终端时,为防止未授权的用户操作该终端界面,可以锁定当前用户终端界面。

- 执行命令lock,锁定用户界面。

- 根据系统提示,输入锁定的密码,并确认密码。

用户输入命令lock后,系统提示输入两次屏保密码,如果两次输入的密码相同,则锁定当前用户界面成功。<HUAWEI> lockPlease configure the login password (8-16)Enter Password:Confirm Password:Info: The terminal is locked.

缺省情况下,设备允许的显式密码最小长度是8。可以适当增加密码的长度要求,使密码复杂度增加,从而提高设备的安全性。执行命令set password min-lengthlength,设置设备允许的显式密码最小长度。

系统锁定后,如果想再次进入系统,必须先按“Enter”键,此时提示输入登录密码,用户输入正确的登录密码才可以解除锁定进入系统。

7.6 允许在系统视图下执行用户视图命令

对于某些命令只能在用户视图下执行,当用户需要执行该类命令时,必须退出到用户视图才能成功执行。为了便于用户执行用户视图命令,在不用切换视图的情况下,通过本配置可实现在系统视图下执行用户视图命令。 :::success

- 执行命令system-view,进入系统视图。

- 执行命令run command-line,允许在系统视图下执行用户视图命令。缺省情况下,系统不允许在系统视图下执行用户视图命令。 :::